0%

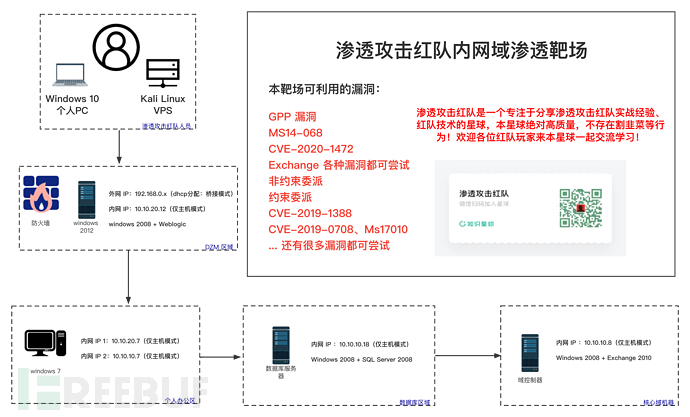

从外网 Weblogic 打进内网,再到约束委派接管域控

发表于

分类于

打靶

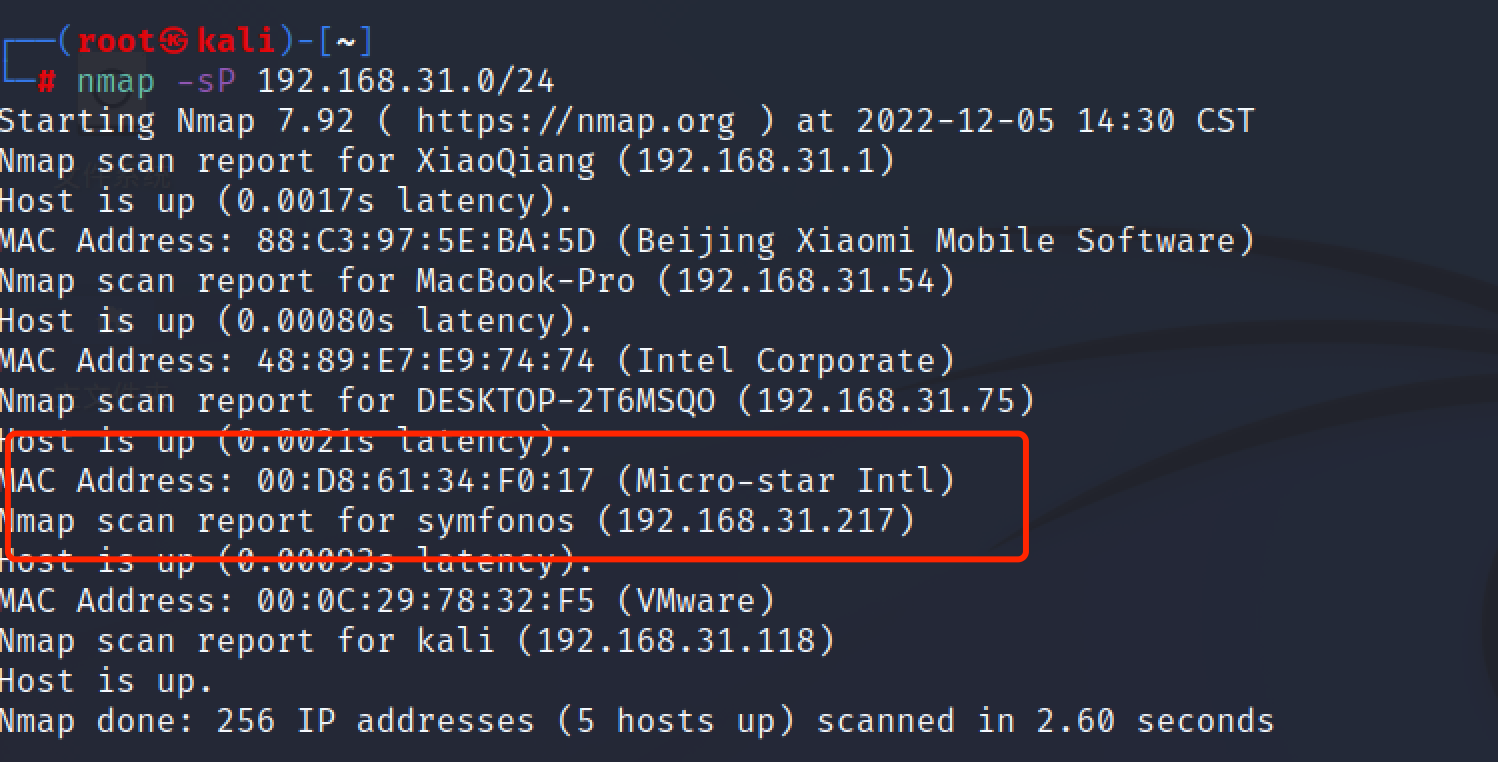

symfonos系列打靶-3

发表于

分类于

打靶

symfonos系列打靶-1

发表于

分类于

打靶

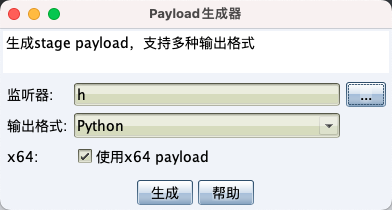

python免杀bypass x绒 x60 defender

发表于

分类于

造轮子

Auto_xray批量缝合怪

发表于

分类于

造轮子

vulnhub-Aragog打靶

环境

靶机 https://www.vulnhub.com/entry/harrypotter-aragog-102,688/

靶机ip:192.168.31.199

攻击机kali:192.168.31.118

信息收集

vulnhub-Nagini打靶

环境

vulnhub靶场 https://www.vulnhub.com/entry/harrypotter-nagini,689/

攻击机kali:192,168.1.11

靶机:192.168.1.12