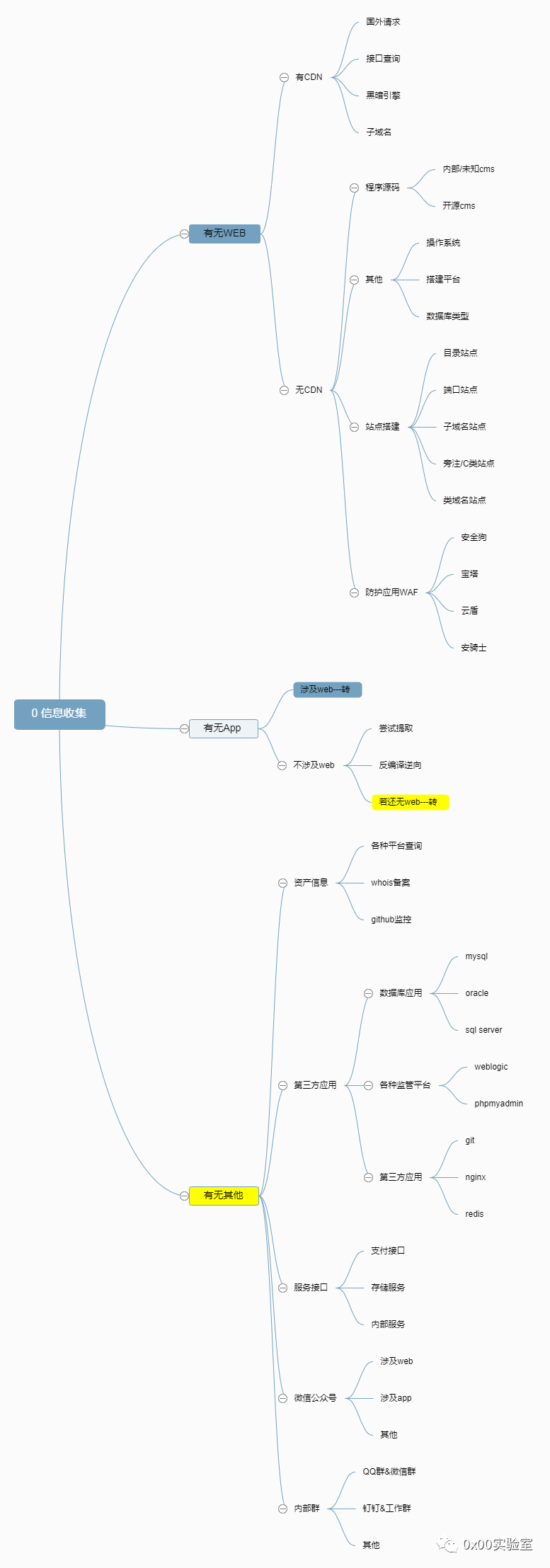

信息收集

信息收集流程框架

web安全的本质是信息收集,信息收集的广度决定了渗透测试的深度

google hacking

利用谷歌强大的搜索引擎,经常会有意想不到的的收获

基本的搜索

- 逻辑与 and

- 逻辑或 or

- 逻辑非

- 通配符 *

应用

intext寻找网页正文中的关键字,如: intext后台登录

intitle寻找网页标题中的关键字,如: intitle

allintitle用法和intitle差不多,差别在于可指定多个关键字

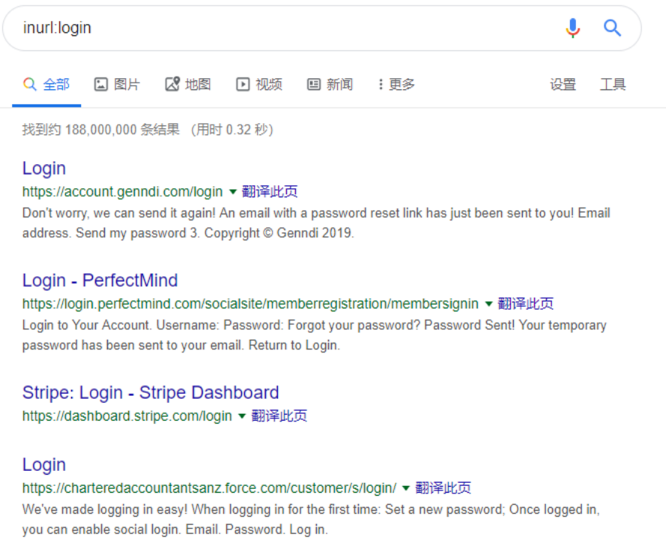

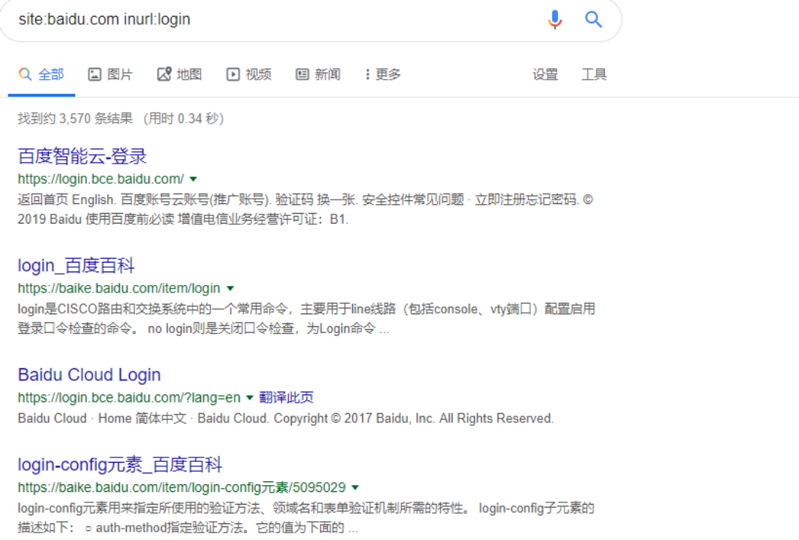

inurl返回url中含有关键字的网页,如: inurl:login

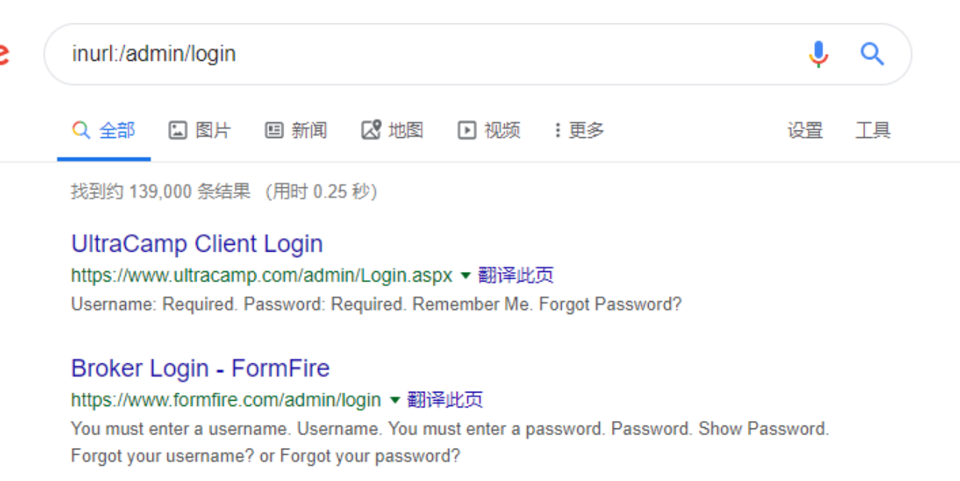

查找管理员登录界面

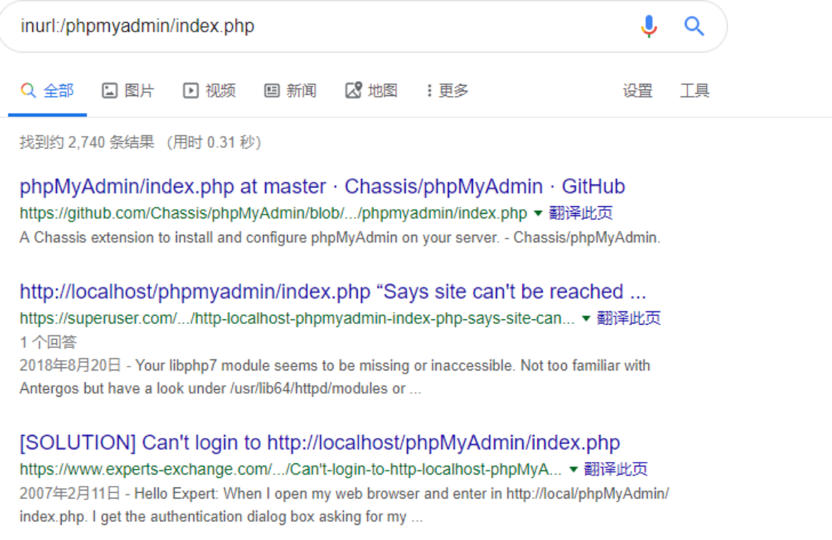

查找phpmyadmin

allinurl和inurl的用法差不多,差别在于可指定多个关键字

site指定访问的网站,如,site:baidu.com inurl:login

查找网站后台

- site:xx.com intext:管理

- site:xx.com inurl:login

- site:xx.com intitle:后台

查看服务器使用的程序

- site:xx.com filetype:asp

- site:xx.com filetype:php

- site:xx.com filetype:jsp

- site:xx.com filetype:aspx

查看上传漏洞

- site:xx.com inurl:file

- site:xx.com inurl:load

dns域名信息

首先是对应域名的ip,域名注册人,邮箱,dns,子域名之类的信息

whois查询

- 然后判断是否有cdn http://cdn.chinaz.com

- 也可以使用不同地区的电脑ping,看ip是否是同一个

- 如果查询出的ip有多个就说明使用了cdn

CDN查询

- 绕过cdn查询真实ip https://x.threatbook.cn/ 微步

整站分析

服务器类型

- 服务器平台,版本等

网站容器 - 搭建网站的服务组件,如:iis,apache,nginx等等

脚本类型 - 常见的有asp,php,jsp,aspx

数据库类型 - 常见的有access,sqlserver,mysql,oracle

cms类型 - 网站模板

waf - 安全防护软件

服务器类型(windows/linux)

- nmap 扫描

- google抓包分析

网站容器(iis,apache,nginx)

知道网站容器很重要,如iis6.0的解析漏洞,ngixn<0.83的解析漏洞.,iis7.0的畸形解析漏洞等等

- nmap 扫描

- google抓包分析

脚本类型(php,jsp,asp,aspx等)

- 根据网站的url

- 直接打开一个展示页面查看

- 根据firefox的插件查看

数据库类型

- mysql端口为3389,数据库后缀名.sql

- sqlserver端口为1433,数据库后缀名.mdf

- access后缀名为.mdb

- oraacle,端口为1521

一般的常见搭配为

- ASP和ASPX:access,sqlserver

- PHP:mysql

- JSP:oracle,mysql

端口扫描

扫描目标开放了哪些端口,如常见的135,137,445经常爆发出漏洞

- 21,22,23,3389 ftp,ssh,telnet,windows远程桌面

- 873 rsync 未授权访问漏洞

- 3306 mysql 弱口令

- 6379 redis未授权访问漏洞

网站敏感目录和文件

- 后台目录:万能密码,弱口令,爆破

- 安装包:获取数据库信息,甚至是网站源码

- 上传目录:上传木马,一句话等

- mysql管理接口:爆破,弱口令,万能密码,甚至能直接拿shell

- phpinfo:暴露各种配置信息

- 编辑器:各种畸形漏洞

- robots.txt

旁站和C段

旁站指的是同一服务器上得不同网站,如果你拿不下这个网站,不如试试旁站.拿下旁站webshell,再提权也就拿下了这个网站了

C段指的是同一网段的其他服务器,192.168.0.1,0就是C段.如果拿下了C段中一台服务器,就可使用嗅探工具,arp欺骗等劫持流量,找到关键信息,拿下服务器