0%

ATT&CK红队实战靶场03

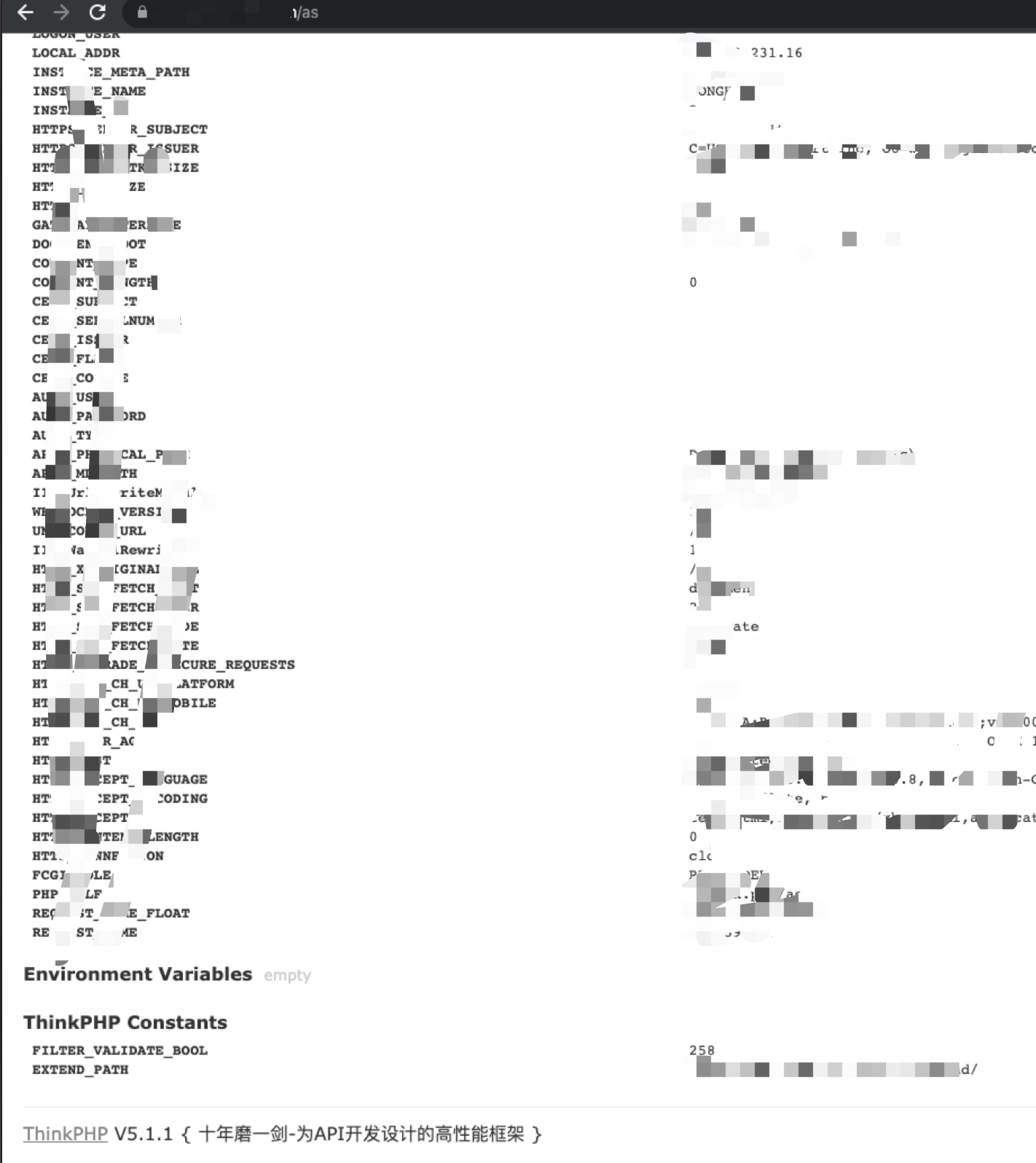

tp5+php7.3 getshell

发表于

分类于

渗透实战

Cobalt Strike使用学习

ATT&CK红队实战靶场02

ATT&CK红队实战靶场01

发表于

分类于

打靶

hackable-3打靶

环境

vulnhub项目 https://www.vulnhub.com/entry/hackable-iii,720/

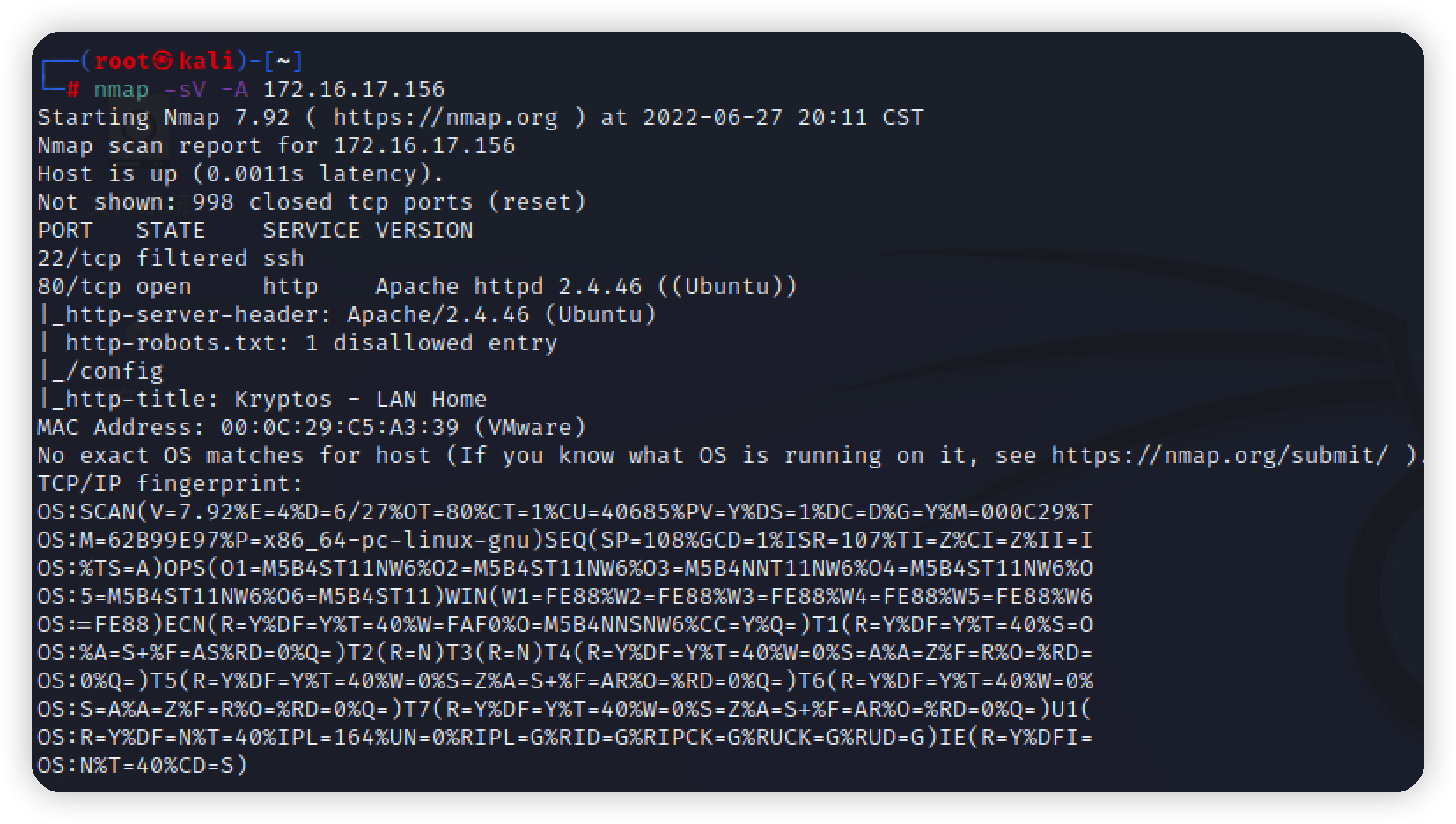

靶机:172.16.17.156

攻击机kali:172.16.17.140

信息收集

nmap扫描靶机,22端口filtered,80正常开发,apache

访问首页看看

hackable:2打靶

发表于

分类于

打靶

环境

vulnhub项目 https://www.vulnhub.com/entry/darkhole-2,740/

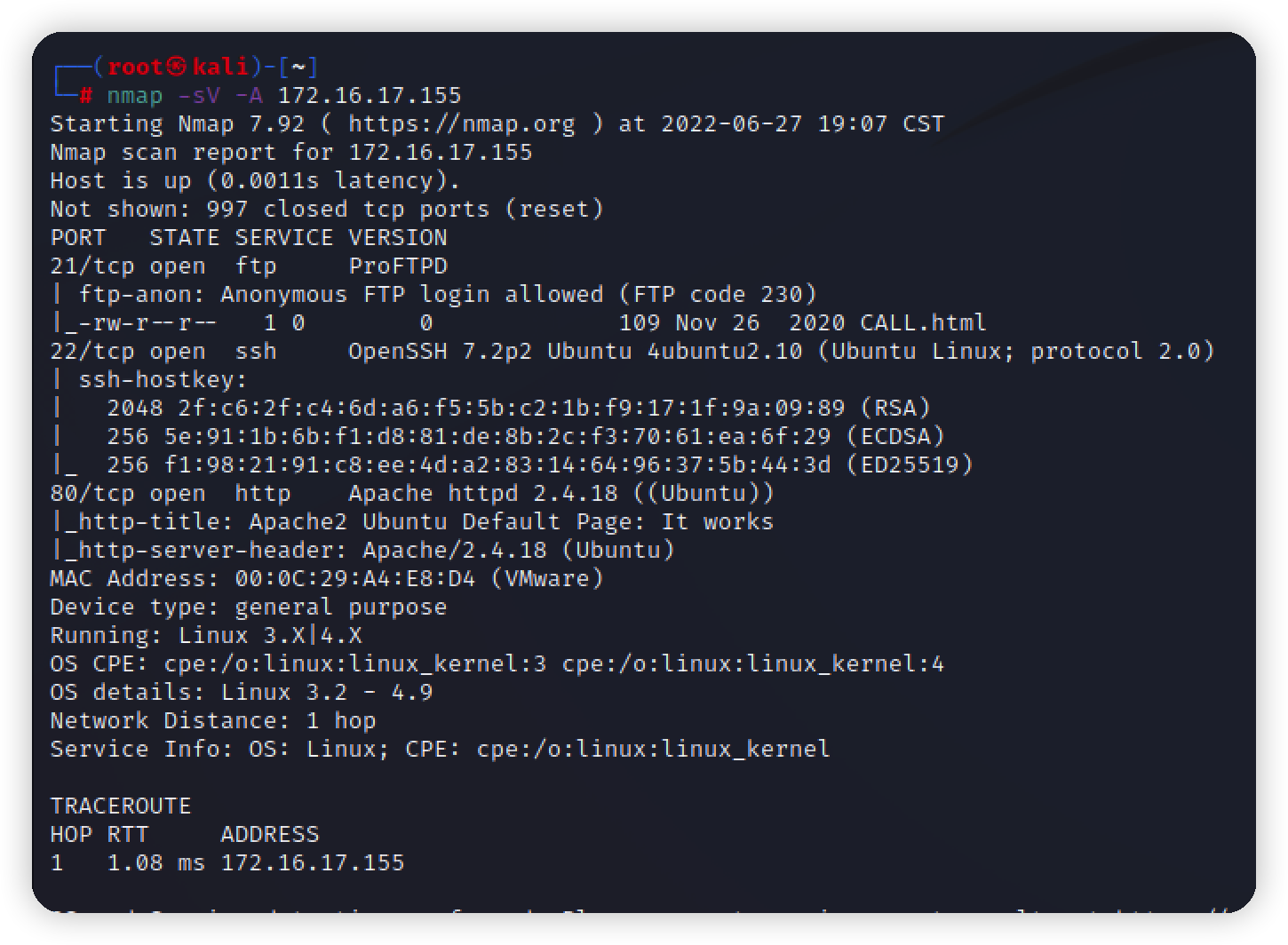

靶机:172.16.17.155

攻击机kali:172.16.17.140

信息收集

对靶机进行端口扫描,开放了21,22,80,存在Anonymous用户

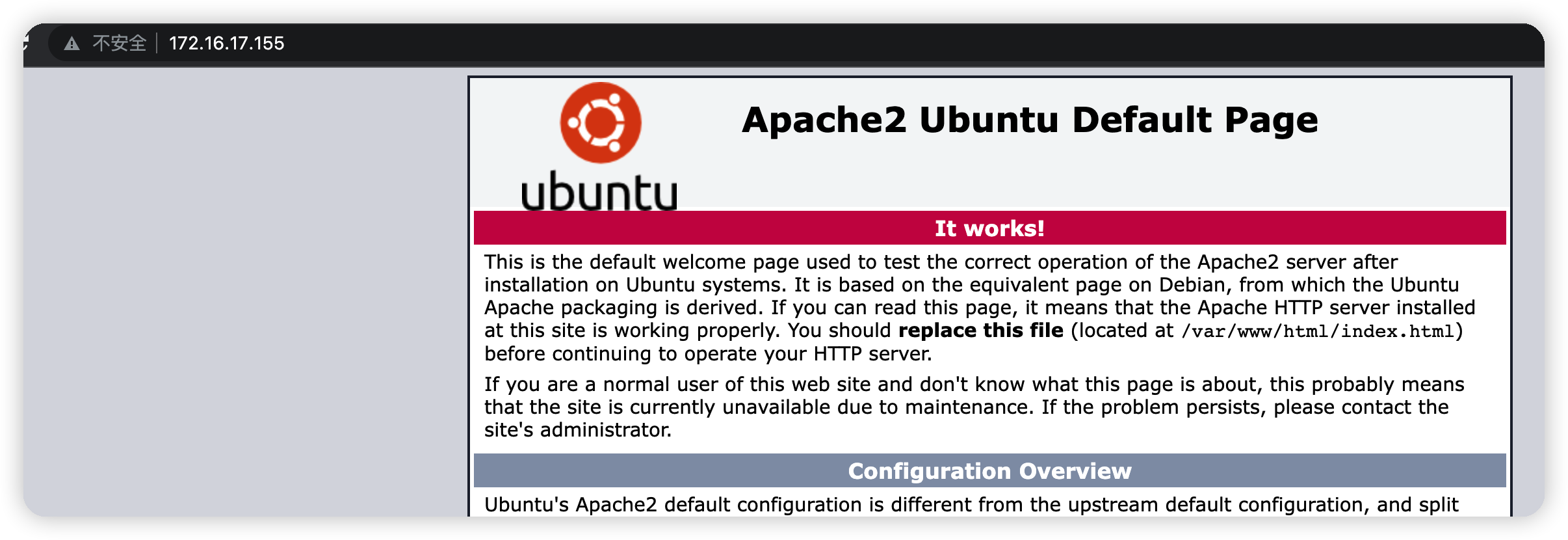

网站就一个apache首页

vulnhub-darkhole:2打靶

发表于

分类于

打靶

环境

vulnhub项目 https://www.vulnhub.com/entry/darkhole-2,740/

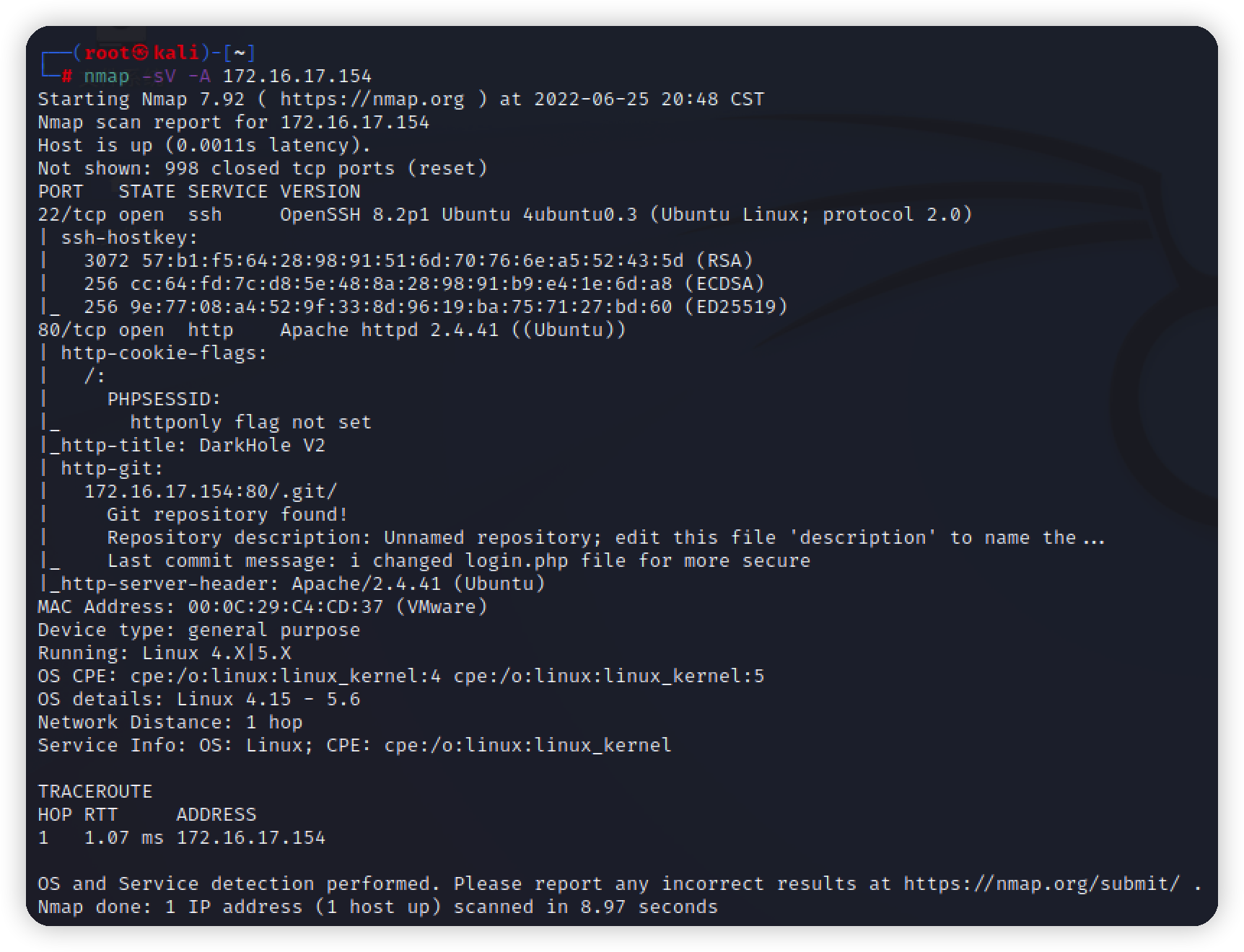

靶机:172.16.17.154

攻击机kali:172.16.17.140

信息收集

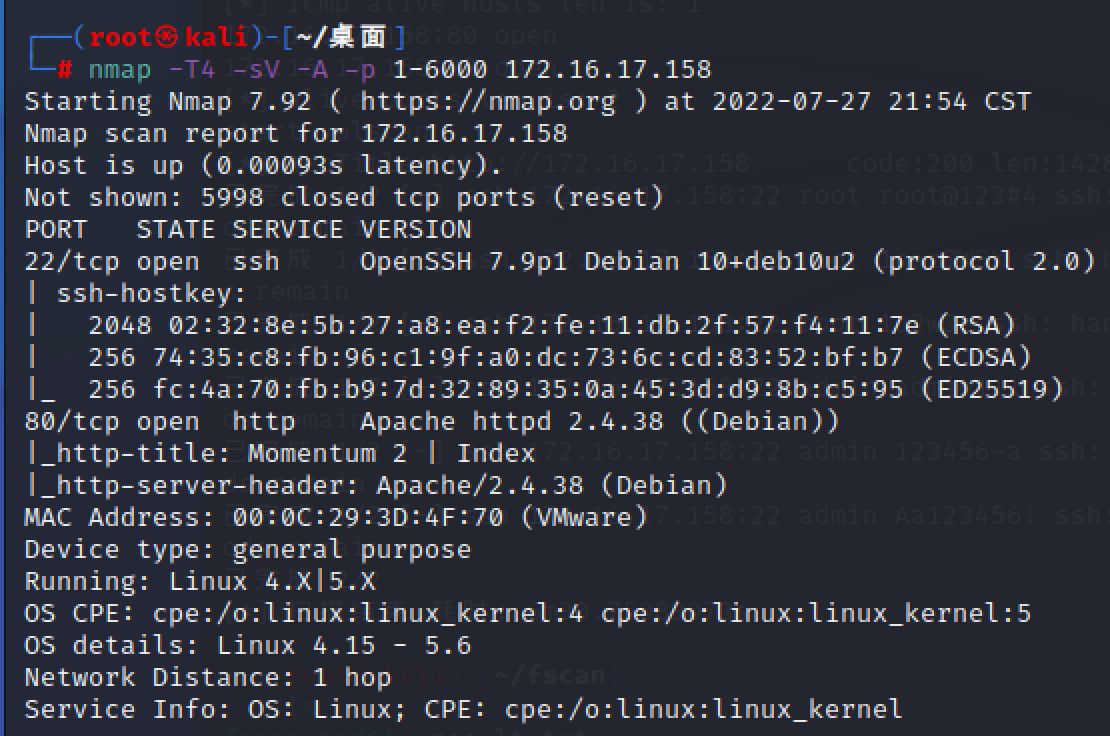

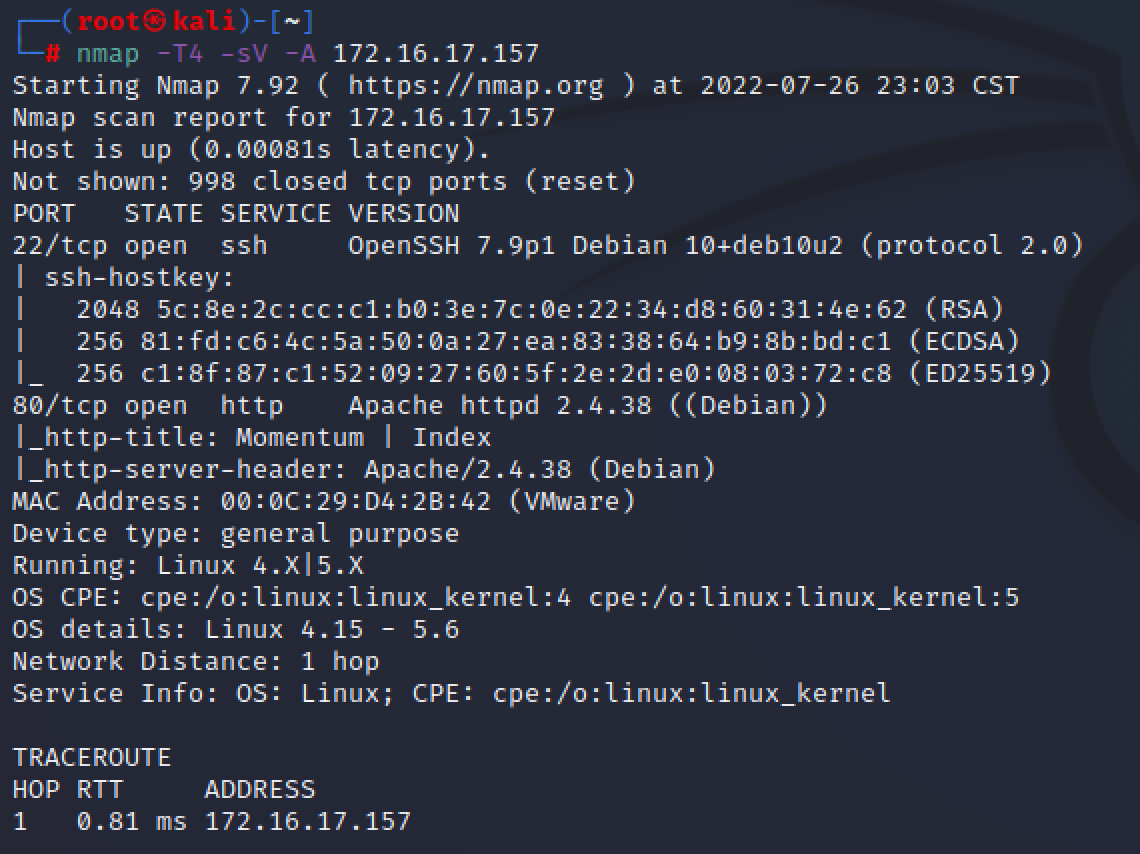

nmap 扫描靶机

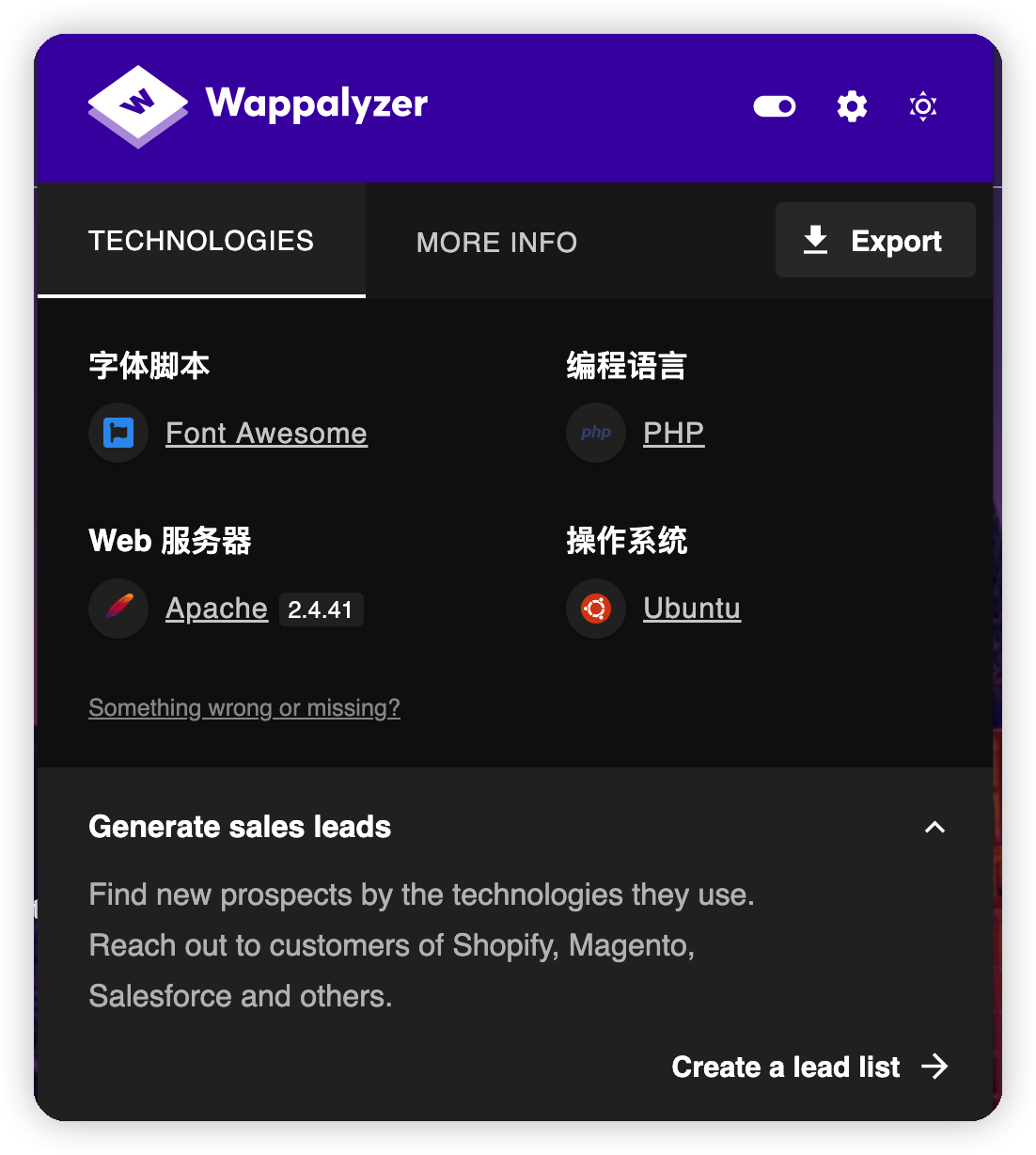

访问一下首页,看看web指纹