fastjson1.2.24反序列化漏洞复现

漏洞概述

CVE-2017-18349

fastjson 在解析 json 的过程中,支持使用 autoType 来实例化某一个具体的类,并调用该类的 set/get 方法来访问属性。通过查找代码中相关的方法,即可构造出一些恶意利用链。

根据官方给出的补丁文件,主要的更新在这个 checkAutoType 函数上,而这个函数的主要功能就是添加了黑名单,将一些常用的反序列化利用库都添加到黑名单中。

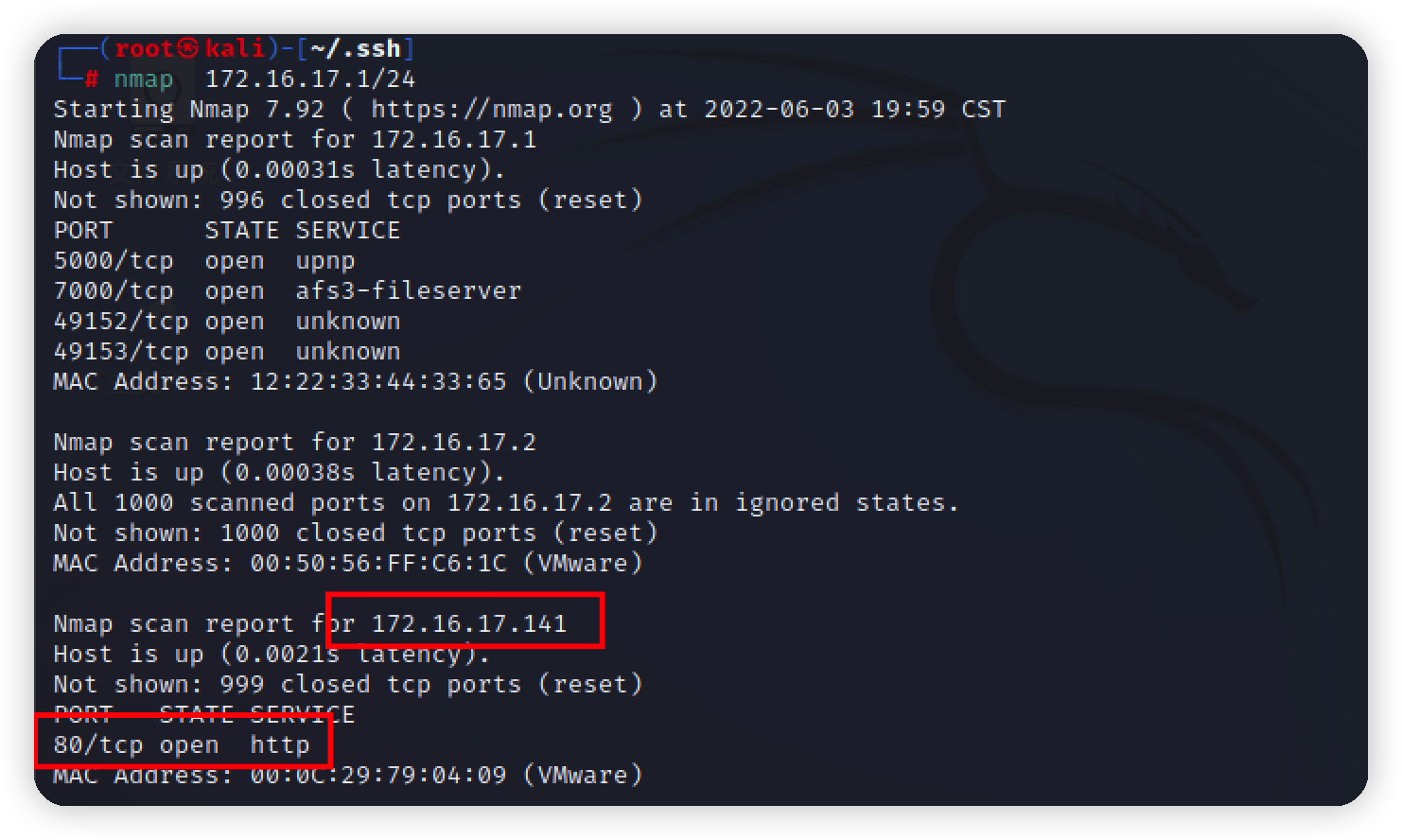

复现环境

vulhub项目 https://vulhub.org/#/environments/fastjson/1.2.24-rce/