内网渗透之frp多级代理

环境搭建

攻击机kali,net模式模拟出网:172.16.17.140

web靶机ubuntu1双网卡,net模式为出网网卡:172.16.17.137/自定义网卡vm1模拟第一层内网:192.168.20.129

内网域内靶机ubuntu2双网卡,vm1网卡在第一层网络:192.168.20.130/vm2网卡为第二层内网:192.168.30.129

- 外网入口

172.16.17.0/24

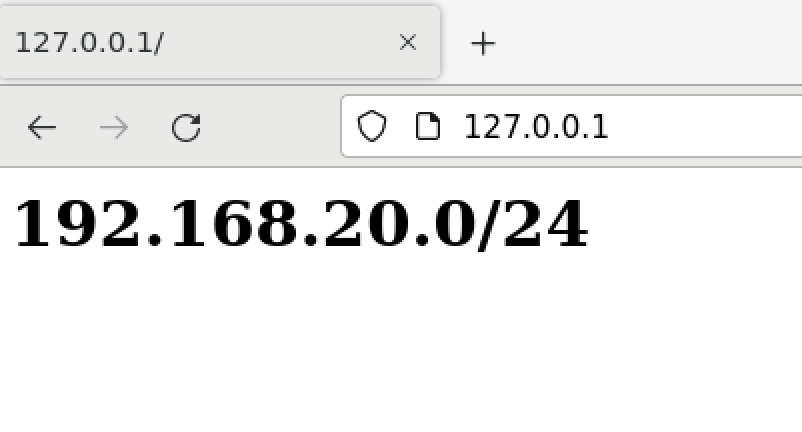

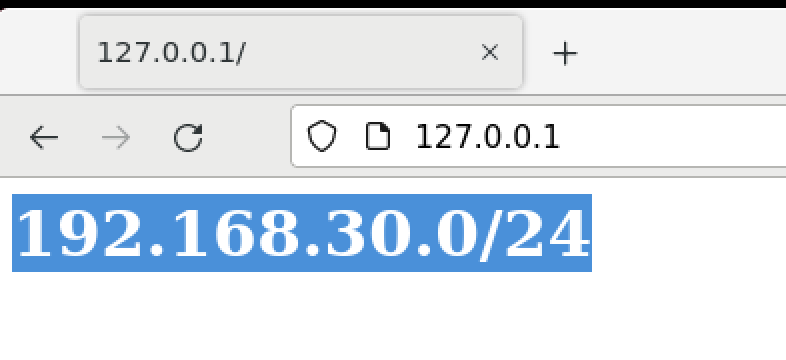

- 一层内网

192.168.20.0/24

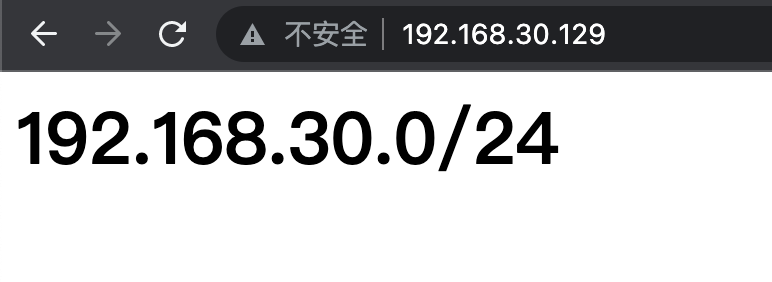

- 二层内网

192.168.30.0/24

每台PC上都有一个web服务,内网主机除边缘win7外全部不出网,内网同网段之间的主机可以相互访问,不同网段相互隔离。两个靶机分别开启web服务,区分一下

一层代理

假设我们已经拿下边界入口web网站的权限-ubuntu1,上传frp到靶机上对内网进行横向

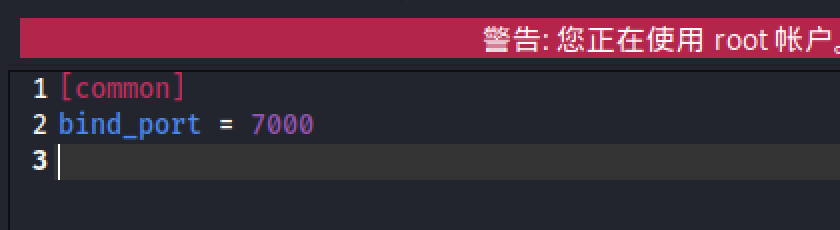

攻击机kali配置frps.ini

1 | [common] |

ubuntu1也就是web靶机上配置frpc.ini

1 | [common] |

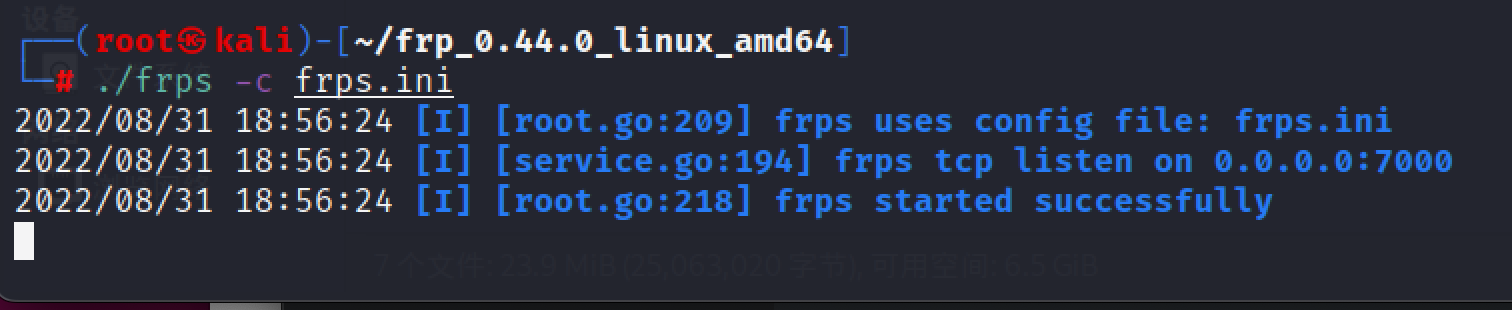

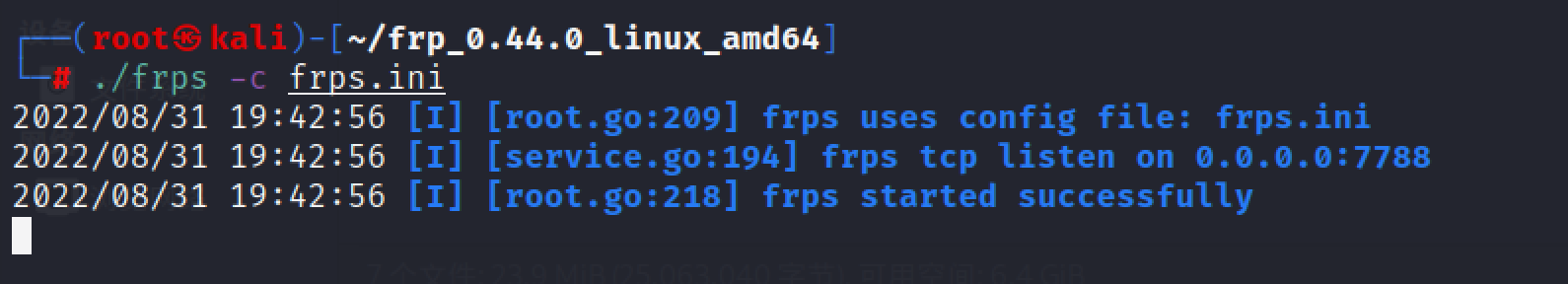

攻击机kali启动服务端

1 | ./frps -c frps.ini |

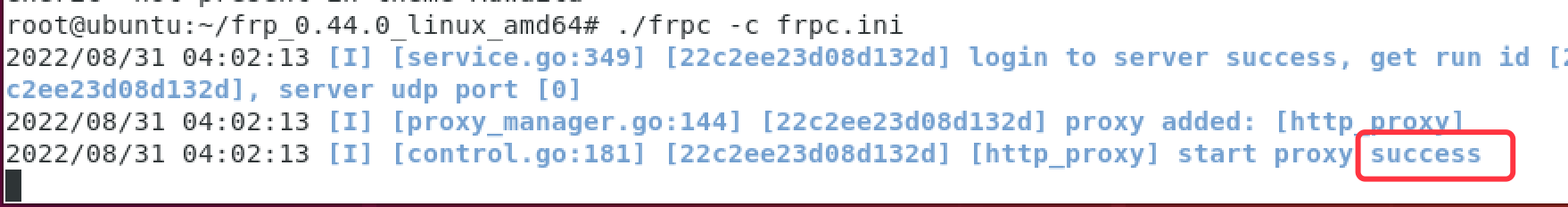

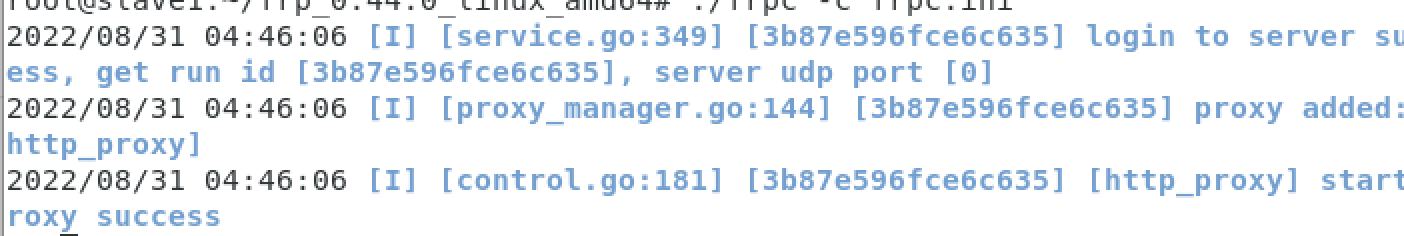

靶机启动客户端

1 | ./frpc -c frpc.ini |

google插件代理

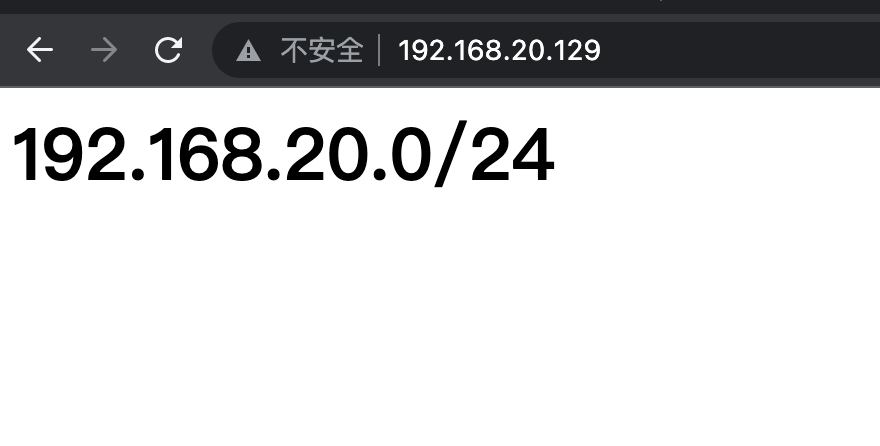

然后添加代理,我这里用物理机去访问,代理使用的google插件

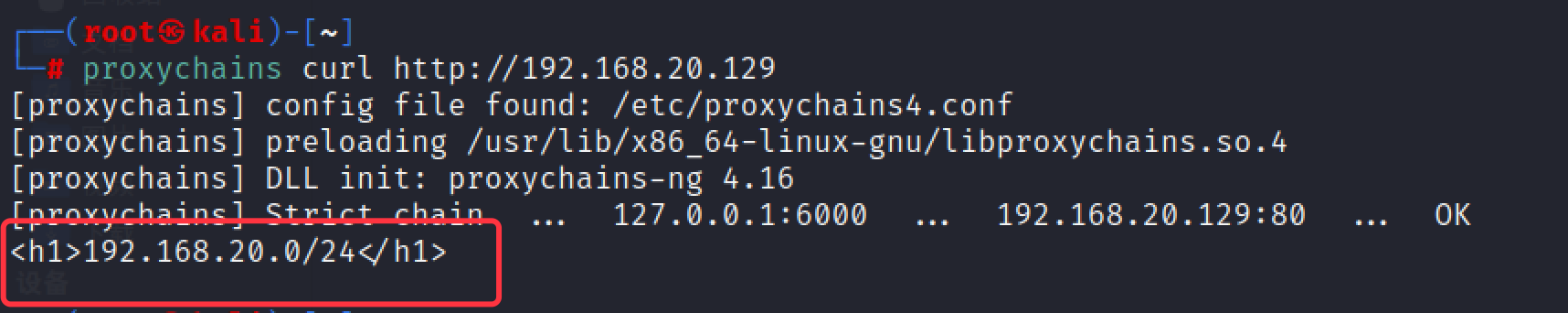

ip为kali的ip也就是服务端,端口为客户端的代理端口6000截图的时候写错了,访问192.168.20.0/24

成功代理到192.168.20/24网段

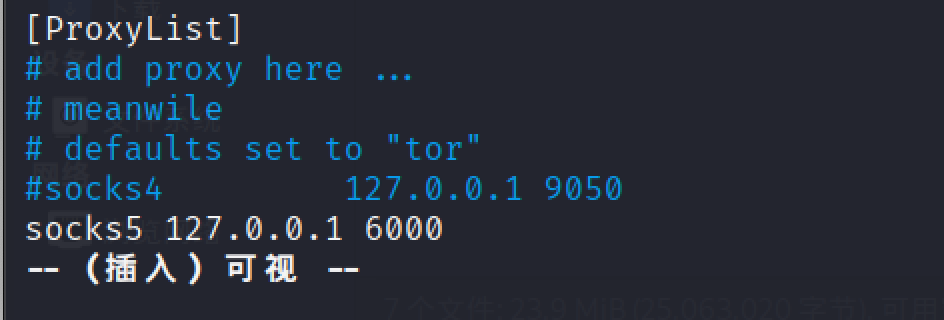

proxychains

用kali自带的proxychains去代理,添加一条,所有工具都可以使用proxychains代理

1 | socks5 127.0.0.1 6000 |

二层代理

假设我们现在通过一层代理,可以访问到20网段的所有资产,然后我们发现存在一台不出网的主机,192.168.20.130,也就是域内靶机-ubuntu2,然后我们拿下权限之后发现还存在192.168.30.0/24网段,现在我们需要代理到30网段去继续横向拿域控

一层代理不要掉,在kali上配置frps.ini

1 | [common]bind_addr = 0.0.0.0 |

启动

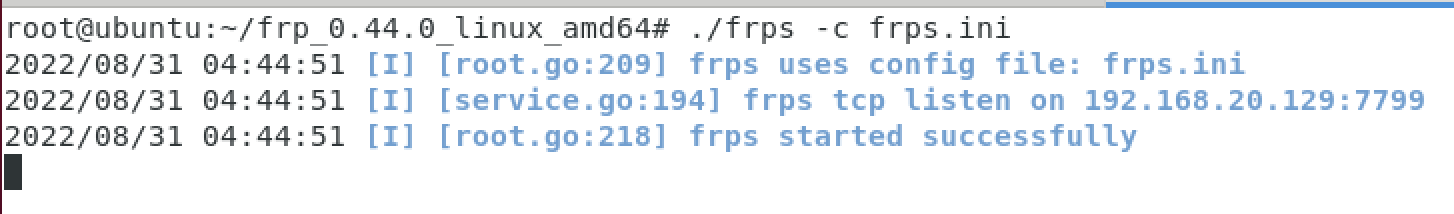

边界靶机ubuntu1上配置frps.ini

1 | [common] |

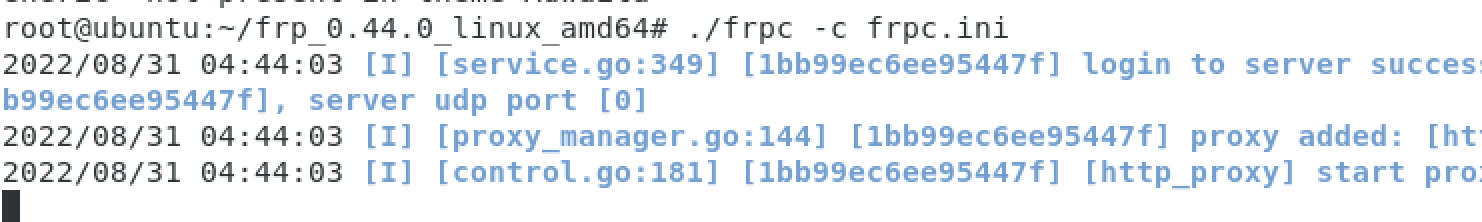

边界靶机ubuntu1上t同时配置frpc.ini

1 | [common] |

同样上传frp到域内靶机-ubuntu2上,配置frpc.ini

1 | [common] |

启动

加上代理访问