htb打靶-apt

简介

Hackthebox名为APT靶机的域渗透,即动态目录渗透,Insane级别即疯狂难度级别

信息收集

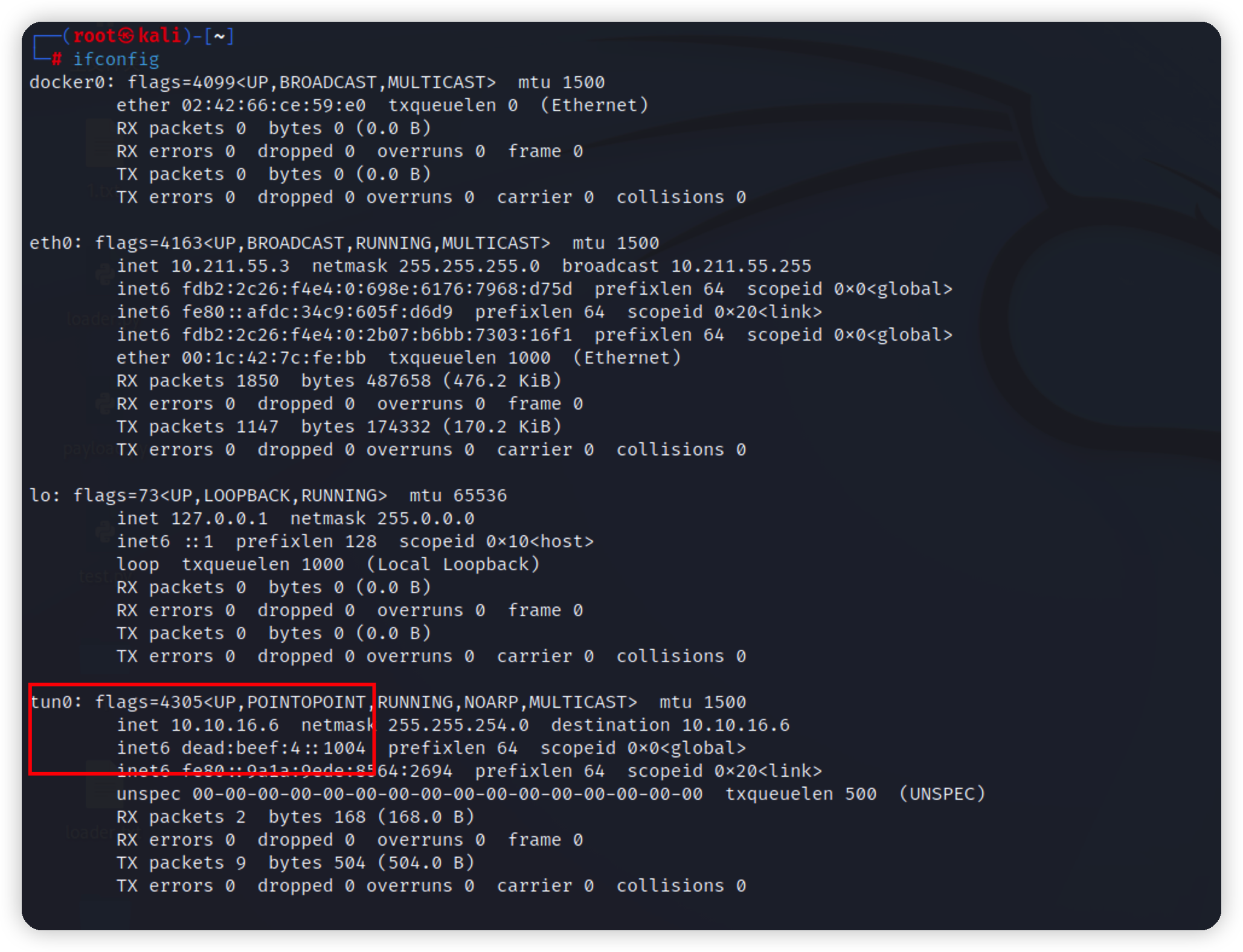

连接上vpn后的攻击机ip

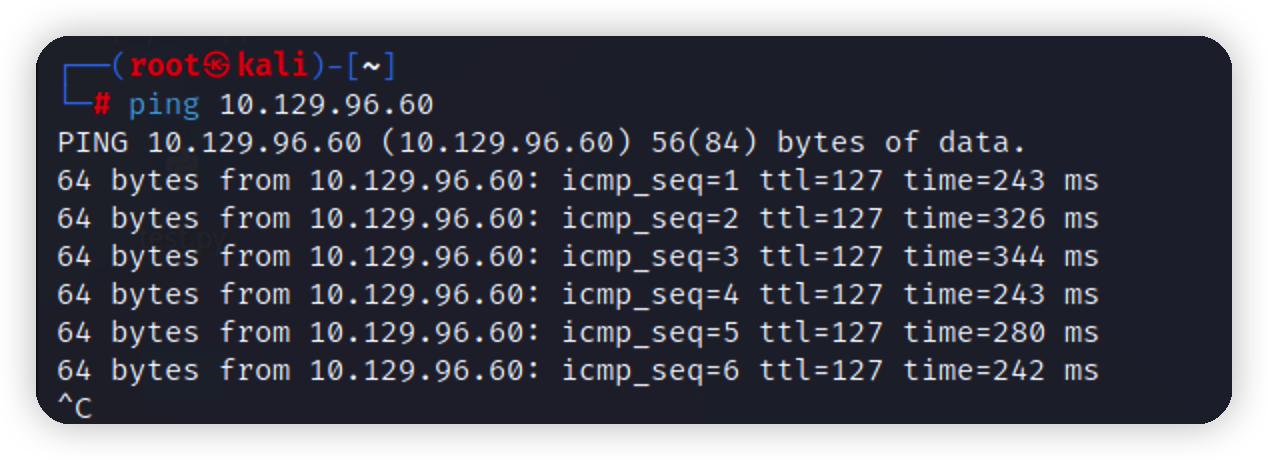

ping一下测试靶机是否通

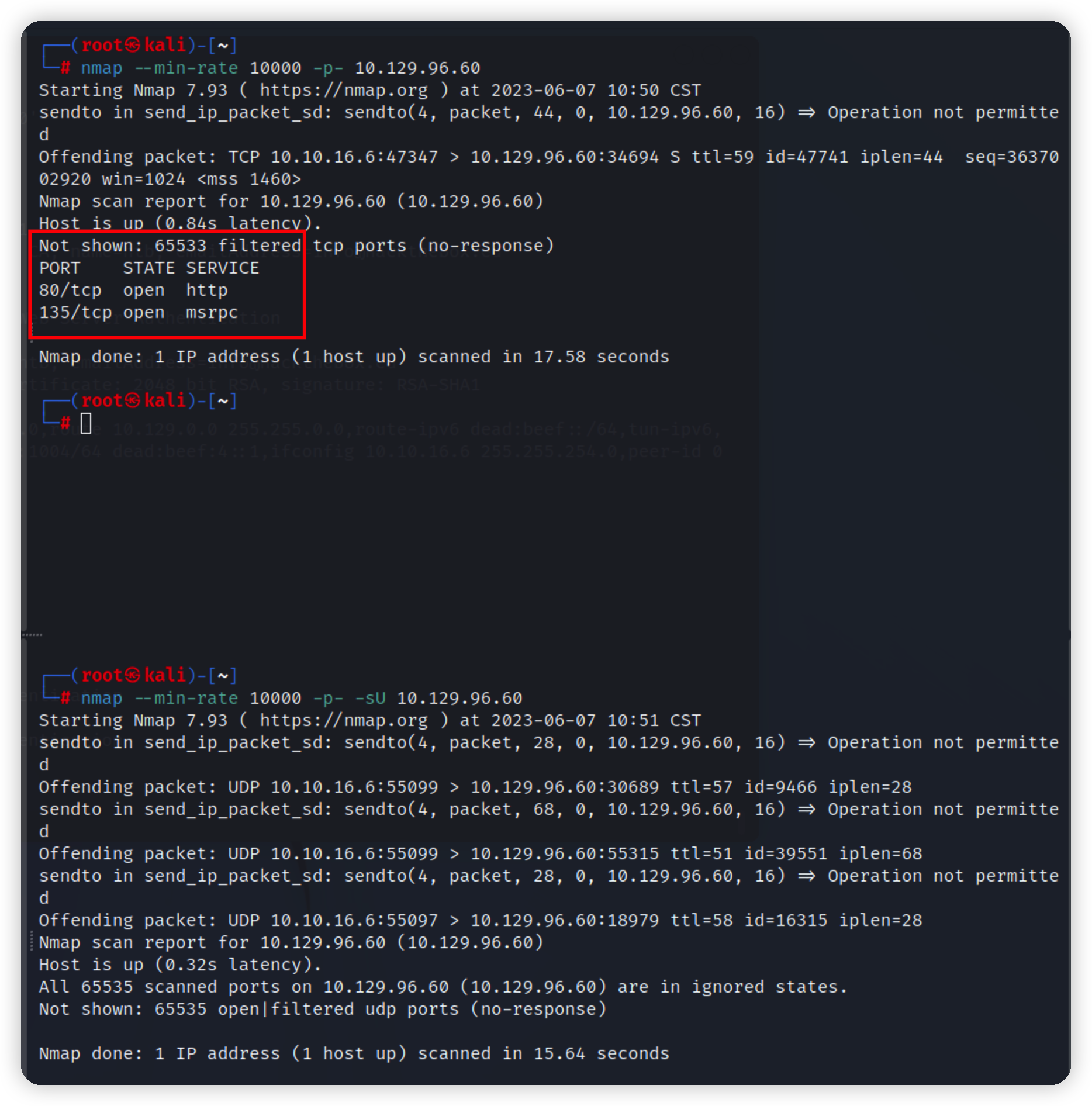

nmap端口信息收集

同时进行tcp和udp的全端口扫描

1 | nmap --min-rate 10000 -p- 10.129.96.60 |

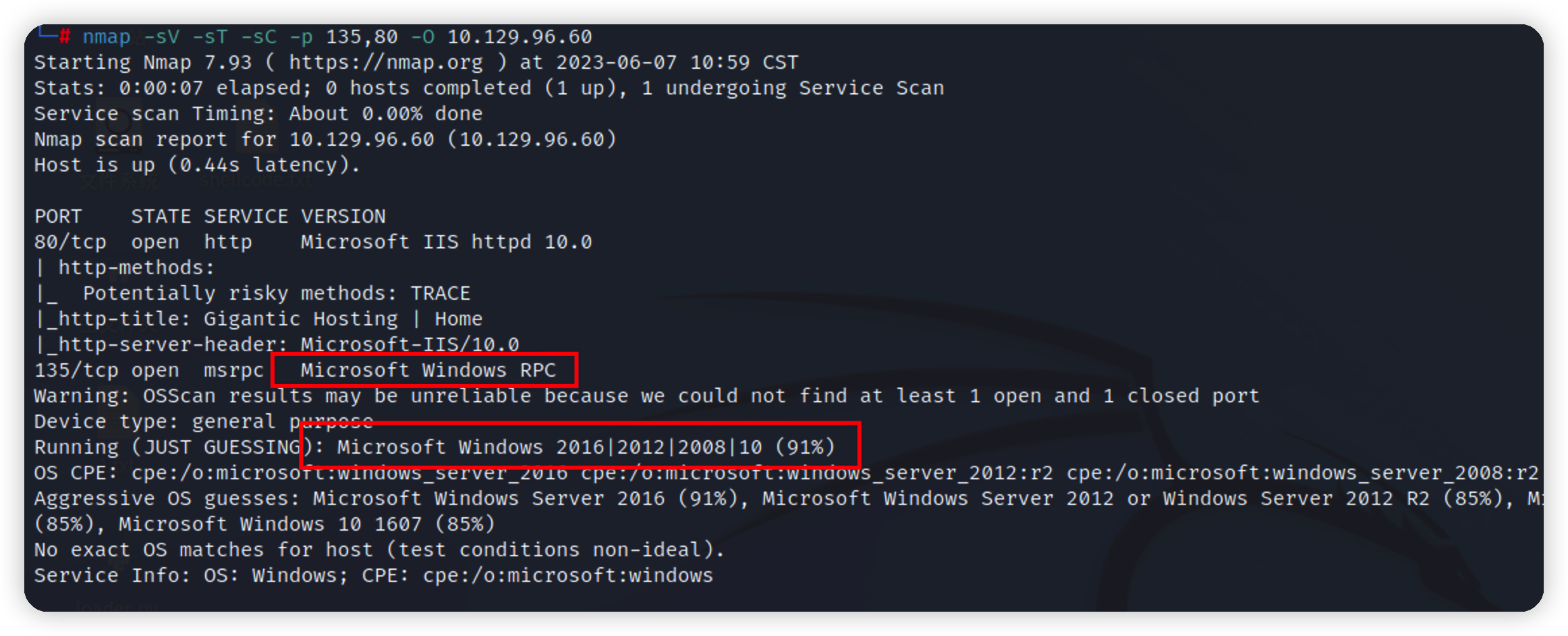

扫描结果中没有udp端口,对tcp端口做进一步扫描

1 | nmap -sV -sT -sC -p 135,80 -O 10.129.96.60 |

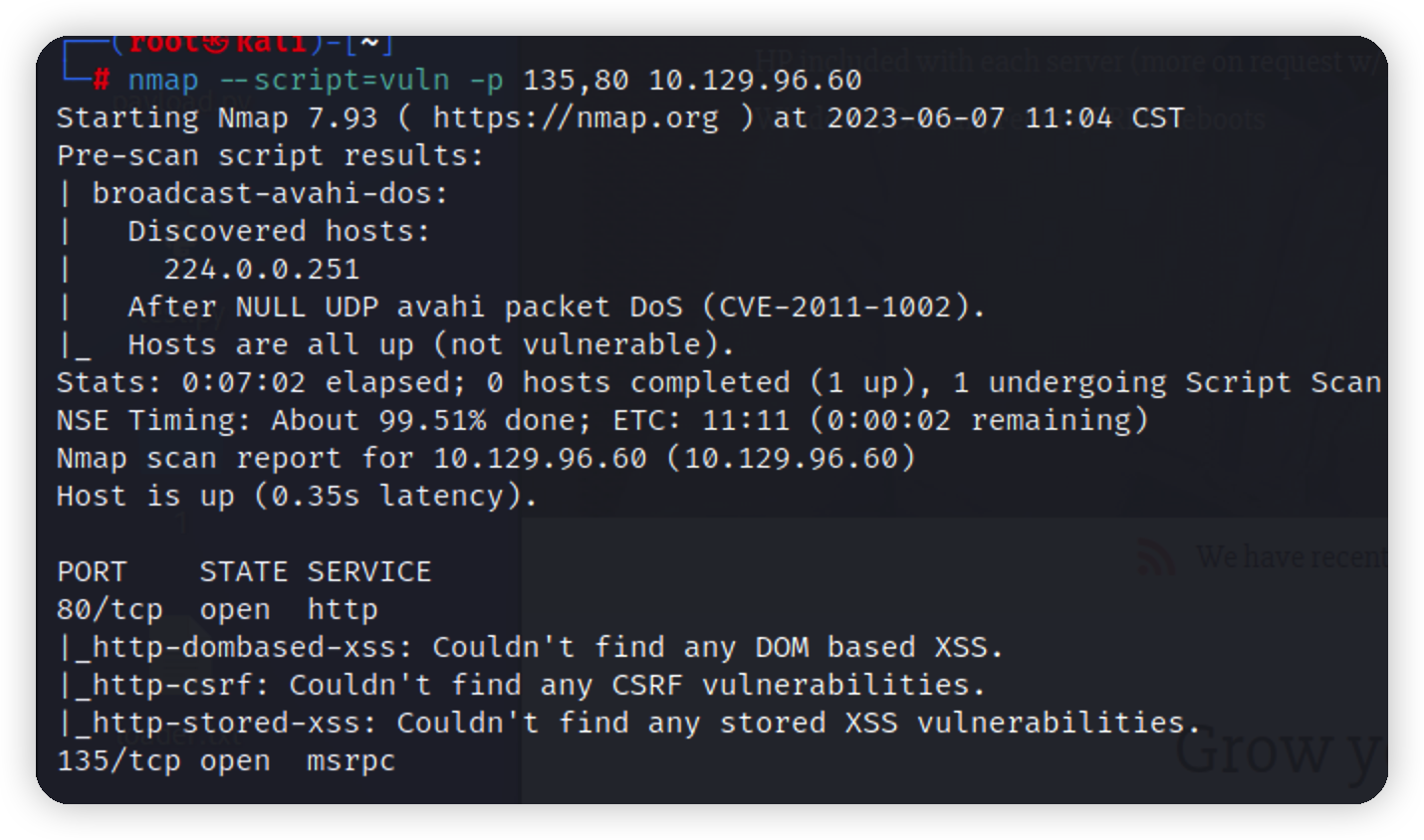

继续做漏洞脚本扫描,没东西

web信息收集(无价值,可跳过)

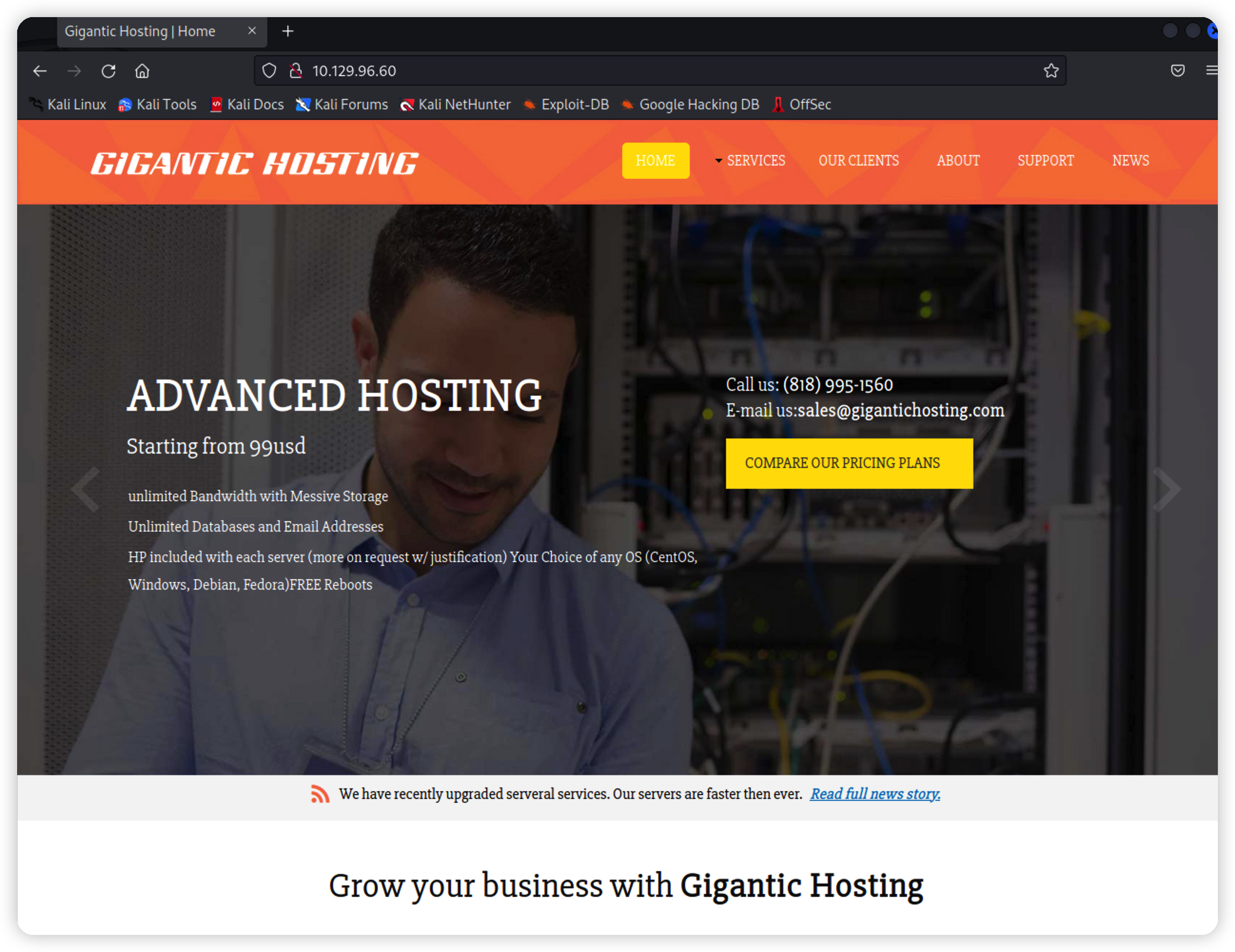

访问80端口看看有没有突破口

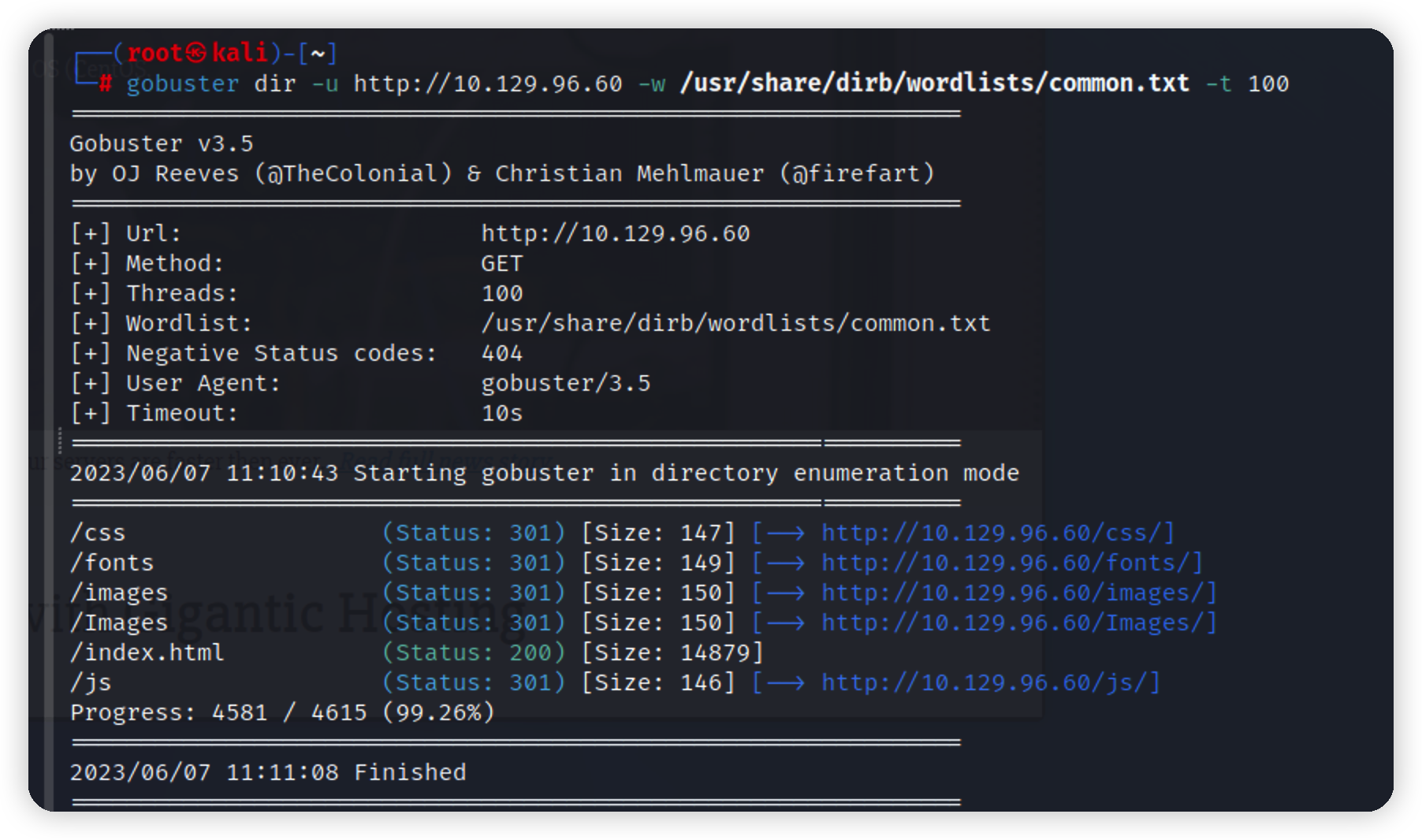

爆一下目录,没发现什么有价值的东西

1 | gobuster dir -u http://10.129.96.60 -w /usr/share/dirb/wordlists/common.txt -t 100 |

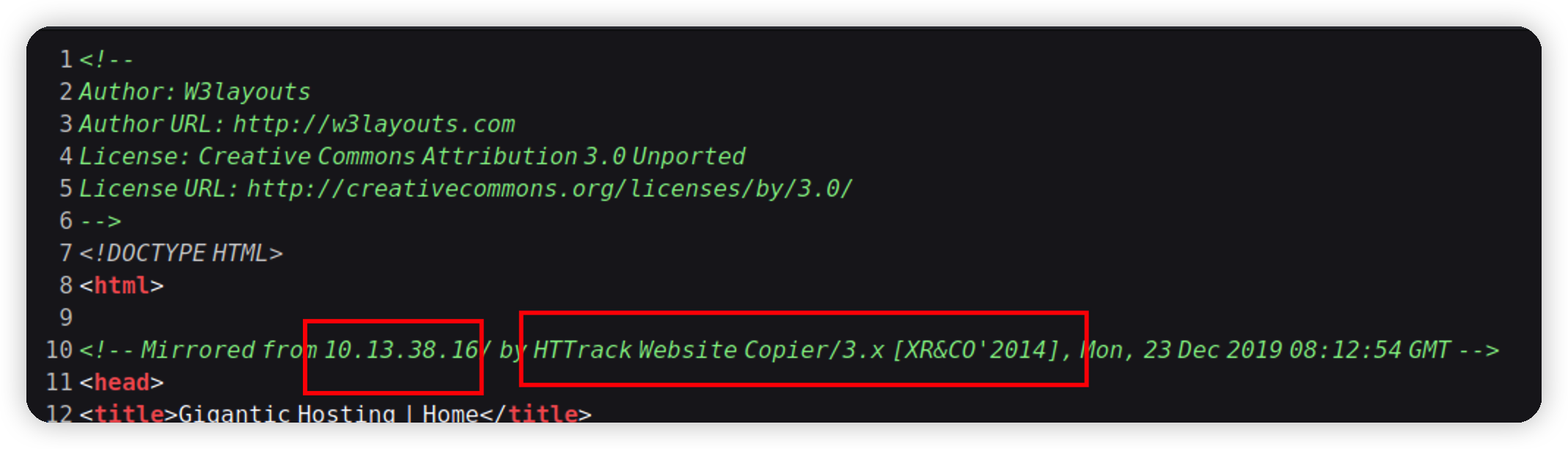

/js访问403,继续翻找源码,在源码里找到两个关键信息

1 | 1.透露出一个ip 但是无法访问 |

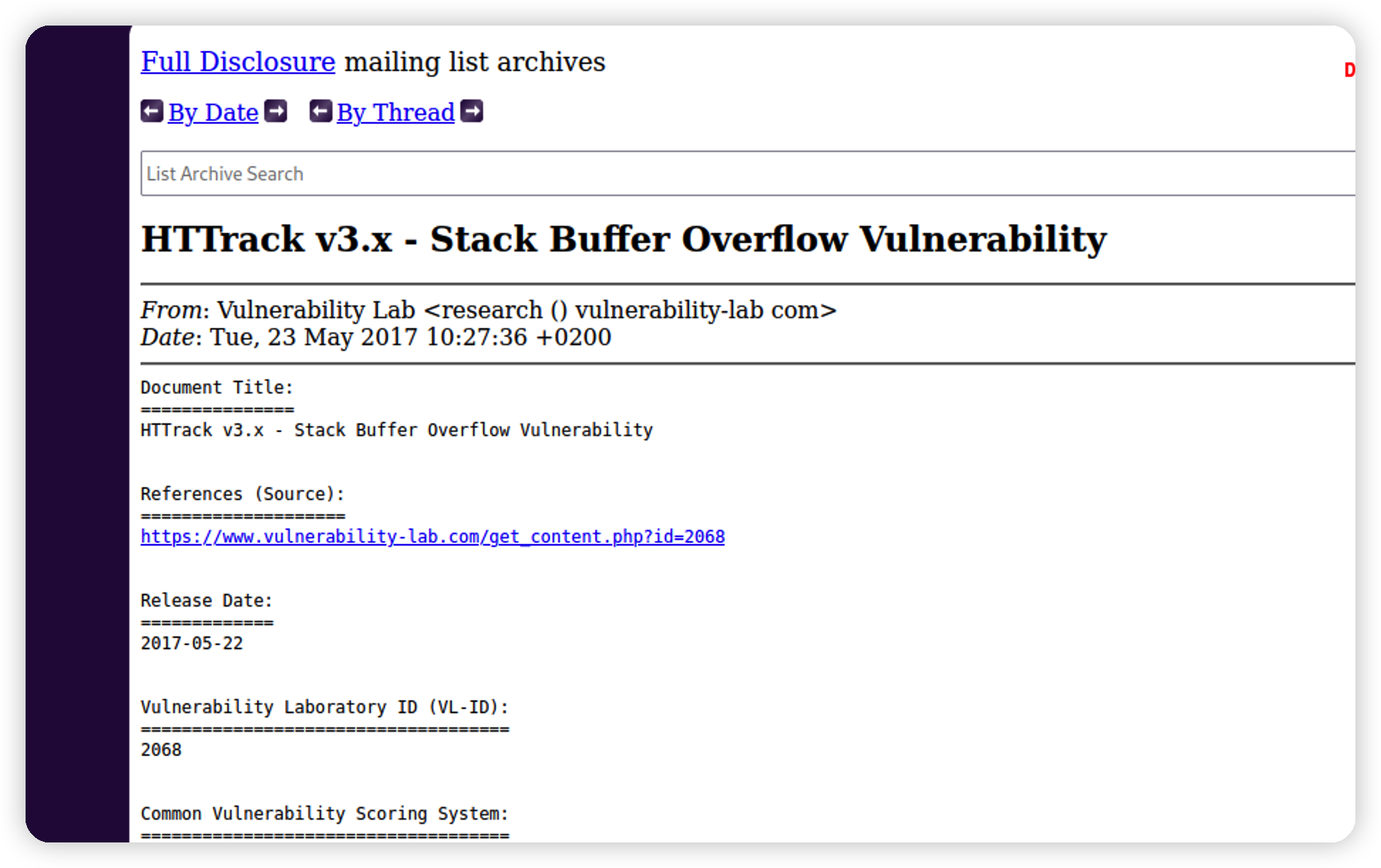

寻找 HTTrack Website Copier 的相关利用,翻译一下是一个堆栈利用漏洞,没用用处,因为无法直接操作这个应用,继续翻找其他漏洞,也都无法直接利用

135端口信息收集

80端口无法利用,把突破口转向135端口

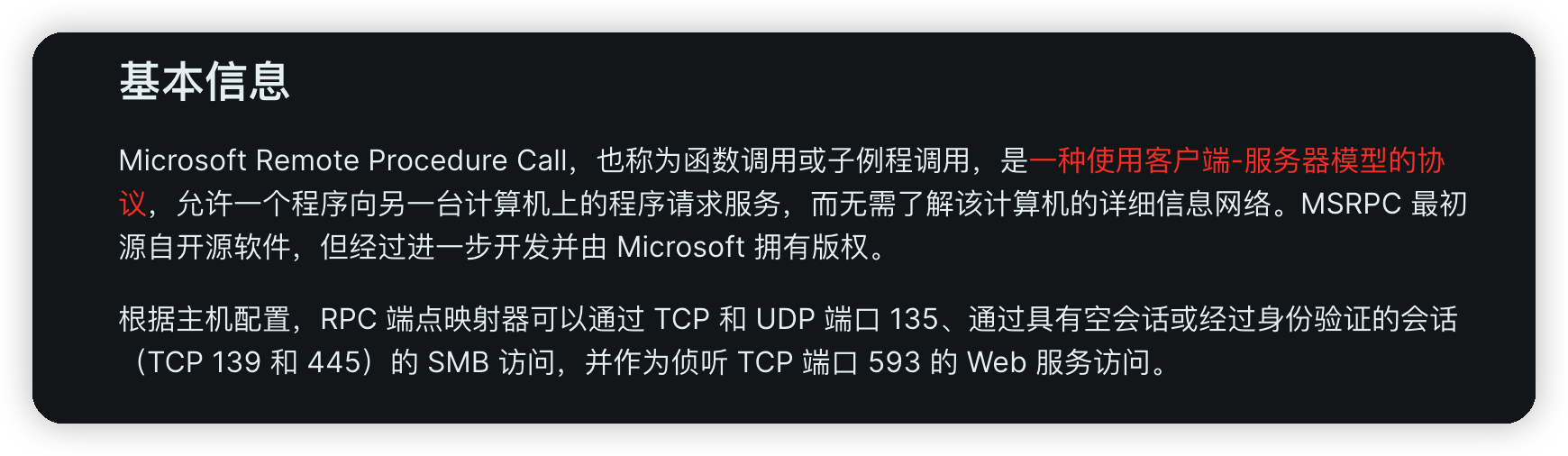

135端口信息

https://book.hacktricks.xyz/network-services-pentesting/135-pentesting-msrpc

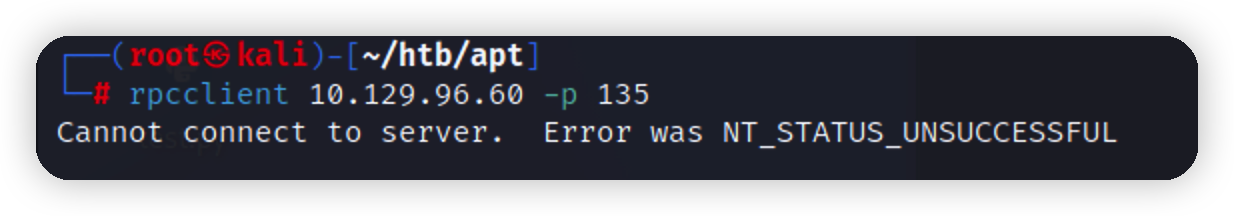

使用rpcclient尝试连接

1 | rpcclient 10.129.96.60 -p 135 #需要指定端口为135,因为rpc默认端口为139 |

连接失败

使用impacket工具包,先添加环境变量 impacket工具包详解 https://xz.aliyun.com/t/11877

1 | export PATH=/usr/share/doc/python3-impacket/examples:$PATH |

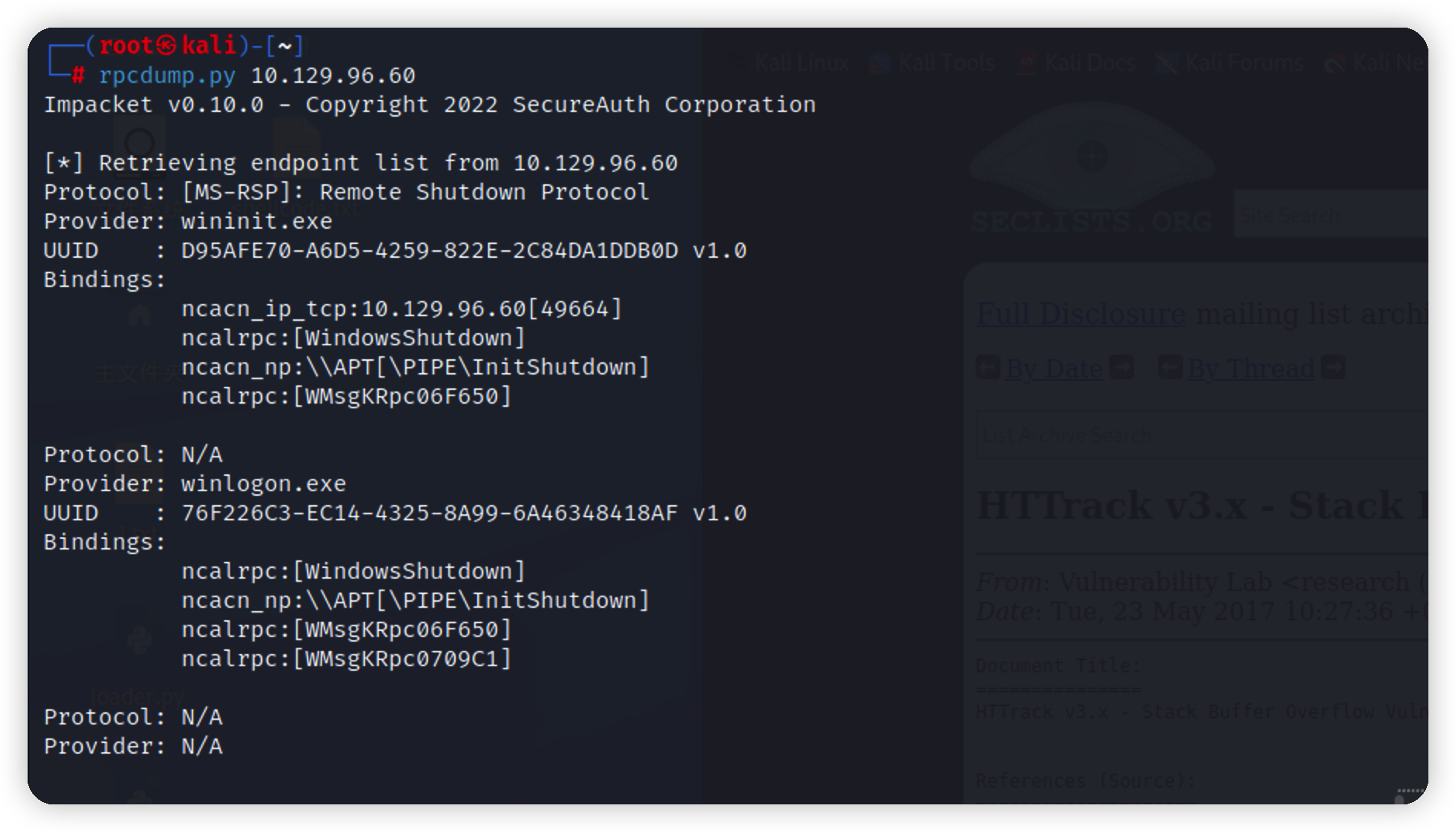

使用impacket工具包中的rpcdump.py